Configurați un furnizor OpenID pentru portaluri cu Azure AD

Notă

Începând cu 12 octombrie 2022, portalurile Power Apps sunt Power Pages. Mai multe informații: Microsoft Power Pages este acum disponibil în general (blog)

În curând vom migra și vom îmbina documentația portalurilor Power Apps cu documentația Power Pages.

În acest articol, veți afla despre configurarea unui furnizor OpenID Connect pentru portaluri cu Azure Active Directory (Azure AD) și multiple entități găzduite Azure AD.

Notă

- Portalurile nu se limitează doar la Azure AD, entități găzduite multiple Azure AD, sau Azure AD B2C ca furnizori OpenID Connect. Puteți utiliza orice alt furnizor care se conformează specificației OpenID Connect. Modificările setărilor de autentificare pot dura câteva minute pentru a se reflecta asupra portalului. Reporniți portalul utilizând acțiuni de portal dacă doriți ca modificările să se reflecte imediat.

Pentru a configura Azure AD ca furnizor OpenID Connect utilizând fluxul de acordare implicit

Selectați Adăugați furnizor pentru portalul dvs.

Pentru Furnizor de conectare, selectați Altul.

pentru Protocol, selectați OpenID Connect.

Introduceți un nume de furnizor.

Selectați Următorul.

În acest pas, dvs. creați aplicația și configurați setările cu furnizorul dvs. de identitate.

Notă

- Adresa URL de răspuns este utilizată de aplicația pentru a redirecționa utilizatorii către portal după ce autentificarea reușește. Dacă portalul dvs. folosește un nume de domeniu personalizat, este posibil să aveți o adresă URL diferită decât cea furnizată aici.

- Mai multe detalii despre crearea înregistrării aplicației pe portalul Azure sunt disponibile în Pornire rapidă: Înregistrați o aplicație pe platforma de identitate Microsoft.

Conectați-vă la portalul Azure.

Căutați și selectați Azure Active Directory.

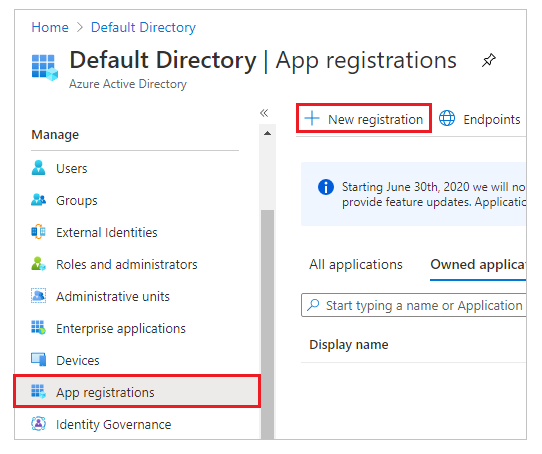

Sub Administrare, selectați Înregistrări de aplicații.

Selectați Înregistrare nouă.

Introduceți un nume.

Dacă este necesar, selectați un Tip de cont acceptat diferit. Mai multe informații: Tipuri de cont acceptate

Sub URI redirecționare, selectați Web (dacă nu este deja selectat).

Introduceți fișierul Adresa URL de răspuns pentru portalul dvs. din caseta de text Redirecționează URI.

Exemplu:https://contoso-portal.powerappsportals.com/signin-openid_1Notă

Dacă utilizați adresa URL implicită a portalului, copiați și lipiți URL de răspuns așa cum se arată în secțiunea Creați și configurați setările furnizorului OpenID Connect de pe ecranul Configurați furnizorul de identitate (pasul 6 de mai sus). Dacă utilizați un nume de domeniu personalizat pentru portal, introduceți adresa URL personalizată. Asigurați-vă că utilizați această valoare atunci când configurați Adresa URL de redirecționare în setările portalului dvs. în timp ce configurați furnizorul OpenID Connect.

De exemplu, dacă introduceți Adresa URL de răspuns în portalul Azure cahttps://contoso-portal.powerappsportals.com/signin-openid_1, trebuie să o utilizați așa cum este pentru configurația OpenID Connect în portaluri.

Selectați Înregistrare.

Din panoul din stânga, sub Administrare, selectați Autentificare.

Sub Acordare implicită, selectați caseta de bifare Tokenuri ID.

Selectați Salvare.

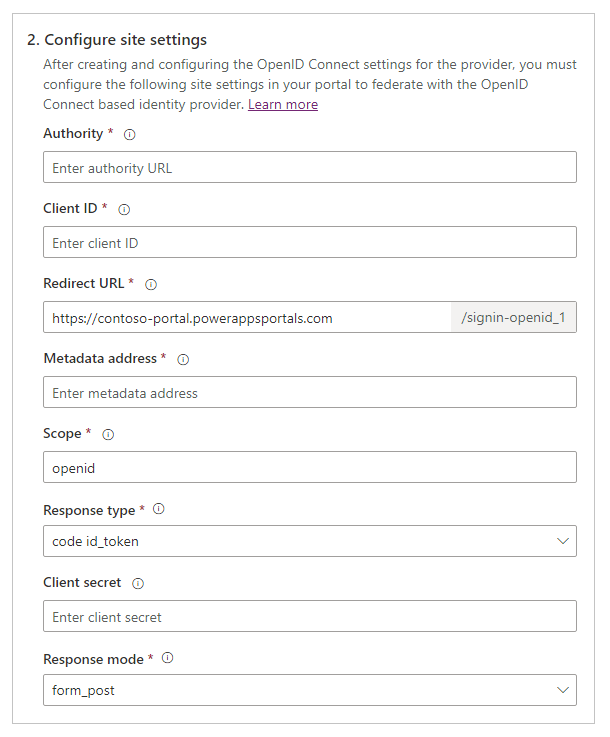

În acest pas, introduceți setările site-ului pentru configurarea portalului.

Sfat

Dacă ați închis fereastra browserului după ce ați configurat înregistrarea aplicației în pasul anterior, conectați-vă din nou la portalul Azure și accesați aplicația pe care ați înregistrat-o.

Autoritate: Pentru a configura adresa URL de autorizare, utilizați următorul format:

https://login.microsoftonline.com/<Directory (tenant) ID>/De exemplu, dacă ID director (entitate găzduită) în portalul Azure este

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, URL-ul autorității estehttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID-ul clientului: Copiază ID-ul aplicației (client) din portalul Azure ca ID client.

Adresă URL de redirecționare: Confirmați că valoarea setării site-ului Adresă URL de redirecționare este aceeași cu URI de redirecționare pe care ați setat-o anterior în portalul Azure.

Notă

Dacă utilizați adresa URL implicită a portalului, puteți copia și lipi Adresa URL de răspuns așa cum se arată în pasul Creare și configurare setări furnizor OpenID Connect. Dacă utilizați un nume de domeniu personalizat, introduceți adresa URL manual. Asigurați-vă că valoarea introdusă aici este exact aceeași cu valoarea pe care ați introdus-o ca URI Redirecționare în portalul Azure anterior.

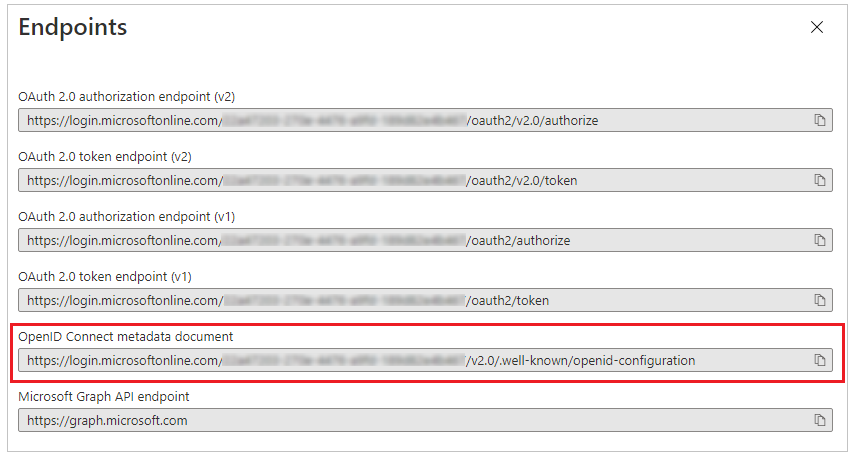

Adresa metadatelor: Pentru a configura adresa metadatelor procedați astfel:

Selectați Prezentare generală în portalul Azure.

Selectați Puncte finale.

Copiați adresa URL în Documentul de metadate OpenID Connect.

Lipiți adresa URL a documentului copiat ca fișier Adresa metadatelor pentru portaluri.

Domeniul de aplicare: Setează valoarea setării site-ului Domeniu de aplicare ca:

openid emailNotă

Valoarea

openiddin Domeniul de aplicare este obligatorie. Valoareaemaileste opțională; specificarea valoriiemailîn domeniul de aplicare asigură faptul că adresa de e-mail a utilizatorului portalului (înregistrare de contact) este completată automat și afișată pe pagina Profil după ce utilizatorul se autentifică. Pentru informații despre revendicări suplimentare, consultați Configurați revendicări suplimentare ulterior în acest articol.Pentru Tipul de răspuns, selectați cod id_token.

Pentru Mod de răspuns, selectați form_post.

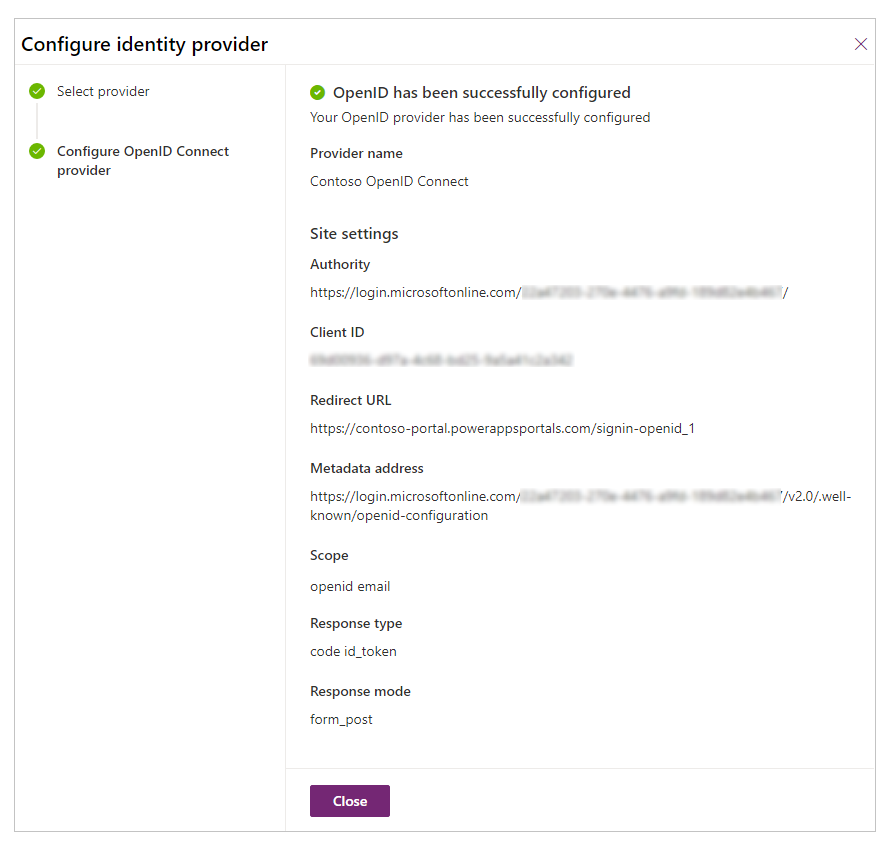

Selectați Confirmare.

Selectați Închidere.

Configurarea solicitări suplimentare

Activați solicitări opționale în Azure AD.

Setați Domeniu de aplicare pentru a include solicitările suplimentare.

Exemplu:openid email profileSetați setare suplimentară Maparea solicitărilor de înregistrare a site-ului.

Exemplu:firstname=given_name,lastname=family_nameSetați setare suplimentară Maparea solicitărilor de conectare a site-ului.

Exemplu:firstname=given_name,lastname=family_name

De exemplu, prenume, nume de familie, și adresele de e-mail furnizate împreună cu revendicările suplimentare devin valorile implicite în pagina de profil din portal.

Permiteți autentificarea folosind o aplicație cu entități găzduite multiple Azure AD

Puteți configura portalul să accepte utilizatori Azure AD din orice entitate găzduită în Azure, și nu doar dintr-o anumită entitate găzduită, utilizând aplicația cu entități găzduite multiple înregistrate în Azure AD. Pentru a activa entitățile găzduite multiple, actualizați înregistrarea aplicației în aplicația Azure AD.

Pentru a accepta autentificarea față de Azure AD utilizând o aplicație cu entități găzduite multiple, trebuie să creați sau să configurați setarea de site adițională Filtru emitent.

Această setare de site este un filtru bazat pe metacaractere care se potrivește cu toți emitenții, din toate entitățile găzduite. Exemplu: https://sts.windows.net/*/

Consultați și

Întrebări frecvente pentru utilizarea OpenID Connect în portaluri

Notă

Ne puteți spune care preferințele dvs. lingvistice pentru documentație? Răspundeți la un chestionar scurt. (rețineți că acest chestionar este în limba engleză)

Chestionarul va dura aproximativ șapte minute. Nu sunt colectate date personale (angajament de respectare a confidențialității).