Configurarea Azure Front Door cu site-uri Power Pages

În calitate de producător de site-uri web, puteți utiliza Azure Front Door cu Power Pages pentru a folosi capacitatea de cache de margine și capacitatea de Web Application Firewall (WAF). În acest articol, veți afla cum să configurați Azure Front Door cu Power Pages.

Notă

- Deși acest articol se concentrează pe Azure Front Door, se pot utiliza pași similari pentru orice rețea de distribuire a conținutului sau orice furnizor WAF. Terminologia utilizată de diferite componente ar putea fi diferită.

- Deși setările HTTPS pentru domeniu particularizat utilizând portalul Azure vă permit să alegeți o versiunea TLS minimum implicită între 1.0 și 1.2, utilizați versiunea TLS 1.2 pentru cifrări puternice.

Urmați acești pași pentru a configura Azure Front Door cu Power Pages:

- Configurați punctul final Azure Front Door și numele de domeniu personalizat pe care utilizatorii de site-uri web îl vor folosi.

- Configurați-vă site-ul Power Pages ca origine.

- Configurați reguli de rutare pentru a memora în memoria cache cererile statice.

- Configurați reguli WAF pentru a analiza solicitările primite.

- Configurați site-ul pentru a accepta trafic numai de la Azure Front Door.

Configurați punctul final Azure Front Door și numele de domeniu particularizat

În această secțiune, veți afla cum să configurați serviciul Azure Front Door și să activați un nume de domeniu personalizat pentru această configurare.

Cerințe preliminare

Un abonament Azure cu acces la crearea de servicii noi.

Un nume de domeniu personalizat și acces la furnizorul DNS pentru configurarea personalizată a numelui de domeniu.

Un certificat SSL care va fi utilizat pentru numele de domeniu personalizat. Certificatul trebuie să îndeplinească cerințe minime pentru Power Pages.

Accesul proprietarului la Power Pages, pentru a configura numele de domeniu particularizat.

Configurați punctul final Azure Front Door

Notă

Dacă ați creat deja resursa Azure Front Door, treceți la pasul 3 din procedura următoare.

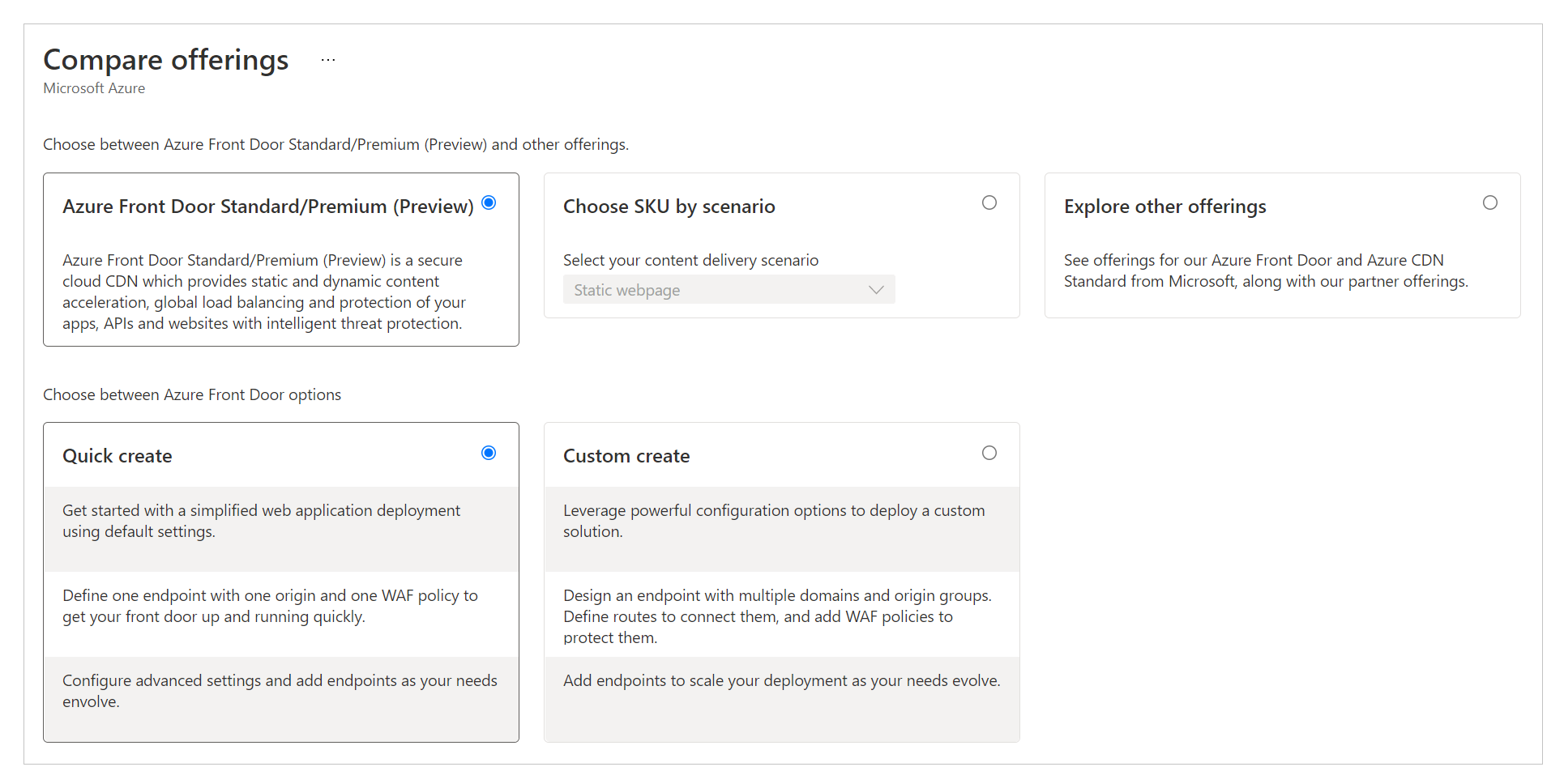

Conectați-vă la Portal Azure și creați o nouă resursă Azure Front Door (Standard sau Premium). Mai multe informații: Pornire rapidă: creați un profil Azure Front Door Standard/Premium - Portal Azure

Selectați Creare rapidă.

Sfat

Majoritatea setărilor Azure Front Door pot fi modificate ulterior.

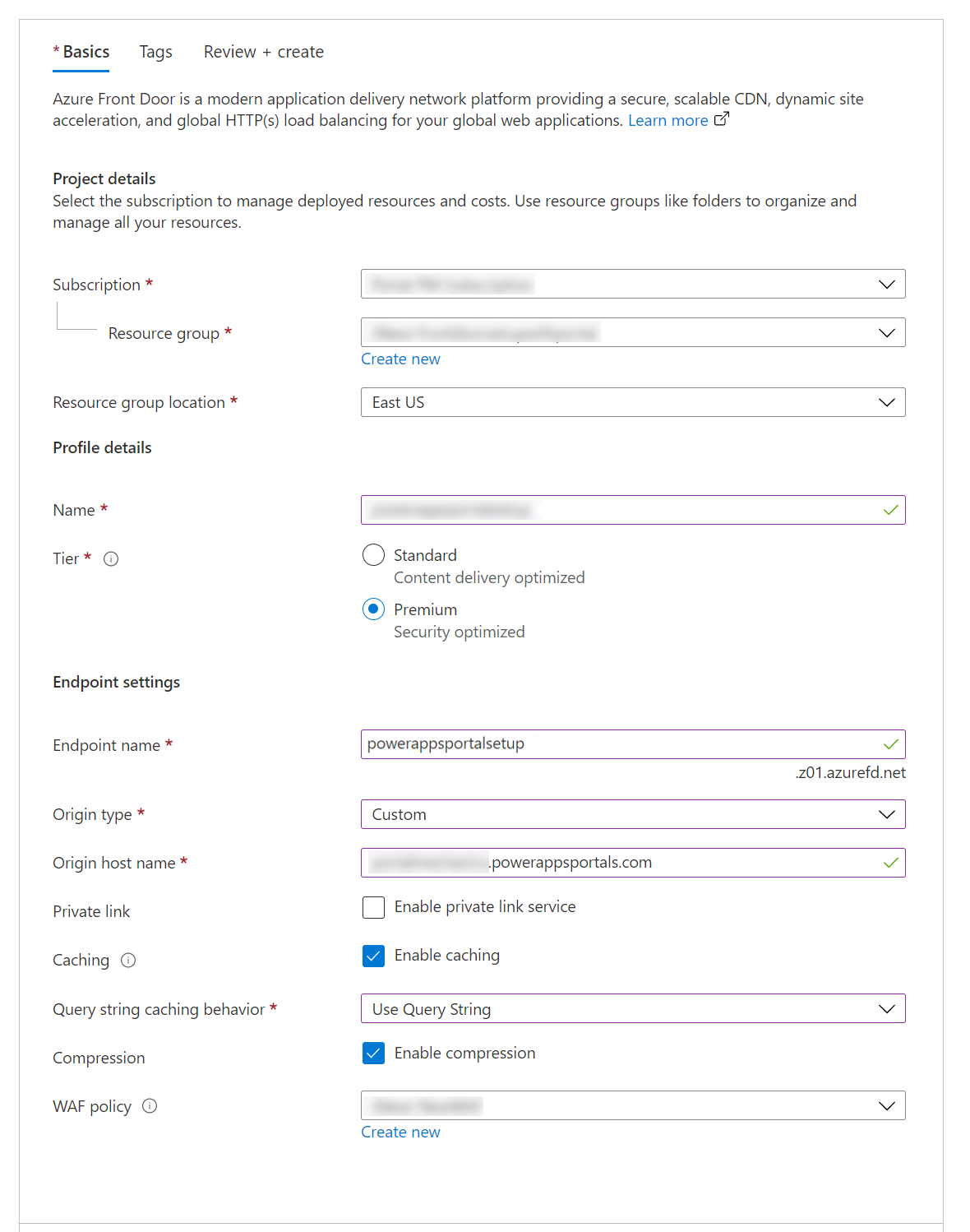

Selectați sau completați următoarele detalii pentru a configura resursa.

Opțiune Descriere Detalii proiect Setări legate de organizarea resurselor, similare cu orice altă resursă Azure. Abonament Selectați abonamentul unde va fi creată resursa Azure Front Door. Grup de resurse Selectați grupul de resurse pentru Azure Front Door. Puteți de asemenea să creați un nou grup de resurse. Locația grupului de resurse Locația grupului de resurse. Detalii profil Configurarea pentru Azure Front Door. Nume Numele resursei Azure Front Door. Nivel Selectați un nivel pentru resursa Azure Front Door. Pentru acest articol, am selectat nivelul Premium, care permite accesul la setul de reguli gestionate de Microsoft și la setul de reguli de prevenire a botului pentru WAF. Setări punct final Setări pentru punctul final Azure Front Door. Nume punct final Introduceți un nume pentru solicitările dvs. Azure Front Door. Acest nume este adresa URL reală care va servi traficul pentru utilizatori. Mai târziu, vom configura un nume de domeniu personalizat care indică această adresă URL. Tip de origine Selectați Particularizat. Numele gazdei de origine Numele gazdei site-ului dvs. Power Pages.

Format:yoursitename.powerappsportals.comsauyoursitename.microsoftcrmportals.comfărăhttps://la început.

De exemplu,contoso.powerappsportals.comLink privat Nu activați serviciul de legătură privată. Memorarea în cache Activare memorare în cache. Caching-ul folosește capacitățile de cache de margine pentru conținut static.

Cache-ul este discutat în continuare în „Configurați reguli de rutare pentru a memora în cache cererile statice,” mai târziu în acest articol.Interogați comportamentul de stocare în cache Selectați Utilizați șirul de interogare. Această opțiune va asigura că, dacă o pagină are conținut dinamic care satisface șirul de interogare, va lua în considerare șirul de interogare. Compresie Activați compresia. Politica WAF Creați o nouă politică WAF sau utilizați una existentă.

Pentru informații despre politica WAF, accesați „Configurați reguli WAF pentru a analiza solicitările primite” mai târziu în acest articol și, de asemenea Tutorial: Creați o politică de Firewall pentru aplicații web pe Azure Front Door utilizând portalul Azure.Selectați Revizuire + Creare și așteptați finalizarea configurării. Acest lucru durează de obicei între 5 și 10 minute.<

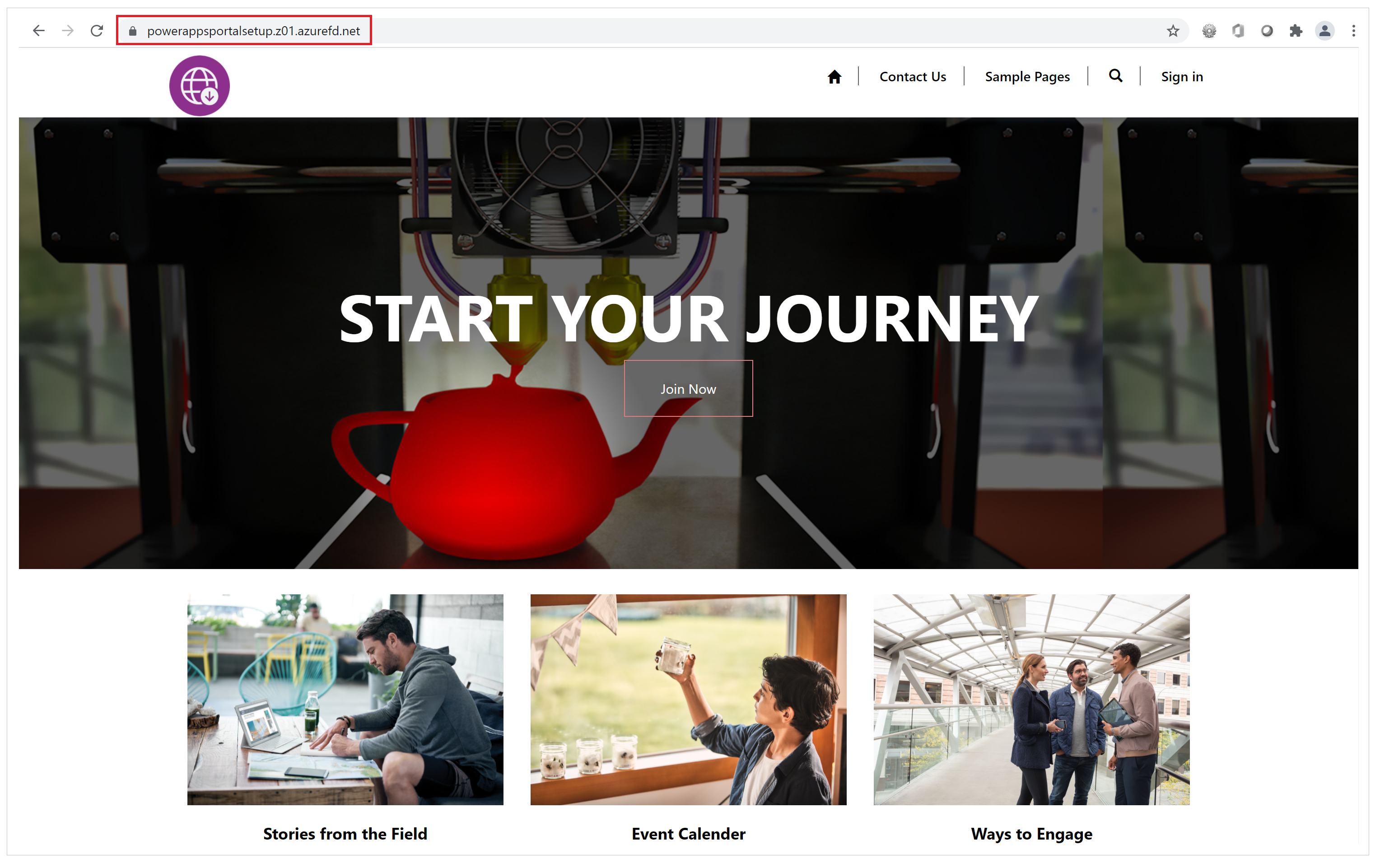

Validați configurarea navigând la adresa URL a punctului final (de exemplu,

contoso.example.azurefd.net) și verificarea faptului că acesta afișează conținutul din site-ul Power Pages.

Sfat

Dacă vedeți un răspuns „404 Not Found”, este posibil ca configurarea să nu fi terminat. Așteptați puțin și încercați din nou.

Configurați un nume de domeniu particularizat

Până în prezent, punctul final Azure Front Door a fost configurat pentru a deservi traficul din back end-ul Power Pages. Cu toate acestea, această configurare folosește în continuare adresa URL Azure Front Door, care va cauza probleme, cum ar fi eșecurile verificării captcha sau problemele de scalare.

Browserele web resping cookie-urile setate de Power Pages atunci când utilizați un URL final Azure Front Door care este diferit de adresa URL a site-ului dvs. Prin urmare, trebuie să configurați un nume de domeniu personalizat atât pentru site-ul dvs., cât și pentru punctul final Azure Front Door.

Configurați un nume de domeniu site-ul pe portalul dvs. Mai multe informații: Adăugați un nume de domeniu particularizat.

Activați numele de domeniu particularizat al site-ului dvs. pe resursa Azure Front Door procedând în felul următor:

Actualizați-vă furnizorul DNS eliminând înregistrarea CNAME creată anterior în timpul configurării domeniului particularizat pentru Power Pages. Numai CNAME trebuie actualizat; nu eliminați numele gazdei de origine. DNS va indica CNAME către punctul final Azure Front Door. Singurul scop pentru adăugarea CNAME a fost să vă asigurați că numele gazdei personalizate va fi prezent pe Power Pages. Această prezență asigură faptul că Power Pages pot difuza trafic către acest nume de domeniu personalizat prin Azure Front Door, iar toate cookie-urile de site vor avea, de asemenea, domeniul configurat corect.

Configurați numele de domeniu particularizat pentru punctul final Azure Front Door urmând acești pași: Creați un domeniu particularizat în Azure Front Door Standard/Premium SKU utilizând portalul Azure.

Verificați următoarele pentru a valida configurarea:

Numele de domeniul particularizat indică punctul final al Azure Front Door. Utilizați nslookup pentru a verifica dacă o intrare CNAME la punctul final Azure Front Door este returnată corect. Dacă intrarea CNAME indică în continuare Power Pages, trebuie să o corectați.

Navigarea la numele de domeniu personalizat afișează pagina site-ului dvs. web Power Pages.

După ce urmați acești pași, aveți o configurare de bază a punctului final Azure Front Door finalizată pentru site-ul web. În pașii următori, veți actualiza diverse setări și reguli pentru a face această configurație mai eficientă și mai bună la gestionarea diferitelor cazuri de utilizare.

Configurați site-ul ca un server de origine

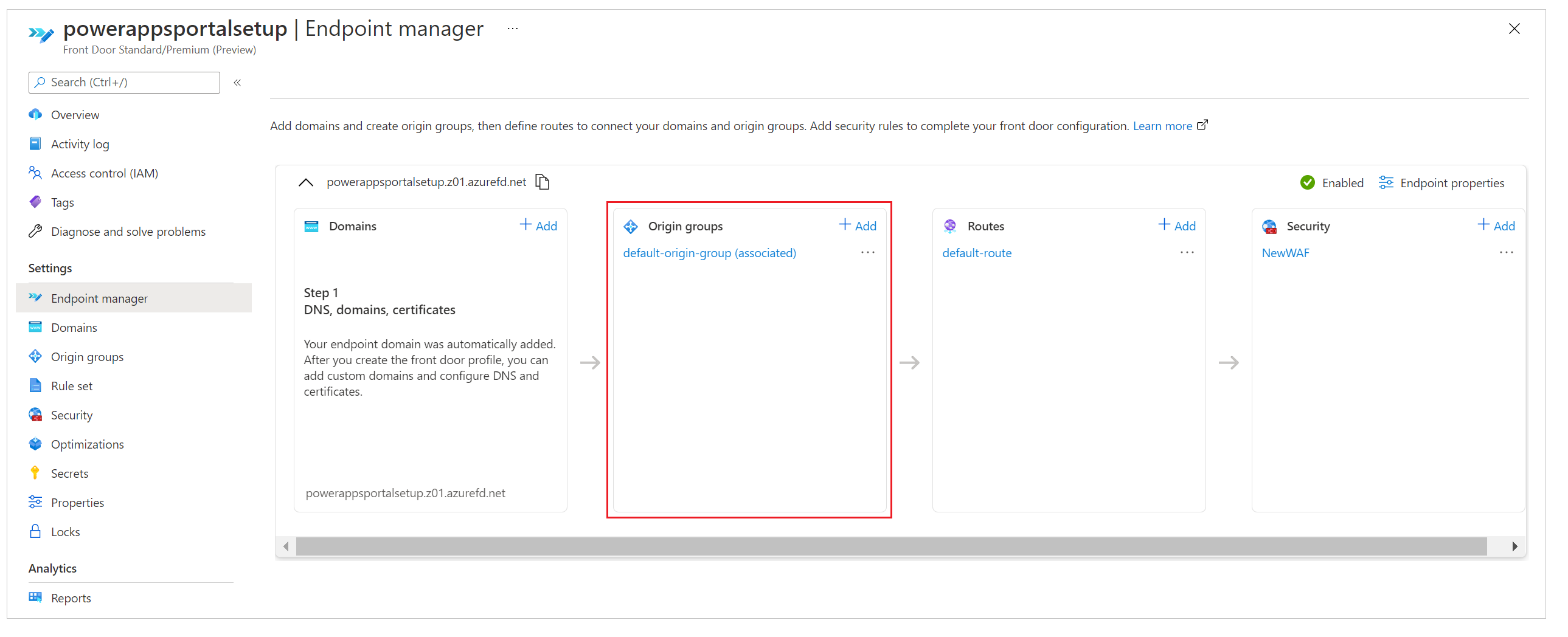

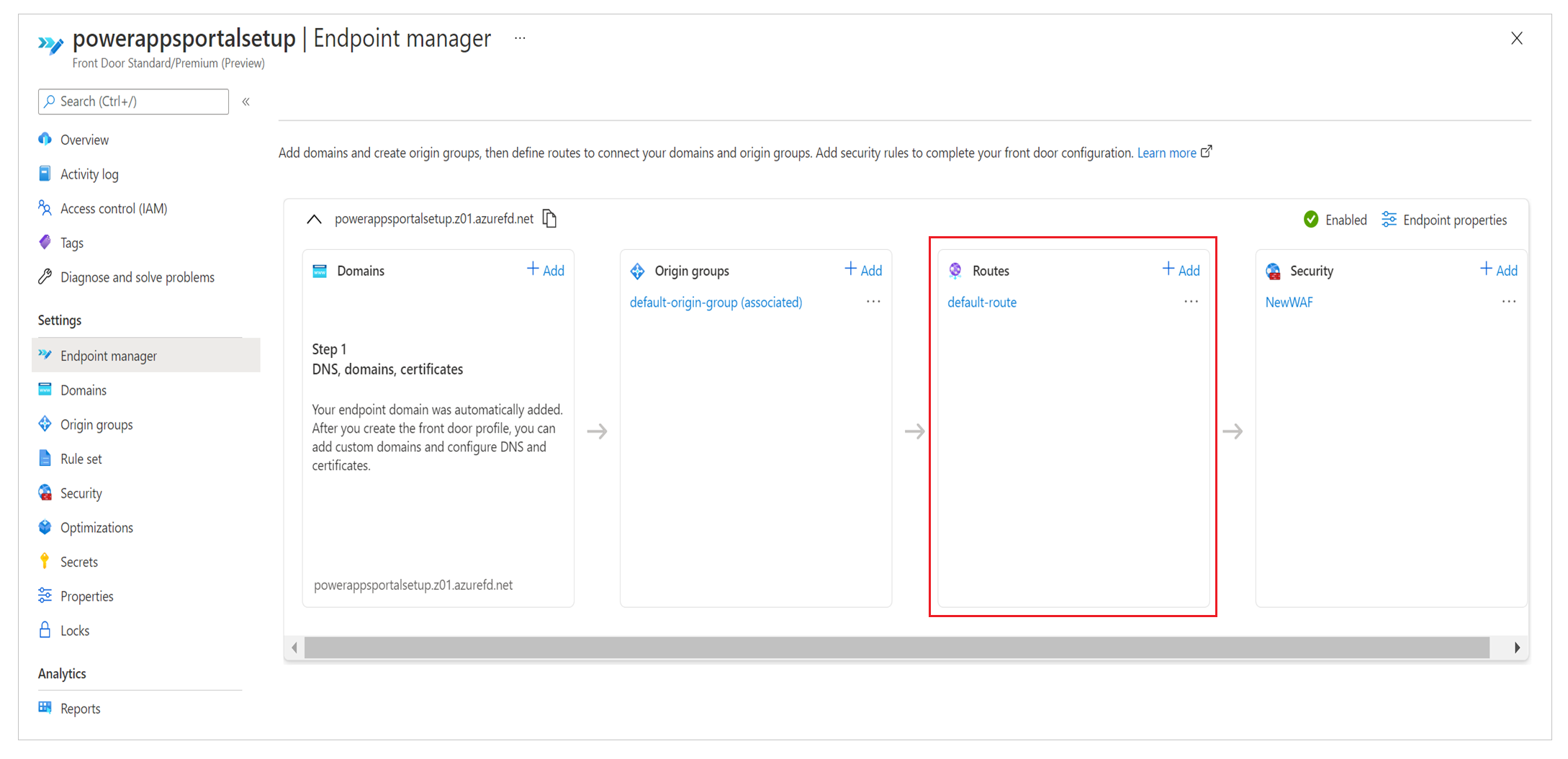

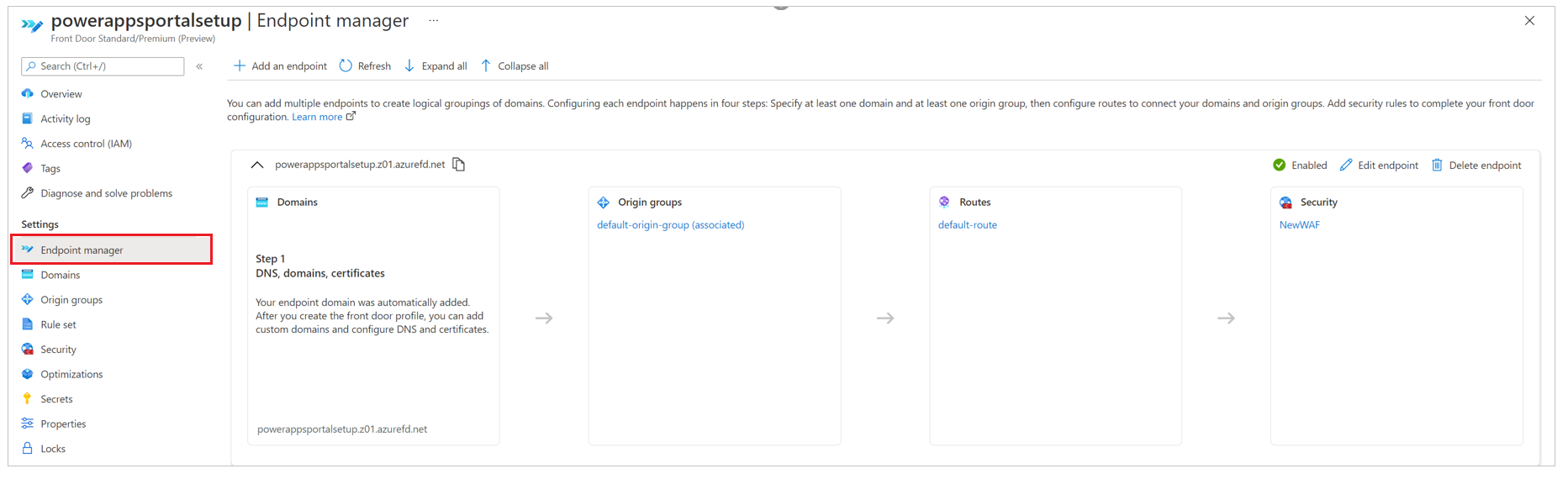

Următorul pas este optimizarea setărilor serverului de origine pentru a vă asigura că setarea funcționează corect. Utilizați Manager punct final în configurațiile Azure Front Door de pe portalul Azure pentru a actualiza setările grupului de origine.

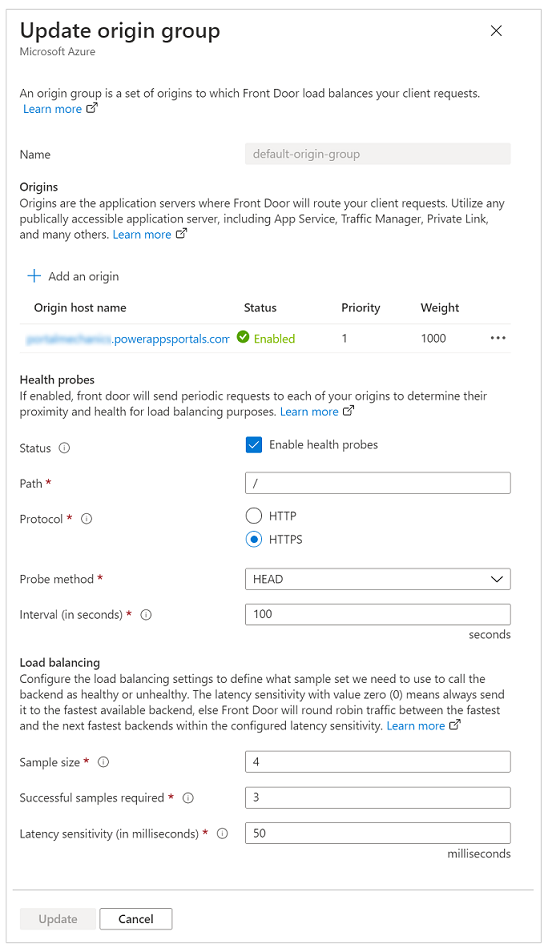

În timpul configurării rapide pe care ați efectuat-o mai devreme, ați introdus detalii despre punctele finale care au creat automat configurația cu numele default-origin-group(associated) (acest nume poate varia în funcție de setările locale). Pentru acest pas, veți modifica setările pentru default-origin-group. Următoarea imagine arată cum arată setările pentru acest pas atunci când deschideți grupul de origine pentru prima dată.

Originile din Azure Front Door reprezintă serviciul back-end la care serverele Azure Front Door se conectează, pentru a servi conținut utilizatorilor. Puteți adăuga mai multe origini la instanța Azure Front Door pentru a obține conținut de la mai multe servicii back-end.

Sfat

Power Pages furnizează o disponibilitate ridicată la nivelul său de servicii, prin urmare un singur server de origine este suficient atunci când se configurează originile pentru site-uri.

Originea unică pentru site-uri Power Pages ar trebui să indice numele gazdei site-ului dvs. (pe care l-ați configurat mai devreme). Dacă nu ați urmat pașii de configurare pentru crearea rapidă, puteți adăuga o nouă origine care indică numele site-ului portalului.

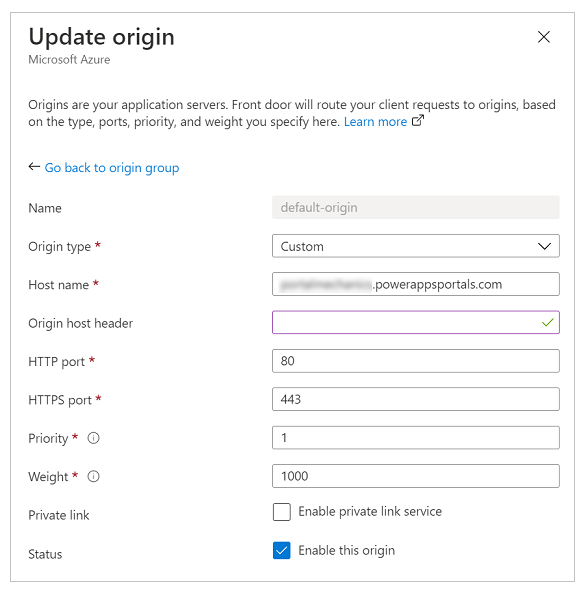

Următoarea imagine prezintă un exemplu de configurație de origine.

Utilizați următoarele setări pentru a configura originea pentru site-urile Power Pages.

| Opțiune | Tipul sau valoarea configurației |

|---|---|

| Tip de origine | Selectați Particularizat. |

| Numele gazdei de origine | Intrpduceți numele gazdei site-ului dvs. De exemplu, contoso.powerappsportals.com |

| Antetul gazdei de origine | Introduceți numele de domeniu personalizat sau lăsați gol. Primul se asigură că Azure Front Door trimite antetul de origine ca nume de domeniu personalizat; ulterior îl face să treacă prin orice a furnizat utilizatorul în timpul efectuării cererii. |

| Port HTTP | 80 |

| Port HTTPS | 443 |

| Prioritate | 1 |

| Greutate | 1000 |

| Link privat | Dezactivată |

| Statut | Selectați caseta de bifat Activați această origine. |

După ce ați configurat originea și ați revenit la grupul de origine, actualizați setările pentru sondele de sănătate și opțiunile de echilibrare a sarcinii, așa cum este descris în tabelul următor.

| Opțiune | Tipul sau valoarea configurației |

|---|---|

| Sonde de sănătate | Sondele de sănătate sunt un mecanism pentru a se asigura că serviciul de origine funcționează și pentru a lua deciziile de rutare a traficului în funcție de rezultatele sondei. În acest caz, nu avem nevoie de sonde de sănătate, așa că am oprit-o. |

| Echilibrare încărcare | Deoarece avem o singură origine configurată și sondele de sănătate sunt dezactivate, această setare nu va juca niciun rol în această configurare. |

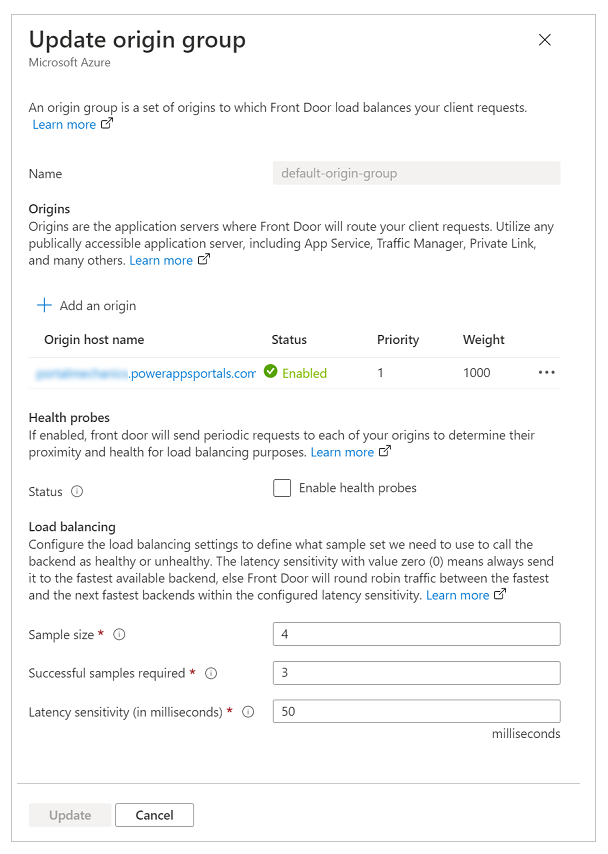

Validați că configurația grupului de origine arată ca următoarea imagine.

Configurați reguli de rutare pentru a memora în cache cererile statice

Rutele determină modul în care folosim capabilitățile de cache de margine ale Azure Front Door pentru a îmbunătăți scalabilitatea unui site. Configurarea rutelor este, de asemenea, un pas important pentru a ne asigura că nu stocăm conținut dinamic difuzat de site, ceea ce poate duce la accesul neintenționat la date.

Pentru configurarea regulilor, va trebui să facem următoarele:

- Setați configurația rutei.

- Configurați un set de reguli.

- Asociați setul de reguli cu un traseu.

- Validați regulile și configurația rutei.

Setați configurația rutei

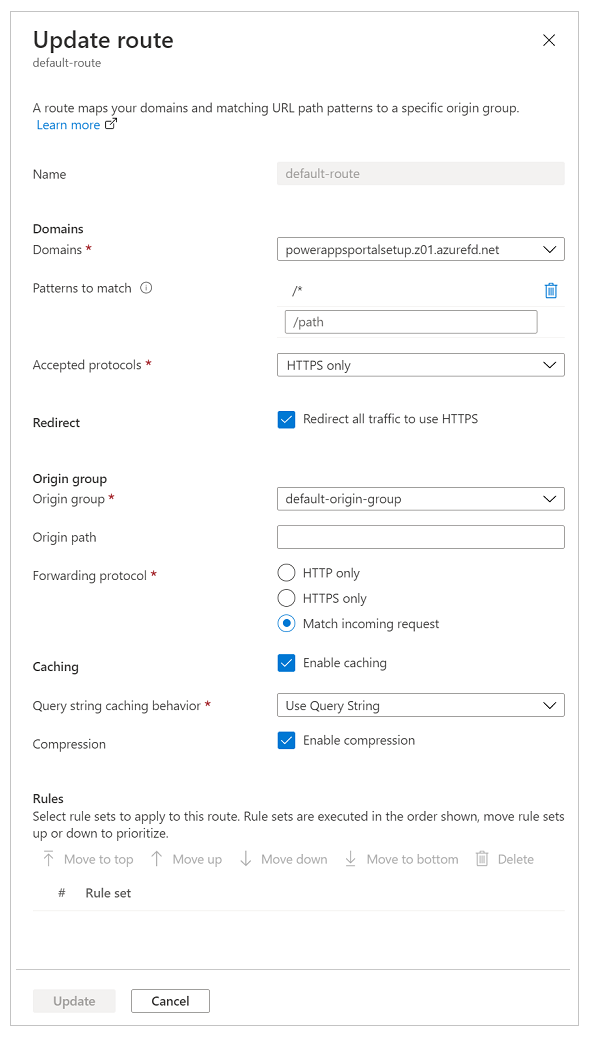

Pentru a configura configurația rutei, selectați Manager punct final în panoul din stânga, selectați Rute, apoi selectați ruta implicită. Rută implicită este creat în timpul experienței de configurare rapidă.

Actualizați configurarea rutei așa cum este descris în tabelul următor.

| Opțiune | Configurație |

|---|---|

| Secțiunea Domenii | |

| Domenii | Numele de domeniu pe care l-ați folosit la configurarea mai devreme a numelui de domeniu particularizat. |

| Modele pe măsură | Setat la /* (valoare implicită); toate cererile de site vor fi trimise la aceeași origine în configurarea noastră. |

| Protocoale acceptate | Setat la Numai HTTPS pentru a vă asigura că tot traficul servit este sigur. |

| Redirecționare | Selectați caseta de bifat Redirecționați tot traficul pentru a utiliza HTTPS. |

| Secțiunea grupului de origine | |

| Grupul de origine | Setați la grupul de origine pe care l-ați definit anterior. |

| Calea originii | Păstrați gol. |

| Protocol de redirecționare | Setați la oricare Numai HTTPS sau Potriviți solicitarea primită. |

| Secțiunea de cache | |

| Memorarea în cache | Selectați caseta de selectare Activați stocarea în cache dacă doriți să utilizați memoria cache. |

| Interogați comportamentul de stocare în cache | Selectați Utilizați șirul de interogare pentru a vă asigura că poate fi difuzat conținut dinamic bazat pe șirul de interogare. |

| Compresie | Selectați Activați compresia pentru a optimiza difuzarea conținutului. |

Configurați un set de reguli

Seturile de reguli guvernează modul în care conținutul trebuie memorat în cache. Acest pas este important, deoarece guvernează modul în care conținutul va fi stocat în cache de serverele marginale pentru a îmbunătăți scalarea pentru site. Cu toate acestea, un set de reguli incorect configurat poate duce la stocarea în cache a conținutului dinamic care ar trebui să fie difuzat special pentru fiecare utilizator individual.

Pentru a configura corect setul de reguli, este important să înțelegeți tipul de conținut pe care îl difuzează site-ul dvs. Această înțelegere vă ajută să configurați setul de reguli utilizând reguli eficiente. Pentru scenariul din acest articol, site-ul folosește conținut dinamic pe toate paginile și servește, de asemenea, fișiere statice; prin urmare, site-ul încearcă să realizeze următoarele:

- Toate fișierele statice sunt stocate în cache și servite din serverele marginale.

- Niciunul dintre conținutul paginii nu este stocat în cache.

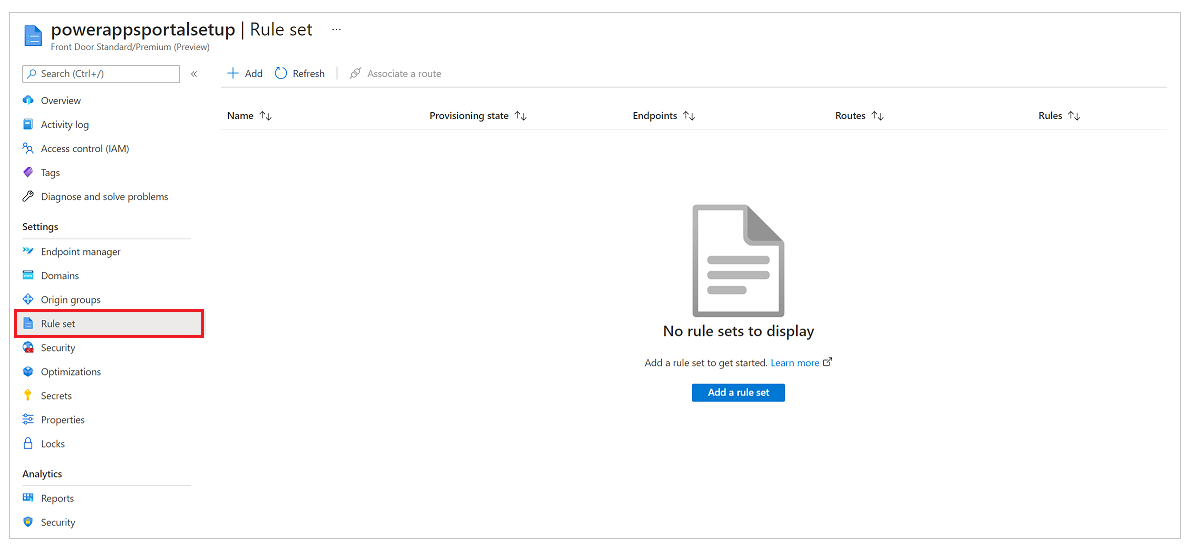

Pentru a configura acest set de reguli

În panoul din stânga, selectați Set de reguli, apoi selectați Adăugați un set de reguli.

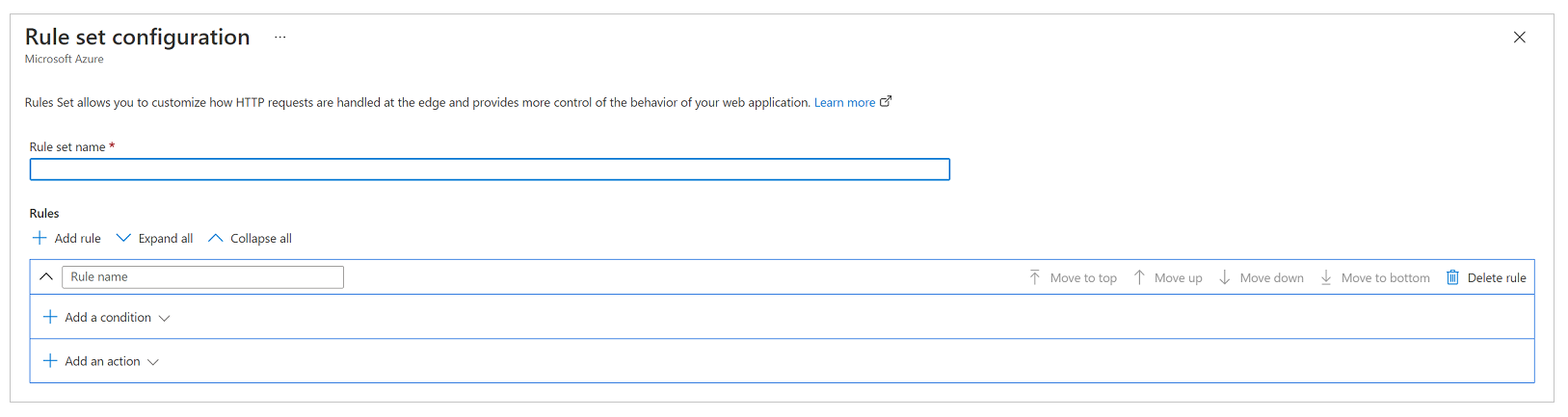

Introduceți un nume de set de reguli, apoi salvați-l.

Acum, să configurăm setul de reguli pe baza cerințelor de afaceri, cu următoarea configurație pentru a îndeplini cerințele pentru scenariul menționat anterior.

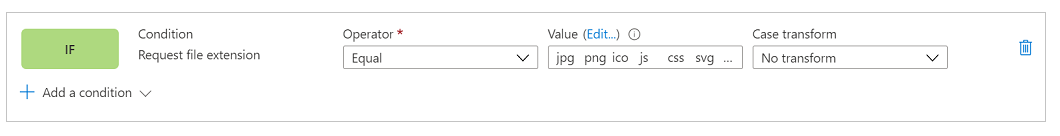

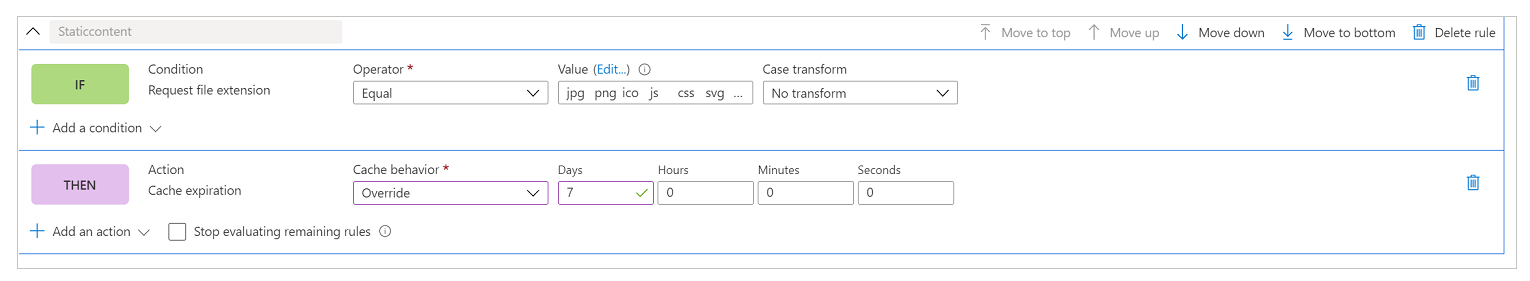

Cerință: Toate fișierele statice sunt stocate în cache și servite din serverele marginale

Site-ul din acest scenariu poate conține fișiere statice cu extensii de nume de fișiere de .css, .png, .jpg, .js, .svg, .woff sau .ico. Prin urmare, avem nevoie de o regulă pentru a evalua extensia numelui de fișier al cererii și pentru a verifica tipurile de fișiere specifice.

Notă

Există și alte modalități de a scrie această regulă, cum ar fi folosind adresa URL a cererii sau numele fișierului. Pentru mai multe informații despre condițiile de potrivire a regulilor Azure Front Door, accesați Condițiile de potrivire a regulilor Motor Reguli Azure Front Door.

Captură de ecran a unei condiții IF numită „Solicitați extensie de fișier” cu Operatorul setat la Egal, Valoarea setată la css png jpg js svg woff ico și Transformarea cazului setată la Fără transformare.

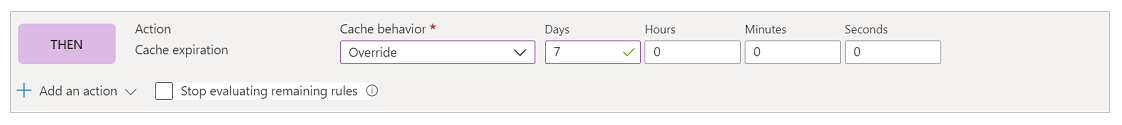

În următoarea configurație de acțiune, înlocuiți antetul cache setat de Power Pages, astfel încât aceste fișiere să fie memorate în cache puțin mai mult pe browser. În mod implicit, Power Pages setează expirarea memoriei cache la o zi. Dar îl vom anula în acest scenariu și îl vom seta la șapte zile, prin configurarea unei acțiuni de Expirare a memoriei cache și prin setarea opțiunii Comportament cache la Înlocuire, așa cum se arată în imaginea următoare.

La final, regula completă arată ca următoarea imagine.

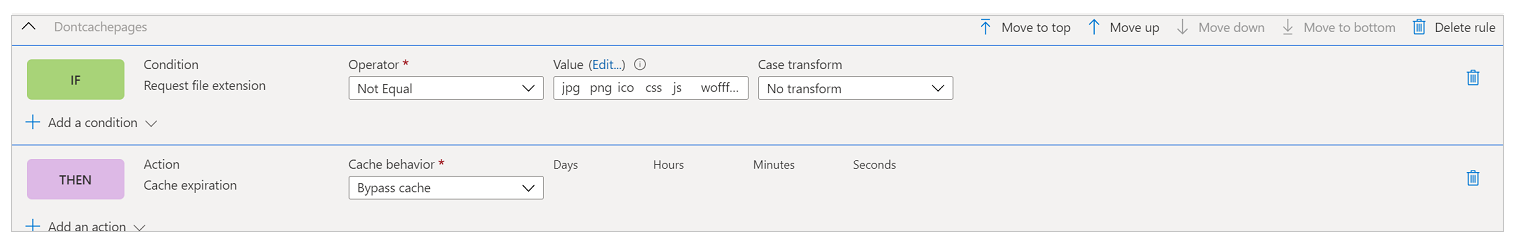

Cerință: Niciunul dintre conținutul paginii nu este stocat în cache

În general, configurarea Power Pages asigură faptul că, dacă o pagină are un formular încorporat în ea (ceea ce înseamnă că difuzează conținut specific unei înregistrări), aceasta va avea Controlul cache-ului valoarea antetului este setată la privat, care asigură faptul că Azure Front Door nu va memora în cache această solicitare. Cu toate acestea, această metodă nu ia în considerare scenariile în care utilizați șabloane lichide pentru a încorpora conținut specific utilizatorului în pagini, cum ar fi afișarea unei înregistrări specifice unui set de utilizatori. Prin urmare, vom adăuga o regulă explicită pentru a ne asigura că nicio pagină de site web nu este stocată în cache.

Primul pas este configurarea condiției. Condiția face o verificare inversă a ceea ce am făcut în prima regulă și verifică dacă solicitarea nu include o extensie de nume de fișier care indică unul dintre tipurile de fișiere pe care dorim să le memoreze în cache.

Captură de ecran a unei condiții IF numită „Solicitați extensie de fișier” cu Operatorul setat la Nu este egal cu, Valoarea setată la css png jpg js svg woff ico și Transformarea cazului setată la Fără transformare.

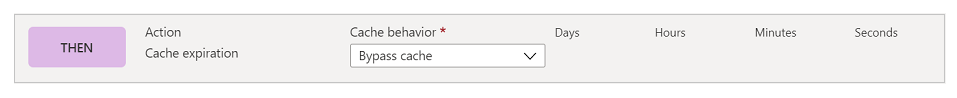

În condiția de acțiune, similar cu regula anterioară, vom scrie o acțiune pentru Expirarea memoriei cache. Cu toate acestea, de data aceasta, vom seta comportamentul la Ocoliți memoria cache. Acest lucru va asigura că orice cerere care îndeplinește această regulă nu este stocată în cache.

Regula completă arată ca următoarea imagine.

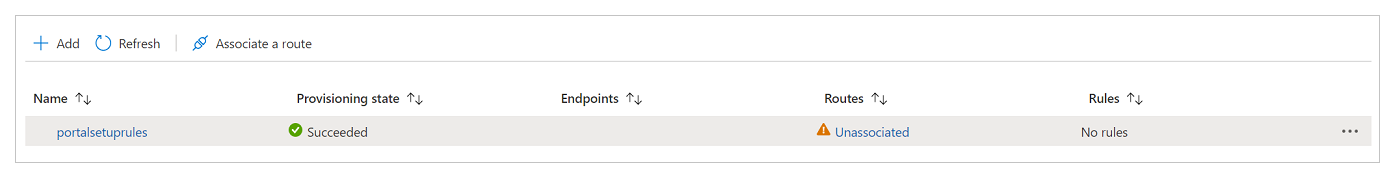

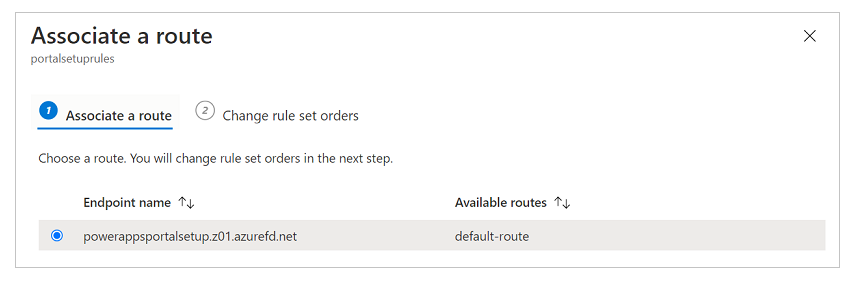

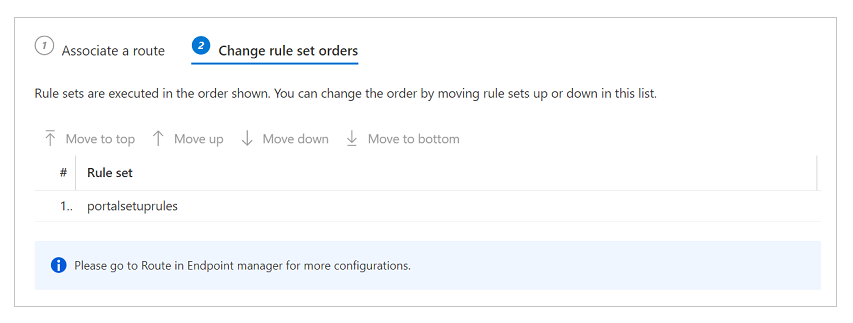

Asociați setul de reguli cu un traseu

După ce ați creat setul de reguli, următorul pas este să-l asociați cu o rută.

Selectați setul de reguli, apoi selectați Asociați o rută în bara de comandă.

Selectați numele punctului final și ruta disponibilă. S-ar putea să existe mai multe rute disponibile, deci selectați-l pe cel pe care l-ați configurat mai devreme.

Dacă aveți mai multe seturi de reguli și doriți să definiți ordinea în care ar trebui să fie evaluate, selectați Modificați comenzile setului de reguli și configurați comanda. Scenariul nostru de exemplu are un singur set de reguli.

Selectați Terminat pentru a termina.

Validați regulile și configurația rutei

Pentru a valida că regulile și configurațiile rutei funcționează corect, asigurați-vă că întregul trafic este deservit prin HTTPS și că regulile de cache sunt evaluate corect.

Pentru a vă asigura că tot traficul este servit prin HTTPS și că toate apelurile HTTP sunt redirecționate către HTTPS

- Introduceți numele domeniului într-un browser și asigurați-vă că adresa URL se schimbă automat în HTTPS în timp ce conținutul este redat.

Pentru a vă asigura că regulile de cache sunt evaluate și funcționează conform așteptărilor

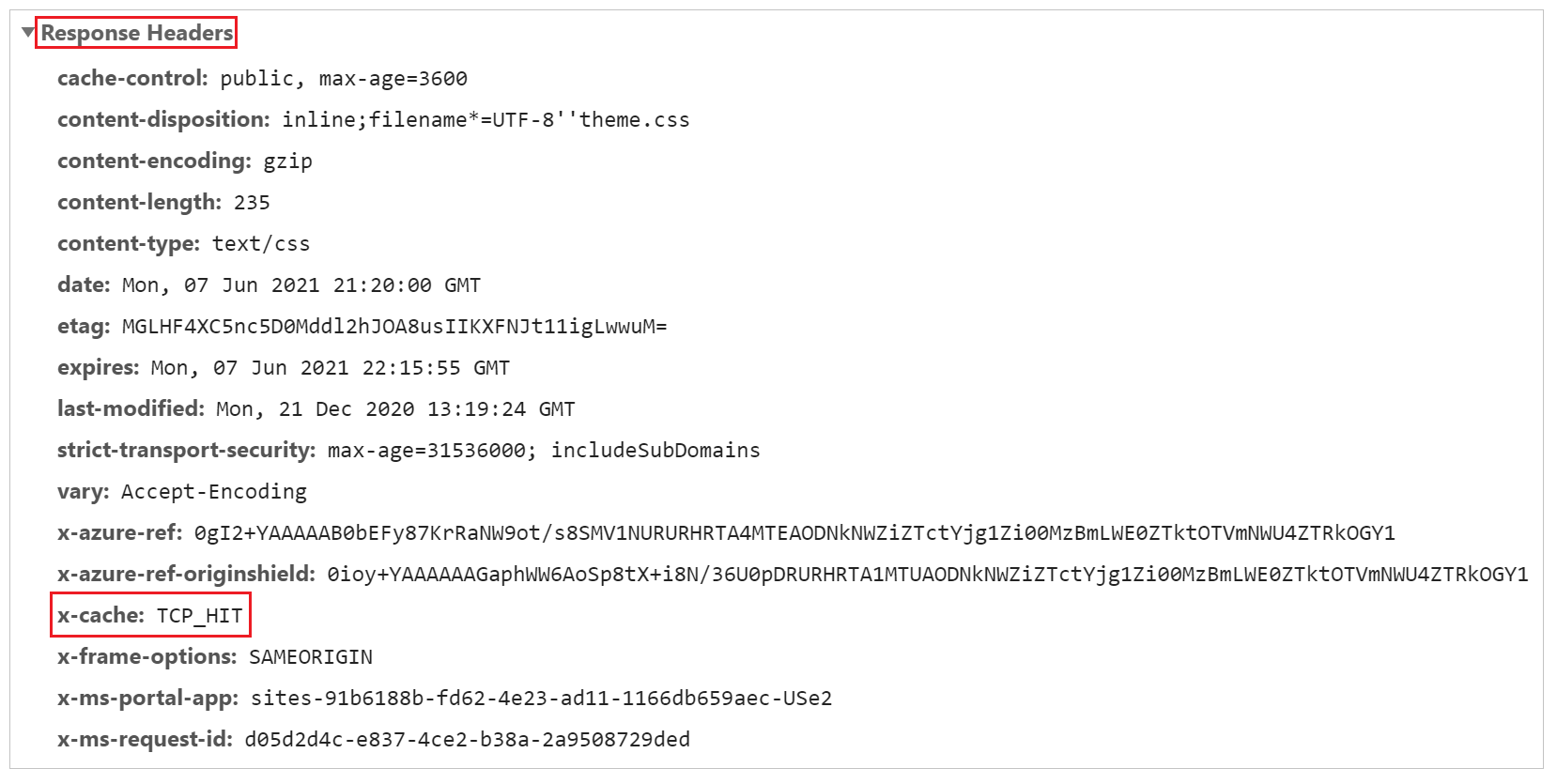

Pentru a verifica regulile de stocare în cache, va trebui să analizăm urmele rețelei în bara de instrumente a dezvoltatorului unui browser web pentru a verifica dacă anteturile de memorie cache pentru diferite tipuri de conținut sunt setate corect.

Notă

Modificările de reguli ar putea dura până la 10 minute să fie reflectate.

Deschideți o nouă filă de browser, deschideți bara de instrumente pentru dezvoltatori și navigați la adresa URL a Power Pages (asigurați-vă că deschideți bara de instrumente pentru dezvoltatori înainte să navigați la adresa URL).

Accesați fila de rețea pentru a vedea toate solicitările de rețea.

Selectați o cerere pentru oricare fișier CSS din lista de solicitări.

În secțiunea Anteturi de răspuns secțiunea din detaliile cererii, asigurați-vă că un antet numit x-cache este prezent. Acest antet asigură că solicitarea este servită prin intermediul serverelor Edge și poate fi stocată în cache. Dacă valoarea lui x-cache este setat la CONFIG_NOCACHE - sau orice altă valoare care conține termenul NOCACHE - configurarea nu este corectă.

Similar cu pasul anterior, selectați o solicitare Pagină și verificați antetele acestuia. Dacă x-cache este setat să CONFIG_NOCACHE, configurarea dvs. funcționează corect.

Configurați reguli WAF pentru a analiza solicitările primite

Următorul pas din configurare este configurarea regulilor WAF pentru solicitările primite. În acest articol, vom acoperi doar pașii de bază. Pentru configurare WAF avansată, accesați Firewall pentru aplicații web Azure pe Azure Front Door.

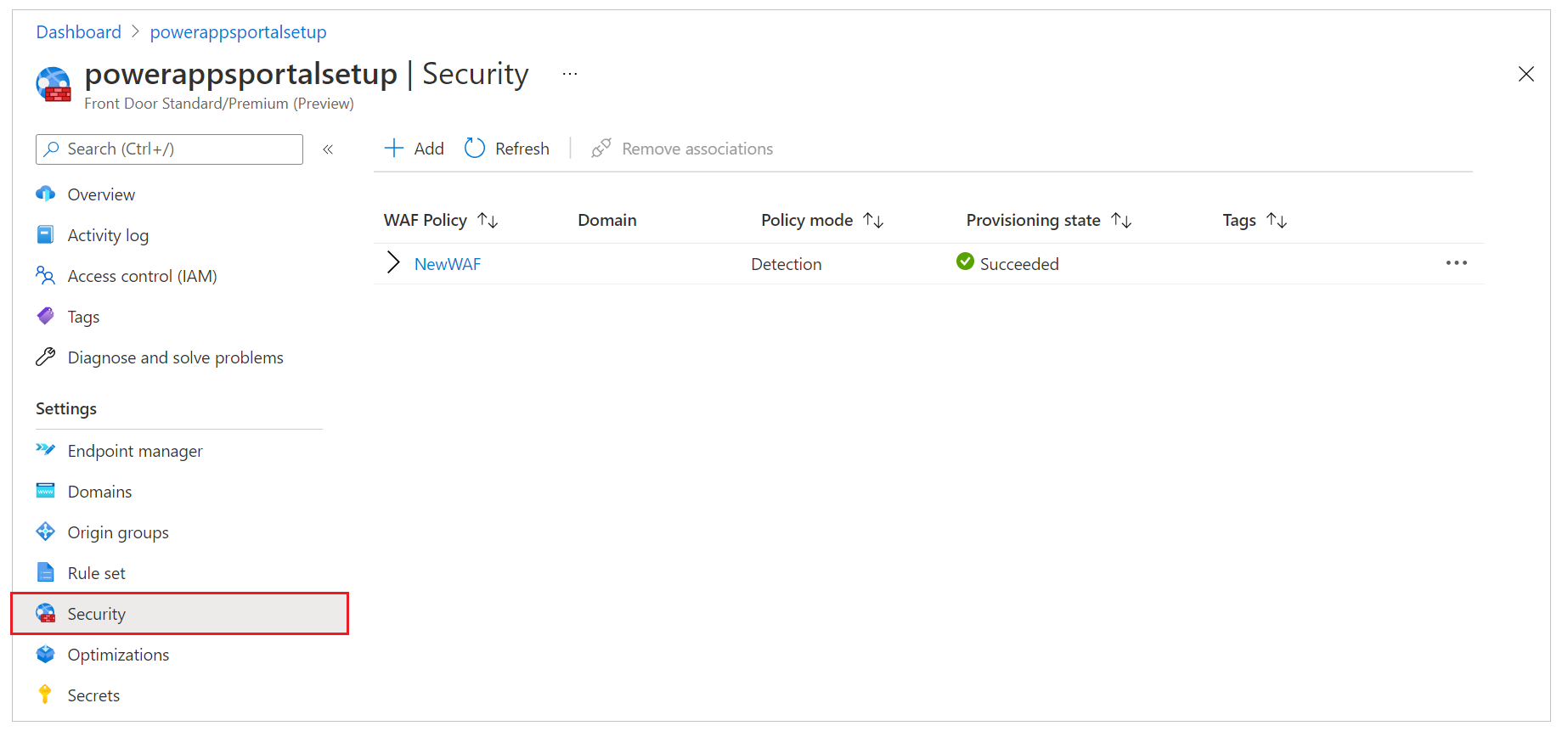

În panoul din stânga, selectați Securitate.

În timpul configurării rapide, am configurat deja o nouă politică WAF care apare aici. Cu toate acestea, dacă ați omis acel pas, puteți configura o nouă politică selectând Nou.

Selectați numele politicii WAF.

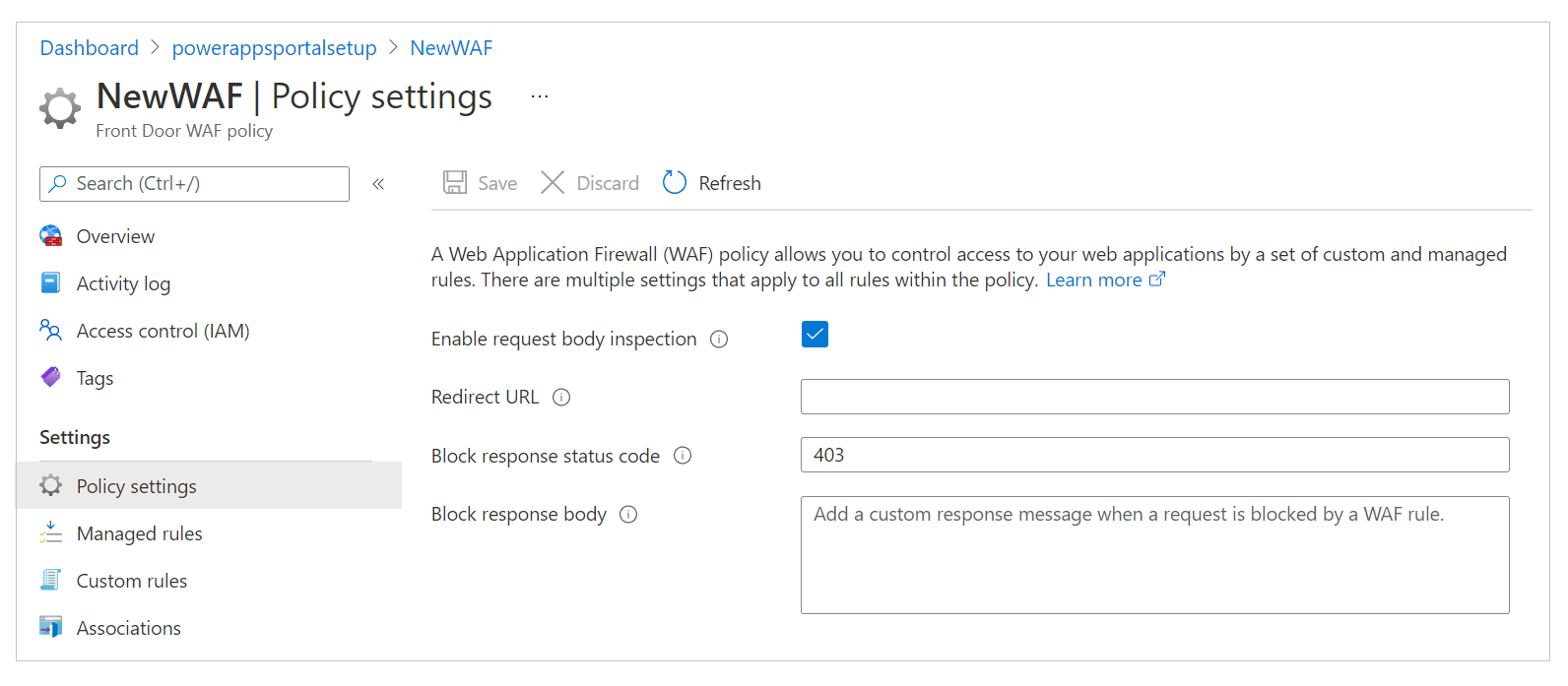

Selectați Setări politică, apoi:

Activați inspecția organismului de solicitare: Bifați această casetă de selectare dacă doriți ca corpul solicitării să fie inspectat pe lângă cookie-uri, anteturi și adrese URL.

Redirecționați adresa URL: Introduceți o adresă URL non-site. Această adresă URL este locul în care utilizatorul ar fi redirecționat dacă o regulă WAF ar fi setată să redirecționeze. Asigurați-vă că această adresă URL este accesibilă public și anonim.

Cod solicitare stare blocare: Acest cod de stare HTTP este returnat utilizatorului dacă cererea este blocată de WAF.

Blocați corpul de răspuns: Puteți adăuga aici un mesaj personalizat care va fi afișat utilizatorului dacă cererea este blocată de WAF.

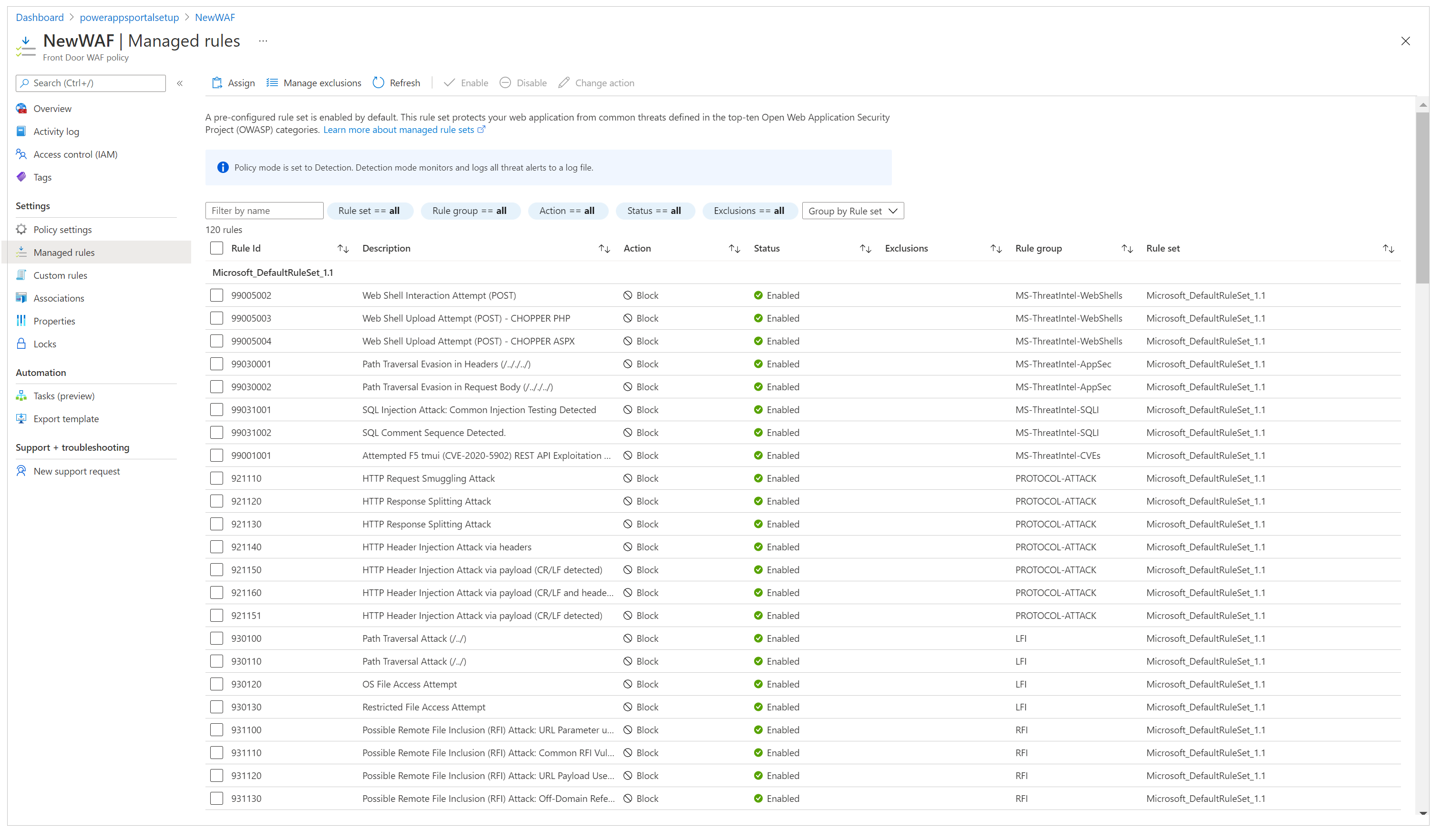

Pentru a configura setul de reguli în funcție de care fiecare cerere va fi evaluată, procedați în felul următor:

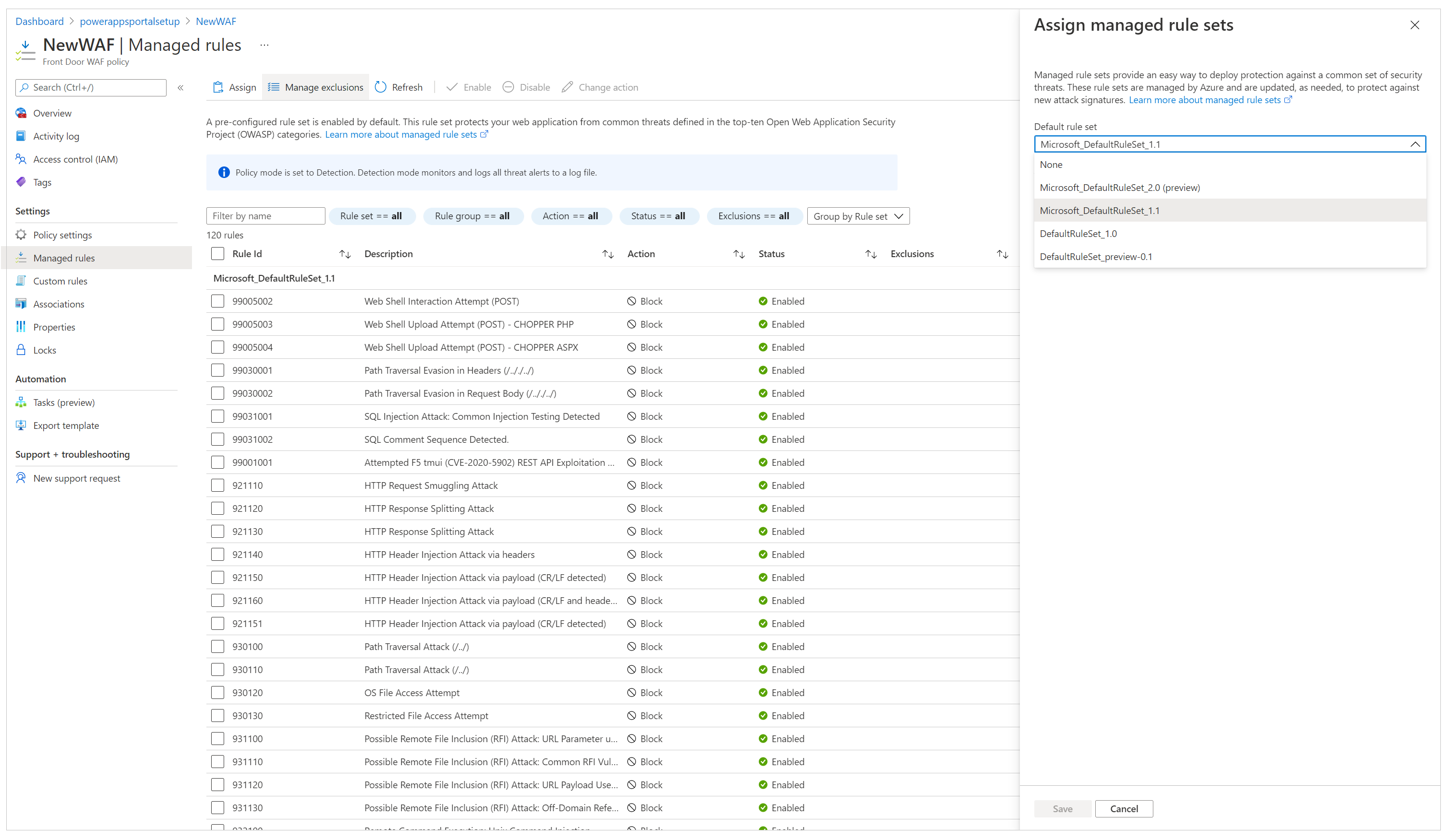

În panoul din stânga, selectați Reguli gestionate.

În bara de comandă, selectați Atribuiți, apoi selectați din lista seturilor de reguli implicite. Seturile de reguli gestionate sunt gestionate de Microsoft și actualizate periodic. Pentru mai multe informații despre seturile de reguli, accesați Aplicații Web Firewall DRS reguli de grupuri și reguli.

După ce este atribuit setul de reguli gestionate, configurarea dvs. este finalizată. Ca un pas suplimentar, puteți analiza și configurarea listelor de excludere pentru regulile existente și activarea regulilor personalizate.

Important

În mod implicit, WAF este configurat în modul Politica de detectare, care detectează problemele împotriva setului de reguli definit și le înregistrează. Cu toate acestea, acest mod nu blochează solicitările. Pentru a bloca solicitările, WAF trebuie să fie comutat la modul Prevenție.

Vă recomandăm să efectuați teste amănunțite în modul Prevenire pentru a verifica dacă toate scenariile funcționează și pentru a vă asigura că nu trebuie să modificați setul de reguli sau să adăugați politici de excludere. Ar trebui să activați modul Prevenire numai după ce ați verificat că întreaga configurare funcționează conform așteptărilor.

Configurați Power Pages pentru a accepta trafic numai de la Azure Front Door

Ultimul pas din această configurare este să vă asigurați că site-ul dvs. Power Pages acceptă trafic numai de la Azure Front Door. Pentru această verificare, va trebui să activăm Restricții de adresă IP pe site.

Pentru a găsi intervalul de adrese IP pe care operează Azure Front Door, accesați Cum blochez accesul la capătul meu din spate doar la ușa din față din Azure?.

Notă

Power Pages nu acceptă filtrare bazată pe X-Azure-FDID.

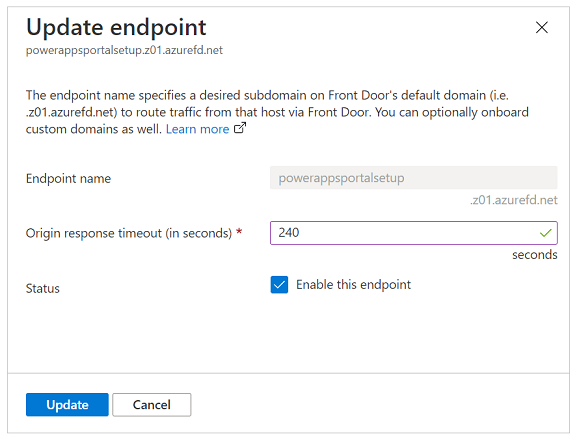

Măriți timpul de răspuns la origine

În mod implicit, Azure Front Door are un timp de răspuns de origine de 60 de secunde. Cu toate acestea, vă recomandăm să sporiți acest lucru la 240 de secunde pentru a ne asigura că scenariile de lungă durată, cum ar fi încărcarea fișierelor sau exportul în Excel, funcționează conform așteptărilor.

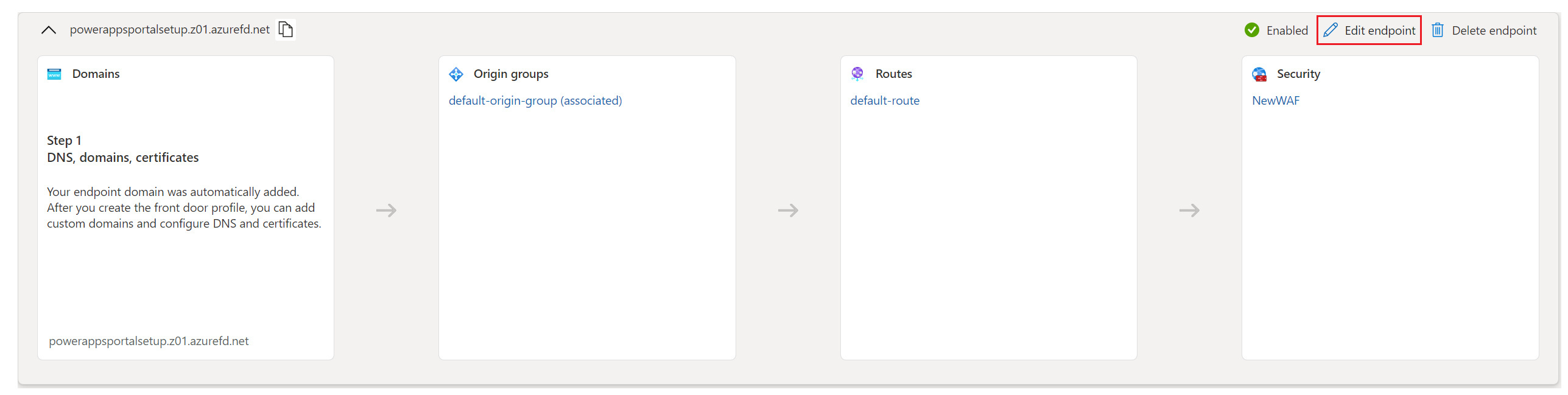

În panoul din stânga, selectați Manager punct final.

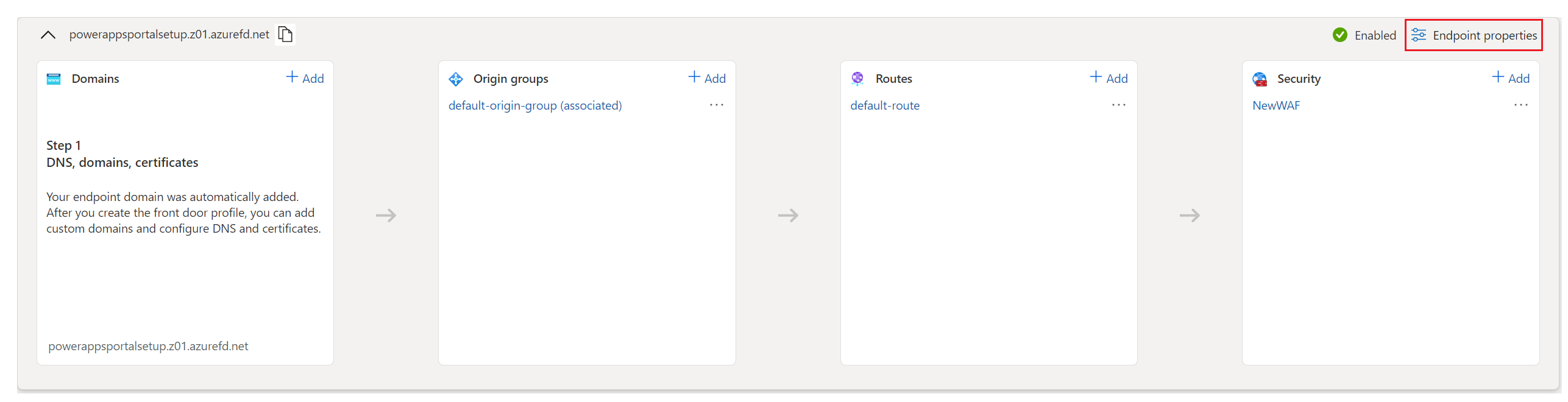

Selectați Editați punctul final.

În colțul din dreapta sus, selectați Proprietăți punct final.

Schimbați timpul de răspuns de origine la 240 de secunde, apoi selectați Actualizați.

Consultați și

Ce este Azure Front Door?

Pornire rapidă: creați un profil Azure Front Door - Portalul Azure

Creați un domeniu particularizat pe Azure Front Door Standard/Premium SKU utilizând portalul Azure

Cum blochez accesul la back-end-ul meu doar la Azure Front Door?

Condițiile de potrivire a regulilor Azure Front Door