Ознакомьтесь с шаблоном справки по сети развертывания с двумя узлами хранилища с двумя узлами для azure Stack HCI.

> Область применения: Azure Stack HCI версии 23H2 и более поздних версий

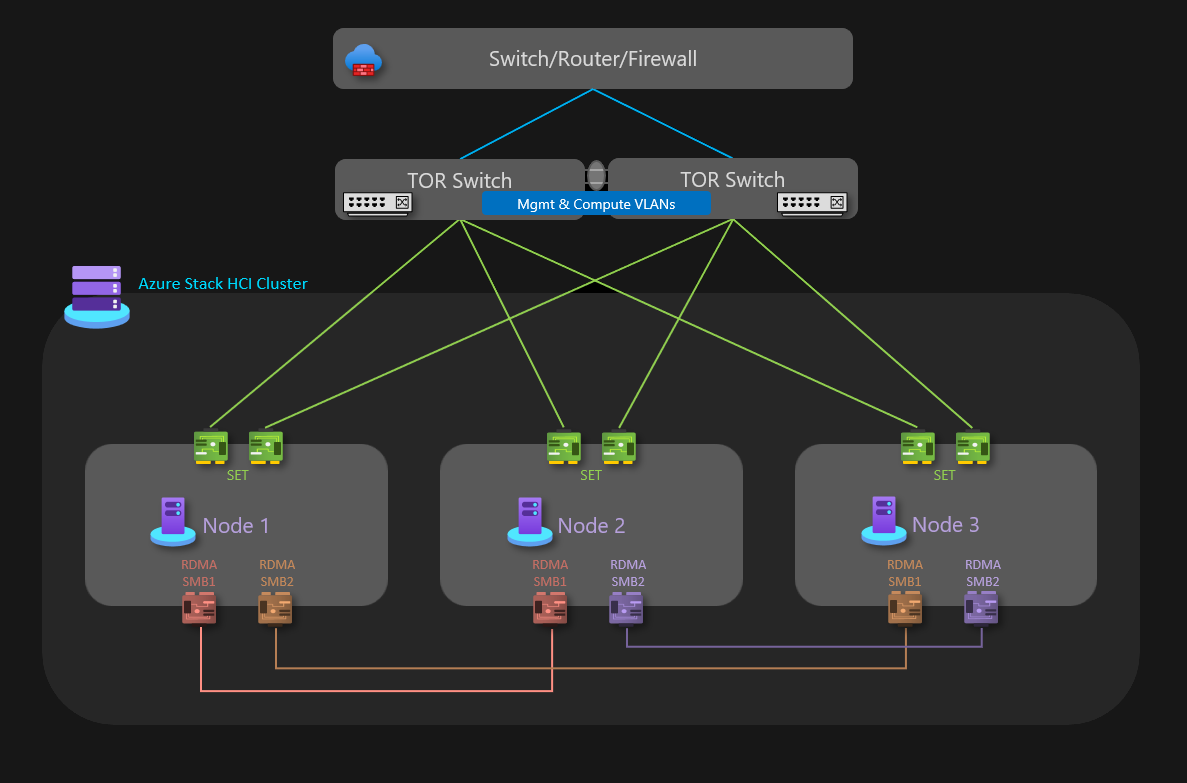

Из этой статьи вы узнаете о беспомощном хранилище с тремя узлами с двумя коммутаторами TOR L3 и эталонной схемой одноуровневой сети, которую можно использовать для развертывания решения Azure Stack HCI.

Примечание

Эталонные шаблоны без коммутационных сетей с 3 узлами, описанные в этой статье, были протестированы и проверены корпорацией Майкрософт. Сведения о шаблонах коммутационных сетей с двумя узлами см. в статье Шаблоны развертывания сети Azure Stack HCI.

Сценарии

Сценарии для этого сетевого шаблона включают лаборатории, фабрики, розничные магазины, государственные секторы и государственные учреждения.

Рассмотрите возможность реализации этого шаблона при поиске экономичного решения с отказоустойчивостью во всех сетевых компонентах. Службы ПРОГРАММНО-определяемой сети (SDN) L3 полностью поддерживаются в этом шаблоне. Службы маршрутизации, такие как протокол BGP, можно настроить непосредственно на коммутаторах TOR, если они поддерживают службы L3. Функции сетевой безопасности, такие как микросекции или качество обслуживания (QoS), не требуют дополнительной настройки устройства брандмауэра, так как они реализуются на уровне виртуального сетевого адаптера.

Компоненты физического подключения

Как показано на схеме выше, этот шаблон содержит следующие физические сетевые компоненты:

- Для подключения на север и юг кластеру Azure Stack HCI требуется два коммутатора TOR в конфигурации группы агрегирования каналов (MLAG) с несколькими корпусами.

- Две сетевые карты, использующие виртуальный коммутатор SET для обработки трафика управления и вычислений, подключенных к коммутаторам TOR. Каждый сетевой адаптер подключен к отдельному TOR.

- Два сетевых адаптера RDMA на каждом узле в полносетной конфигурации с одним каналом для East-West трафика для хранилища.

Примечание

Для этой конфигурации нет избыточного сетевого подключения между узлами.

| Сети | Управление и вычисление | Память |

|---|---|---|

| Скорость компоновки | Не менее 1 Гбит/с. Рекомендуется 10 Гбит/с | Не менее 10 Гбит/с |

| Тип интерфейса | RJ45, SFP+ или SFP28 | SFP+ или SFP28 |

| Порты и агрегирование | Два объединяемых порта | Два автономных порта |

Logical networks

Как показано на схеме ниже, этот шаблон содержит следующие компоненты логической сети:

Виртуальная локальная сеть между узлами для трафика SMB (хранилище и динамическая миграция)

Трафик на основе намерений хранилища состоит из трех отдельных подсетей, поддерживающих трафик RDMA. Каждый интерфейс выделен для отдельной сети соединения узлов. Этот трафик предназначен только для перемещения между тремя узлами. Трафик хранилища в этих подсетях изолирован без подключения к другим ресурсам.

Каждая пара адаптеров хранилища между узлами работает в разных IP-подсетях. Чтобы включить бесключовую конфигурацию, каждый подключенный узел поддерживает ту же соответствующую подсеть своего соседа.

При развертывании конфигурации без коммутаций с тремя узлами сетевой ATC предъявляет следующие требования.

Поддерживает только одну виртуальную локальную сеть для всех IP-подсетей, используемых для подключения к хранилищу.

StorageAutoIPПараметру должно быть присвоено значение false,Switchlessпараметру — значение true, и вы несете ответственность за указание IP-адресов в шаблоне ARM, используемом для развертывания кластера Azure Stack HCI из Azure.Для облачных развертываний Azure Stack HCI версии 23H2:

Горизонтальное масштабирование бесключовых кластеров хранилища не поддерживается.

Этот сценарий с тремя узлами можно развернуть только с помощью шаблонов ARM.

Дополнительные сведения см. в статье Развертывание с помощью шаблона развертывания Resource Manager Azure.

Виртуальная локальная сеть управления

Все узлы физических вычислений должны обращаться к логической сети управления. Для планирования IP-адресов каждому узлу должен быть назначен по крайней мере один IP-адрес из логической сети управления.

DHCP-сервер может автоматически назначать IP-адреса для сети управления или вручную назначать статические IP-адреса. Если dhcp является предпочтительным методом назначения IP-адресов, рекомендуется резервировать DHCP без истечения срока действия.

Дополнительные сведения см. в статье Рекомендации по использованию сети DHCP для развертывания в облаке.

Сеть управления поддерживает две различные конфигурации виртуальных локальных ЛС для трафика: Native и Tagged. К каждой конфигурации относятся следующие рекомендации.

Собственная виртуальная локальная сеть для сети управления не требует указывать идентификатор виртуальной локальной сети.

Виртуальная локальная сеть с тегами для сети управления требует настройки идентификатора виртуальной локальной сети в физических сетевых адаптерах или адаптере виртуальной сети управления перед регистрацией узлов в Azure Arc.

Порты физического коммутатора должны быть настроены правильно, чтобы принимать идентификатор виртуальной локальной сети в адаптерах управления.

Если намерение включает типы трафика управления и вычислений, порты физического коммутатора должны быть настроены в режиме магистрали, чтобы принимать все виртуальные локальные сети, необходимые для рабочих нагрузок управления и вычислений.

Сеть управления поддерживает трафик, используемый администратором для управления кластером, включая удаленный рабочий стол, Windows Admin Center и Active Directory.

Дополнительные сведения см. в статье Рекомендации по сети виртуальной локальной сети управления.

Вычисление виртуальных ЛС

В некоторых сценариях не требуется использовать виртуальные сети SDN с инкапсуляцией VXLAN. Вместо этого можно использовать традиционные виртуальные локальные сети для изоляции рабочих нагрузок клиента. Эти виртуальные локальные сети необходимо настроить на порте коммутаторов TOR в режиме магистрали. При подключении новых виртуальных машин к этим виртуальным локальным сетям соответствующий тег виртуальной ЛС определяется в виртуальном сетевом адаптере.

Сеть HNV Provider Address (PA)

Сеть адресов поставщика виртуализации сети Hyper-V (HNV PA) служит базовой физической сетью для East-West (внутренний) трафик клиента, North-South (внутренний трафик) клиента и обмена данными пиринга BGP с физической сетью. Эта сеть необходима, только если необходимо развернуть виртуальные сети с помощью инкапсуляции VXLAN для дополнительного уровня изоляции и мультитенантности сети.

Дополнительные сведения см. в разделе Планирование программно-конфигураемой сетевой инфраструктуры.

Сетевые намерения ATC

Для шаблонов без коммутаций хранилища с тремя узлами создаются два намерения ATC для сети. Первое намерение предназначено для управления и вычисления сетевого трафика, а второе — для трафика хранилища.

Управление и намерение вычислений

- Тип намерения: управление и вычисление

- Режим намерения: режим кластера

- Совместная работа. Да. Команда pNIC01 и pNIC02

- Виртуальная локальная сеть управления по умолчанию: настроенная виртуальная локальная сеть для адаптеров управления не изменяется.

- PA и вычислительные виртуальные ЛС и виртуальные сетевые адаптеры. Сетевая ATC прозрачна для виртуальных сетевых адаптеров pa и VLAN или вычисляет виртуальные сетевые адаптеры виртуальных машин и виртуальные локальные сети.

Намерение хранилища

Тип намерения: Хранилище

Режим намерения: режим кластера

Совместная работа: Нет. Сетевые адаптеры RDMA используют SMB Multichannel для обеспечения устойчивости и агрегирования пропускной способности.

Виртуальные локальные сети по умолчанию: одна виртуальная локальная сеть для всех подсетей

Автоматический IP-адрес хранилища: false. Для этого шаблона требуется настройка IP-адресов вручную или определение IP-адреса шаблона ARM.

Требуется три подсети (определяемые пользователем):

- Сеть хранения 1: 10.0.1.0/24 —

Node1 -> Node2 - Сеть хранения 2: 10.0.2.0/24 —

Node1 -> Node2 - Сеть хранения 3: 10.0.3.0/24 —

Node2 -> Node3

- Сеть хранения 1: 10.0.1.0/24 —

Дополнительные сведения см. в статье Развертывание сети узла с помощью сетевого ATC.

Пример конфигурации сети намерения хранилища шаблона ARM

Вы можете использовать шаблон ARM для 3-узлового хранилища без переключения, с двумя toR и одним каналом.

Вот фрагмент из шаблона:

"storageNetworkList": {

"value": [

{

"name": "StorageNetwork1",

"networkAdapterName": "SMB1",

"vlanId": "711",

"storageAdapterIPInfo": [

{

"physicalNode": "Node1",

"ipv4Address": "10.0.1.1",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node2",

"ipv4Address": "10.0.1.2",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node3",

"ipv4Address": "10.0.2.1",

"subnetMask": "255.255.255.0"

}

]

},

{

"name": "StorageNetwork2",

"networkAdapterName": "SMB2",

"vlanId": "711",

"storageAdapterIPInfo": [

{

"physicalNode": "Node1",

"ipv4Address": "10.0.2.2",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node2",

"ipv4Address": "10.0.3.1",

"subnetMask": "255.255.255.0"

},

{

"physicalNode": "Node3",

"ipv4Address": "10.0.3.2",

"subnetMask": "255.255.255.0"

}

]

}

]

},