Планирование и развертывание локальной службы защиты паролем Microsoft Entra

Многие пользователи создают пароли с характерными распространенными словами, например названием школы, спортивной команды или именем известного человека. Такие пароли легко угадать и они плохо защищены от атак на основе словарей. Для принудительного применения надежных паролей в организации Microsoft Entra Password Protection предоставляет глобальный и настраиваемый список запрещенных паролей. Запрос на изменение пароля завершается ошибкой, если в этом запрещенном списке паролей совпадает.

Чтобы защитить среду доменных служб локальная служба Active Directory (AD DS), можно установить и настроить защиту паролей Microsoft Entra для работы с локальным контроллером домена. В этой статье показано, как установить и зарегистрировать прокси-службу защиты паролей Microsoft Entra Password Protection и агент контроллера домена Защиты паролей Microsoft в локальной среде.

Дополнительные сведения о том, как microsoft Entra Password Protection работает в локальной среде, см. в статье "Как применить защиту паролей Microsoft Entra для Windows Server Active Directory".

Стратегия развертывания

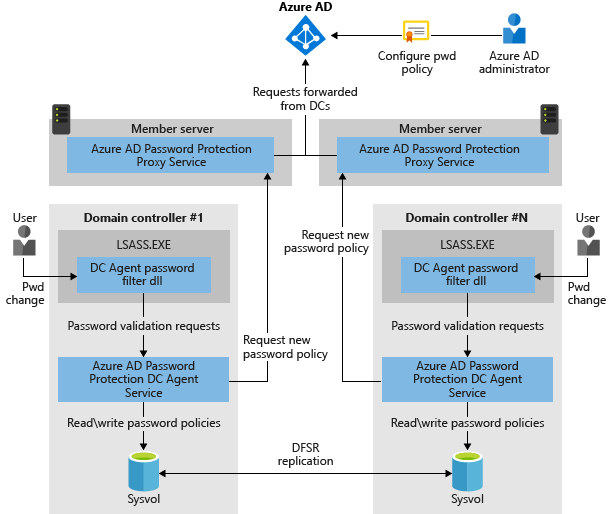

На следующей схеме показано, как основные компоненты Microsoft Entra Password Protection работают вместе в среде локальная служба Active Directory:

Перед развертыванием программного обеспечения рекомендуется проанализировать работу. Дополнительные сведения см . в концептуальном обзоре защиты паролей Microsoft Entra.

Мы рекомендуем начать с политики режима аудита. Режим аудита является начальным параметром по умолчанию, в котором можно продолжать устанавливать пароли. Заблокированные пароли записываются в журнал событий. После развертывания прокси-серверов и агентов контроллеров домена в режиме аудита контролируйте воздействие политики паролей на пользователей при применении политики.

На этапе аудита многие организации обнаруживают следующие ситуации:

- Необходимо улучшить имеющиеся операционные процессы, чтобы использовать более безопасные пароли.

- Пользователи часто используют небезопасные пароли.

- Необходимо информировать пользователей о предстоящих изменениях в обеспечении безопасности, о том, какое влияние они могут оказать на них, и помочь им лучше понять, как они могут выбрать более безопасные пароли.

Помимо того, более надежная проверка пароля может повлиять на существующую автоматизацию развертывания контроллера домена Active Directory. Во время оценочного аудита рекомендуется выполнить по крайней мере одно повышение и одно понижение роли контроллера домена с целью выявления таких проблем. Дополнительные сведения см. в следующих статьях:

- Ntdsutil.exe не удается задать ненадежный пароль режима восстановления служб каталогов

- Сбой повышения роли контроллера домена реплики из-за ненадежного пароля режима восстановления служб каталогов

- Сбой понижения роли контроллера домена из-за ненадежного пароля локального администратора

После того как компонент будет запущен в режиме аудита в течение соответствующего периода времени, можно переключить конфигурацию с режима аудита на обязательное требование более безопасных паролей. Целесообразно в это время выполнить дополнительный мониторинг.

Важно отметить, что Защита паролей Microsoft Entra может проверять только пароли во время операций изменения пароля или установки. Пароли, которые были приняты и сохранены в Active Directory до развертывания Защиты паролей Microsoft Entra, никогда не будут проверены и будут продолжать работать как есть. Со временем все пользователи и учетные записи в конечном итоге начнут использовать пароли, проверенные в Microsoft Entra Password Protection, как срок действия существующих паролей обычно истекает. Учетные записи, настроенные с параметром "Срок действия пароля не ограничен", исключаются из этого правила.

Рекомендации по нескольким лесам

Для развертывания защиты паролей Microsoft Entra в нескольких лесах нет дополнительных требований.

Каждый лес настраивается независимо, как описано в следующем разделе для развертывания локальной защиты паролей Microsoft Entra. Каждый прокси-сервер защиты паролей Microsoft Entra может поддерживать только контроллеры домена из леса, к которому он присоединен.

Программное обеспечение защиты паролей Microsoft Entra в любом лесу не знает о программном обеспечении защиты паролем, развернутом в других лесах, независимо от конфигураций доверия Active Directory.

Рекомендации по Контроллеру домена только для чтения

Изменения или настройки пароля не обрабатываются и не сохраняются на контроллерах домена только для чтения (RODC). Вместо этого они пересылаются на контроллеры домена с возможностью записи. Вам не нужно устанавливать программное обеспечение агента контроллера домена защиты паролей Microsoft Entra на контроллерах домена.

Кроме того, он не поддерживается для запуска прокси-службы защиты паролей Microsoft Entra на контроллере домена только для чтения.

Рекомендации по вопросам высокой доступности

Основной проблемой защиты паролей является доступность прокси-серверов Microsoft Entra Password Protection, когда контроллеры домена в лесу пытаются скачать новые политики или другие данные из Azure. Каждый агент контроллера домена защиты паролей Майкрософт использует простой алгоритм циклического перебора при выборе прокси-сервера для вызова. Агент пропускает не отвечающие прокси-серверы.

Для большинства полностью подключенных развертываний Active Directory, которые имеют работоспособность реплика состояния каталога и папки sysvol, два прокси-сервера Microsoft Entra Password Protection достаточно, чтобы обеспечить доступность. Данная конфигурация позволяет своевременно загрузить новые политики и другие данные. При необходимости можно развернуть дополнительные прокси-серверы Защиты паролей Microsoft Entra.

Разработка программного обеспечения агента DC для защиты паролей Microsoft Entra устраняет обычные проблемы, связанные с высокой доступностью. Агент контроллера домена защиты паролей Microsoft Entra сохраняет локальный кэш последней скачавшейся политики паролей. Даже если все зарегистрированные прокси-серверы становятся недоступными, агенты контроллера домена Защиты паролей Майкрософт продолжают применять кэшированную политику паролей.

Разумная частота обновления политик паролей при масштабном развертывании обычно составляет несколько дней, не часов или меньше. Таким образом, краткие сбои прокси-серверов не влияют на защиту паролей Microsoft Entra.

Требования к развертыванию

Дополнительные сведения о лицензировании см. в статье о требованиях к лицензированию Защиты паролей Microsoft Entra.

Применяются следующие основные требования.

Все компьютеры, включая контроллеры домена, имеющие компоненты защиты паролей Microsoft Entra, должны иметь универсальную среду выполнения C.

- Вы можете получить эту среду выполнения, проверив наличие всех обновлений от Центр обновления Windows. Или можно получить эту среду в виде пакете обновления для конкретной ОС. Дополнительные сведения см. в статье Обновление для универсальной среды выполнения C в Windows.

Чтобы зарегистрировать лес Windows Server Active Directory с идентификатором Microsoft Entra ID, требуется учетная запись, которая имеет права администратора домена Active Directory в корневом домене леса Active Directory.

Служба распределения ключей должна быть активирована на всех контроллерах домена, работающих на Windows Server 2012 и более поздних версиях. По умолчанию эта служба активируется через запуск триггера вручную.

Сетевое подключение должно существовать между по крайней мере одним контроллером домена в каждом домене и по крайней мере одним сервером, на котором размещена прокси-служба для защиты паролей Microsoft Entra. Это подключение должно обеспечить доступ контроллера домена к порту сопоставителя конечных точек RPC порту 135 и порту сервера RPC в прокси-службе.

- Порт сервера RPC по умолчанию является динамическим портом RPC из диапазона 49152–65535, однако он может быть настроен для использования статического порта.

Все компьютеры, на которых будет установлена служба прокси-сервера защиты паролем Майкрософт, должны иметь сетевой доступ к следующим конечным точкам:

Конечная точка Целевые назначения https://login.microsoftonline.comЗапросы на аутентификацию https://enterpriseregistration.windows.netФункции защиты паролей Microsoft Entra https://autoupdate.msappproxy.netФункция автоматического обновления защиты паролей Microsoft Entra

Примечание.

Некоторые конечные точки, такие как конечная точка списка отзыва сертификатов, не рассматриваются в этой статье. Список всех поддерживаемых конечных точек см. в разделе URL-адреса и диапазоны IP-адресов Microsoft 365. Кроме того, для проверки подлинности Центра администрирования Microsoft Entra требуются другие конечные точки. Дополнительные сведения см. в URL-адресах Центра администрирования Microsoft Entra для обхода прокси-сервера.

Агент контроллера домена защиты паролем Microsoft Entra

Следующие требования применяются к агенту контроллера домена защиты паролей Microsoft Entra:

- Компьютеры, на которых будет установлено программное обеспечение агента DC для защиты паролей Microsoft Entra, могут запускать любую поддерживаемую версию Windows Server, включая выпуски Windows Server Core.

- Домен или лес Active Directory может быть любым поддерживаемым функциональным уровнем.

- На всех компьютерах, на которых установлен агент контроллера домена защиты паролем Microsoft Entra Password Protection, должен быть установлен .NET 4.7.2.

- Если платформа .NET 4.7.2 еще не установлена, скачайте и запустите установщик, который находится на странице Автономный установщик платформы .NET Framework 4.7.2 для Windows.

- Любой домен Active Directory, на котором запущена служба агента контроллера домена защиты паролей Microsoft Entra, должна использовать репликацию распределенной файловой системы (DFSR) для реплика sysvol.

Если домен еще не использует DFSR, перед установкой защиты паролей Microsoft Entra необходимо выполнить миграцию. Дополнительные сведения см. в статье Руководство по миграции с репликацией для SYSVOL: репликация FRS в DFS

Предупреждение

Программное обеспечение агента DC защиты паролей Microsoft Entra в настоящее время устанавливается на контроллеры домена в доменах, которые по-прежнему используют FRS (предшественник технологии DFSR) для sysvol реплика tion, но программное обеспечение не будет работать должным образом в этой среде.

К дополнительным отрицательным побочным эффектам относятся отдельные файлы, которые не реплицируются, а также процедуры восстановления SYSVOL, которые внешне завершаются успешно, но не выполняют репликацию всех файлов и не предоставляют об этом никакой информации.

Перенос домена на использование DFSR как можно скорее для преимуществ DFSR, так и для разблокировки развертывания защиты паролей Microsoft Entra. Будущие версии программного обеспечения будут автоматически прекращать работу в домене, где по-прежнему используется служба FRS.

Прокси-служба защиты паролей Microsoft Entra

Следующие требования применяются к прокси-службе защиты паролей Microsoft Entra:

Все компьютеры, на которых будет установлена прокси-служба защиты паролем Microsoft Entra, должны работать под управлением Windows Server 2012 R2 или более поздней версии, включая выпуски Windows Server Core.

Примечание.

Развертывание прокси-службы защиты паролей Microsoft Entra является обязательным требованием для развертывания защиты паролей Microsoft Entra, даже если контроллер домена может иметь исходящее подключение к Интернету.

Все компьютеры, на которых будет установлена прокси-служба защиты паролем Microsoft Entra, должны быть установлены .NET 4.7.2.

- Если платформа .NET 4.7.2 еще не установлена, скачайте и запустите установщик, который находится на странице Автономный установщик платформы .NET Framework 4.7.2 для Windows.

Все компьютеры, на которых размещена прокси-служба защиты паролей Майкрософт, должны быть настроены для предоставления контроллерам домена возможности входа в службу прокси-сервера. Назначение привилегий "доступа к компьютеру из сети" позволяет регулировать данную возможность.

Все компьютеры, на которых размещена прокси-служба защиты паролей Microsoft Entra, должны быть настроены для разрешения исходящего ТРАФИКА TLS 1.2.

Учетная запись глобального Администратор istrator требуется для регистрации прокси-службы защиты паролей Microsoft Entra в первый раз в данном клиенте. Последующие регистрации прокси-сервера и леса с идентификатором Microsoft Entra могут использовать учетную запись с учетными данными Global Администратор istrator или Security Администратор istrator.

Сетевой доступ должен быть включен для набора портов и URL-адресов, указанных в процедурах настройки среды прокси приложения. Это дополнение к двум конечным точкам, описанным выше.

Предварительные требования microsoft Entra Подключение Agent Updater

Служба обновления агента Microsoft Entra Подключение устанавливается параллельно со службой прокси-сервера защиты паролей Microsoft Entra. Дополнительная конфигурация необходима, чтобы служба Центра обновления агента Microsoft Entra Подключение могла функционировать:

- Если в вашей среде используется прокси-сервер HTTP, следуйте указаниям, приводимым в руководстве Работа с существующими локальными прокси-серверами.

- Для службы обновления агента Microsoft Entra Подключение также требуются шаги TLS 1.2, указанные в требованиях TLS.

Предупреждение

Прокси-сервер защиты паролей Microsoft Entra и прокси приложения Microsoft Entra устанавливают разные версии службы обновления агента Microsoft Entra Подключение, поэтому инструкции ссылаются на содержимое прокси приложения. Эти разные версии несовместимы при установке параллельно и при этом не позволят службе обновления агента связаться с Azure для обновлений программного обеспечения, поэтому никогда не следует устанавливать прокси-сервер защиты паролей Microsoft Entra и прокси приложения на одном компьютере.

Скачивание необходимого программного обеспечения

Существует два обязательных установщика для локального развертывания Защиты паролей Microsoft Entra:

- Агент контроллера домена защиты паролей Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Прокси-сервер защиты паролей Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Загрузите оба установщика из Центра загрузки Майкрософт.

Установка и настройка прокси-службы

Служба прокси-сервера защиты паролей Microsoft Entra обычно находится на сервере-члене в локальной среде AD DS. После установки прокси-служба microsoft Entra Password Protection взаимодействует с идентификатором Microsoft Entra, чтобы сохранить копию глобальных списков запрещенных паролей для клиента Microsoft Entra.

В следующем разделе описано, как установить агенты контроллера домена Защиты паролей Microsoft Entra на контроллерах домена в локальной среде AD DS. Эти агенты контроллеров домена взаимодействуют со службой прокси-сервера для получения новых списков запрещенных паролей, чтобы использовать их при обработке событий смены паролей в домене.

Выберите один или несколько серверов для размещения прокси-службы microsoft Entra Password Protection. Для этих серверов следует учитывать следующие факторы:

- Каждая из таких служб может предоставлять политики в отношении паролей только для одного леса. Главный узел должен быть присоединен к любому домену этого леса.

- Вы можете установить службу прокси-сервера в корневом или дочернем доменах или использовать их комбинацию.

- Необходимо наличие сетевого подключения между хотя бы одним контроллером домена в каждом домене леса и одним прокси-сервером защиты паролей.

- Вы можете запустить прокси-службу microsoft Entra Password Protection на контроллере домена для тестирования, но для этого контроллера домена требуется подключение к Интернету. Такое подключение может оказаться проблемным для системы безопасности. Эту конфигурацию рекомендуется использовать только для тестирования.

- Мы рекомендуем по крайней мере два прокси-сервера Защиты паролей Microsoft Entra для каждого леса для избыточности, как отмечалось в предыдущем разделе по вопросам высокого уровня доступности.

- Не поддерживается запуск прокси-службы защиты паролей Microsoft Entra на контроллере домена только для чтения.

- При необходимости можно удалить прокси-службу с помощью добавления или удаления программ. Очистка состояния прокси-службы не требуется вручную.

Чтобы установить прокси-службу защиты паролей Microsoft Entra, выполните следующие действия.

Чтобы установить прокси-службу защиты паролей Microsoft Entra, запустите установщик программного

AzureADPasswordProtectionProxySetup.exeобеспечения.Для установки программного обеспечения не требуется перезагрузка, и ее можно автоматизировать с помощью стандартных процедур MSI, как показано в следующем примере:

AzureADPasswordProtectionProxySetup.exe /quietПримечание.

Перед установкой пакета

AzureADPasswordProtectionProxySetup.exeнужно запустить службу брандмауэра Windows, чтобы исключить появление ошибки при установке.Если запуск брандмауэра Windows невозможен из-за настройки, решением может быть временное включение и запуск службы брандмауэра Windows во время процесса установки. После установки программное обеспечение прокси-сервера никаким образом не зависит от брандмауэра Windows.

При использовании брандмауэра от стороннего поставщика его необходимо настроить в соответствии с требованиями по развертыванию. Сюда относится предоставление входящего доступа к порту 135, а также к порту прокси-сервера RPC. Дополнительные сведения см. в предыдущем разделе, посвященном требованиям к развертыванию.

Программное обеспечение прокси-сервера защиты паролей Microsoft Entra включает новый модуль

AzureADPasswordProtectionPowerShell. Следующие действия предназначены для запуска различных командлетов из этого модуля PowerShell.Чтобы использовать этот модуль, откройте окно PowerShell с правами администратора и импортируйте новый модуль следующим образом:

Import-Module AzureADPasswordProtectionПредупреждение

Необходимо использовать 64-разрядную версию PowerShell. Некоторые командлеты могут не работать с PowerShell для архитектуры x86.

Чтобы проверка, что запущена прокси-служба защиты паролем Microsoft Entra, используйте следующую команду PowerShell:

Get-Service AzureADPasswordProtectionProxy | flВ результате отображаемое Состояние должно иметь значение Работает.

Прокси-служба выполняется на компьютере, но не имеет учетных данных для взаимодействия с идентификатором Microsoft Entra. Зарегистрируйте прокси-сервер защиты паролей Microsoft Entra с помощью идентификатора Microsoft Entra с помощью командлета

Register-AzureADPasswordProtectionProxy.Этот командлет требует использования учетных данных глобального администратора при первой регистрации прокси-сервера для заданного арендатора. При последующих регистрациях прокси-сервера в этом арендаторе (для одного или разных прокси) можно использовать учетные данные глобального администратора или администратора безопасности.

После однократного выполнения этой команды дополнительные вызовы также будут выполняться, но в них уже нет необходимости.

Командлет

Register-AzureADPasswordProtectionProxyподдерживает три следующих режима проверки подлинности. Первые два режима поддерживают многофакторную проверку подлинности Microsoft Entra, но третий режим не поддерживает.Совет

При первом запуске этого командлета для конкретного клиента Azure может возникнуть заметная задержка до завершения его работы. Если нет сообщений о сбое, не стоит беспокоиться о такой задержке.

Интерактивный режим проверки подлинности.

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Примечание.

Этот режим не работает в операционных системах Server Core. Вместо него выберите один из следующих режимов проверки подлинности. Также этот режим может завершиться сбоем при использовании конфигурации усиленной безопасности Internet Explorer (IESC). Чтобы обойти эту проблему, можно отключить эту конфигурацию, зарегистрировать прокси-сервер, а затем повторно включить IESC.

Режим проверки подлинности по коду устройства.

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeПри появлении запроса перейдите по ссылке, чтобы открыть веб-браузер и ввести код проверки подлинности.

Режим автоматической проверки подлинности (на основе пароля).

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsПримечание.

Этот режим завершается ошибкой, если для учетной записи требуется многофакторная проверка подлинности Microsoft Entra. В этом случае нужно использовать либо один из двух предыдущих режимов проверки подлинности, либо другую учетную запись, для которой не требуется многофакторная идентификация.

Кроме того, может потребоваться многофакторная проверка подлинности, если регистрация устройств Azure (которая используется в рамках защиты паролей Майкрософт) настроена на глобальное требование MFA. Чтобы обойти это требование, можно использовать другую учетную запись с одним из предыдущих режимов проверки подлинности, в которой поддерживается многофакторная проверка подлинности, или временно отменить требование о многофакторной проверке подлинности для службы регистрации устройств Azure.

Чтобы внести это изменение, выберите "Удостоверение" в Центре администрирования Microsoft Entra, а затем выберите >устройства Параметры. Установка параметра "Требовать многофакторную проверку подлинности" для присоединения устройств к No. Не забудьте выполнить повторную настройку этого параметра и задать для него значение Да после завершения регистрации.

Обход требования о многофакторной проверке подлинности рекомендуется использовать только в целях тестирования.

В настоящее время не нужно задавать параметр -ForestCredential, который зарезервирован для будущих функциональных возможностей.

Регистрация прокси-службы защиты паролей Microsoft Entra требуется только один раз в течение всего времени существования службы. После этого прокси-служба защиты паролей Microsoft Entra будет автоматически выполнять любое другое необходимое обслуживание.

Чтобы убедиться, что изменения вступили в силу, выполните команду

Test-AzureADPasswordProtectionProxyHealth -TestAll. Сведения об устранении ошибок см. в статье "Устранение неполадок: локальная защита паролей Microsoft Entra".Теперь следует зарегистрировать локальный лес Active Directory, используя необходимые учетные данные, обеспечивающие взаимодействие с Azure посредством командлета PowerShell

Register-AzureADPasswordProtectionForest.Примечание.

Если в среде установлены несколько прокси-серверов Защиты паролей Microsoft Entra, то не имеет значения, какой прокси-сервер используется для регистрации леса.

Этому командлету нужны полномочия Глобального администратора или Администратора безопасности для клиента Azure. При этом также нужны привилегии локального корпоративного администратора Active Directory. Этот командлет также нужно запускать из учетной записи с полномочиями локального администратора. Учетная запись Azure, используемая для регистрации леса, может отличаться от локальной учетной записи Active Directory.

Этот шаг выполняется один раз в каждом лесу.

Командлет

Register-AzureADPasswordProtectionForestподдерживает три следующих режима проверки подлинности. Первые два режима поддерживают многофакторную проверку подлинности Microsoft Entra, но третий режим не поддерживает.Совет

При первом запуске этого командлета для конкретного клиента Azure может возникнуть заметная задержка до завершения его работы. Если нет сообщений о сбое, не стоит беспокоиться о такой задержке.

Интерактивный режим проверки подлинности.

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Примечание.

Этот режим не будет работать в операционных системах Server Core. Вместо него нужно выбрать один из следующих режимов проверки подлинности. Также этот режим может завершиться сбоем при использовании конфигурации усиленной безопасности Internet Explorer (IESC). Чтобы обойти эту проблему, можно отключить эту конфигурацию, зарегистрировать лес, а затем вновь включить IESC.

Режим проверки подлинности по коду устройства.

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeПри появлении запроса перейдите по ссылке, чтобы открыть веб-браузер и ввести код проверки подлинности.

Режим автоматической проверки подлинности (на основе пароля).

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsПримечание.

Этот режим завершается ошибкой, если для учетной записи требуется многофакторная проверка подлинности Microsoft Entra. В этом случае нужно использовать либо один из двух предыдущих режимов проверки подлинности, либо другую учетную запись, для которой не требуется многофакторная идентификация.

Кроме того, может потребоваться многофакторная проверка подлинности, если регистрация устройств Azure (которая используется в рамках защиты паролей Майкрософт) настроена на глобальное требование MFA. Чтобы обойти это требование, можно использовать другую учетную запись с одним из предыдущих режимов проверки подлинности, в которой поддерживается многофакторная проверка подлинности, или временно отменить требование о многофакторной проверке подлинности для службы регистрации устройств Azure.

Чтобы внести это изменение, выберите "Удостоверение" в Центре администрирования Microsoft Entra, а затем выберите >устройства Параметры. Установка параметра "Требовать многофакторную проверку подлинности" для присоединения устройств к No. Не забудьте выполнить повторную настройку этого параметра и задать для него значение Да после завершения регистрации.

Обход требования о многофакторной проверке подлинности рекомендуется использовать только в целях тестирования.

Приведенные примеры работают, только если текущий зарегистрированный пользователь является также администратором домена Active Directory для корневого домена. Если это не так, можно указать другие учетные данные домена с помощью параметра -ForestCredential.

Регистрацию леса Active Directory нужно выполнять только один раз за время существования леса. После этого агенты контроллера домена защиты паролей Microsoft Entra в лесу автоматически выполняют любое другое необходимое обслуживание. После успешного выполнения

Register-AzureADPasswordProtectionForestдля леса будут выполняются дополнительные вызовы командлета, но в них нет надобности.Для

Register-AzureADPasswordProtectionForestуспешного выполнения по крайней мере один контроллер домена под управлением Windows Server 2012 или более поздней версии должен быть доступен в домене прокси-сервера Microsoft Entra Password Protection. Программное обеспечение агента контроллера домена защиты паролей Майкрософт не должно быть установлено на контроллерах домена до этого шага.Чтобы убедиться, что изменения вступили в силу, выполните команду

Test-AzureADPasswordProtectionProxyHealth -TestAll. Сведения об устранении ошибок см. в статье "Устранение неполадок: локальная защита паролей Microsoft Entra".

Настройка службы прокси-сервера для взаимодействия через HTTP прокси-сервер

Если в вашей среде требуется использовать конкретный HTTP-прокси для взаимодействия с Azure, выполните следующие действия, чтобы настроить службу защиты паролей Microsoft Entra.

Создайте файл AzureADPasswordProtectionProxy.exe.config в папке %ProgramFiles%\Azure AD Password Protection Proxy\Service. Добавьте в него следующее содержимое:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Если для HTTP прокси-сервера требуется проверка подлинности, добавьте тег useDefaultCredentials:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

В обоих случаях нужно заменить http://yourhttpproxy.com:8080 на адрес и порт определенного HTTP прокси-сервера.

Если настройка HTTP прокси-сервера предполагает использование политики авторизации, необходимо предоставить ему доступ к учетной записи Active Directory на машине, где размещена служба прокси-сервера, для защиты паролей.

Рекомендуется остановить и перезапустить прокси-службу защиты паролей Microsoft Entra после создания или обновления файла конфигурации AzureADPasswordProtectionProxy.exe.config .

Эта служба прокси-сервера не поддерживает использование определенных учетных данных для подключения к HTTP прокси-серверу.

Настройка службы прокси-сервера для ожидания передачи данных на определенном порту

Программное обеспечение агента контроллера домена защиты паролей Microsoft Entra использует RPC по протоколу TCP для обмена данными с прокси-службой. По умолчанию прокси-служба защиты паролей Microsoft Entra прослушивает любую доступную динамическую конечную точку RPC. Эту службу можно настроить для ожидания передачи данных на определенном TCP-порту, если это необходимо в соответствии с требованиями топологии сети или брандмауэра в рабочей среде. При настройке статического порта необходимо открыть порт 135 и статический порт по вашему выбору.

Чтобы настроить эту службу для работы на статическом порту, используйте командлет Set-AzureADPasswordProtectionProxyConfiguration следующим образом:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Предупреждение

Чтобы эти изменения вступили в силу, необходимо остановить и перезапустить прокси-службу защиты паролей Майкрософт.

Чтобы настроить эту службу для работы на динамическом порту, используйте ту же процедуру, но задайте для параметра StaticPort нулевое значение:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Предупреждение

Чтобы эти изменения вступили в силу, необходимо остановить и перезапустить прокси-службу защиты паролей Майкрософт.

Для прокси-службы защиты паролей Microsoft Entra требуется перезапуск вручную после любого изменения конфигурации порта. После внесения этих изменений в конфигурацию вам не нужно перезапустить службу агента агента контроллера контроллера домена Microsoft Entra Password Protection dc на контроллерах домена.

Текущую конфигурацию службы можно запросить с помощью командлета Get-AzureADPasswordProtectionProxyConfiguration, как показано в следующем примере

Get-AzureADPasswordProtectionProxyConfiguration | fl

В следующем примере выходных данных показано, что прокси-служба защиты паролей Майкрософт использует динамический порт:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Установка службы агента контроллера домена

Чтобы установить службу агента контроллера домена защиты паролей Microsoft Entra, запустите AzureADPasswordProtectionDCAgentSetup.msi пакет.

Есть возможность автоматизировать установку программного обеспечения с помощью стандартных процедур MSI, как показано в следующем примере:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Флаг /norestart можно пропустить, если вы предпочитаете, чтобы программный установщик выполнял автоматическую перезагрузку компьютера.

Для установки или удаления программного обеспечения требуется перезагрузка. Это обусловлено тем, что библиотеки DLL для фильтрации паролей загружаются или выгружаются только при перезапуске.

Установка предварительной защиты паролей Microsoft Entra после установки программного обеспечения агента контроллера домена на контроллере домена и перезагрузки компьютера. Дальнейшая настройка не требуется. События изменения пароля для локальных контроллеров домена используют настроенные списки запрещенных паролей из идентификатора Microsoft Entra.

Чтобы включить предварительную защиту паролей Microsoft Entra Password Protection или настроить пользовательские запрещенные пароли, см. статью "Включить локальную защиту паролей Microsoft Entra".

Совет

Агент контроллера домена защиты паролей Microsoft Entra можно установить на компьютере, который еще не является контроллером домена. В этом случае служба запускается и выполняется, но остается неактивной до тех пор, пока компьютеру не будет назначена роль контроллера домена.

Обновление службы прокси-службы

Служба прокси-сервера защиты паролей Microsoft Entra поддерживает автоматическое обновление. Автоматическое обновление использует службу Обновления агента Microsoft Entra Подключение, которая устанавливается параллельно со службой прокси-сервера. Автоматическое обновление включено по умолчанию. Его можно включать или отключать с помощью командлета Set-AzureADPasswordProtectionProxyConfiguration.

Информацию о текущем значении можно получить с помощью Get-AzureADPasswordProtectionProxyConfiguration командлета. Рекомендуется всегда включать параметр автоматического обновления.

Командлет Get-AzureADPasswordProtectionProxy может использоваться для запроса программной версии всех установленных прокси-серверов Microsoft Entra Password Protection в лесу.

Примечание.

Прокси-служба будет автоматически обновляться до более новой версии, если требуются критические обновления для системы безопасности.

Процесс обновления в ручном режиме

Обновление в ручном режиме выполняется с помощью запуска последней версии AzureADPasswordProtectionProxySetup.exe установщика программного обеспечения. Актуальная версия ПО доступна в Центре загрузки Майкрософт.

Не требуется удалить текущую версию прокси-службы microsoft Entra Password Protection. Установщик выполняет обновление на месте. При обновлении службы прокси-сервера перезагрузка не требуется. Установка ПО может быть автоматизирована с помощью стандартных процедур MSI, например AzureADPasswordProtectionProxySetup.exe /quiet.

Обновление агента контроллера домена

Когда доступна более новая версия программного обеспечения агента DC для защиты паролей Microsoft Entra, обновление выполняется с помощью последней версии пакета программного AzureADPasswordProtectionDCAgentSetup.msi обеспечения. Актуальная версия ПО доступна в Центре загрузки Майкрософт.

Удаление текущей версии программного обеспечения агента контроллера домена не требуется — установщик выполняет обновление на месте. При обновлении программного обеспечения агента контроллера домена всегда требуется перезагрузка. это требование обусловлено базовыми характеристиками ОС Windows.

Установка ПО может быть автоматизирована с помощью стандартных процедур MSI, например msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

/norestartФлаг можно пропустить, если вы предпочитаете автоматическую перезагрузку компьютера.

Командлет Get-AzureADPasswordProtectionDCAgent может использоваться для запроса программной версии всех установленных в настоящее время агентов контроллера домена Защиты паролей Microsoft Entra в лесу.

Следующие шаги

Теперь, когда вы установили службы, необходимые для защиты паролей Microsoft Entra на локальных серверах, включите предварительную защиту паролей Microsoft Entra Password Protection для завершения развертывания.