Что такое журналы входа в Microsoft Entra?

Microsoft Entra регистрирует все входы в клиент Azure, который включает внутренние приложения и ресурсы. ИТ-администратор должен знать, на что указывают значения в журналах входа, чтобы правильно интерпретировать значения журнала.

Проверка ошибок входа и шаблонов дает ценные сведения о том, как пользователи получают доступ к приложениям и службам. Журналы входа, предоставляемые идентификатором Microsoft Entra, являются мощным типом журнала действий, который можно проанализировать. В этой статье объясняется, как получить доступ к журналам входа и использовать их.

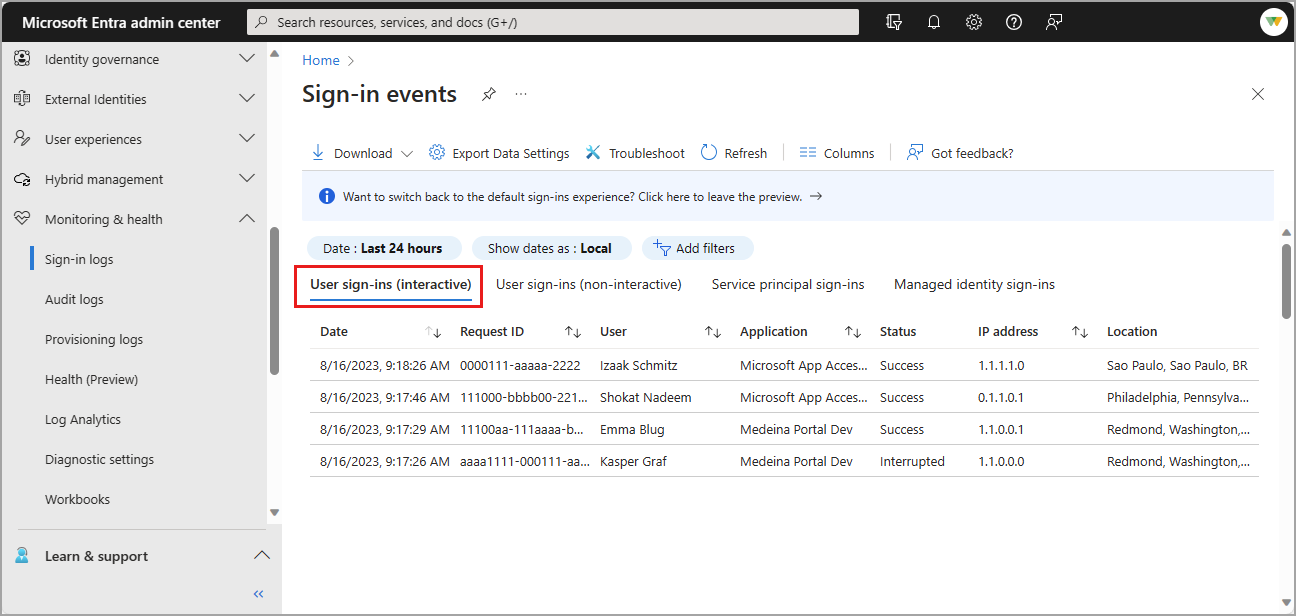

Предварительное представление журналов входа включает интерактивные и неинтерактивные входы пользователей, а также субъект-службу и управляемые удостоверения. Вы по-прежнему можете просматривать классические журналы входа, которые включают только интерактивные входы.

Также доступны два других журнала действий, которые помогут отслеживать работоспособность клиента:

- Аудит — сведения об изменениях, примененных к клиенту, например об управлении пользователями и группами или обновлениях, применяемых к ресурсам клиента.

- Подготовка — действия, выполняемые службой подготовки, например создание группы в ServiceNow или пользователь, импортированный из Workday.

Что можно сделать с журналами входа?

Журналы входа можно использовать для ответов на такие вопросы, как:

- Сколько пользователей вошли в определенное приложение на этой неделе?

- Сколько неудачных попыток входа произошло за последние 24 часа?

- Входят ли пользователи из определенных браузеров или операционных систем?

- Какие из моих ресурсов Azure получают доступ к управляемым удостоверениям и субъектам-службам?

Вы также можете описать действие, связанное с запросом на вход, идентифицируя следующие сведения:

- кто — субъект (пользователь), выполняющий попытку входа;

- Практическое руководство . Клиент (приложение), используемый для входа.

- что — целевой объект (ресурс), к которому субъект осуществляет доступ.

Каковы типы журналов входа?

Существует четыре типа журналов в предварительной версии журналов входа:

- Интерактивные операции входа пользователей

- Неинтерактивные операции входа пользователей

- операции входа субъектов-служб;

- Входы с управляемыми удостоверениями

Классические журналы входа включают только интерактивные входы пользователей.

Примечание.

Записи в журналах входа создаются системой и не могут быть изменены или удалены.

Интерактивные операции входа пользователей

Интерактивные входы выполняются пользователем . Они предоставляют фактор проверки подлинности идентификатору Microsoft Entra. Этот фактор проверки подлинности также может взаимодействовать с вспомогательным приложением, например приложением Microsoft Authenticator. Пользователи могут предоставлять пароли, ответы на проблемы MFA, факторы биография метрики или QR-коды идентификатору Microsoft Entra ID или вспомогательному приложению. Этот журнал также включает федеративные входы из поставщиков удостоверений, которые федеративны с идентификатором Microsoft Entra.

Размер отчета: небольшие

примеры:

- Пользователь предоставляет имя пользователя и пароль на экране входа в Microsoft Entra.

- Пользователь передает ответ на запрос MFA через текстовое сообщение.

- Пользователь предоставляет биометрический жест для разблокировки компьютера Windows с помощью Windows Hello для бизнеса.

- Пользователь федеративный с идентификатором Microsoft Entra с утверждением AD FS SAML.

Кроме полей по умолчанию, в журнале интерактивных операций входа отображается следующая информация:

- расположение входа;

- Применяется ли условный доступ

Известные ограничения

Неинтерактивные входы в журналы интерактивного входа

Ранее некоторые неинтерактивные входы из клиентов Microsoft Exchange были включены в интерактивный журнал входа пользователей для повышения видимости. Эта повышенная видимость была необходима, прежде чем журналы входа пользователей, не интерактивных, появились в ноябре 2020 года. Однако важно отметить, что некоторые неинтерактивные входы, такие как ключи FIDO2, по-прежнему могут быть помечены как интерактивные из-за того, как система была настроена до появления отдельных неинтерактивных журналов. Эти входы могут отображать интерактивные сведения, такие как тип учетных данных клиента и сведения о браузере, даже если они технически неактивные входы.

Сквозные входы

Идентификатор Microsoft Entra выдает маркеры для проверки подлинности и авторизации. В некоторых ситуациях пользователь, вошедший в клиент Contoso, может попытаться получить доступ к ресурсам в клиенте Fabrikam, где у них нет доступа. Маркер без авторизации, называемый маркером сквозного руководства, выдан клиенту Fabrikam. Маркер сквозного руководства не позволяет пользователю получать доступ к каким-либо ресурсам.

При проверке журналов для этой ситуации журналы входа для домашнего клиента (в этом сценарии Contoso) не отображают попытку входа, так как маркер не был оценен по политикам домашнего клиента. Маркер входа использовался только для отображения соответствующего сообщения об ошибке. Вы не увидите попытку входа в журналы для домашнего клиента.

Единый вход субъекта-службы только для приложений

Журналы входа субъекта-службы не включают действия входа только для приложений. Этот тип действия происходит, когда сторонние приложения получают маркеры для внутреннего задания Майкрософт, где нет направления или контекста от пользователя. Мы исключим эти журналы, поэтому вы не оплачиваете журналы, связанные с внутренними токенами Майкрософт в клиенте.

Вы можете определить события Microsoft Graph, которые не коррелируют с входом субъекта-службы, если вы выполняете маршрутизацию MicrosoftGraphActivityLogs с SignInLogs той же рабочей областью Log Analytics. Эта интеграция позволяет перекрестно ссылаться на токен, выданный для вызова API Microsoft Graph, с действием входа. Журналы UniqueTokenIdentifier входа и SignInActivityId журналы действий Microsoft Graph отсутствуют в журналах входа субъекта-службы.

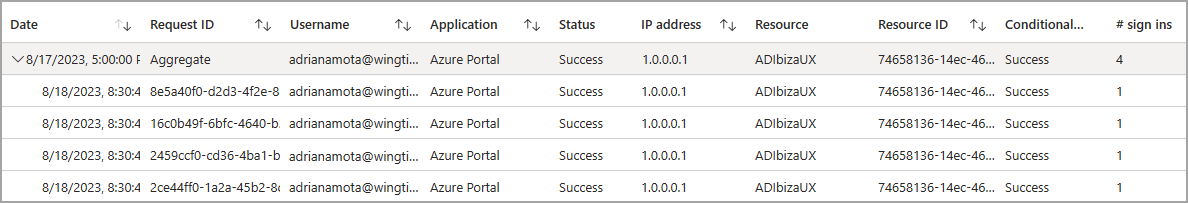

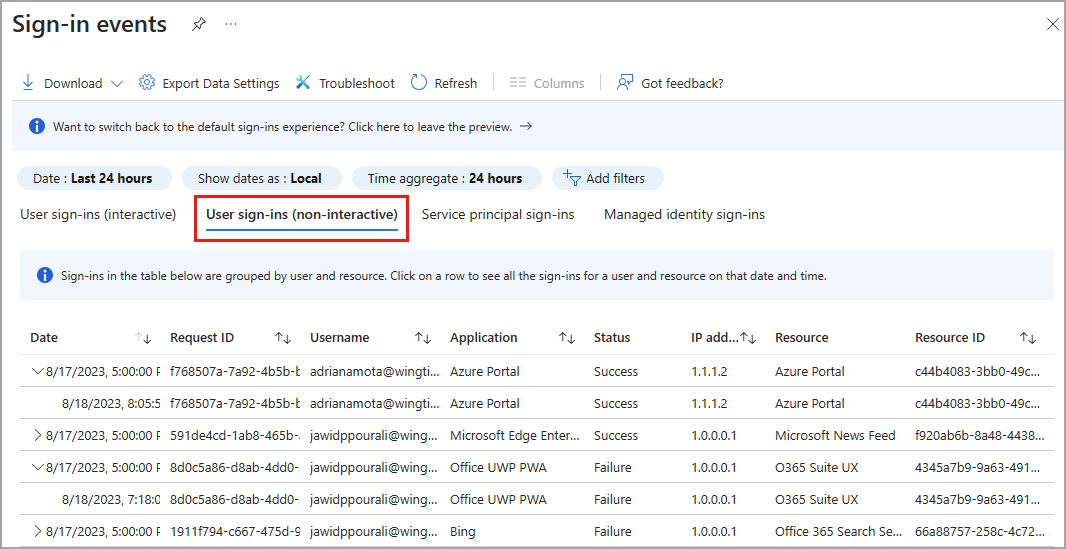

Неинтерактивные операции входа пользователей

Неинтерактивные входы выполняются от имени пользователя. Эти делегированные входы были выполнены клиентским приложением или компонентами ОС от имени пользователя и не требуют, чтобы пользователь предоставил фактор проверки подлинности. Вместо этого идентификатор Microsoft Entra распознает, когда маркер пользователя должен быть обновлен и делает это за кулисами, не прерывая сеанс пользователя. Как правило, пользователь воспринимает эти входы так, как происходит в фоновом режиме.

Размер отчета: большие

примеры:

- Клиентское приложение использует маркер обновления OAuth 2.0 для получения маркера доступа.

- Клиент использует код авторизации OAuth 2.0 для получения маркера доступа и маркера обновления.

- Пользователь выполняет единый вход (единый вход) в веб-приложение или приложение Windows на компьютере, присоединенном к Microsoft Entra (без предоставления фактора проверки подлинности или взаимодействия с запросом Microsoft Entra).

- Пользователь входит во второе приложение Microsoft Office, уже имея на мобильном устройстве открытый сеанс по технологии FOCI (Family of Client IDs — "семейство идентификаторов клиента").

Кроме полей по умолчанию, в журнале неинтерактивных действий входа отображается следующая информация:

- ИД ресурса

- количество сгруппированных операций входа.

Поля, показанные в этом отчете, настраивать нельзя.

Для упрощения восприятия данных неинтерактивные действия входа объединяются в группы. Клиенты часто создают множество неинтерактивных входов от имени одного пользователя за короткий период времени. Неинтерактивные входы имеют одинаковые характеристики, кроме времени попытки входа. Например, клиент может каждый час получать новый маркер доступа от имени пользователя. Если состояние пользователя или клиента не изменяется, IP-адрес, ресурс и все остальные сведения одинаковы для каждого запроса маркера доступа. Единственное состояние, которое изменяет, — дата и время входа.

Когда Microsoft Entra регистрирует несколько входов, которые идентичны времени и дате, эти входы выполняются из одной сущности и объединяются в одну строку. Строка с несколькими одинаковыми входами (за исключением даты и времени выдачи) имеет значение больше одного в столбце входа #. Эти агрегированные входы также могут иметь одинаковые метки времени. Фильтр статистической обработки времени может задать значение 1 час, 6 часов или 24 часа. Вы можете развернуть такую строку, чтобы просмотреть все действия входа с конкретными метками времени.

Операции входа для неинтерактивных пользователей объединяются при совпадении следующих данных:

- Приложение

- User

- IP-адрес

- Состояние

- ИД ресурса

Примечание.

IP-адрес неинтерактивных входов, выполняемых конфиденциальными клиентами , не соответствует фактическому исходному IP-адресу, из которого поступает запрос маркера обновления. Вместо этого отображается исходный IP-адрес, используемый для выдачи исходного маркера.

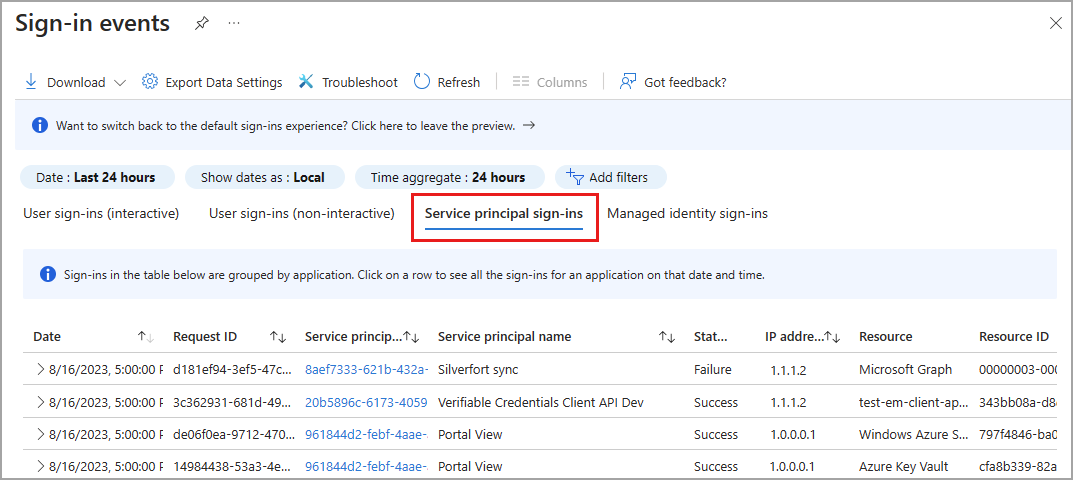

операции входа субъектов-служб;

В отличие от интерактивных и неинтерактивных входов пользователей, субъект-служба не включает пользователя. Вместо этого они выполняют вход с помощью любой учетной записи, отличной от использования, например приложений или субъектов-служб (за исключением входа с управляемым удостоверением, которые входят только в журнал входа с управляемым удостоверением). При этих действиях входа приложение или служба для проверки подлинности или доступа к ресурсам предоставляют собственные учетные данные, например сертификат или секрет приложения.

Размер отчета: большие

примеры:

- Субъект-служба использует сертификат для проверки подлинности и доступа к Microsoft Graph.

- Приложение использует секрет клиента для проверки подлинности в потоке учетных данных клиента OAuth.

Поля, показанные в этом отчете, настраивать нельзя.

Для упрощения восприятия данных в журналах, действия входа субъектов-служб объединяются в группы. Операции входа от одной сущности в одинаковых условиях объединяются в одну строку. Вы можете развернуть такую строку, чтобы просмотреть все действия входа с конкретными метками времени. Операции входа в отчете по субъектам-службам объединяются, если у них совпадают следующие данные.

- имя или идентификатор субъекта-службы;

- Состояние

- IP-адрес

- имя или идентификатор ресурса.

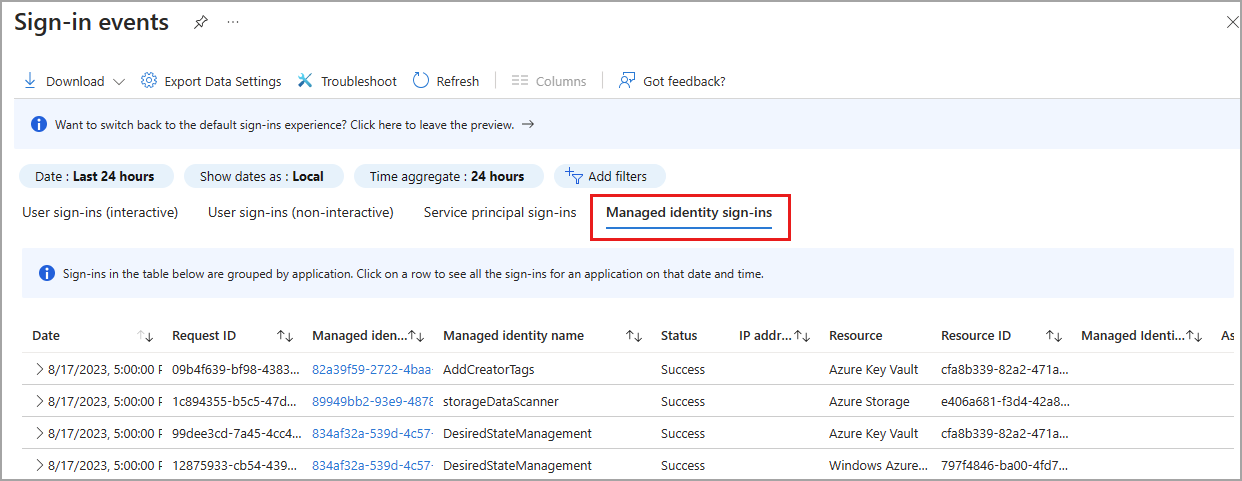

Входы с управляемыми удостоверениями

Управляемые удостоверения для входа в ресурсы Azure — это входы, выполняемые ресурсами с секретами, управляемыми Azure для упрощения управления учетными данными. Виртуальная машина с управляемыми учетными данными использует идентификатор Microsoft Entra для получения маркера доступа.

Размер отчета: небольшие

примеры:

Поля, показанные в этом отчете, настраивать нельзя.

Чтобы упростить дайджест данных, управляемые удостоверения для журналов входа в ресурсы Azure, сгруппированы неинтерактивные события входа. Операции входа из одной и той же сущности объединяются в одну строку. Вы можете развернуть такую строку, чтобы просмотреть все действия входа с конкретными метками времени. Операции входа в отчете по управляемым удостоверениям объединяются, если совпадают следующие данные:

- имя или идентификатор управляемого удостоверения;

- Состояние

- имя или идентификатор ресурса.

Выберите элемент в представлении списка, чтобы отобразить все операции входа, сгруппированные в этот элемент. Выберите сгруппированный элемент, чтобы просмотреть все сведения о конкретном входе.

Данные входа, используемые другими службами

Данные входа используются несколькими службами в Azure для мониторинга рискованных входов, предоставления сведений об использовании приложений и т. д.

Защита идентификации Microsoft Entra

Визуализация данных журнала входа, относящаяся к рискованным входам, доступна в Защита идентификации Microsoft Entra обзоре, в котором используются следующие данные:

- Пользователи, выполняющие рискованные действия

- Рискованные входы пользователей

- Удостоверения рискованных рабочих нагрузок

Дополнительные сведения о средствах Защита идентификации Microsoft Entra см. в Защита идентификации Microsoft Entra обзоре.

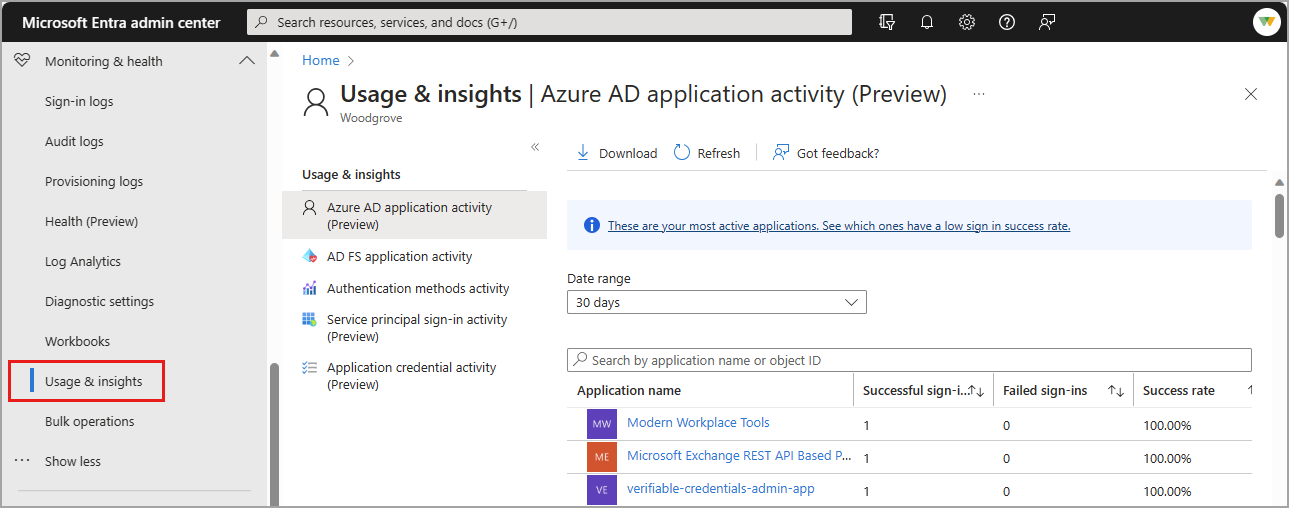

Использование и аналитика Microsoft Entra

Чтобы просмотреть данные входа для конкретного приложения, перейдите к аналитическим сведениям о работоспособности мониторинга & работоспособности&> идентификатора Microsoft Entra.> Эти отчеты содержат более подробный обзор действий приложений Microsoft Entra и действий приложений AD FS. Дополнительные сведения см. в аналитических сведениях об использовании Microsoft Entra.&

В аналитике использования & доступно несколько отчетов. Некоторые из этих отчетов доступны в предварительной версии.

- Действие приложения Microsoft Entra (предварительная версия)

- активность приложений AD FS

- Действия способов аутентификации

- Действие входа субъекта-службы (предварительная версия)

- Действие учетных данных приложения (предварительная версия)

Журналы действий Microsoft 365

Журналы действий Microsoft 365 можно просматривать в центре администрирования Microsoft 365. Действия Microsoft 365 и журналы действий Microsoft Entra используют значительное количество ресурсов каталога. Полностью просмотреть журналы действий Microsoft 365 можно только в центре администрирования Microsoft 365.

Журналы действий Microsoft 365 можно получить программным способом с помощью API управления Office 365.