Руководство. Защита шлюза приложений с помощью защиты сети DDoS Azure

В этой статье показано, как создать Шлюз приложений Azure с защищенной виртуальной сетью DDoS. Защита сети DDoS Azure обеспечивает расширенные возможности защиты от атак DDoS, такие как адаптивная настройка, уведомления об оповещениях об атаках и мониторинг для защиты шлюзов приложений от крупномасштабных атак DDoS.

Внимание

Защита от атак DDoS Azure взимает затраты при использовании SKU защиты сети. Плата за превышение расходов применяется только в том случае, если более 100 общедоступных IP-адресов защищены в клиенте. Убедитесь, что ресурсы в этом руководстве удалены, если вы не используете ресурсы в будущем. Дополнительные сведения о ценах см. в разделе "Цены на защиту от атак DDoS Azure". Дополнительные сведения о защите от атак DDoS Azure см. в статье "Что такое защита от атак DDoS Azure".

В этом руководстве описано следующее:

- Создайте план защиты от атак DDoS

- Создание Шлюза приложений

- Связывание плана защиты от атак DDoS с виртуальной сетью

- Добавление виртуальных машин в серверную часть шлюза приложений

- Тестирование шлюза приложений

Необходимые компоненты

Учетная запись Azure с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

Создайте план защиты от атак DDoS

Войдите на портал Azure.

В поле поиска в верхней части портала введите защиту от атак DDoS. Выберите планы защиты от атак DDoS в результатах поиска и нажмите кнопку +Создать.

На вкладке "Основные сведения" на странице "Создание плана защиты от атак DDoS" введите или выберите следующие сведения:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Создать.

Введите myResourceGroupAG.

Нажмите кнопку ОК.Сведения об экземпляре Имя. Введите myDDoSProtectionPlan. Область/регион Выберите Центральная часть США. Выберите "Просмотр и создание ", а затем нажмите кнопку "Создать ", чтобы развернуть план защиты от атак DDoS.

Создание Шлюза приложений

Вы создадите шлюз приложений с помощью вкладок на странице "Создание шлюза приложений".

- В меню портала Azure или на странице Домашняя выберите Создать ресурс.

- В разделе "Категории" выберите "Сеть" и выберите Шлюз приложений в списке популярных служб Azure.

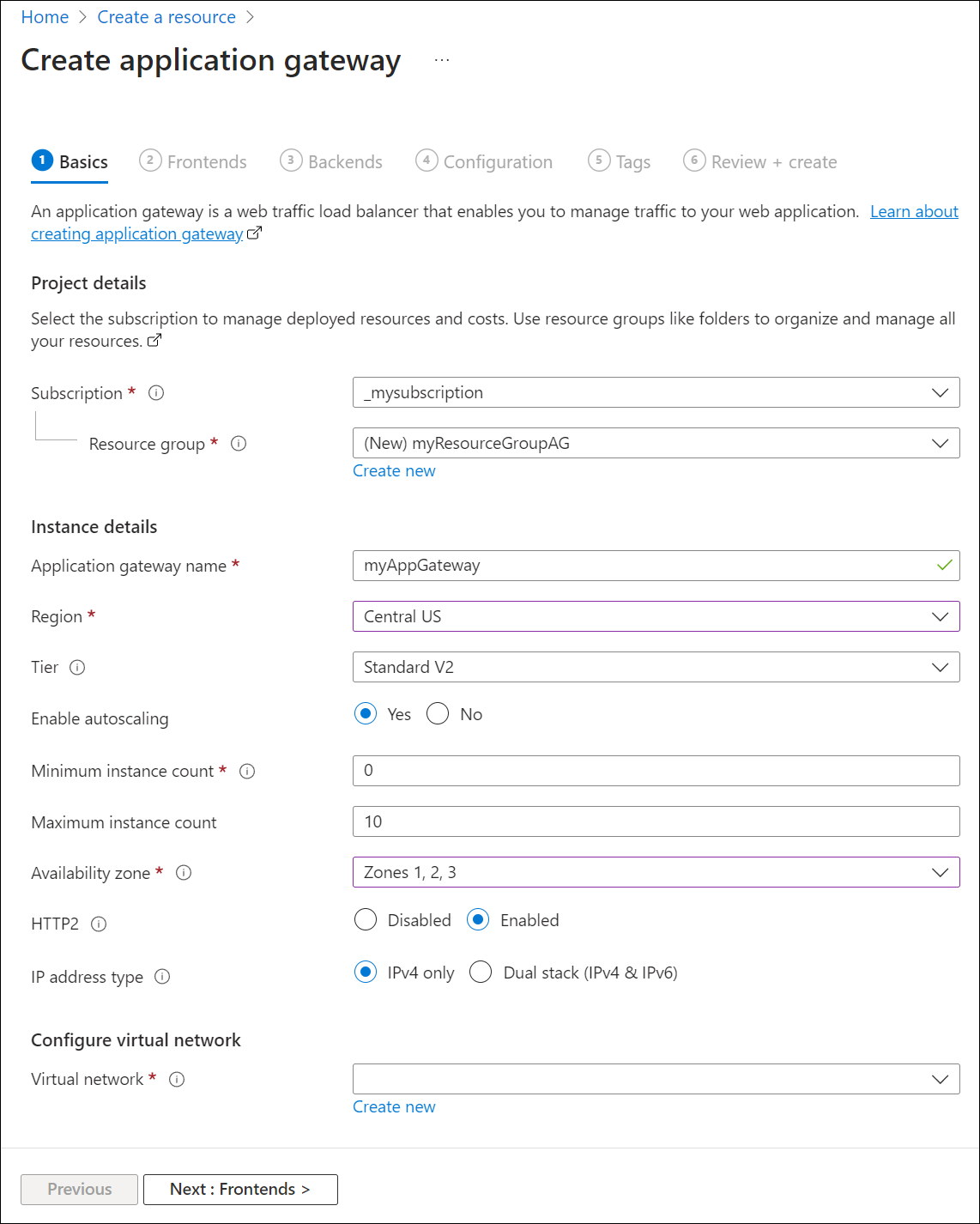

Вкладка "Основные сведения"

На вкладке Основные сведения введите значения для следующих параметров шлюза приложений.

Группа ресурсов: выберите myResourceGroupAG для группы ресурсов. Выберите Создать для создания группы ресурсов, если она еще не существует.

Имя шлюза приложений: введите myAppGateway для имени шлюза приложений.

Для обмена данными между создаваемыми ресурсами Azure требуется виртуальная сеть. Вы можете создать новую виртуальную сеть или использовать существующую. В этом примере вы можете создать виртуальную сеть одновременно со шлюзом приложений. Экземпляры Шлюза приложений создаются в отдельных подсетях. В этом примере вы создаете две подсети: один для шлюза приложений, а другой — для внутренних серверов.

Примечание.

Политики конечных точек служб для виртуальной сети в настоящее время не поддерживаются в подсети Шлюза приложений.

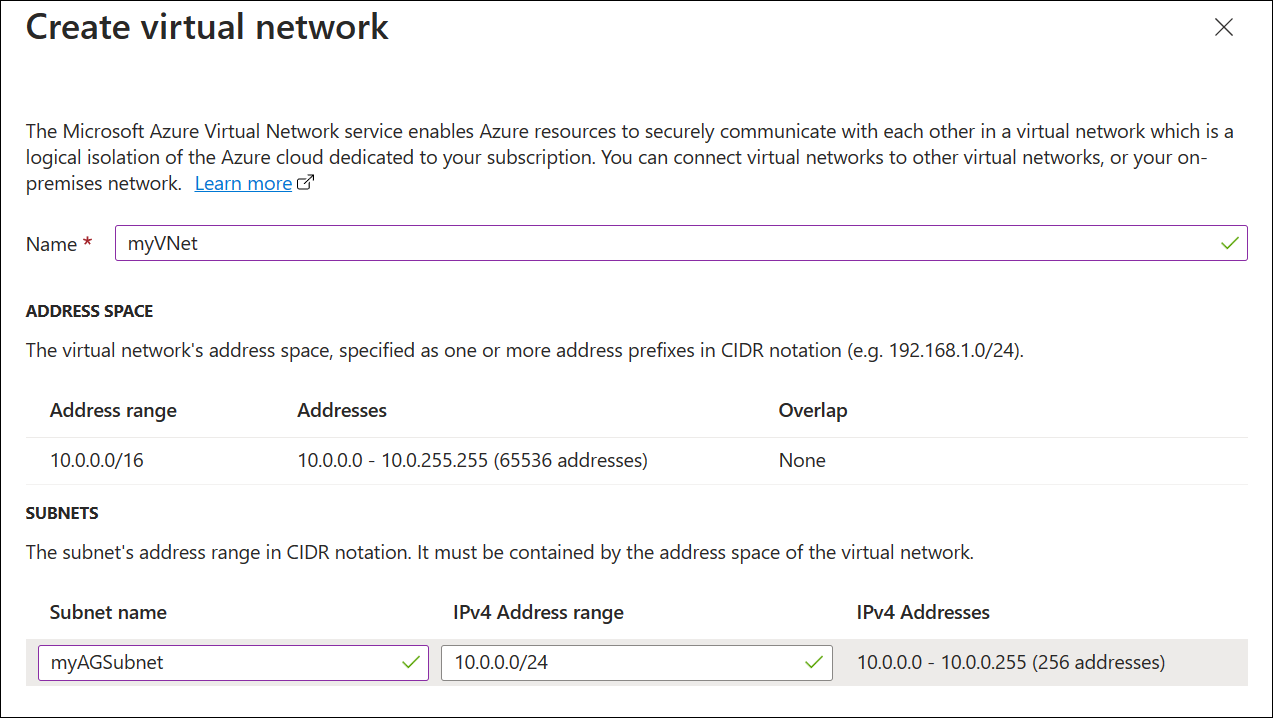

В разделе Настройка виртуальной сети создайте новую виртуальную сеть, выбрав команду Создать. В открывшемся окне Создание виртуальной сети введите следующие значения, которые будут использоваться для создания виртуальной сети и двух подсетей.

Имя. Введите myVNet для имени виртуальной сети.

Имя подсети (Шлюз приложений подсеть): сетка подсетей будет отображать подсеть с именем по умолчанию. Измените имя этой подсети на myAGSubnet.

Подсеть шлюза приложений может содержать только шлюзы приложений. Другие ресурсы запрещены.Имя подсети (подсеть внутреннего сервера): во второй строке сетки подсетей введите myBackendSubnet в столбце имени подсети.

Диапазон адресов (подсеть серверного сервера): во второй строке сетки подсетей введите диапазон адресов, который не перекрывается с диапазоном адресов myAGSubnet. Например, если диапазон адресов myAGSubnet равен 10.0.0.0/24, введите 10.0.1.0/24 для диапазона адресов myBackendSubnet.

Выберите ОК, чтобы закрыть окно Создание виртуальной сети и сохранить настройки виртуальной сети.

На вкладке "Основные сведения" примите значения по умолчанию для других параметров, а затем нажмите кнопку Next: Frontends.

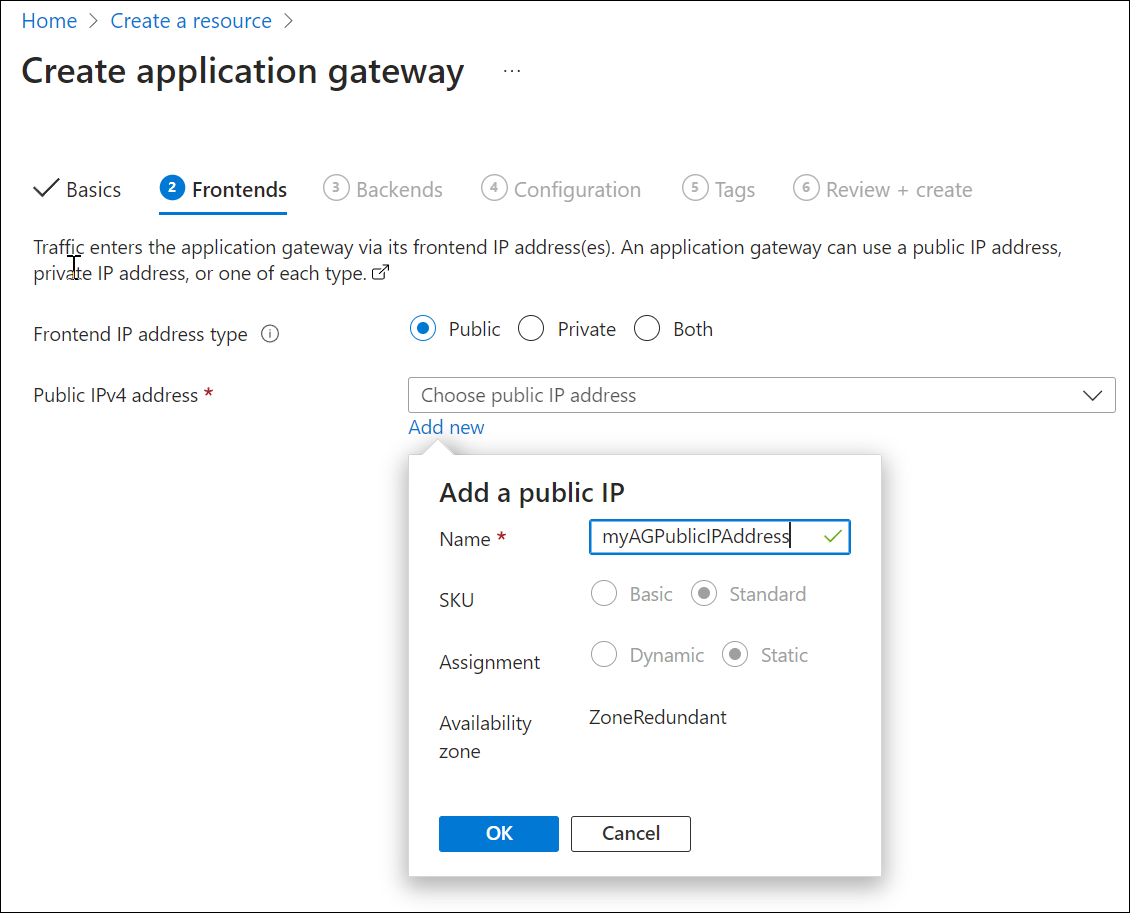

Вкладка "Интерфейсные серверы"

На вкладке Интерфейсные серверы убедитесь, что для параметра Тип IP-адреса интерфейсных серверов установлено значение Общедоступный.

Вы можете настроить общедоступный интерфейсный или частный IP-адрес, согласно вашему варианту использования. В этом примере мы будем использовать общедоступный интерфейсный IP-адрес.Примечание.

Для этого номера SKU Шлюза приложений версии 2 нужно предоставить только общедоступную интерфейсную IP-конфигурацию. Вы по-прежнему можете использовать общедоступную и частную IP-конфигурацию, но частная IP-конфигурация (только в режиме ILB) сейчас отключена для SKU версии 2.

Выберите команду Добавить новый для параметра Общедоступный IP-адрес и введите myAGPublicIPAddress в качестве имени общедоступного IP-адреса. Затем нажмите кнопку ОК.

По завершении выберите Далее: серверные компоненты.

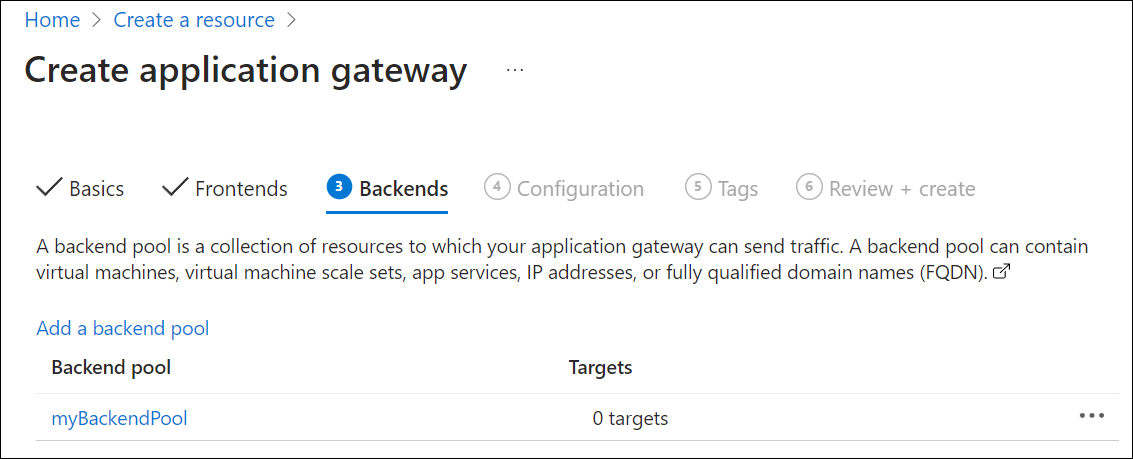

Вкладка "Серверные компоненты"

Серверный пул используется для перенаправления запросов на внутренние серверы, на которых обслуживается запрос. Серверные пулы могут состоять из сетевых адаптеров, Масштабируемые наборы виртуальных машин, общедоступных IP-адресов, внутренних IP-адресов, полных доменных имен (FQDN) и серверной части нескольких клиентов, таких как служба приложение Azure. В этом примере вы создадите пустой серверный пул со своим шлюзом приложений, а затем добавите в этот серверный пул целевые объекты.

На вкладке Серверные компоненты выберите элемент Добавление серверного пула.

В открывшемся окне Добавить внутренний пул введите следующие значения для создания пустого внутреннего пула.

- Имя: введите myBackendPool для имени внутреннего пула.

- Добавьте внутренний пул без целевых объектов: выберите "Да ", чтобы создать внутренний пул без целевых объектов. После создания шлюза приложения вы добавите серверные целевые объекты.

В окне Добавление внутреннего пула выберите Добавить, чтобы сохранить конфигурацию внутреннего пула и вернуться на вкладку Серверные компоненты.

На вкладке "Серверные части" нажмите кнопку "Далее: конфигурация".

Вкладка конфигурации

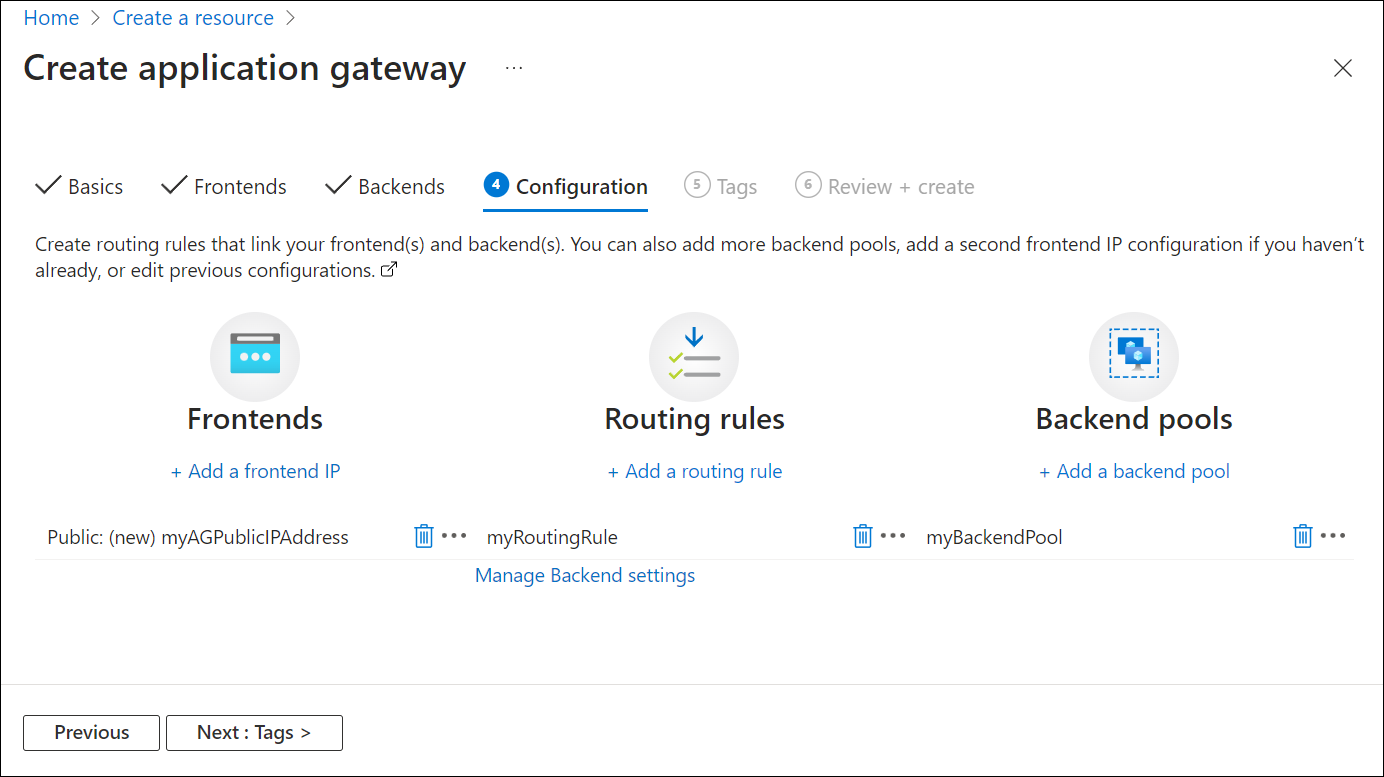

На вкладке Конфигурация созданный интерфейсный и внутренний пул подключается с помощью правила маршрутизации.

Выберите элемент Добавление правила маршрутизации в столбце Правила маршрутизации.

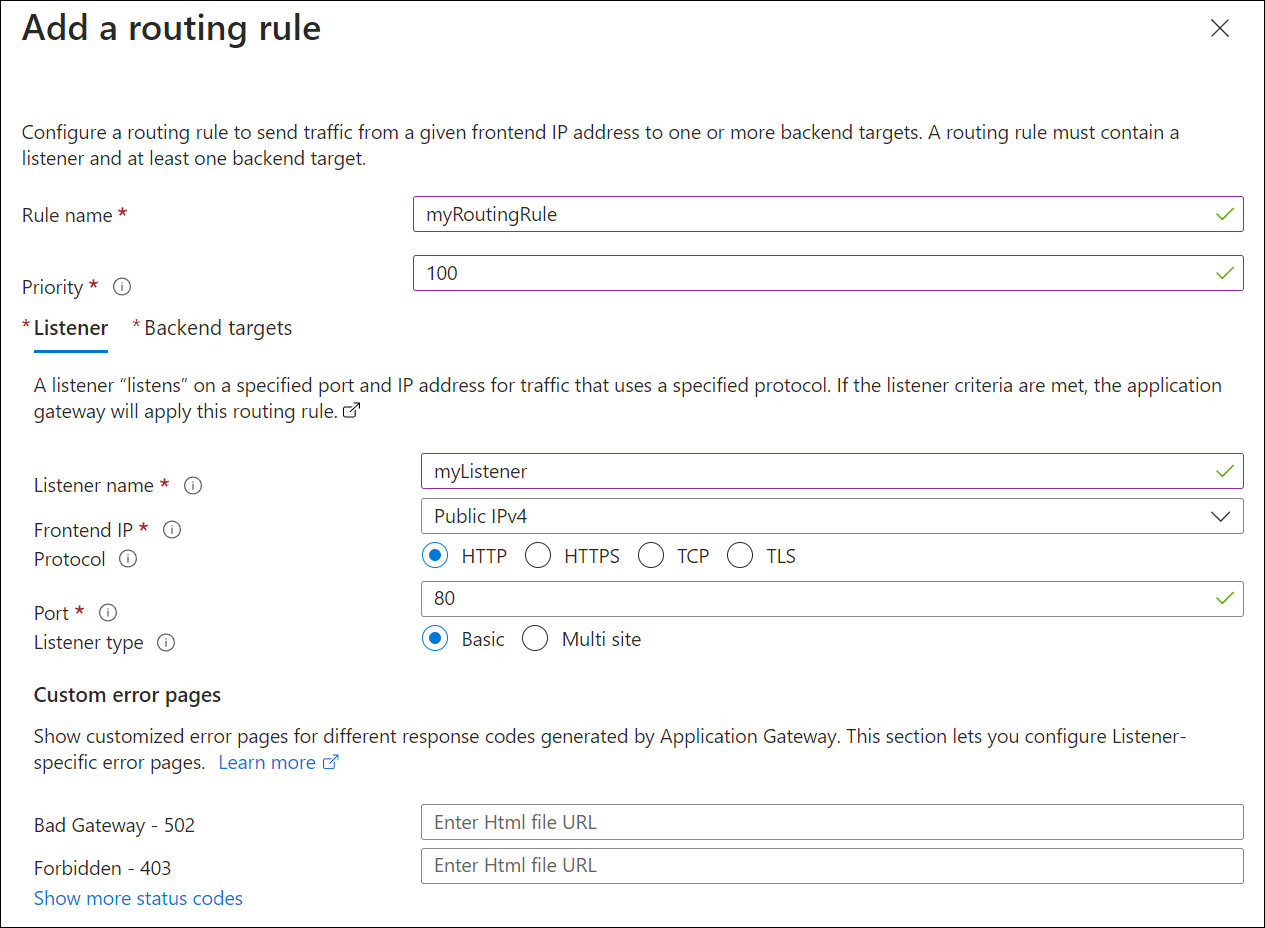

В открываемом окне "Добавление правила маршрутизации" введите следующие значения для имени правила и приоритета:

- Имя правила: введите myRoutingRule для имени правила.

- Приоритет: значение приоритета должно быть от 1 до 20000 (где 1 представляет самый высокий приоритет и 20000 представляет наименьший) — в целях этого краткого руководства введите 100 для приоритета.

Для правила маршрутизации требуется прослушиватель. На вкладке Прослушиватель в окне Добавление правила маршрутизации введите следующие значения для прослушивателя.

Имя прослушивателя: введите myListener для имени прослушивателя.

Внешний IP-адрес: выберите общедоступный IP-адрес, созданный для внешнего интерфейса.

Примите значения по умолчанию для других параметров на вкладке Прослушиватель, а затем выберите вкладку Серверные целевые объекты, чтобы настроить остальную часть правила маршрутизации.

На вкладке Серверные целевые объекты выберите значение myBackendPool для параметра Серверный целевой объект.

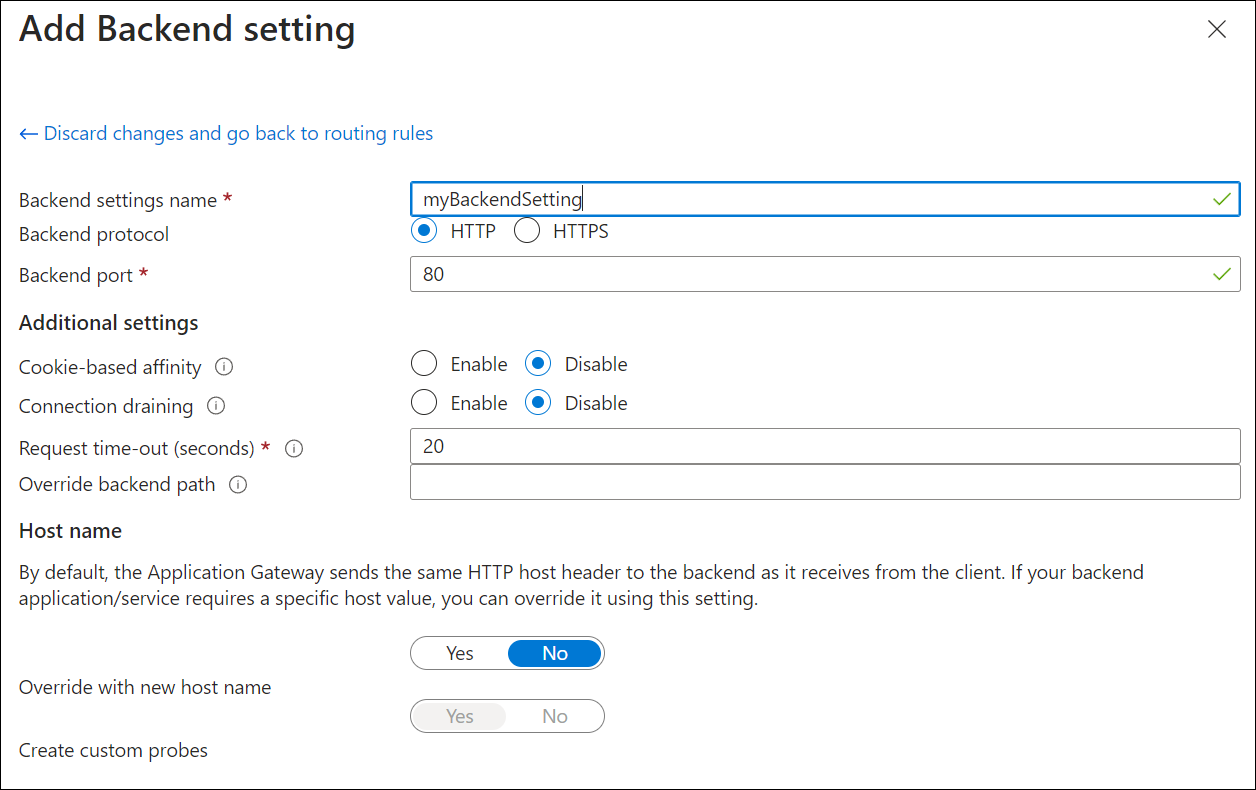

Для параметра серверной части нажмите кнопку "Добавить новую", чтобы добавить новый параметр серверной части. Параметр серверной части определяет поведение правила маршрутизации. В открывщемся окне "Добавить серверную часть" введите myBackendSetting для имени параметров серверной части и 80 для порта серверной части. Примите значения по умолчанию для других параметров в окне "Добавить серверную часть", а затем нажмите кнопку "Добавить", чтобы вернуться в окно "Добавить правило маршрутизации".

В окне Добавление правила маршрутизации выберите Добавить, чтобы сохранить правило маршрутизации и вернуться на вкладку Конфигурация.

Выберите Далее: теги и щелкните Далее: просмотр и создание.

Вкладка "Просмотр и создание"

Просмотрите параметры на вкладке Просмотр и создание, а затем выберите Создать, чтобы создать виртуальную сеть, общедоступный IP-адрес и шлюз приложения. Создание шлюза приложений в Azure может занять несколько минут. Дождитесь успешного завершения развертывания перед переходом к следующему разделу.

Включение защиты от атак DDoS

Защита сети DDoS Azure включена в виртуальной сети, в которой находится ресурс, который требуется защитить.

В поле поиска в верхней части портала введите виртуальные сети. В результатах поиска выберите Виртуальные сети.

Выберите myVNet.

Выберите защиту от атак DDoS в Параметры.

Выберите Включить.

В раскрывающемся поле в плане защиты от атак DDoS выберите myDDoSProtectionPlan.

Выберите Сохранить.

Добавление серверных целевых объектов

В этом примере мы будем использовать виртуальные машины в качестве целевых объектов серверной части. Вы можете использовать существующие виртуальные машины или создать новые. Вы создадите две виртуальные машины, которые будут использоваться как внутренние серверы для шлюза приложений.

Для этого сделайте следующее:

- Создайте две виртуальные машины (myVM и myVM2), которые будут использоваться в качестве внутренних серверов.

- Установить службы IIS на виртуальных машинах, чтобы убедиться, что шлюз приложений успешно создан.

- Добавить внутренние серверы к внутренним пулам.

Создание виртуальной машины

В меню портала Azure или на странице Домашняя выберите Создать ресурс. Появится окно Создать.

Выберите Windows Server 2016 Datacenter в списке Популярные. Появится страница Создание виртуальной машины.

Шлюз приложений может осуществлять маршрутизацию трафика для любого типа виртуальной машины, используемой в этом внутреннем пуле. В этом примере используется виртуальная машина Windows Server 2016 Datacenter.На вкладке Основы введите для следующих параметров виртуальной машины такие значения:

- Группа ресурсов: выберите myResourceGroupAG для имени группы ресурсов.

- Имя виртуальной машины: введите myVM для имени виртуальной машины.

- Регион. Выберите тот же регион, в котором вы создали шлюз приложений.

- Имя пользователя: введите имя пользователя администратора.

- Пароль: введите пароль.

- Общедоступные входящие порты: нет.

Примите другие значения по умолчанию и нажмите кнопку Далее: Диски.

Примите вкладку "Диски" по умолчанию и нажмите кнопку "Далее: Сеть".

На вкладке Сети убедитесь, что для параметра Виртуальная сеть выбрано значение myVNet, а для параметра Подсеть — значение myBackendSubnet. Примите другие значения по умолчанию и нажмите кнопку "Далее: управление".

Шлюз приложений может взаимодействовать с экземплярами за пределами виртуальной сети, к которой он относится, при наличии подключения по IP-адресу.На вкладке Управление для параметра Диагностика загрузки задайте значение Отключить. Примите другие значения по умолчанию и выберите Review + create (Просмотр и создание).

На вкладке Review + create (Просмотр и создание) проверьте параметры, устраните ошибки проверки, а затем выберите Создать.

Прежде чем продолжить, дождитесь завершения создания виртуальной машины.

Установка служб IIS для тестирования

В этом примере на виртуальные машины устанавливаются службы IIS, чтобы проверить, создан ли шлюз приложений в Azure.

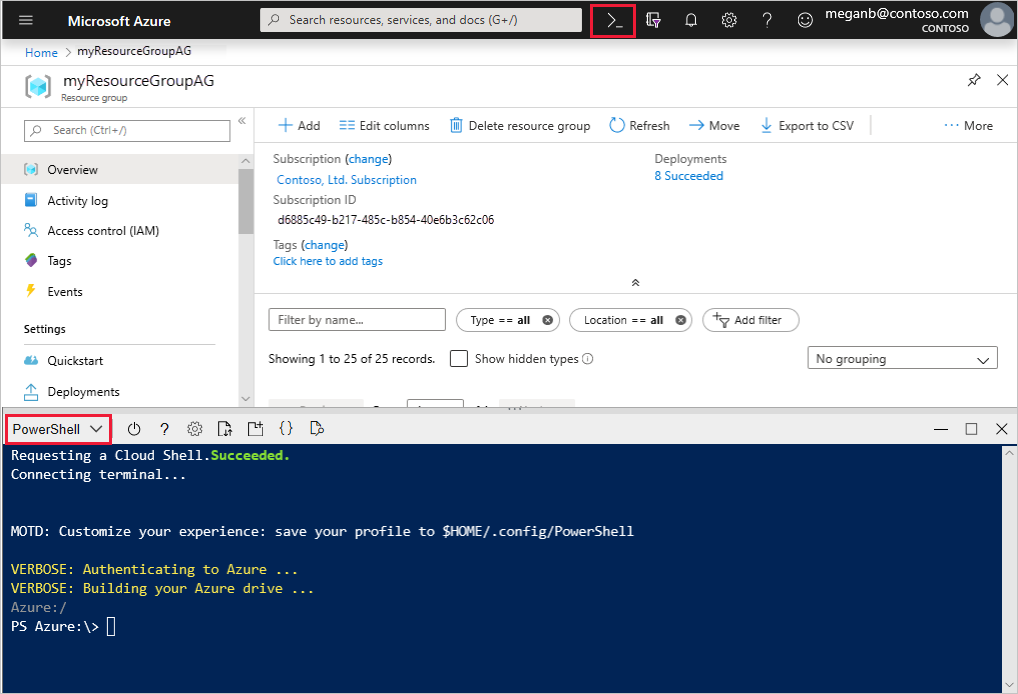

Откройте Azure PowerShell.

Выберите Cloud Shell на верхней панели навигации портала Azure, а затем выберите PowerShell из раскрывающегося списка.

Чтобы установить службы IIS, выполните на виртуальной машине приведенные ниже команды. При необходимости измените значение параметра Расположение.

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSСоздайте вторую виртуальную машину и установите IIS, следуя только что выполненным инструкциям. Используйте myVM2 в качестве имени виртуальной машины и параметр VMName для командлета Set-AzVMExtension.

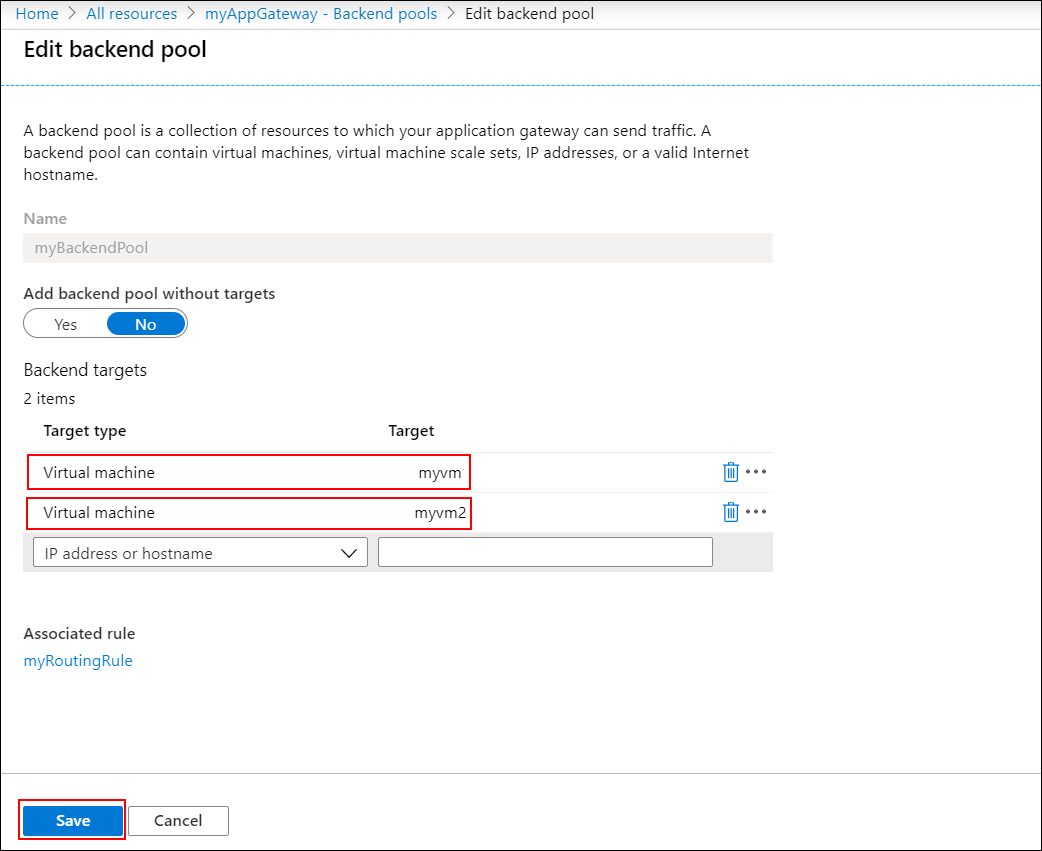

Добавление серверов во внутренние пулы

В меню портала Azure выберите Все ресурсы или выполните поиск и выберите Все ресурсы. Затем выберите myAppGateway.

Выберите Серверные пулы в меню слева.

Выберите myBackendPool.

В разделе Серверные целевые объекты, Тип целевого объекта выберите Виртуальная машина из раскрывающегося списка.

В столбце Целевой объект выберите виртуальные машины myVM и myVM2, а также связанные с ними сетевые интерфейсы из раскрывающихся списков.

Выберите Сохранить.

Прежде чем переходить к следующему шагу, дождитесь завершения развертывания.

Тестирование шлюза приложений

Для создания шлюза приложений не требуется устанавливать службы IIS. Но в рамках этого руководства они устанавливаются, чтобы проверить, создан ли он.

Используйте IIS для тестирования шлюза приложений.

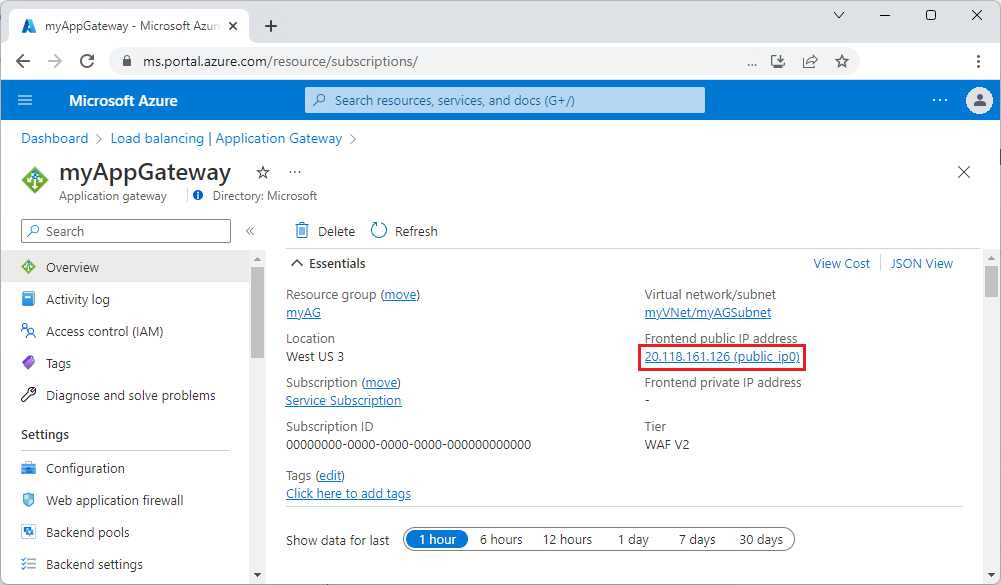

Найдите общедоступный IP-адрес для шлюза приложений на странице Обзор.

Вы также можете выбрать все ресурсы, ввести myAGPublicIPAddress в поле поиска, а затем выбрать его в результатах поиска. Общедоступный IP-адрес отобразится в Azure на странице Обзор.

Вы также можете выбрать все ресурсы, ввести myAGPublicIPAddress в поле поиска, а затем выбрать его в результатах поиска. Общедоступный IP-адрес отобразится в Azure на странице Обзор.Чтобы перейти по общедоступному IP-адресу, скопируйте и вставьте его в адресную строку браузера.

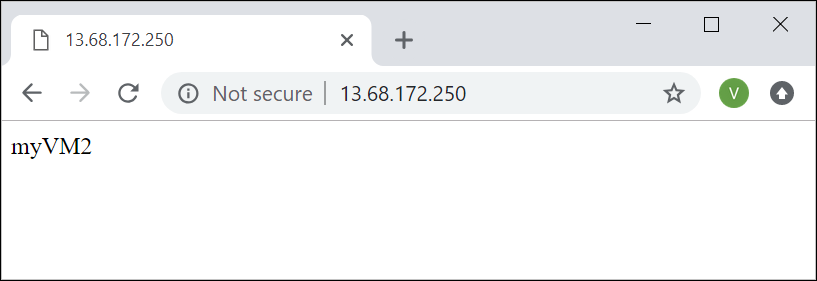

Проверьте ответ. Допустимый ответ подтверждает, что шлюз приложений создан и может успешно подключиться к серверу.

Обновите браузер несколько раз, чтобы отобразились сведения о подключениях к myVM и myVM2.

Очистка ресурсов

Если вам уже не нужны ресурсы, созданные с помощью шлюза приложений, удалите группу ресурсов. При этом будут удалены шлюз приложений и все связанные с ним ресурсы.

Чтобы удалить группу ресурсов, выполните указанные ниже действия.

- В меню портала Azure выберите Группы ресурсов или выполните поиск по запросу Группы ресурсов и выберите этот пункт.

- На странице Группы ресурсов выполните поиск группы myResourceGroupAG в списке и выберите ее.

- На странице группы ресурсов выберите Удалить группу ресурсов.

- Введите myResourceGroupAG в разделе Введите имя группы ресурсов, а затем выберите элемент Удалить.

Следующие шаги

Следующая статья: