Выполнение runbook службы автоматизации Azure в гибридной рабочей роли Runbook

Внимание

- 31 августа 2024 г. поддержка пользовательской гибридной рабочей роли runbook (Windows и Linux) на основе агента Службы автоматизации Azure будет прекращена. Необходимо перенести существующие пользовательские гибридные рабочие роли runbook на основе агента в рабочие роли на основе расширения до 31 августа 2024 г. Кроме того, начиная с 1 ноября 2023 года создание гибридных рабочих ролей на основе агента невозможно. Подробнее.

- служба автоматизации Azure учетная запись запуска от имени будет прекращена 30 сентября 2023 г. и будет заменена управляемыми удостоверениями. До этой даты необходимо начать перенос модулей Runbook для использования управляемых удостоверений. Дополнительные сведения см. в статье миграции из существующих учетных записей запуска от имени в управляемое удостоверение , чтобы начать перенос модулей Runbook из учетной записи запуска от имени в управляемые удостоверения до 30 сентября 2023 года.

Runbook, которые выполняются в гибридной рабочей роли Runbook, обычно используются для управления ресурсами на локальном компьютере или в локальной среде, где развернута эта рабочая роль. Модули Runbook в службе автоматизации Azure обычно управляют ресурсами в облаке Azure. Несмотря на различия в применении, runbook в службе автоматизации Azure и в гибридной рабочей роли Runbook имеют идентичную структуру.

Когда вы создаете последовательности runbook для выполнения в гибридной рабочей роли Runbook, их нужно редактировать и тестировать на том компьютере, где размещена эта рабочая роль. Этот компьютер уже имеет все модули PowerShell и доступ к сети, необходимые для управления локальными ресурсами. Завершив тестирование runbook на компьютере с гибридной рабочей ролью Runbook, вы можете передать его в среду службы автоматизации Azure, где он будет выполняться в рабочей роли.

Планирование служб Azure, защищенных брандмауэром

Включение Брандмауэра Azure для службы хранилища Azure, Azure Key Vault или Azure SQL блокирует для этих служб доступ из модулей runbook Службы автоматизации Azure. Доступ будет заблокирован даже в том случае, если задано исключение брандмауэра, разрешающее доверенные службы Майкрософт, так как служба автоматизации не входит в список таких служб. С включенным брандмауэром доступ возможен только с помощью гибридной рабочей роли Runbook и конечной точки службы для виртуальной сети.

Планирование поведения для задания runbook

служба автоматизации Azure обрабатывает задания в гибридных рабочих ролях Runbook по-разному от заданий, выполняемых в облачных песочницах. Если ваш runbook будет выполняться долго, обеспечьте ему устойчивость к возможному перезапуску. Дополнительные сведения о поведении задания см. в разделе Задания гибридной рабочей роли Runbook.

учетные записи служб;

Гибридная рабочая роль Windows

Задания для гибридных рабочих ролей Runbook выполняются в локальной системной учетной записи.

Примечание.

- PowerShell 5.1, PowerShell 7.1(предварительная версия), Python 2.7 и Runbook Python 3.8 поддерживаются как для гибридных рабочих ролей Runbook на основе расширений, так и на основе агента. Для рабочих ролей на основе агента убедитесь, что гибридная рабочая роль Windows — 7.3.12960 или более поздней.

- Модули Runbook PowerShell 7.2 и Python 3.10 (предварительная версия) поддерживаются только для гибридных рабочих ролей Windows на основе расширений. Убедитесь, что расширение гибридной рабочей роли Windows — 1.1.11 или более поздней.

Примечание.

Чтобы создать переменную среды в системах Windows, выполните следующие действия.

- Перейдите к панель управления> System>Advanced System Параметры.

- В свойствах системы выберите переменные среды.

- В системных переменных нажмите кнопку "Создать".

- Укажите имя переменной и значение переменной, а затем нажмите кнопку "ОК".

- Перезапустите виртуальную машину или выход из текущего пользователя и войдите, чтобы реализовать изменения переменной среды.

PowerShell 7.2

Чтобы запустить модули Runbook PowerShell 7.2 в гибридной рабочей роли Windows, установите PowerShell в гибридной рабочей роли. См. статью об установке PowerShell в Windows.

После завершения установки PowerShell 7.2 создайте переменную среды с именем переменной как powershell_7_2_path и значение переменной в качестве расположения исполняемого файла PowerShell. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

PowerShell 7.1

Чтобы запустить модули Runbook PowerShell 7.1 в гибридной рабочей роли Windows, установите PowerShell в гибридной рабочей роли. См. статью об установке PowerShell в Windows. Обязательно добавьте файл PowerShell в переменную среды PATH и перезапустите гибридную рабочую роль Runbook после установки.

Python 3.10

Чтобы запустить модули Runbook Python 3.10 в гибридной рабочей роли Windows, установите Python в гибридной рабочей роли. См. статью об установке Python в Windows.

После завершения установки Python 3.10 создайте переменную среды с именем переменной как python_3_10_path и значение переменной в качестве расположения исполняемого Python. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

Python 3.8

Чтобы запустить модули Runbook Python 3.8 в гибридной рабочей роли Windows, установите Python в гибридной рабочей роли. См. статью об установке Python в Windows. Создайте переменнуюсреды PYTHON_3_PATH для модулей Runbook Python 3.8 и убедитесь, что нужно добавить расположение исполняемого Python в качестве значения переменной. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

Если исполняемый файл Python находится в расположении по умолчанию C:\WPy64-3800\python-3.8.0.amd64\python.exe, то не нужно создавать переменную среды.

Python 2.7.

Чтобы запустить модули Runbook Python 2.7 в гибридной рабочей роли Windows, установите Python в гибридной рабочей роли. См. статью об установке Python в Windows. Создайте переменнуюсреды PYTHON_2_PATH для модулей Runbook Python 2.7 и убедитесь, что нужно добавить расположение исполняемого файла Python в качестве значения переменной. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

Если исполняемый файл Python находится в расположении по умолчанию C:\Python27\python.exe, то не нужно создавать переменную среды.

Гибридная рабочая роль Linux

Примечание.

- PowerShell 5.1, PowerShell 7.1(предварительная версия), Python 2.7, Runbook Python 3.8 поддерживаются как на основе расширений, так и на основе агентов гибридных рабочих ролей Runbook Linux. Для рабочих ролей на основе агентов убедитесь, что гибридная рабочая роль Runbook Linux — 1.7.5.0 или более поздней.

- Модули Runbook PowerShell 7.2 и Python 3.10 (предварительная версия) поддерживаются только для гибридных рабочих ролей Linux на основе расширений. Убедитесь, что расширение гибридной рабочей роли Linux — 1.1.11 или более поздней.

Примечание.

Чтобы создать переменную среды в системах Linux, выполните следующие действия.

- Откройте /etc/environment.

- Создайте новую переменную среды, добавив VARIABLE_NAME="variable_value" в новой строке в /etc/environment (VARIABLE_NAME — имя новой переменной среды, а variable_value представляет значение, которое необходимо назначить.

- Перезапустите виртуальную машину или выход из текущего пользователя и входа после сохранения изменений в /etc/environment, чтобы реализовать изменения переменной среды.

PowerShell 7.2

Чтобы запустить модули Runbook PowerShell 7.2 в гибридной рабочей роли Linux, установите файл PowerShell в гибридной рабочей роли. Дополнительные сведения см. в статье об установке PowerShell в Linux.

После завершения установки PowerShell 7.2 создайте переменную среды с именем переменной как powershell_7_2_path и значение переменной в качестве расположения исполняемого файла PowerShell. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

Python 3.10

Чтобы запустить модули Runbook Python 3.10 в гибридной рабочей роли Linux, установите Python в гибридной рабочей роли. Дополнительные сведения см. в статье об установке Python 3.10 в Linux.

После завершения установки Python 3.10 создайте переменную среды с именем переменной как python_3_10_path и значение переменной в качестве расположения исполняемого файла Python. Перезапустите гибридную рабочую роль Runbook после успешного создания переменной среды.

Python 3.8

Чтобы запустить модули Runbook Python 3.8 в гибридной рабочей роли Linux, установите Python в гибридной рабочей роли. Обязательно добавьте исполняемый файл Python в переменную среды PATH и перезапустите гибридную рабочую роль Runbook после установки.

Python 2.7.

Чтобы запустить модули Runbook Python 2.7 в гибридной рабочей роли Linux, установите Python в гибридной рабочей роли. Обязательно добавьте исполняемый файл Python в переменную среды PATH и перезапустите гибридную рабочую роль Runbook после установки.

Настройка разрешений для runbook

Разрешения для работы runbook в гибридной рабочей роли Runbook можно определить следующими способами:

- Настройте runbook так, чтобы он сам выполнял аутентификацию для доступа к локальным ресурсам.

- Настройте аутентификацию через управляемые удостоверения для ресурсов Azure.

- Укажите учетные данные гибридной рабочей роли, чтобы предоставить контекст пользователя для всех модулей Runbook.

Использование аутентификации runbook для доступа к локальным ресурсам

Для подготовки runbook, который самостоятельно выполняет аутентификацию для доступа к ресурсам, включите в этот runbook учетные данные и сертификат для нужных ресурсов. Существует несколько командлетов, которые поддерживают работу с учетными данными, что позволяет выполнять аутентификацию для доступа к разным ресурсам. В следующем примере показана часть модуля Runbook, предназначенная для перезапуска компьютера. Он извлекает учетные данные из ресурса учетных данных, а также получает имя компьютера из ресурса переменной, после чего использует эти значения в командлете Restart-Computer.

$Cred = Get-AutomationPSCredential -Name "MyCredential"

$Computer = Get-AutomationVariable -Name "ComputerName"

Restart-Computer -ComputerName $Computer -Credential $Cred

Можно также использовать действие InlineScript. InlineScript позволяет запускать блоки кода на другом компьютере с использованием учетных данных.

Проверка подлинности runbook на основе управляемых удостоверений

Гибридные рабочие роли Runbook на виртуальных машинах Azure могут использовать управляемые удостоверения при аутентификации для доступа к ресурсам Azure. Использование управляемых удостоверений вместо учетных записей запуска от имени дает некоторые преимущества, а точнее избавляет от выполнения следующих операций:

- экспорт сертификата запуска от имени с последующим импортом в гибридную рабочую роль Runbook;

- обновление сертификата учетной записи запуска от имени;

- обработка объекта подключения для запуска от имени в коде runbook.

Существует два способа использования управляемых удостоверений в сценариях гибридной рабочей роли Runbook.

Используйте управляемое удостоверение, назначаемое системой, для учетной записи службы автоматизации:

Настройте управляемое удостоверение, назначаемое системой, для учетной записи службы автоматизации.

Предоставьте этому удостоверению необходимые разрешения в подписке для выполнения задачи.

Обновите runbook, чтобы он использовал командлет Connect-AzAccount с параметром

Identityдля аутентификации при доступе к ресурсам Azure. Такая конфигурация сокращает потребность использовать учетную запись запуска от имени и управлять сертификатом для нее.# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Примечание.

Невозможно использовать управляемое удостоверение учетной записи службы автоматизации в гибридной рабочей роли Runbook, оно должно быть системным управляемым удостоверением учетной записи службы автоматизации.

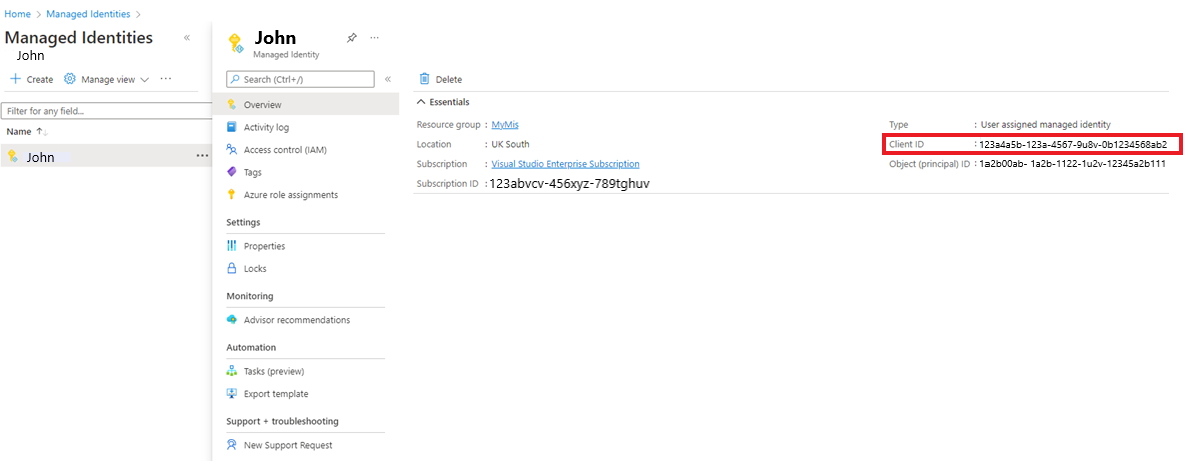

Для виртуальной машины Azure, работающей в качестве гибридной рабочей роли Runbook, используйте управляемое удостоверение виртуальной машины. В этом случае можно использовать управляемое удостоверение, назначаемое пользователем виртуальной машины, или управляемое удостоверение виртуальной машины, назначаемое системой.

Примечание.

Это не будет работать в учетной записи службы автоматизации, настроенной с помощью управляемого удостоверения учетной записи службы автоматизации. Как только управляемое удостоверение учетной записи службы автоматизации включено, использовать управляемое удостоверение виртуальной машины больше невозможно, а затем использовать управляемое удостоверение, назначаемое системой службы автоматизации, можно использовать только управляемое удостоверение, назначаемое системой автоматизации, как упоминание в варианте 1 выше.

Используйте одно из следующих управляемых удостоверений:

- Назначаемое системой управляемое удостоверение виртуальной машины

- Управляемое удостоверение, назначаемое пользователем виртуальной машины

- Настройте управляемое системой удостоверение для виртуальной машины.

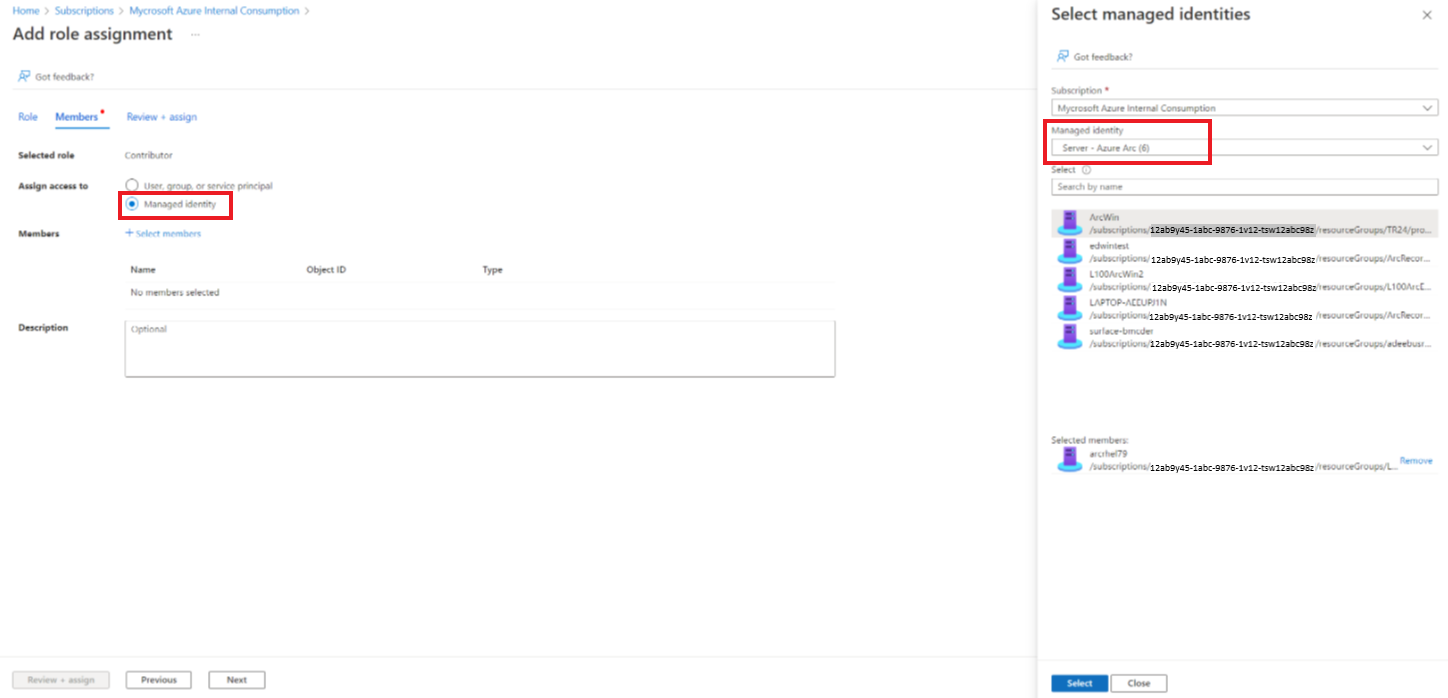

- Предоставьте этому удостоверению необходимые разрешения в подписке для выполнения своих задач.

- Обновите модуль Runbook, чтобы использовать командлет Подключение-Az-Account с параметром

Identityдля проверки подлинности в ресурсах Azure. Эта конфигурация снижает потребность в использовании учетной записи запуска от имени и выполнении связанного управления учетными записями.

# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Сервер с поддержкой Arc или виртуальная машина VMware vSphere с поддержкой Arc, запущенная в качестве гибридной рабочей роли Runbook, уже имеет встроенное управляемое удостоверение, назначенное ему для проверки подлинности.

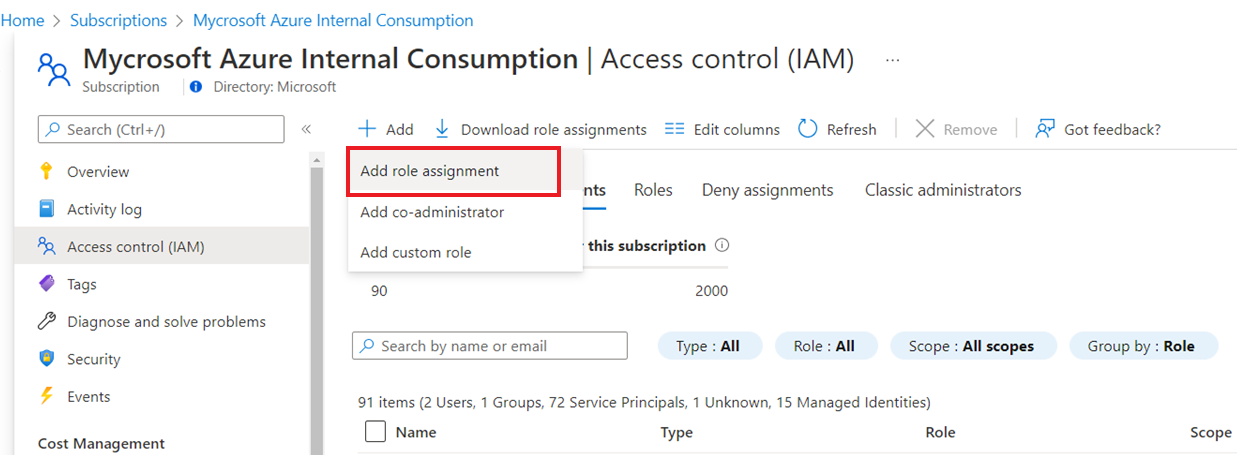

Вы можете предоставить этому управляемому удостоверению доступ к ресурсам в подписке в колонке управления доступом (IAM) ресурса, добавив соответствующее назначение роли.

Добавьте управляемое удостоверение Azure Arc в выбранную роль по мере необходимости.

Примечание.

Это не будет работать в учетной записи службы автоматизации, настроенной с помощью управляемого удостоверения учетной записи службы автоматизации. Как только управляемое удостоверение учетной записи службы автоматизации включено, вы больше не сможете использовать управляемое удостоверение Arc, а затем использовать управляемое удостоверение, назначаемое системой автоматизации, можно использовать только управляемое удостоверение, назначаемое системой автоматизации, как упоминание в варианте 1 выше.

Примечание.

По умолчанию контексты Azure сохраняются для использования между сеансами PowerShell. Возможно, когда предыдущий модуль Runbook в гибридной рабочей роли Runbook прошел проверку подлинности с помощью Azure, этот контекст сохраняется на диске в профиле System PowerShell в зависимости от контекстов Azure и учетных данных входа | Документация Майкрософт. Например, модуль Runbook Get-AzVM может возвращать все виртуальные машины в подписке без вызоваConnect-AzAccount, и пользователь сможет получить доступ к ресурсам Azure, не выполняя проверку подлинности в этом runbook. Вы можете отключить автосохранение контекста в Azure PowerShell, как описано здесь.

Использование проверки подлинности Runbook с учетными данными гибридной рабочей роли

Вместо того, чтобы модуль Runbook предоставил собственную проверку подлинности для локальных ресурсов, можно указать учетные данные гибридной рабочей роли для гибридной рабочей роли Runbook. Чтобы указать учетные данные гибридной рабочей роли, необходимо определить ресурс учетных данных, имеющий доступ к локальным ресурсам. К этим ресурсам относятся хранилища сертификатов и все runbook, которые выполняются с этими учетными данными в гибридных рабочих ролях Runbook, входящих в эту группу.

Имя пользователя для учетных данных должно быть представлено в одном из следующих форматов:

- домен\имя_пользователя

- username@domain

- имя пользователя (для локальных учетных записей на локальном компьютере).

Чтобы использовать модуль runbook PowerShell Export-RunAsCertificateToHybridWorker, необходимо установить модули Az для службы автоматизации Azure на локальном компьютере.

Использование ресурса учетных данных для группы гибридных рабочих ролей Runbook

По умолчанию гибридные задания выполняются в контексте системной учетной записи. Однако для запуска гибридных заданий в другом ресурсе учетных данных выполните действия.

- Создайте ресурс учетных данных с доступом к локальным ресурсам.

- На портале Azure перейдите в раздел Учетная запись службы автоматизации.

- Щелкните Группы гибридных рабочих ролей и выберите нужную группу.

- Выберите Параметры.

- Измените значение параметра Учетные данные гибридной рабочей роли с По умолчанию на Пользовательские.

- Выберите учетные данные и нажмите кнопку Сохранить.

- Если для пользовательских пользователей не назначены следующие разрешения, задания могут быть приостановлены.

| Тип ресурса | Разрешения папки |

|---|---|

| Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (чтение и выполнение) |

| Сервер с поддержкой Arc | C:\ProgramData\Azure Подключение edMachineAgent\Token (read) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (чтение и выполнение) |

Примечание.

Гибридная рабочая роль Linux не поддерживает учетные данные гибридной рабочей роли.

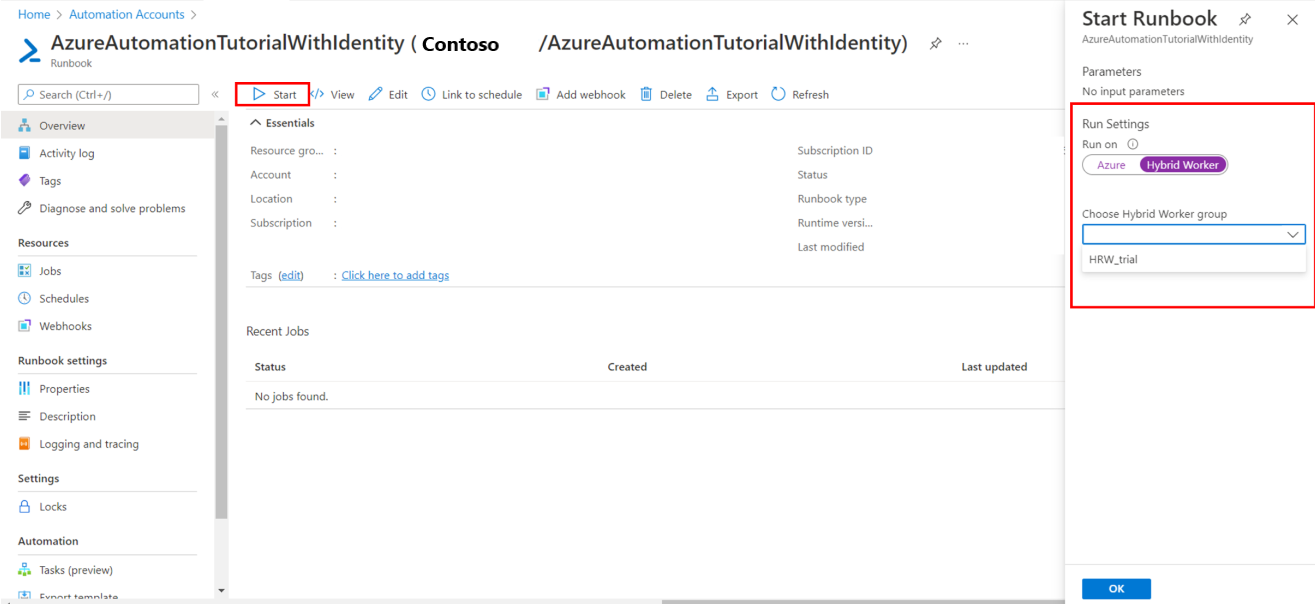

Запуск runbook в гибридной рабочей роли Runbook

В статье Запуск runbook в службе автоматизации Azure описываются разные методы запуска для runbook. Задача запуска модуля runbook в гибридной рабочей роли Runbook использует параметр Запуск на, который позволяет указать имя группы гибридных рабочих ролей Runbook. Если группа указана, одна из рабочих ролей в этой группе извлекает и выполняет runbook. Если для runbook не указан этот параметр, служба автоматизации Azure выполняет его обычным образом.

При запуске runbook на портале Azure вы увидите вариант действия Выполнить в, для которого можно выбрать значения Azure или Гибридная рабочая роль. Выберите гибридную рабочую роль, чтобы выбрать группу гибридной рабочей роли Runbook в раскрывающемся списке.

При запуске runbook с помощью PowerShell используйте параметр RunOn с командлетом Start-AzAutomationRunbook. Следующий пример применяет Windows PowerShell для запуска runbook с именем Test-Runbook в группе гибридных рабочих ролей Runbook с именем MyHybridGroup.

Start-AzAutomationRunbook -AutomationAccountName "MyAutomationAccount" -Name "Test-Runbook" -RunOn "MyHybridGroup"

Работа с подписанными runbook в гибридной рабочей роли Runbook для Windows

Вы можете настроить гибридную рабочую роль Runbook для Windows так, чтобы она выполняла только подписанные runbook.

Внимание

После того как вы настроите выполнение только подписанных runbook в гибридной рабочей роли Runbook, последовательности runbook без подписи не смогут в ней выполняться.

Примечание.

PowerShell 7.x не поддерживает подписанные модули runbook для гибридной рабочей роли Runbook Windows и Linux.

Создание сертификата для подписи

В следующем примере создается самозаверяющийся сертификат, который можно использовать для подписывания модулей runbook. Этот код создает сертификат и экспортирует его, чтобы гибридная рабочая роль Runbook могла позднее его импортировать. Также возвращается отпечаток для последующего использования в ссылке на сертификат.

# Create a self-signed certificate that can be used for code signing

$SigningCert = New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\my `

-Subject "CN=contoso.com" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert

# Export the certificate so that it can be imported to the hybrid workers

Export-Certificate -Cert $SigningCert -FilePath .\hybridworkersigningcertificate.cer

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Retrieve the thumbprint for later use

$SigningCert.Thumbprint

Импорт сертификата и настройка рабочих ролей для проверки подписей

Скопируйте созданный сертификат в каждую гибридную рабочую роль Runbook в группе. Выполните следующий скрипт, чтобы импортировать сертификат и настроить в рабочих ролях использование проверки подписи для runbook.

# Install the certificate into a location that will be used for validation.

New-Item -Path Cert:\LocalMachine\AutomationHybridStore

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\AutomationHybridStore

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Configure the hybrid worker to use signature validation on runbooks.

Set-HybridRunbookWorkerSignatureValidation -Enable $true -TrustedCertStoreLocation "Cert:\LocalMachine\AutomationHybridStore"

Подписывание runbook с помощью сертификата

Если для гибридных рабочих ролей Runbook настроено использование только подписанных runbook, вам необходимо подписать все runbook, которые будут использоваться в этих гибридных рабочих ролях Runbook. Для подписывания runbook используйте следующий пример кода PowerShell.

$SigningCert = ( Get-ChildItem -Path cert:\LocalMachine\My\<CertificateThumbprint>)

Set-AuthenticodeSignature .\TestRunbook.ps1 -Certificate $SigningCert

Подписанные runbook нужно импортировать в учетную запись службы автоматизации Azure и опубликовать вместе с блоком подписей. Чтобы узнать, как импортировать последовательности runbook, ознакомьтесь с разделом Импорт runbook.

Примечание.

В коде runbook необходимо использовать только символы открытого текста, в том числе в комментариях. Использование символов с диакритическими знаками, например á или ñ, приведет к ошибке. Когда служба автоматизации Azure загрузит ваш код, символы будут заменены вопросительным знаком, и при подписывании произойдет сбой с сообщением "ошибка проверки хэша подписи".

Работа с подписанными runbook в гибридной рабочей роли Runbook для Linux

Чтобы поддерживать работу со подписанными runbook, гибридная рабочая роль Runbook для Linux должна иметь исполняемый файл GPG на локальном компьютере.

Внимание

После того как вы настроите выполнение только подписанных runbook в гибридной рабочей роли Runbook, последовательности runbook без подписи не смогут в ней выполняться.

Вам нужно будет выполнить следующие действия для завершения настройки:

- Создание набора и пары ключей GPG

- Предоставление доступа к набору ключей для гибридной рабочей роли Runbook

- Проверка включения проверки подписи

- Подпись модуля runbook

Примечание.

- PowerShell 7.x не поддерживает подписанные модули Runbook для windows на основе агента и гибридной рабочей роли Runbook на основе агента Linux.

- Подписанные модули Runbook PowerShell и Python не поддерживаются в гибридных рабочих ролей Linux на основе расширений.

Создание набора и пары ключей GPG

Примечание.

Создание ключа GPG и keypair применимо только для гибридных рабочих на основе агента.

Чтобы создать набор ключей и пару ключей, используйте учетную запись nxautomation в гибридной рабочей роли Runbook.

С помощью приложения sudo выполните вход с учетной записью nxautomation.

sudo su - nxautomationПосле использования nxautomation создайте GPG keypair в качестве корневого. Процесс GPG будет подсказывать вам следующие шаги. Вам нужно будет указать имя, адрес электронной почты, срок действия и парольную фразу. Затем подождите, пока компьютер достигнет достаточного уровня энтропии, чтобы создать ключ.

sudo gpg --generate-keyТак как каталог GPG был создан с помощью sudo, необходимо изменить владельца на nxautomation с помощью следующей команды в качестве корневой.

sudo chown -R nxautomation ~/.gnupg

Предоставление доступа к набору ключей для гибридной рабочей роли Runbook

Создав набор ключей, сделайте его доступным для гибридной рабочей роли Runbook. Измените файл настроек home/nxautomation/state/worker.conf, включив приведенный ниже пример кода в раздел [worker-optional].

gpg_public_keyring_path = /home/nxautomation/run/.gnupg/pubring.kbx

Проверка включения проверки подписи

Если проверка подписи отключена на компьютере, ее необходимо включить, выполнив следующую команду в качестве корневой папки. Замените <LogAnalyticsworkspaceId> идентификатором рабочей области.

sudo python /opt/microsoft/omsconfig/modules/nxOMSAutomationWorker/DSCResources/MSFT_nxOMSAutomationWorkerResource/automationworker/scripts/require_runbook_signature.py --true <LogAnalyticsworkspaceId>

Подпись модуля runbook

Настроив проверку подписи,выполните следующую команду GPG для подписывания runbook.

gpg --clear-sign <runbook name>

Подписанный модуль Runbook называется <runbook name.asc>.

Теперь подписанный runbook можно отправить в службу автоматизации Azure и выполнять как обычную последовательность runbook.

Ведение журнала

Чтобы помочь в устранении неполадок с последовательностями runbook, работающими в гибридной рабочей роли Runbook, журналы хранятся локально в следующем расположении:

В системе Windows в папке

C:\ProgramData\Microsoft\System Center\Orchestrator\<version>\SMA\Sandboxesдля ведения подробного журнала процессов в среде выполнения задания. События состояния задания runbook высокого уровня записываются в журнал событий Application and Services Logs\Microsoft-Automation\Operations.В системе Linux журналы гибридных рабочих ролей пользователей можно найти в фале

/home/nxautomation/run/worker.log, а системные журналы рабочих ролей runbook — в/var/opt/microsoft/omsagent/run/automationworker/worker.log.

Следующие шаги

- Дополнительные сведения о гибридной рабочей роли Runbook см. в разделе "Гибридная рабочая роль Runbook службы автоматизации".

- Если последовательности runbook выполняются с ошибками, см. руководство по устранению неполадок при выполнении runbook.

- Дополнительные сведения о PowerShell, включая справочник по языку и обучающие модули, приведены в этой документации.

- Узнайте, как использовать Политику Azure для управления выполнением Runbook с помощью гибридных рабочих ролей Runbook.

- Справочник по командлетам PowerShell см. в документации по Az.Automation.