Оценка серверов с поддержкой Azure Arc на виртуальной машине Azure

Внимание

Эта статья ссылается на CentOS, дистрибутив Linux, который приближается к состоянию конца жизни (EOL). Пожалуйста, рассмотрите возможность использования и планирования соответствующим образом. Дополнительные сведения см. в руководстве centOS End Of Life.

Серверы с поддержкой Azure Arc призваны помочь в подключении к Azure серверов, работающих локально или в других облаках. Как правило, вы не подключили виртуальную машину Azure к Azure Arc, так как для этих виртуальных машин доступны все те же возможности. Виртуальные машины Azure уже имеют представление в Azure Resource Manager, расширениях виртуальных машин, управляемых удостоверениях и Политика Azure. Если вы попытаетесь установить серверы с поддержкой Azure Arc на виртуальной машине Azure, вы получите сообщение об ошибке, указывающее, что он не поддерживается.

Хотя вы не можете установить серверы с поддержкой Azure Arc на виртуальной машине Azure для рабочих сценариев, можно настроить серверы с поддержкой Azure Arc для запуска на виртуальной машине Azure только для оценки и тестирования. В этой статье описывается, как подготовить виртуальную машину Azure для просмотра локального сервера для тестирования.

Примечание.

Действия, описанные в этой статье, предназначены для виртуальных машин, размещенных в облаке Azure. Серверы с поддержкой Azure Arc не поддерживаются на виртуальных машинах, работающих в Azure Stack Hub или Azure Stack Edge.

Необходимые компоненты

- Ваша учетная запись назначена роли участника виртуальной машины.

- Виртуальная машина Azure работает под управлением операционной системы, поддерживаемой серверами с поддержкой Azure Arc. Если у вас нет виртуальной машины Azure, можно развернуть простую виртуальную машину Windows или простую виртуальную машину Ubuntu Linux 18.04 LTS.

- Виртуальная машина Azure может передать исходящий запрос на скачивание пакета агента Azure Connected Machine для Windows из Центра загрузки Майкрософти для Linux из репозитория пакетовМайкрософт. Если исходящее подключение к Интернету ограничено после политики безопасности ИТ, вы можете скачать пакет агента вручную и скопировать его в папку на виртуальной машине Azure.

- Учетная запись с повышенными привилегиями (то есть права администратора или привилегированного пользователя) в виртуальной машине, а также доступ к виртуальной машине по протоколу RDP или SSH.

- Чтобы зарегистрировать виртуальную машину Azure и управлять ею с помощью серверов с поддержкой Azure Arc, вы являетесь членом роли Подключение ресурса компьютера Azure Администратор istrator или участника в группе ресурсов.

Планирование

Чтобы начать управление виртуальной машиной Azure в качестве сервера с поддержкой Azure Arc, необходимо внести следующие изменения в виртуальную машину Azure, прежде чем устанавливать и настраивать серверы с поддержкой Azure Arc.

Удалить все расширения виртуальной машины, развернутые на виртуальной машине Azure, например агент Log Analytics. Хотя серверы с поддержкой Azure Arc поддерживают многие из этих же расширений, что и виртуальные машины Azure, агент Подключение компьютера Azure не может управлять расширениями виртуальных машин, которые уже развернуты на виртуальной машине.

Отключить гостевой агент Azure для Windows или Linux. Гостевой агент виртуальной машины Azure служит аналогичной цели агенту Подключение компьютера Azure. Чтобы избежать конфликтов между ними, необходимо отключить агент виртуальной машины Azure. После его отключения вы не сможете использовать расширения виртуальной машины и некоторые службы Azure.

Создать правило безопасности, запрещающее доступ к Службе метаданных экземпляров Azure (IMDS). IMDS — это REST API, который приложения могут вызывать для получения сведений о представлении виртуальной машины в Azure, включая ее идентификатор ресурса и расположение. Кроме того, IMDS предоставляет доступ к управляемым удостоверениям, назначенным компьютеру. Серверы с поддержкой Azure Arc предоставляют собственную реализацию IMDS и возвращают сведения о представлении в Azure Arc виртуальной машины. Во избежание ситуаций, когда доступны обе конечные точки IMDS и приложения вынуждены выбирать между ними, следует заблокировать доступ к IMDS виртуальной машины Azure, чтобы была доступна только та реализация IMDS, которую предоставляют серверы с поддержкой Azure Arc.

После внесения этих изменений виртуальная машина Azure ведет себя как любой компьютер или сервер за пределами Azure и находится в необходимой начальной точке для установки и оценки серверов с поддержкой Azure Arc.

Когда серверы с поддержкой Azure Arc настроены на виртуальной машине, вы увидите два представления в Azure. одно — это ресурс виртуальной машины Azure с типом Microsoft.Compute/virtualMachines, а другое — ресурс Azure Arc с типом Microsoft.HybridCompute/machines. В ситуации, когда управление гостевой операционной системой с общего физического сервера запрещено, эти два ресурса лучше всего интерпретировать следующим образом. Ресурс виртуальной машины Azure — это ее виртуальное оборудование, которое позволяет управлять состоянием электропитания и просматривать сведения о конфигурациях SKU, сети и хранилища. Ресурс Azure Arc управляет гостевой операционной системой на этой виртуальной машине и может использоваться для установки расширений, просмотра данных соответствия требованиям для Политика Azure и выполнения любой другой поддерживаемой задачи серверами с поддержкой Azure Arc.

Перенастройка виртуальной машины Azure

Примечание.

Для Windows задайте переменную среды, чтобы переопределить ARC на установке виртуальной машины Azure.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Удалите все расширения из виртуальной машины Azure.

На портале Azure перейдите к ресурсу виртуальной машины Azure и в области слева выберите расширения. Если в виртуальной машине установлены какие либо расширения, выберите каждое из них по отдельности и нажмите кнопку Удалить. Дождитесь, пока завершится удаление всех расширений, прежде чем переходить к шагу 2.

Отключите гостевой агент виртуальной машины Azure.

Чтобы отключить гостевой агент виртуальной машины Azure, подключитесь к виртуальной машине с помощью удаленного рабочего стола Подключение ion (Windows) или SSH (Linux) и выполните следующие команды, чтобы отключить гостевой агент.

В случае Windows выполните следующие команды PowerShell:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseВ случае Linux выполните следующие команды:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentЗаблокируйте доступ к конечной точке IMDS для Azure.

Примечание.

Приведенные ниже конфигурации должны применяться для 169.254.169.254 и 169.254.169.253. Это конечные точки, используемые для IMDS в Azure и Azure Stack HCI соответственно.

Пользуясь уже установленным подключением к серверу, выполните следующие команды, чтобы заблокировать доступ к конечной точке IMDS для Azure. В случае Windows выполните следующую команду PowerShell:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254В случае Linux обратитесь к документации по своему дистрибутиву за сведениями о наилучшем способе блокировки исходящего доступа

169.254.169.254/32через TCP-порт 80. Обычно вы блокируете исходящий доступ с помощью встроенного брандмауэра, но вы также можете временно заблокировать его с iptables или nftables.Если виртуальная машина Azure работает под управлением Ubuntu, выполните следующие действия, чтобы настроить входящий в его состав простой брандмауэр UFW:

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingЕсли виртуальная машина Azure работает под управлением CentOS, Red Hat или SUSE Linux Enterprise Server (SLES), выполните следующие действия, чтобы настроить брандмауэр:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadДля других дистрибутивов обратитесь к документации по брандмауэру или настройте правило универсальных iptables с помощью следующей команды:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTПримечание.

Конфигурацию iptables необходимо задать после каждой перезагрузки, если не используется постоянное решение iptables.

Установите и настройте агент Подключение компьютера Azure.

Теперь виртуальная машина готова для начала оценки серверов с поддержкой Azure Arc. Сведения об установке и настройке агента Подключение компьютера Azure см. в статье Подключение гибридных компьютеров с помощью портал Azure и выполнения действий по созданию скрипта установки и установке с помощью скрипта.

Примечание.

Если исходящее подключение к Интернету ограничено с виртуальной машины Azure, вы можете скачать пакет агента вручную. Скопируйте пакет агента на виртуальную машину Azure и измените скрипт установки серверов с поддержкой Azure Arc, чтобы ссылаться на исходную папку.

Если вы пропустите один из этих шагов, скрипт установки обнаружит, что выполняется в виртуальной машине Azure, и завершится с ошибкой. Убедитесь, что вы выполнили шаги 1–3, и запустите скрипт повторно.

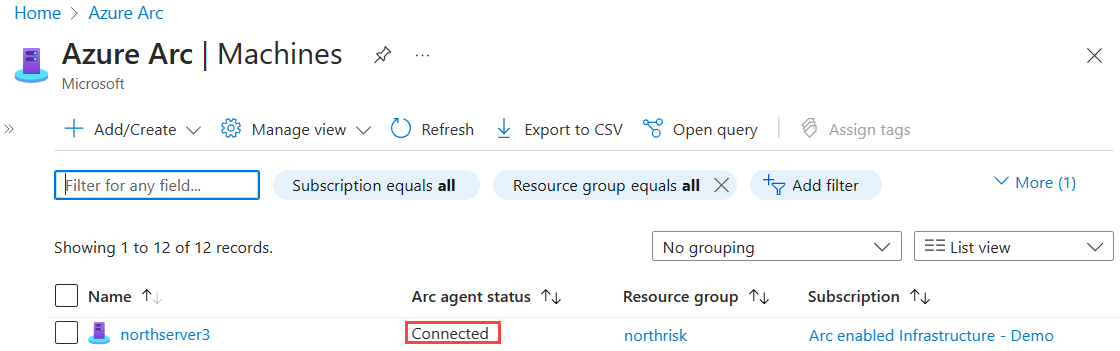

Проверка подключения с помощью Azure Arc

После установки агента и его настройки для регистрации на серверах с поддержкой Azure Arc перейдите на портал Azure, чтобы убедиться в успешном подключении сервера. Просмотрите свои компьютеры на портале Azure.

Следующие шаги

Узнайте, как спланировать и осуществить развертывание серверов с поддержкой Azure Arc на большом числе компьютеров, чтобы упростить настройку важнейших функций обеспечения безопасности, управления и мониторинга Azure.

Узнайте о поддерживаемых расширениях виртуальных машин Azure, чтобы упростить развертывание с помощью других служб Azure (например, служба автоматизации, KeyVault и другие) на компьютере под управлением Windows или Linux.

После завершения тестирования удалите агент azure Подключение machine.