Настройка управляемого удостоверения для центра разработки

В этом руководстве объясняется, как добавить и настроить управляемое удостоверение для центра разработки в средах развертывания Azure, чтобы обеспечить безопасное развертывание для команд разработчиков.

Среды развертывания Azure используют управляемые удостоверения, чтобы предоставить группам разработчиков возможности самостоятельного развертывания, не предоставляя им доступ к подпискам, в которых создаются ресурсы Azure. Управляемое удостоверение добавляет возможности с повышенными привилегиями и безопасную проверку подлинности в любую службу, которая поддерживает проверку подлинности Microsoft Entra.

Управляемое удостоверение, подключенное к центру разработки, должно быть назначено роль участника и роль участника Администратор istrator в подписках развертывания для каждого типа среды. При запросе развертывания среды служба предоставляет соответствующие разрешения удостоверениям развертывания, настроенным для типа среды, для развертывания от имени пользователя. Управляемое удостоверение, присоединенное к центру разработки, также используется для добавления в каталог и доступа к определениям среды в каталоге.

Добавление управляемого удостоверения

В средах развертывания Azure можно выбрать два типа управляемых удостоверений:

- Назначаемое системой удостоверение: удостоверение, назначаемое системой, привязано либо к центру разработки, либо к типу среды проекта. Удостоверение, назначаемое системой, удаляется при удалении подключенного ресурса. Центр разработки или тип среды проекта может иметь только одно назначаемое системой удостоверение.

- Назначаемое пользователем удостоверение: назначаемое пользователем удостоверение — это автономный ресурс Azure, который можно назначить центру разработки или типу среды проекта. Для сред развертывания Azure центр разработки или тип среды проекта может иметь только одно удостоверение, назначаемое пользователем.

В качестве рекомендации по обеспечению безопасности, если вы решили использовать удостоверения, назначенные пользователем, используйте разные удостоверения для проекта и центра разработки. Удостоверения проекта должны иметь более ограниченный доступ к ресурсам по сравнению с центром разработки.

Примечание.

В средах развертывания Azure при добавлении удостоверения, назначаемого системой, и удостоверения, назначаемого пользователем, используется только назначаемое пользователем удостоверение.

Добавление управляемого удостоверения, назначаемого системой

Войдите в портал Azure и перейдите в среды развертывания Azure.

В центрах разработки выберите центр разработки.

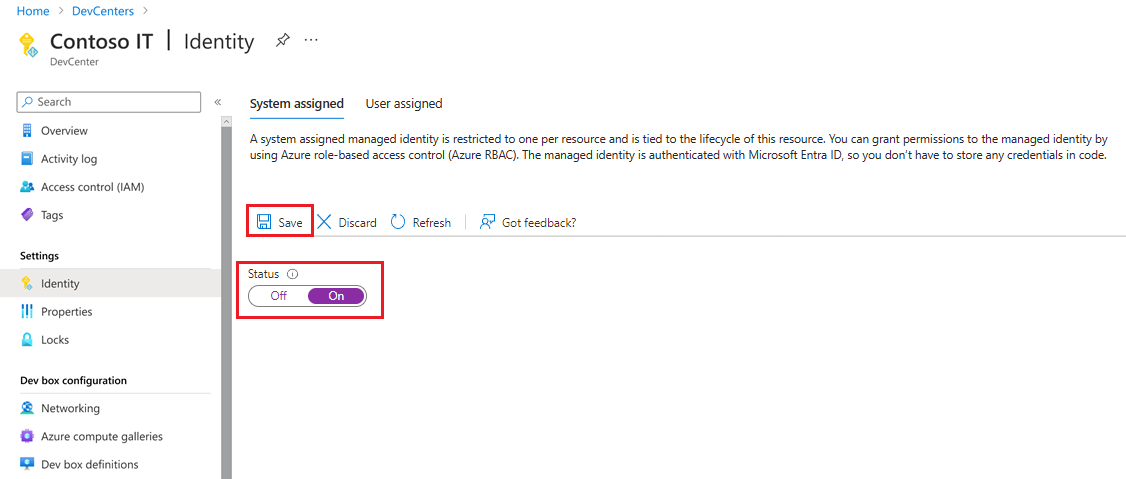

В меню слева в разделе Параметры выберите "Удостоверение".

В разделе Назначенные системой задайте для параметра Состояние значение Включено.

Выберите Сохранить.

В диалоговом окне "Включить назначенное системой управляемое удостоверение" нажмите кнопку "Да".

Добавление управляемого удостоверения, назначаемого пользователем

Войдите в портал Azure и перейдите в среды развертывания Azure.

В центрах разработки выберите центр разработки.

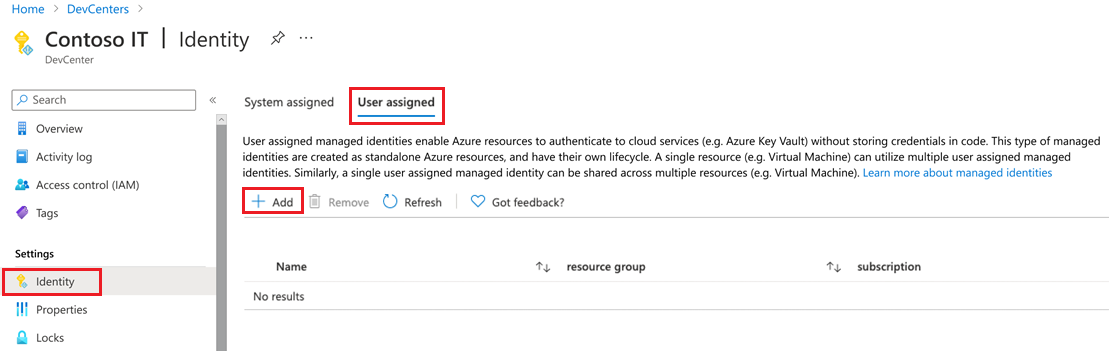

В меню слева в разделе Параметры выберите "Удостоверение".

В разделе "Назначаемый пользователем" выберите "Добавить " для присоединения существующего удостоверения.

При добавлении управляемого удостоверения, назначаемого пользователем, введите или выберите следующие сведения:

- В подписке выберите подписку, в которой существует удостоверение.

- Назначаемые пользователем управляемые удостоверения выберите существующее удостоверение.

- Выберите Добавить.

Назначение роли подписки

Удостоверение, подключенное к центру разработки, должно быть назначено роли участника и доступа пользователей Администратор istrator для всех подписок развертывания и роли читателя для всех подписок, содержащих соответствующий проект. Когда пользователь создает или развертывает среду, служба предоставляет соответствующий доступ к идентификатору развертывания, подключенному к типу среды проекта. Удостоверение развертывания использует доступ для выполнения развертываний от имени пользователя. Управляемое удостоверение позволяет разработчикам создавать среды без предоставления им доступа к подписке.

Добавление назначения ролей в управляемое удостоверение, назначаемое системой

В портал Azure перейдите в центр разработки в средах развертывания Azure.

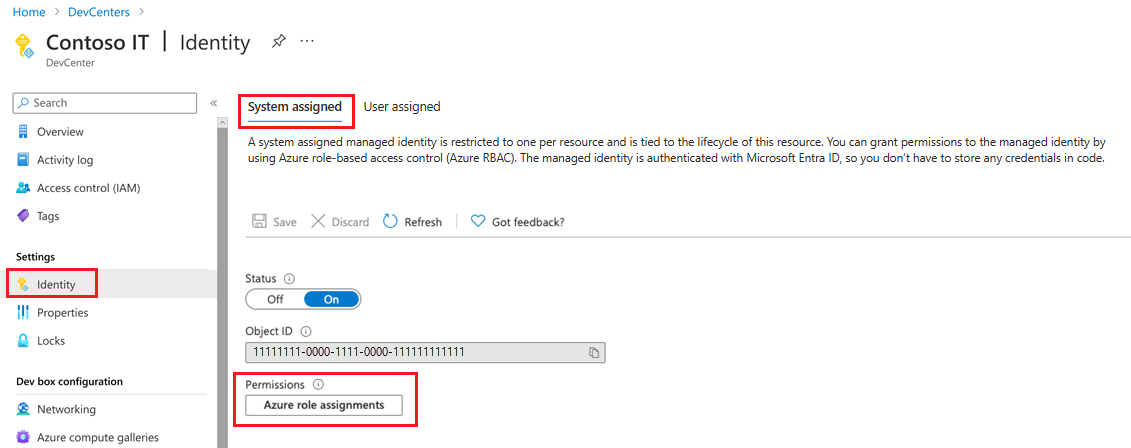

В меню слева в разделе Параметры выберите "Удостоверение".

В разделе "Назначенные>системой разрешения" выберите назначения ролей Azure.

Чтобы предоставить участнику доступ к подписке, выберите "Добавить назначение ролей (предварительная версия)", введите или выберите следующие сведения, а затем нажмите кнопку "Сохранить".

Имя. Значение Область применения Отток подписок Подписка Выберите подписку, в которой будет использоваться управляемое удостоверение. Роль Участник Чтобы предоставить пользователю доступ Администратор istrator к подписке, выберите добавить назначение ролей (предварительная версия), введите или выберите следующие сведения, а затем нажмите кнопку "Сохранить".

Имя. Значение Область применения Отток подписок Подписка Выберите подписку, в которой будет использоваться управляемое удостоверение. Роль Администратор доступа пользователей

Добавление назначения ролей в управляемое удостоверение, назначаемое пользователем

В портал Azure перейдите в центр разработки.

В меню слева в разделе Параметры выберите "Удостоверение".

В разделе "Назначаемый пользователем" выберите удостоверение.

В меню слева выберите назначения ролей Azure.

Чтобы предоставить участнику доступ к подписке, выберите "Добавить назначение ролей (предварительная версия)", введите или выберите следующие сведения, а затем нажмите кнопку "Сохранить".

Имя. Значение Область применения Отток подписок Подписка Выберите подписку, в которой будет использоваться управляемое удостоверение. Роль Участник Чтобы предоставить пользователю доступ Администратор istrator к подписке, выберите добавить назначение ролей (предварительная версия), введите или выберите следующие сведения, а затем нажмите кнопку "Сохранить".

Имя. Значение Область применения Отток подписок Подписка Выберите подписку, в которой будет использоваться управляемое удостоверение. Роль Администратор доступа пользователей

Предоставление управляемому удостоверению доступа к секрету хранилища ключей

Вы можете настроить хранилище ключей для использования политики доступа к хранилищу ключей или управления доступом на основе ролей Azure.

Примечание.

Прежде чем добавить репозиторий в качестве каталога, необходимо предоставить управляемому удостоверению доступ к секрету хранилища ключей, содержащему личный маркер доступа репозитория.

Политика доступа к хранилищу ключей

Если хранилище ключей настроено для использования политики доступа к хранилищу ключей:

В портал Azure перейдите в хранилище ключей, содержащее секрет с личным маркером доступа.

В меню слева выберите политики доступа и нажмите кнопку "Создать".

В поле "Создание политики доступа" введите или выберите следующие сведения:

- На вкладке "Разрешения" в разделе "Разрешения секрета" выберите поле "Получить проверка", а затем нажмите кнопку "Далее".

- На вкладке "Субъект" выберите удостоверение, подключенное к центру разработки.

- Выберите Проверить и создать, а затем выберите Создать.

Управление доступом на основе ролей Azure

Если хранилище ключей настроено для использования управления доступом на основе ролей Azure:

В портал Azure перейдите в хранилище ключей, содержащее секрет с личным маркером доступа.

В меню слева выберите элемент управления доступом (IAM).

Выберите удостоверение и в меню слева выберите назначения ролей Azure.

Выберите " Добавить назначение ролей", а затем введите или выберите следующие сведения:

- Для области выберите хранилище ключей.

- Для подписки выберите подписку, содержащую хранилище ключей.

- Для ресурса выберите хранилище ключей.

- Для роли выберите "Пользователь секретов Key Vault".

- Выберите Сохранить.

Связанный контент

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по