Настройка единого IP-адреса для одной или нескольких сред служб интеграции в Azure Logic Apps

Важно!

31 августа 2024 г. ресурс ISE уйдет в отставку из-за его зависимости от Azure Облачные службы (классическая модель), которая в то же время выходит на пенсию. Перед датой выхода на пенсию экспортируйте все приложения логики из isE в стандартные приложения логики, чтобы избежать нарушений работы служб. Рабочие процессы приложения логики уровня "Стандартный" выполняются в Azure Logic Apps с одним клиентом и предоставляют те же возможности и другие возможности.

Начиная с 1 ноября 2022 г. вы больше не можете создавать новые ресурсы ISE. Однако ресурсы ISE, существующие до этой даты, поддерживаются до 31 августа 2024 г. Дополнительные сведения см. на следующих ресурсах:

- Выход на пенсию ISE — что вам нужно знать

- Однотенантная и мультитенантная среда службы интеграции для Azure Logic Apps

- Цены на Azure Logic Apps

- Экспорт рабочих процессов ISE в стандартное приложение логики

- Среда служб Integration Services будет прекращена 31 августа 2024 г. — переход на Logic Apps Standard

- Прекращение использования модели развертывания Облачных служб (классической модели) с 31 августа 2024 г.

При работе с Azure Logic Apps вы можете настроить среду службы интеграции (ISE) для размещения приложений логики, которым нужен доступ к ресурсам в виртуальной сети Azure. Если у вас есть несколько экземпляров среды службы интеграции, которым требуется доступ к другим конечным точкам с ограничениями для IP-адресов, разверните в виртуальной сети Брандмауэр Azure или сетевой виртуальный модуль и направьте через них исходящий трафик. Это позволит вам во всех экземплярах среды службы интеграции в виртуальной сети использовать для связи с целевыми системами один и тот же общедоступный IP-адрес для исходящего трафика, который будет статическим и хорошо известным. Тогда вам не придется в целевых системах открывать дополнительные пути в брандмауэре для каждой ISE.

В этой статье показано, как направить весь исходящий трафик через Брандмауэр Azure, но вы можете применить аналогичные концепции к сетевому виртуальному устройству, например к брандмауэру стороннего поставщика из Azure Marketplace. Хотя в этом разделе основное внимание уделяется установке нескольких экземпляров ISE, аналогичный подход можно использовать для одной ISE в тех сценариях, когда требуется ограничить количество IP-адресов, которым требуется доступ. Оцените оправданность дополнительных затрат на брандмауэр или сетевой виртуальный модуль для вашего сценария. Дополнительные сведения о ценах на брандмауэр Azure.

Необходимые компоненты

Брандмауэр Azure, работающий в той же виртуальной сети, что и ваша ISE. Если у вас нет брандмауэра, сначала добавьте подсеть с именем

AzureFirewallSubnetв виртуальную сеть. Это позволит вам создать и развернуть брандмауэр в виртуальной сети.Таблица маршрутизации Azure. Если у вас ее нет, создайте таблицу маршрутизации. Дополнительные сведения об использовании маршрутизации см. в статье Маршрутизация трафика в виртуальной сети.

Настройка таблицы маршрутизации

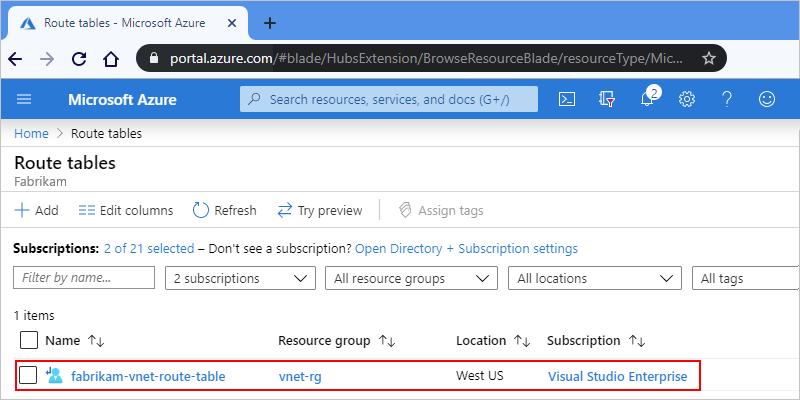

На портале Azure выберите таблицу маршрутизации, например так:

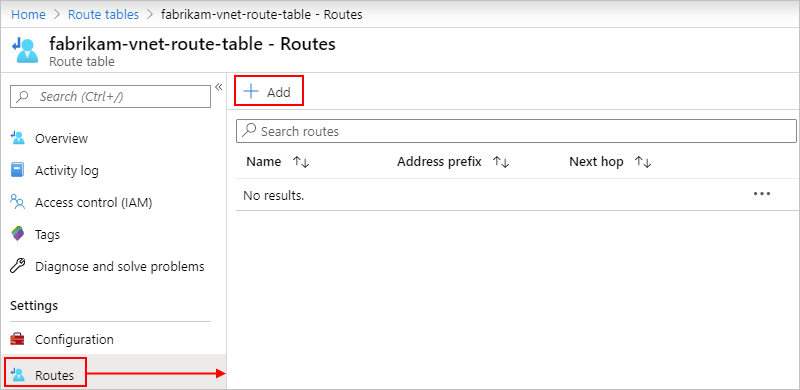

Затем добавьте новый маршрут, выбрав в меню таблицы маршрутизации элементы Маршруты>Добавить.

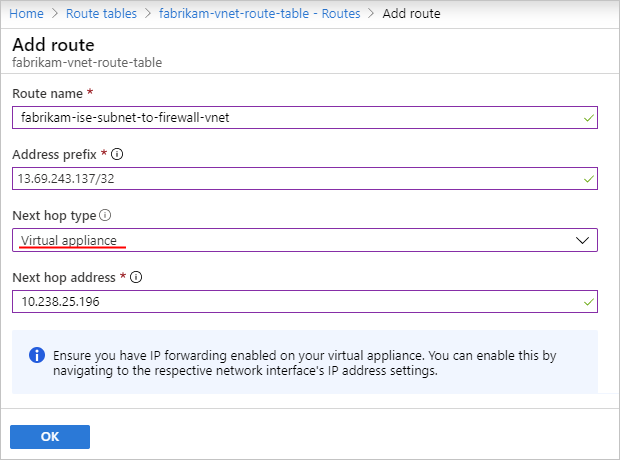

В области Добавление маршрутанастройте новый маршрут с правилом, которое назначает следующее поведение для всего исходящего трафика к целевой системе:

в качестве следующего прыжка используется виртуальный модуль;

переход выполняется к частному IP-адресу экземпляра брандмауэра в качестве адреса следующего прыжка.

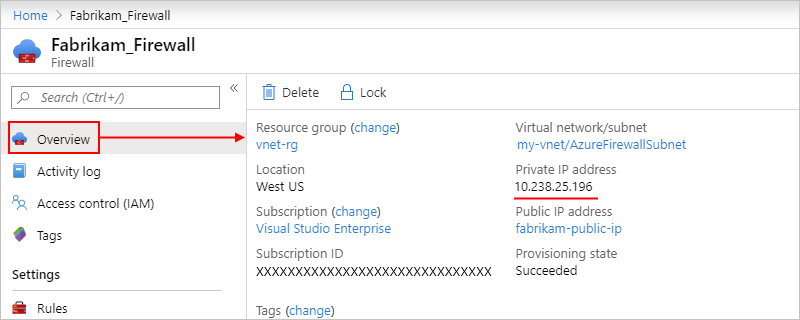

Чтобы узнать этот IP-адрес, в меню брандмауэра выберите Обзор и найдите адрес в разделе Частный IP-адрес, как показано ниже:

Ниже приведен пример описанного выше правила:

Свойство значение Описание Имя маршрута <unique-route-name> Уникальное имя маршрута в таблице маршрутизации. Префикс адреса <destination-address> Префикс адреса для целевой системы, куда будет направляться исходящий трафик. Для этого адреса необходимо использовать нотацию CIDR. В нашем примере используется префикс адреса для сервера SFTP, который описан в разделе Настройка правила сети. Тип следующего прыжка Виртуальный модуль Тип прыжка для исходящего трафика. Адрес следующего прыжка <firewall-private-IP-address> Частный IP-адрес вашего брандмауэра.

Настройка правила сети

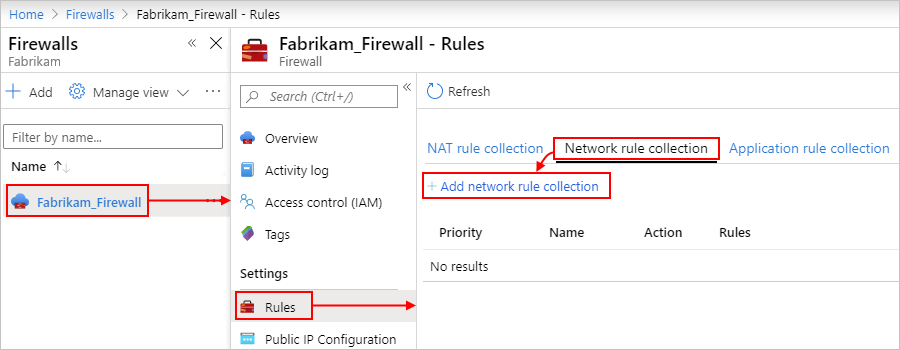

На портале Azure найдите и выберите нужный брандмауэр. В меню этого брандмауэра выберите Параметры, затем Правила. В области правил щелкните Коллекция правил сети>Добавить коллекцию правил сети.

В эту коллекцию добавьте правило, разрешающее трафик в целевую систему.

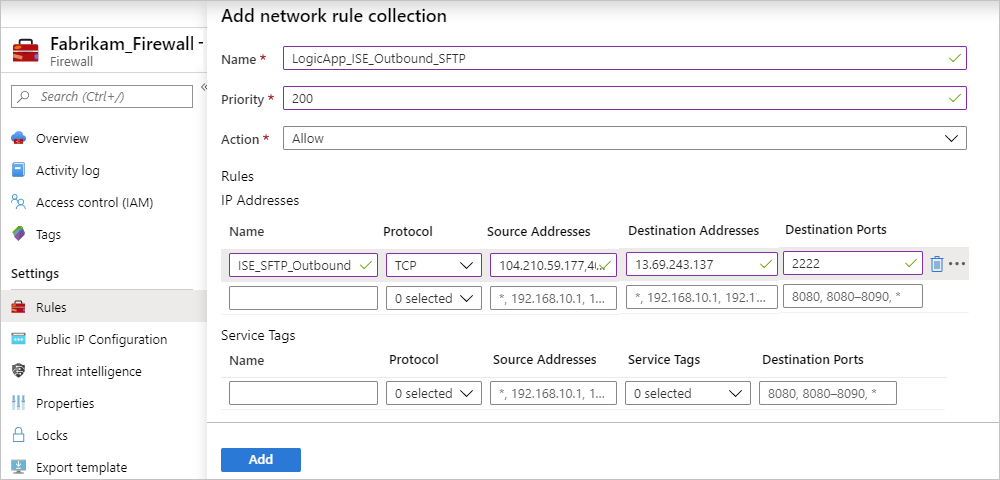

Предположим, что у вас есть приложение логики, которое работает в среде ISE и должно взаимодействовать с сервером SFTP. Вы создаете коллекцию сетевых правил, которая называется

LogicApp_ISE_SFTP_Outbound, которая содержит сетевое правило с именемISE_SFTP_Outbound. Это правило разрешает трафик с IP-адреса любой подсети, в которой работает ISE, к виртуальной сети на целевом сервере SFTP через частный IP-адрес брандмауэра.

Свойства коллекции правил сети

Свойство значение Описание Имя <network-rule-collection-name> Имя созданной коллекции правил сети. Приоритет <priority-level> Порядок приоритета, используемый для выполнения этой коллекции правил. Подробные сведения см. в разделе Некоторые концепции службы "Брандмауэр Azure". Действие Разрешить Тип действия, выполняемого для этого правила. Свойства правила сети

Свойство значение Описание Имя <network-rule-name> Имя правила сети. Протокол <connection-protocols> Протокол подключений, который нужно использовать. Если вы используете правила NSG, выберите TCP и UDP, а не только TCP. Исходные адреса <ISE-subnet-addresses> IP-адреса подсети, в которых выполняется ISE и создается трафик вашего приложения логики. Адреса назначения <destination-IP-address> IP-адрес целевой системы, куда будет направляться исходящий трафик. В нашем примере это IP-адрес сервера SFTP. Порты назначения <destination-ports> Любые порты, которые используются на системе назначения для входящего трафика Дополнительные сведения о правилах сети см. в следующих статьях: