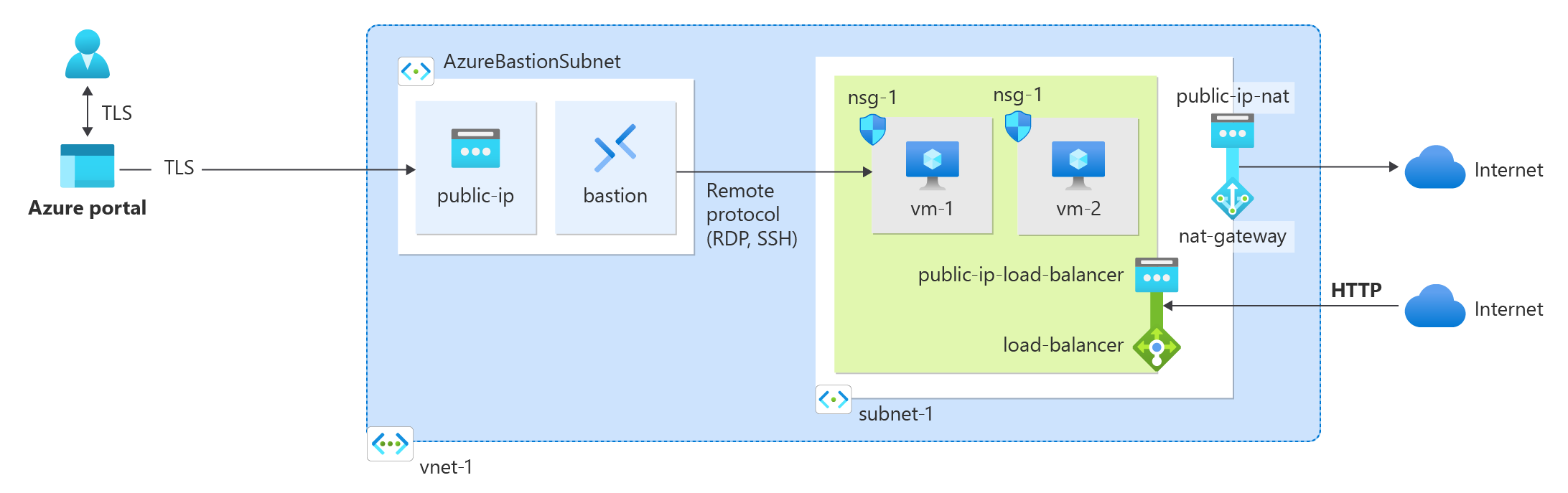

Учебник по интеграции шлюза NAT с общедоступной подсистемой балансировки нагрузки с помощью портала Azure

В этом руководстве описано, как интегрировать шлюз NAT с общедоступным балансировщиком нагрузки.

По умолчанию служба Load Balancer (цен. категория "Стандартный") Azure безопасна. Исходящее подключение явно определяется путем включения исходящего подключения SNAT (преобразование сетевых адресов источника). SNAT включается в правиле балансировки нагрузки или в правилах для исходящего трафика.

Интеграция шлюза NAT заменяет правила для исходящего трафика для исходящих данных SNAT серверного пула.

В этом руководстве описано следующее:

- Создание шлюза NAT.

- создание Azure Load Balancer;

- Создание двух виртуальных машин для серверного пула Azure Load Balancer.

- Проверка исходящего подключения виртуальных машин в серверном пуле подсистемы балансировки нагрузки

Необходимые компоненты

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

Вход в Azure

Войдите на портал Azure с помощью своей учетной записи Azure.

Создание шлюза NAT.

Перед развертыванием ресурса шлюза NAT и других ресурсов группа ресурсов должна содержать развернутые ресурсы. На следующих шагах вы создадите группу ресурсов, ресурс шлюза NAT и общедоступный IP-адрес. Можно использовать один или несколько ресурсов общедоступного IP-адреса, префиксов общедоступных IP-адресов или оба варианта.

Сведения о префиксах общедоступного IP-адреса и шлюзе NAT см. в разделе "Управление шлюзом NAT".

В поле поиска в верхней части портала введите сетевой шлюз NAT. В результатах поиска выберите NAT-шлюзы.

Выберите + Создать.

В разделе Создание шлюза NAT на вкладке Основные сведения введите или выберите следующие сведения:

Параметр Value Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Создать.

Введите test-rg.

Нажмите кнопку ОК.Сведения об экземпляре Имя шлюза NAT Ввод шлюза NAT Область/регион Выберите регион Восточная часть США 2 Зона доступности 1 Выберите "Нет зоны". Время ожидания простоя TCP (минуты) Сохраните значение по умолчанию 4. Сведения о зонах доступности и шлюзе NAT см. в разделе шлюза NAT и зон доступности.

Откройте вкладку Outbound IP (Исходящий IP-адрес) или нажмите кнопку Next: Outbound IP (Далее: исходящий IP-адрес) внизу страницы.

На вкладке Outbound IP (Исходящий IP-адрес) введите или выберите следующие значения параметров:

Параметр Value общедоступные IP-адреса; Выберите Создание общедоступного IP-адреса.

В поле "Имя" введите public-ip-nat.

Нажмите кнопку ОК.Перейдите на вкладку Просмотр и создание или нажмите синюю кнопку Просмотр и создание внизу страницы.

Нажмите кнопку создания.

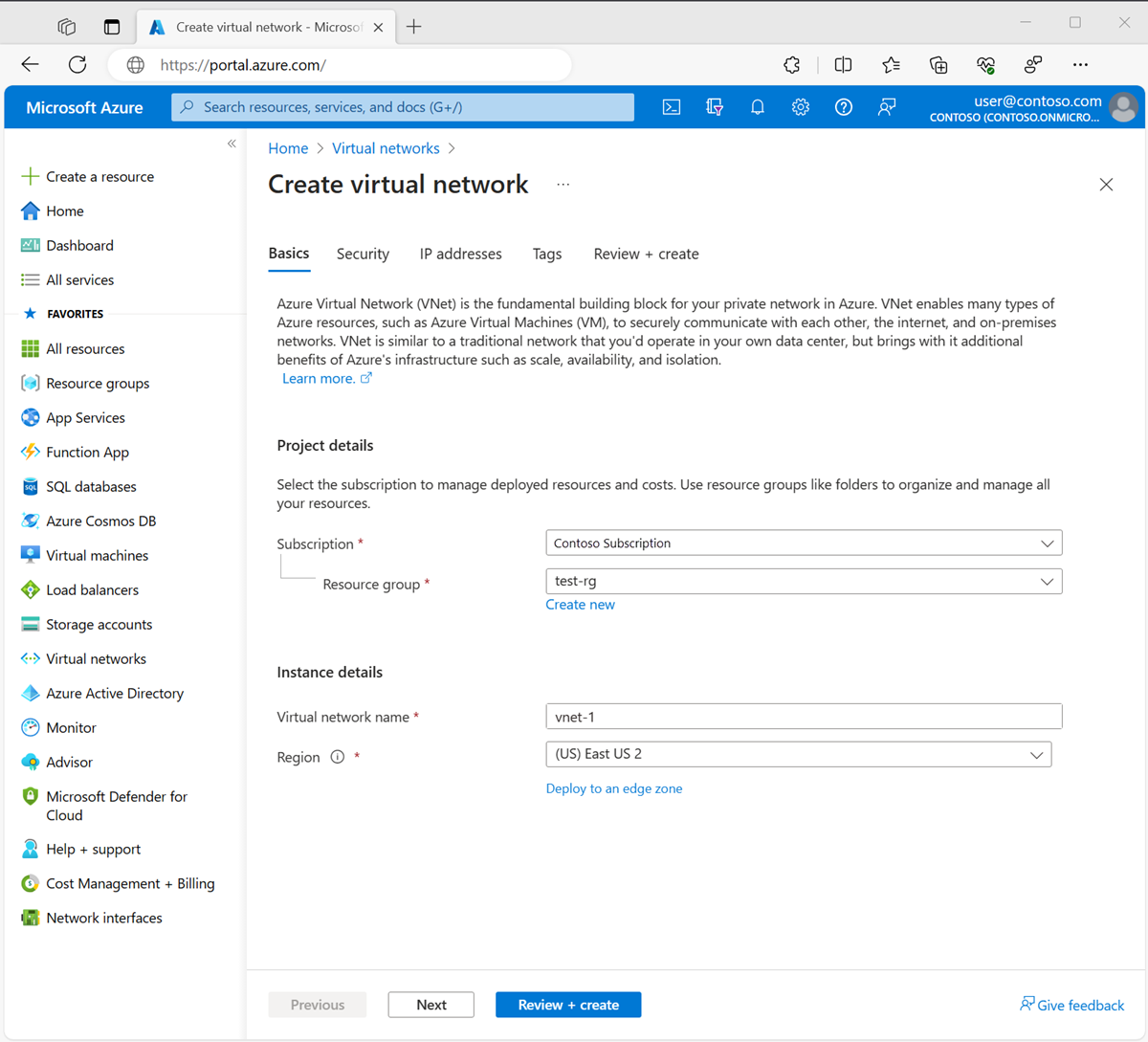

Создание виртуальной сети и узла бастиона

Следующая процедура создает виртуальную сеть с подсетью ресурсов, подсетью Бастиона Azure и узлом Бастиона Azure.

На портале найдите и выберите "Виртуальные сети".

На странице Виртуальные сети выберите команду + Создать.

На вкладке Основные сведения подменю Создать виртуальную сеть введите или выберите нижеприведенную информацию:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите test-rg. Сведения об экземпляре Имя. Введите vnet-1. Область/регион Выберите регион Восточная часть США 2.

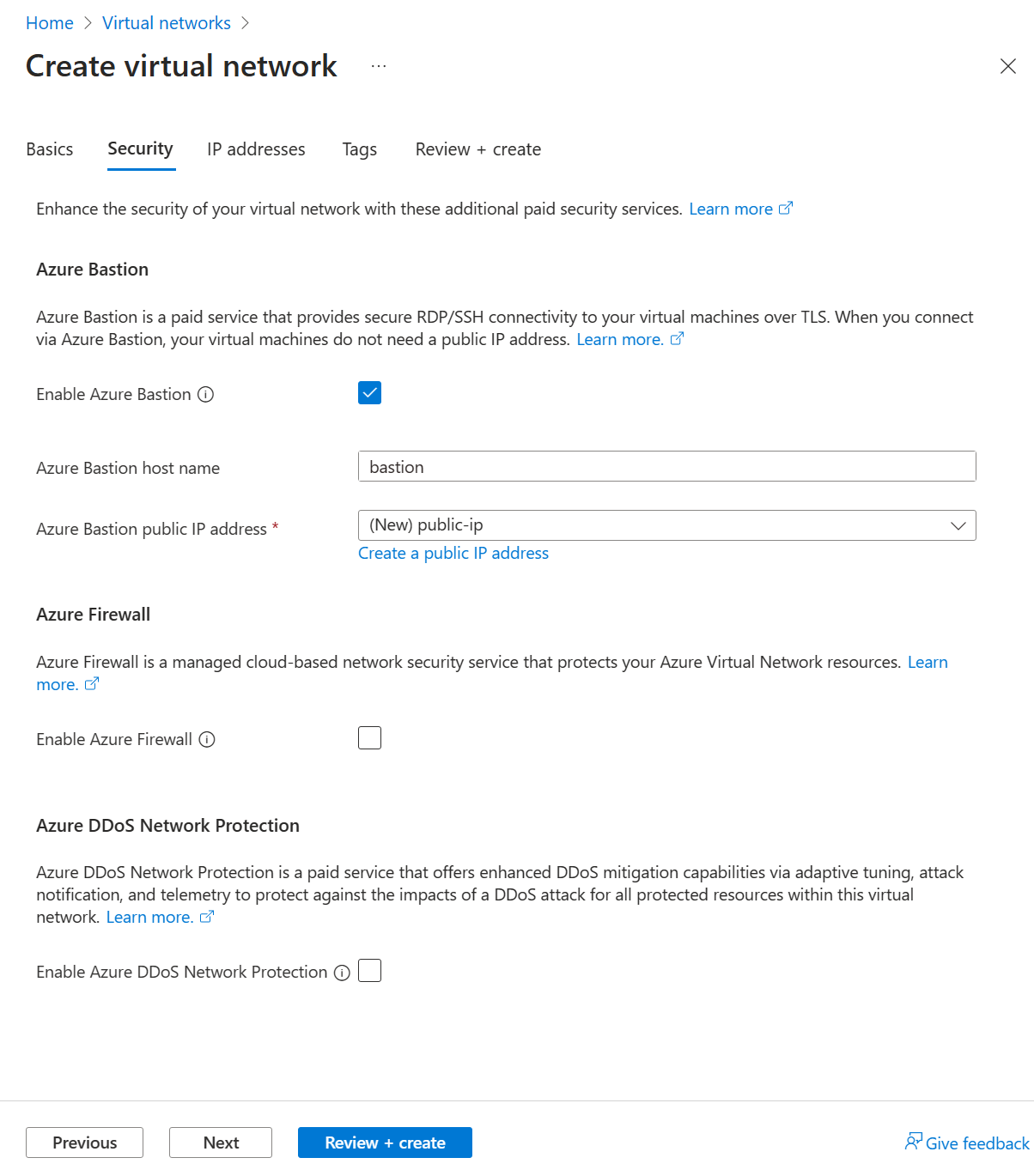

Нажмите кнопку "Далее ", чтобы перейти на вкладку "Безопасность ".

Выберите "Включить бастион" в разделе Бастиона Azure на вкладке "Безопасность".

Бастион Azure использует браузер для подключения к виртуальным машинам в виртуальной сети через безопасную оболочку (SSH) или протокол удаленного рабочего стола (RDP) с помощью частных IP-адресов. Виртуальные машины не нуждаются в общедоступных IP-адресах, клиентском программном обеспечении или специальной конфигурации. Дополнительные сведения о Бастионе Azure см. в статье "Бастион Azure"

Примечание.

Почасовая цена начинается с момента развертывания Бастиона независимо от использования исходящих данных. Дополнительные сведения см. в разделе "Цены и номера SKU". Если вы развертываете Бастион в рамках руководства или теста, рекомендуется удалить этот ресурс после завершения работы с ним.

Введите или выберите следующие сведения в Бастионе Azure:

Параметр Значение Имя узла Бастиона Azure Введите бастион. Общедоступный IP-адрес Бастиона Azure Выберите " Создать общедоступный IP-адрес".

Введите общедоступный IP-адрес в имени.

Нажмите кнопку ОК.

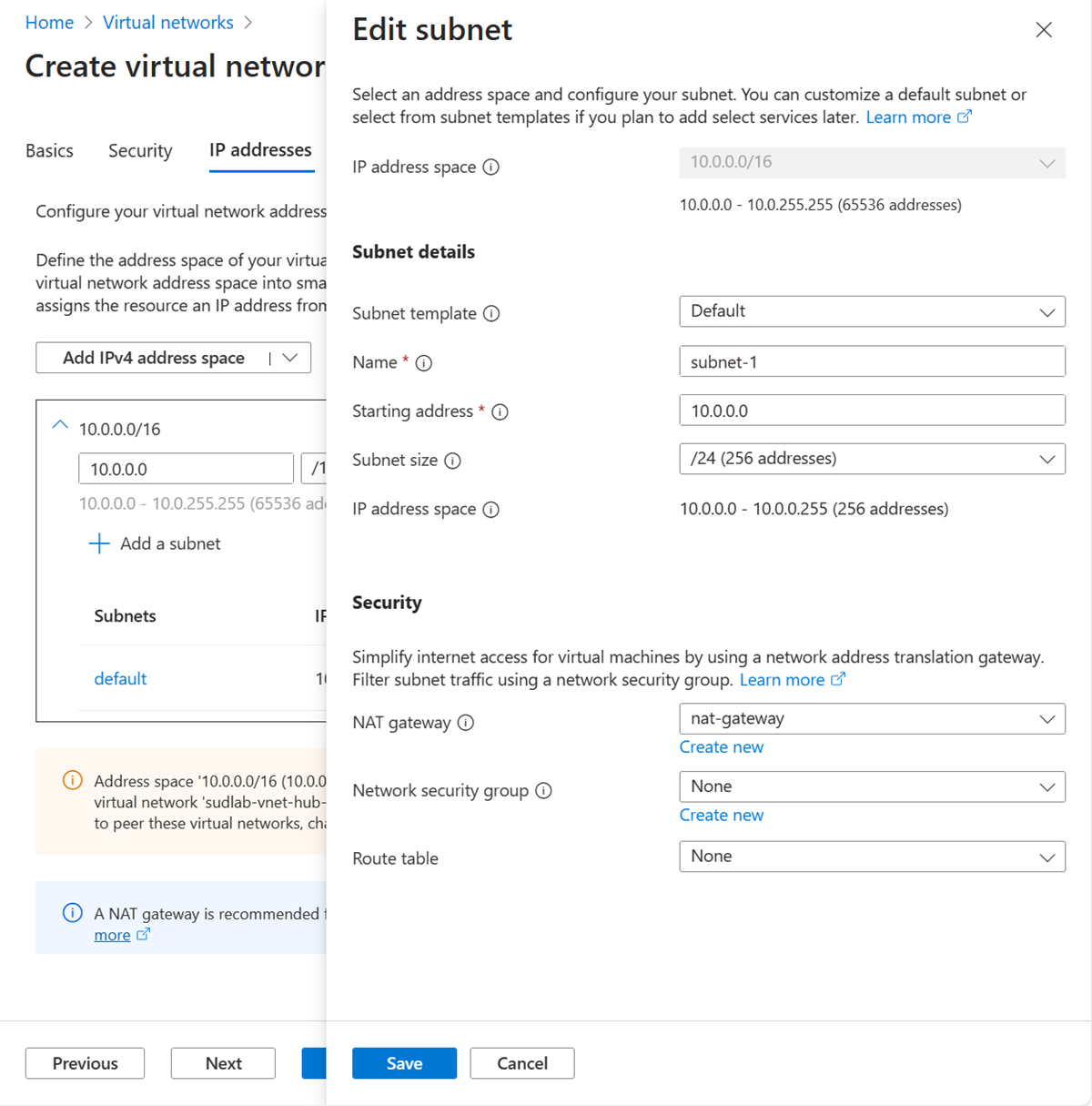

Нажмите кнопку "Рядом ", чтобы перейти на вкладку IP-адресов .

В поле адресного пространства в подсетях выберите подсеть по умолчанию .

В разделе "Изменить подсеть" введите или выберите следующие сведения:

Параметр Значение Сведения о подсети Шаблон подсети Оставьте значение по умолчанию по умолчанию. Имя. Введите подсеть-1. Начальный адрес Оставьте значение по умолчанию 10.0.0.0. Размер подсети Оставьте значение по умолчанию /24(256 адресов). Безопасность Шлюз NAT Выберите nat-gateway.

Выберите Сохранить.

Выберите "Проверка и создание " в нижней части экрана и при прохождении проверки нажмите кнопку "Создать".

Создание подсистемы балансировки нагрузки

В этом разделе описано, как создать избыточное между зонами подсистему балансировки нагрузки, которая балансирует нагрузку виртуальных машин. При избыточности в пределах зоны в одной или нескольких зонах доступности может произойти сбой, и путь к данным выдерживает его, пока одна зона в регионе остается работоспособной.

Во время создания подсистемы балансировки нагрузки необходимо настроить:

- Интерфейсный IP-адрес

- Внутренний пул

- Правила балансировки нагрузки для входящего трафика

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

На странице Подсистема балансировки нагрузки щелкните Создать.

На странице Создание подсистемы балансировки нагрузки на вкладке Основные сведения укажите следующее.

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите test-rg. Сведения об экземпляре Имя. Введите подсистему балансировки нагрузки Область/регион Выберите регион (США) Восточная часть США 2. номер SKU Оставьте значение по умолчанию Стандартная. Тип Щелкните Общедоступный. Уровень Оставьте значение по умолчанию Региональная. В нижней части страницы выберите Далее: интерфейсная IP-конфигурация.

В разделе Интерфейсная IP-конфигурация выберите + Добавить интерфейсную IP-конфигурацию.

Введите внешний интерфейс в имя.

Выберите IPv4 или IPv6 в качестве версии протокола IP.

Примечание.

В настоящее время IPv6 не поддерживается с предпочтительным вариантом маршрутизации или балансировкой нагрузки между регионами (глобальный уровень).

Выберите значение IP-адрес для параметра Тип IP-адреса.

Примечание.

Дополнительные сведения о префиксах IP-адресов см. в статье Префикс общедоступного IP-адреса Azure.

Выберите вариант Создать новый в разделе Общедоступный IP-адрес.

В поле "Добавление общедоступного IP-адреса" введите public-ip-load-balancer для имени.

Выберите Избыточный между зонами в поле Зона доступности.

Примечание.

В регионах с зонами доступности можно выбрать вариант без зоны (параметр по умолчанию), конкретную зону или избыточность между зонами. Выбранный вариант будет зависеть от конкретных требований к сбою домена. Для регионов без зон доступности это поле не отображается.

Дополнительные сведения о зонах доступности см. здесь.Для параметра Предпочтение маршрутизации оставьте значение по умолчанию Сеть Майкрософт.

Нажмите ОК.

Выберите Добавить.

Внизу страницы выберите элемент Далее. Серверные пулы.

На вкладке Серверные пулы нажмите кнопку + Добавить серверный пул.

Введите серверный пул для имени в добавлении внутреннего пула.

Выберите vnet-1 (test-rg) в виртуальной сети.

Выберите значение Сетевая карта или IP-адрес в поле Конфигурация внутреннего пула.

Выберите Сохранить.

Внизу страницы выберите Далее: правила для входящего трафика.

На вкладке Правила для входящего трафика в разделе Правило балансировки нагрузки нажмите кнопку + Добавить правило балансировки нагрузки.

В разделе Добавление правила балансировки нагрузки введите следующую информацию или выберите указанные ниже варианты.

Параметр Значение Имя. Введите http-rule Версия IP-адреса Выберите IPv4 или IPv6 в зависимости от своих требований. Интерфейсный IP-адрес Выберите интерфейс. Внутренний пул Выберите серверный пул. Протокол Выберите TCP. Порт Введите 80. Серверный порт Введите 80. Проба работоспособности Выберите Создать.

В поле "Имя" введите пробу работоспособности.

Выберите TCP в поле Протокол.

Сохраните остальные значения по умолчанию и щелкните ОК.Сохранение сеанса Выберите Отсутствует. Время ожидания простоя (в минутах) Введите или выберите 15. Сброс TCP Щелкните Включено. Плавающий IP-адрес Выберите Отключено. Преобразование исходных сетевых адресов (SNAT) для исходящего трафика Оставьте значение по умолчанию (Рекомендуется) Используйте правила для исходящего трафика, чтобы предоставить участникам внутреннего пула доступ в Интернет. Выберите Сохранить.

В нижней части страницы нажмите синюю кнопку Просмотр + создание.

Нажмите кнопку создания.

Создание виртуальных машин

В этом разделе описано, как создать две виртуальные машины (vm-1 и vm-2) в двух разных зонах (зона 1 и зона 2).

Эти виртуальные машины добавляются во внутренний пул подсистемы балансировки нагрузки, которую вы создали ранее.

В поле поиска в верхней части портала введите Виртуальная машина. В результатах поиска выберите Виртуальные машины.

Выберите + Создать, затем выберите Виртуальная машина Azure.

В разделе Создание виртуальной машины на вкладке Основные сведения укажите следующее.

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите test-rg. Сведения об экземпляре Virtual machine name Введите vm-1. Область/регион Выберите регион Восточная часть США 2. Параметры доступности Выберите зону 1. Тип безопасности Выберите Стандартное. Изображения Выберите Ubuntu Server 22.04 LTS — x64-го поколения 2-го поколения. Архитектура виртуальной машины Оставьте значение по умолчанию x64. Размер Выберите размер. Учетная запись администратора Тип аутентификации выберите Пароль. Username Введите azureuser. Пароль Введите пароль. Подтверждение пароля Повторно введите пароль. Правила входящего порта Общедоступные входящие порты Выберите Отсутствует. Выберите вкладку Сети или Next: Disks (Далее: диски), а затем Next: Networking (Далее: сеть).

На вкладке Сеть введите или выберите следующие значения параметров.

Параметр Значение Сетевой интерфейс Виртуальная сеть Выберите виртуальную сеть-1. Подсеть Выберите подсеть-1 (10.0.0.0/24) Общедоступный IP-адрес Выберите Отсутствует. Группа безопасности сети сетевого адаптера Нажмите кнопку Дополнительно. Настройка группы безопасности сети Выберите Создать.

В группе безопасности сети введите nsg-1 в name.

В разделе Правила для входящего трафика щелкните + Добавить правило для входящих подключений.

В поле Служба выберите HTTP.

Нажмите кнопку "Добавить

ОК"Балансировка нагрузки Настроить эту виртуальную машину для работы с существующим решением по балансировке нагрузки? Установите флажок. Параметры балансировки нагрузки Варианты балансировки нагрузки Выберите подсистему балансировки нагрузки Azure Выберите подсистему балансировки нагрузки Выбор подсистемы балансировки нагрузки Выберите серверный пул Выбор серверного пула Выберите Review + create (Просмотреть и создать).

Проверьте параметры, а затем нажмите кнопку Создать.

Выполните предыдущие действия, чтобы создать виртуальную машину со следующими значениями и всеми остальными параметрами, которые совпадают с vm-1:

Параметр Виртуальная машина 2 Имя. vm-2 Availability zone 2 группу безопасности сети; Выберите существующий nsg-1 Варианты балансировки нагрузки Выберите подсистему балансировки нагрузки Azure Выберите подсистему балансировки нагрузки Выбор подсистемы балансировки нагрузки Выберите серверный пул Выбор серверного пула

Тестирование шлюза NAT

В этом разделе описано, как протестировать шлюз NAT. Сначала вы обнаружите общедоступный IP-адрес шлюза NAT. Затем подключитесь к тестовой виртуальной машине и проверьте исходящее подключение через шлюз NAT.

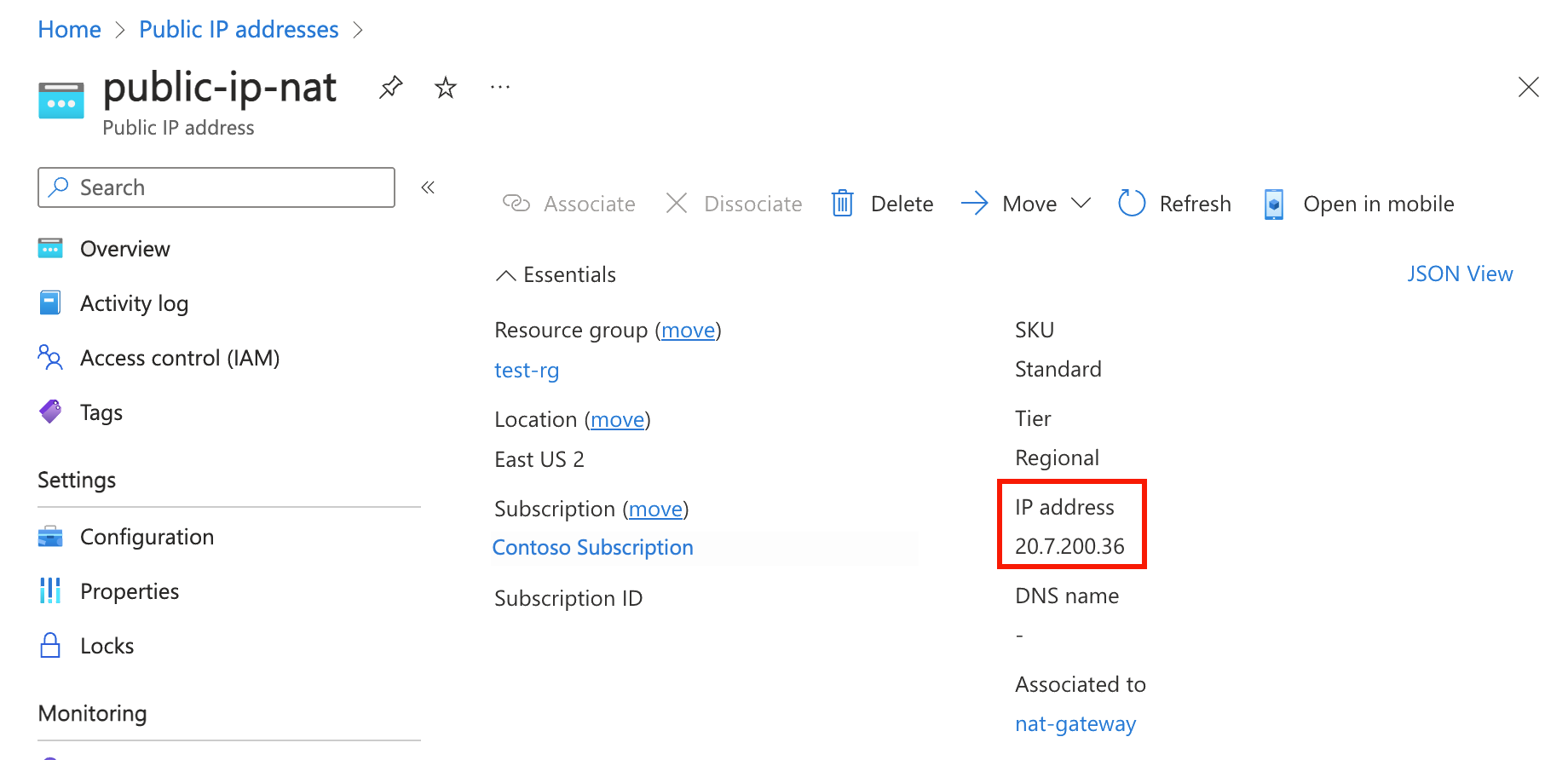

В поле поиска в верхней части портала введите Общедоступный IP-адрес. В результатах поиска выберите элемент Общедоступный IP-адрес.

Выберите public-ip-nat.

Запишите общедоступный IP-адрес:

В поле поиска в верхней части портала введите Виртуальная машина. В результатах поиска выберите Виртуальные машины.

Выберите vm-1.

На странице "Обзор" выберите Подключение, а затем перейдите на вкладку Бастион.

Выберите Использовать бастион.

Введите имя пользователя и пароль, введенные в процессе создания виртуальной машины. Нажмите Подключиться.

В командной строке bash введите следующую команду:

curl ifconfig.meУбедитесь, что IP-адрес, возвращенный командой, соответствует общедоступному IP-адресу шлюза NAT.

azureuser@vm-1:~$ curl ifconfig.me 20.7.200.36Закройте подключение бастиона к vm-1.

Очистка ресурсов

Завершив использование созданных ресурсов, можно удалить группу ресурсов и все ее ресурсы:

Войдите на портал Azure; найдите в поиске и выберите Группы ресурсов.

На странице групп ресурсов выберите группу ресурсов test-rg.

На странице test-rg выберите "Удалить группу ресурсов".

Введите test-rg в поле Ввод имени группы ресурсов, чтобы подтвердить удаление, а затем нажмите кнопку "Удалить".

Следующие шаги

Дополнительные сведения о шлюзе Azure NAT см. в следующем разделе: