Настройка UE в UE внутренней пересылки для частного ядра 5G Azure — портал Azure

Azure Private 5G Core позволяет передавать трафик между пользовательским оборудованием (UEs), подключенным к той же сети данных, чтобы оставаться в этой сети. Это называется внутренней пересылкой между UEs. Внутренняя переадресация между UEs сводит к минимуму задержку и повышает безопасность и конфиденциальность трафика UE-UE. Это поведение можно включить или отключить с помощью политик SIM.

Если вы используете службу по умолчанию и политику поддержки всех SIM-карт, то будет включена внутренняя пересылка. Если вы используете более строгую политику, может потребоваться включить внутреннюю пересылку.

Если вы используете службу по умолчанию и разрешаете все SIM-политики и хотите отключить внутреннюю пересылку, либо из-за использования внешнего шлюза или из-за того, что UEs не хотите взаимодействовать друг с другом, вы можете создать службу для этого, а затем применить ее к политике разрешенных sim-карт.

Необходимые компоненты

- Убедитесь, что вы можете войти в портал Azure с помощью учетной записи с доступом к активной подписке, определенной в разделе "Завершить необходимые задачи" для развертывания частной мобильной сети. Эта учетная запись должна иметь встроенную роль участника или владельца в область подписки.

- Определите имя ресурса мобильной сети, соответствующего частной мобильной сети.

- Соберите все значения конфигурации в сборе необходимых сведений для службы для выбранной службы.

Создание службы для разрешения внутренней пересылки

На этом шаге мы создадим службу, которая позволяет трафику, помеченный удаленным адресом в диапазоне, настроенным для UEs (10.20.0.0.0/16, в этом примере) передаваться в обоих направлениях.

Чтобы создать службу, выполните следующие действия.

Войдите на портал Azure.

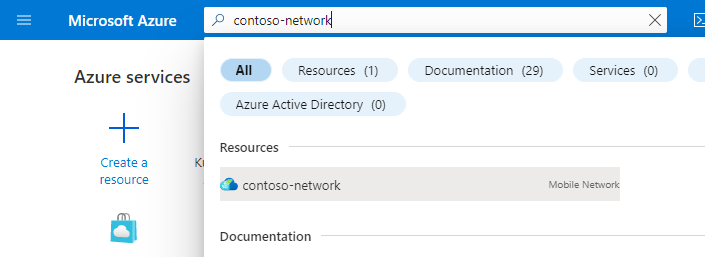

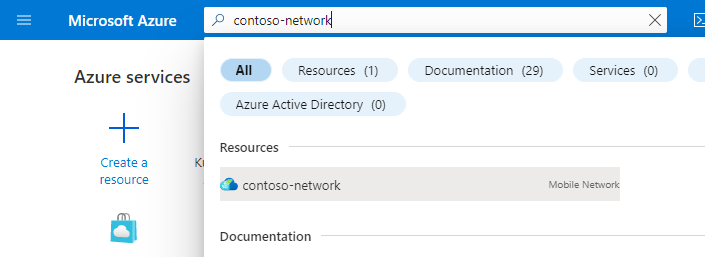

Найдите и выберите ресурс мобильной сети, представляющий частную мобильную сеть.

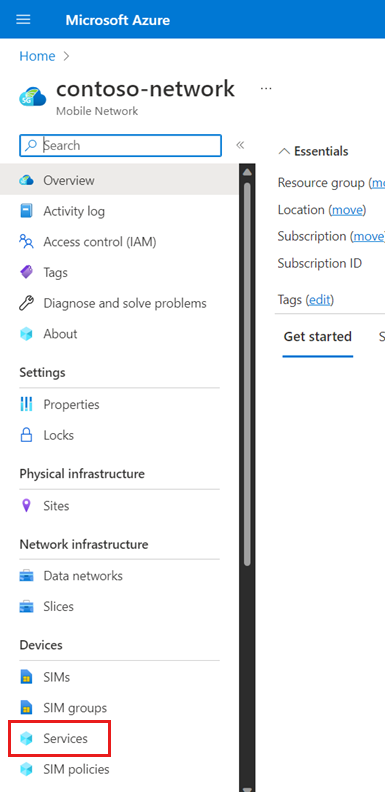

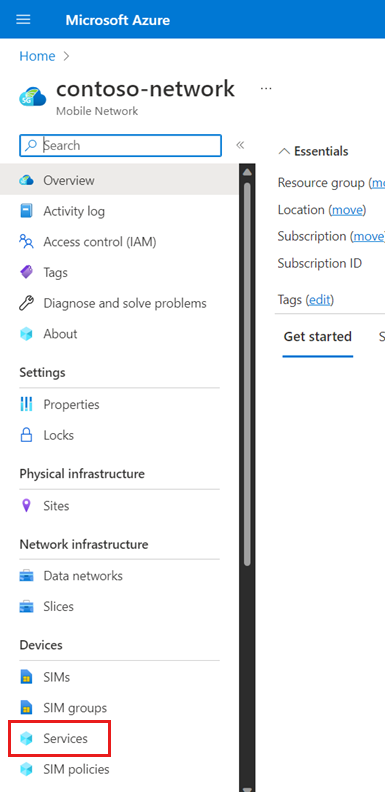

В меню "Ресурс" выберите "Службы".

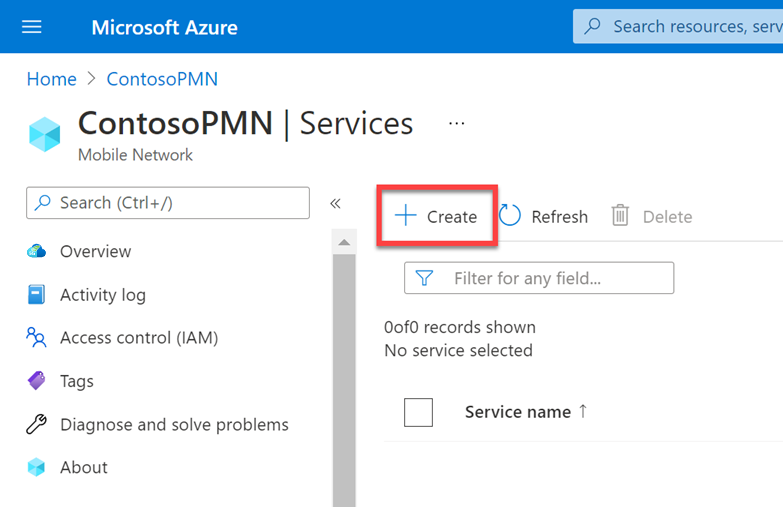

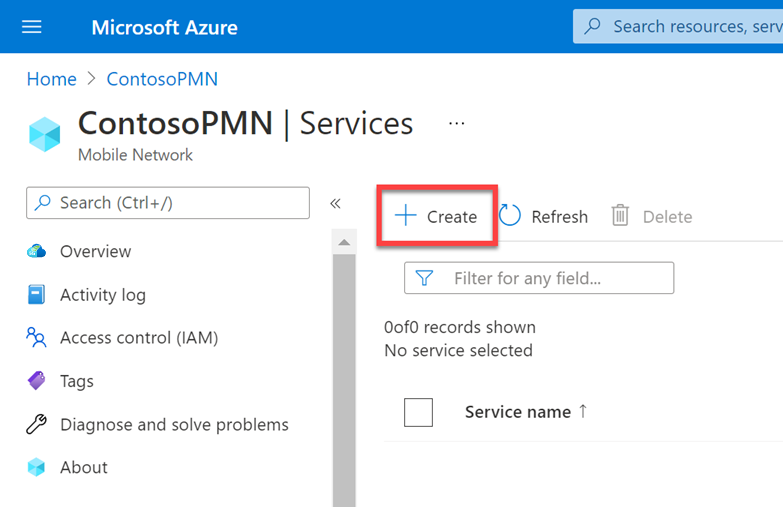

На панели команд нажмите кнопку "Создать".

Теперь мы введем значения, чтобы определить характеристики качества обслуживания, которые будут применяться к потокам данных службы (SDFS), которые соответствуют этой службе. На вкладке "Основные сведения" заполните поля следующим образом.

Поле значение Имя службы service_allow_internal_forwardingПриоритет службы 200Максимальная скорость (МБ R) — uplink 2 GbpsМаксимальная скорость (МБ R) — Связь вниз 2 GbpsУровень приоритета выделения и хранения 25QI/QCI 9Возможность предварительного вытеснения Выбрать не может быть предопределено. Уязвимость предварительного прерывания Выберите not preemptible. В разделе "Правила политики потока данных" выберите " Добавить правило политики".

Теперь мы создадим правило политики потока данных, позволяющее использовать все пакеты, соответствующие шаблону потока данных, которые будут настроены на следующем шаге. В разделе "Добавление правила политики" справа заполните поля следующим образом.

Поле Стоимость Имя правила rule_allow_internal_forwardingПриоритет правила политики Выберите 200. Разрешить трафик Щелкните Включено. Теперь мы создадим шаблон потока данных, соответствующий пакетам, которые передаются к UEs в 10.20.0.0/16, чтобы они могли быть разрешены.

rule_allow_internal_forwardingВ разделе "Шаблоны потока данных" выберите " Добавить шаблон потока данных". Во всплывающем заполнения шаблона потока данных заполните поля следующим образом.Поле значение Имя шаблона internal_forwardingПротоколы Выберите Все. Направление Выберите двунаправленный. Удаленные IP-адреса 10.20.0.0/16Порты Не указывайте. Выберите Добавить.

На вкладке "Основные сведения" выберите "Просмотр и создание".

Выберите Создать, чтобы создать службу.

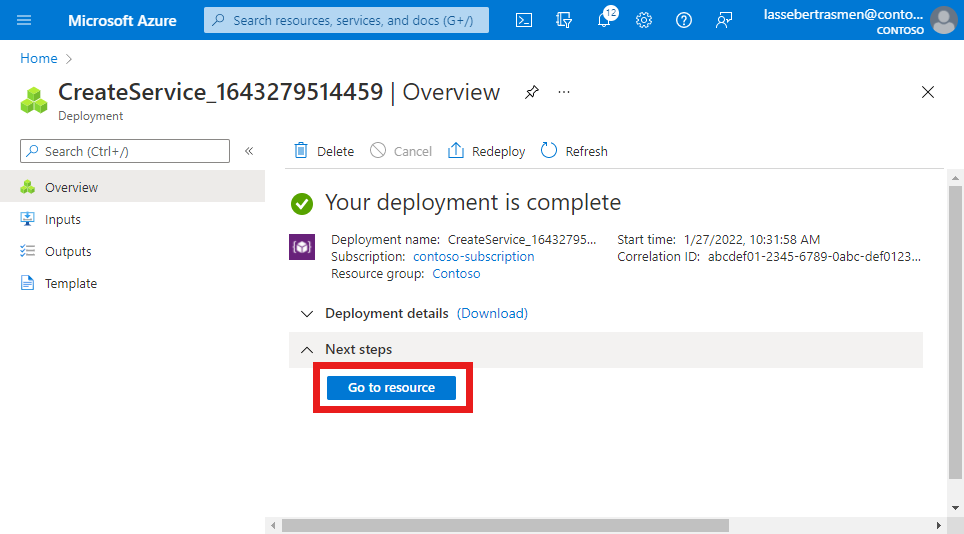

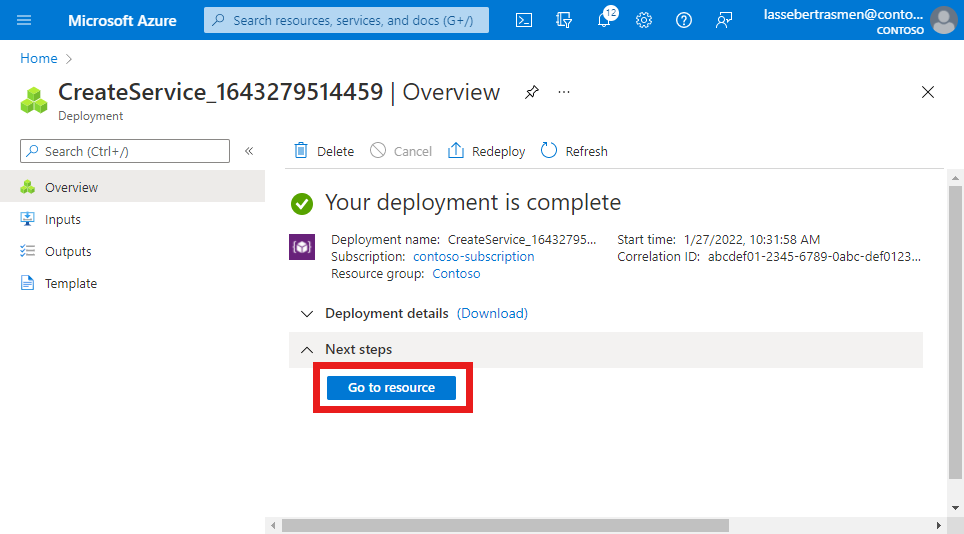

Портал Azure отобразит следующий экран подтверждения при создании службы. Выберите "Перейти к ресурсу ", чтобы просмотреть новый ресурс службы.

Убедитесь, что характеристики качества обслуживания, правила политики потока данных и шаблоны потоков данных службы, перечисленные в нижней части экрана, настроены должным образом.

Создание службы для блокировки внутренней пересылки

На этом шаге мы создадим службу, которая блокирует трафик, помеченный удаленным адресом в диапазоне, настроенным для UEs (10.20.0.0/16, в этом примере) в обоих направлениях.

Чтобы создать службу, выполните следующие действия.

Войдите на портал Azure.

Найдите и выберите ресурс мобильной сети, представляющий частную мобильную сеть.

В меню "Ресурс" выберите "Службы".

На панели команд нажмите кнопку "Создать".

Введите значения, чтобы определить характеристики качества обслуживания, которые будут применяться к потокам данных службы (SDFS), которые соответствуют этой службе. На вкладке "Основные сведения" заполните поля следующим образом.

Поле значение Имя службы service_block_internal_forwardingПриоритет службы 200Максимальная скорость (МБ R) — uplink 2 GbpsМаксимальная скорость (МБ R) — Связь вниз 2 GbpsУровень приоритета выделения и хранения 25QI/QCI 9Возможность предварительного вытеснения Выбрать не может быть предопределено. Уязвимость предварительного прерывания Выберите not preemptible. Важно!

Приоритет службы должен быть ниже, чем любая конфликтующая служба (например, "разрешить все". Службы соответствуют трафику в порядке приоритета.

В разделе "Правила политики потока данных" выберите " Добавить правило политики".

Теперь мы создадим правило политики потока данных, которое блокирует все пакеты, соответствующие шаблону потока данных, которые будут настроены на следующем шаге. В разделе "Добавление правила политики" справа заполните поля следующим образом.

Поле Стоимость Имя правила rule_block_internal_forwardingПриоритет правила политики Выберите 200. Разрешить трафик Выберите "Заблокировано". Теперь мы создадим шаблон потока данных, соответствующий пакетам, которые передаются к UEs в 10.20.0.0/16, чтобы они могли быть заблокированы

rule_block_internal_forwarding. В разделе "Шаблоны потока данных" выберите " Добавить шаблон потока данных". Во всплывающем заполнения шаблона потока данных заполните поля следующим образом.Поле значение Имя шаблона internal_forwardingПротоколы Выберите Все. Направление Выберите двунаправленный. Удаленные IP-адреса 10.20.0.0/16Порты Не указывайте. Выберите Добавить.

На вкладке "Основные сведения" выберите "Просмотр и создание".

Выберите Создать, чтобы создать службу.

Портал Azure отобразит следующий экран подтверждения при создании службы. Выберите "Перейти к ресурсу ", чтобы просмотреть новый ресурс службы.

Убедитесь, что характеристики качества обслуживания, правила политики потока данных и шаблоны потоков данных службы, перечисленные в нижней части экрана, настроены должным образом.

Изменение существующей политики SIM для назначения новой службы

На этом шаге мы назначим новую службу (service_allow_internal_forwarding или service_block_internal_forwarding) существующей политике SIM.

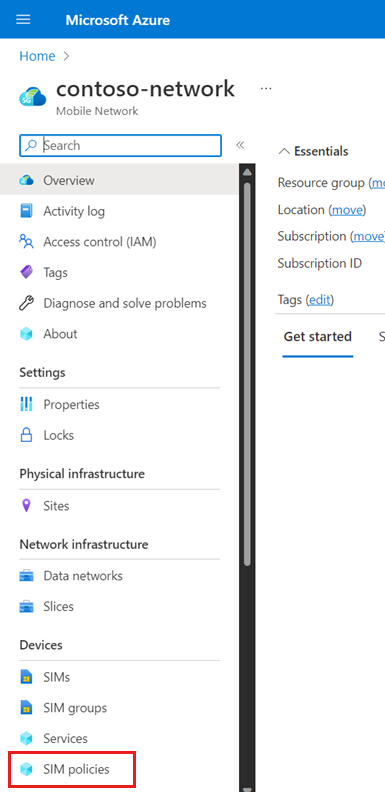

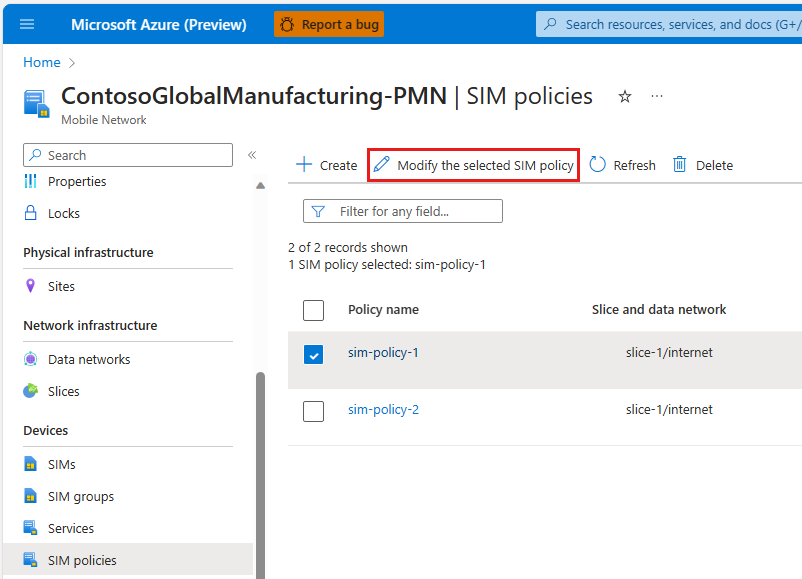

Найдите политику SIM, настроенную для пользовательских служб.

Выберите политику SIM, которую вы хотите изменить, и выберите " Изменить выбранную политику SIM".

Выберите "Изменить область сети" для существующего среза и сети данных, настроенной для пользовательских служб.

В разделе "Конфигурация службы" добавьте новую службу.

Нажмите кнопку Изменить.

Выберите " Назначить для SIM".

Выберите "Рецензирование и изменение".

Просмотрите обновленную политику SIM-карты и проверка, что конфигурация соответствует ожидаемой.

- Параметры верхнего уровня политики SIM отображаются в заголовке Essentials .

- Конфигурация область сети отображается в заголовке "Сеть область", включая настроенные службы в разделе "Конфигурация службы" и "Качество обслуживания" в разделе "Качество обслуживания" (QoS).