Навигация и исследование инцидентов в Microsoft Sentinel

Microsoft Sentinel предоставляет полную, полнофункционированную платформу управления делами для расследования инцидентов безопасности. Страница сведений об инциденте — это центральное расположение, из которого выполняется расследование, сбор всех соответствующих сведений и всех применимых средств и задач на одном экране.

В этой статье вы можете просмотреть все панели и параметры, доступные на странице сведений об инциденте, помогая вам перемещаться и исследовать инциденты быстрее, эффективно и эффективно, а также сокращать среднее время для устранения (MTTR).

См. инструкции по предыдущему расследованию инцидентов.

Инциденты — это ваши файлы дела, содержащие агрегирование всех соответствующих доказательств для конкретных расследований. Каждый инцидент создается (или добавляется в) на основе фрагментов доказательств (оповещений), которые были созданы правилами аналитики или импортированы из сторонних продуктов безопасности, которые создают свои собственные оповещения. Инциденты наследуют сущности , содержащиеся в оповещениях, а также свойства оповещений, такие как серьезность, состояние и тактика и методы MITRE ATT&CK.

Необходимые компоненты

Для расследования инцидентов требуется назначение роли реагирования Microsoft Sentinel.

Дополнительные сведения о ролях в Microsoft Sentinel.

Если у вас есть гостевой пользователь, которому необходимо назначить инциденты, пользователю необходимо назначить роль читателя каталогов в клиенте Microsoft Entra. Обычные пользователи (гостевые) этой роли назначаются по умолчанию.

Переход и обработка инцидентов

Страница "Инциденты"

В меню навигации Microsoft Sentinel в разделе "Управление угрозами" выберите "Инциденты".

На странице "Инциденты" приведены основные сведения обо всех открытых инцидентах.

В верхней части экрана есть количество открытых инцидентов, будь то новые или активные, и количество открытых инцидентов по серьезности. У вас также есть баннер с действиями, которые можно предпринять за пределами конкретного инцидента , либо в сетке в целом, либо в нескольких выбранных инцидентах.

В центральной области есть сетка инцидентов, список инцидентов, отфильтрованный элементами управления фильтрации в верхней части списка, а также панель поиска для поиска конкретных инцидентов.

На правой стороне есть область сведений, в котором отображаются важные сведения об инциденте, выделенном в центральном списке, а также кнопки для принятия определенных конкретных действий в отношении этого инцидента.

Ваша команда по операциям безопасности может иметь правила автоматизации, чтобы выполнить основные действия по новым инцидентам и назначить их соответствующим сотрудникам.

В этом случае отфильтруйте список инцидентов по владельцу , чтобы ограничить список инцидентов, назначенных вам или вашей команде. Этот отфильтрованный набор представляет личную рабочую нагрузку.

В противном случае вы можете выполнить базовую процедуру самостоятельно. Сначала можно отфильтровать список инцидентов, указав доступные критерии фильтрации, независимо от состояния, серьезности или имени продукта. Дополнительные сведения см. в разделе Поиск инцидентов.

Выполнение определенного инцидента и немедленное выполнение некоторых действий на странице сведений на странице "Инциденты" без ввода полной страницы сведений об инциденте.

Изучите инциденты XDR в Microsoft Defender XDR: выполните исследование в XDR в Microsoft Defender, чтобы перейти к параллельному инциденту на портале Defender. Любые изменения, внесенные в инцидент в XDR в Microsoft Defender, будут синхронизированы с тем же инцидентом в Microsoft Sentinel.

Откройте список назначенных задач: инциденты, для которых были назначены все задачи, будут отображать количество завершенных и общих задач, а также ссылку "Просмотр полных сведений ". Перейдите по ссылке, чтобы открыть панель задач инцидента, чтобы просмотреть список задач для этого инцидента.

Назначьте владение инцидентом пользователю или группе, выбрав в раскрывающемся списке "Владелец ".

Недавно выбранные пользователи и группы будут отображаться в верхней части отображаемого раскрывающегося списка.

Обновите состояние инцидента (например, "Создать" до "Активный" или "Закрытый"), выбрав в раскрывающемся списке "Состояние". При закрытии инцидента необходимо указать причину. Ниже приведены инструкции.

Измените серьезность инцидента, выбрав из раскрывающегося списка серьезности .

Добавьте теги для классификации инцидентов. Чтобы узнать, куда добавлять теги, может потребоваться прокрутить вниз до нижней части области сведений.

Добавьте комментарии в журнал действий, идей, вопросов и т. д. Чтобы узнать, куда добавлять примечания, может потребоваться прокрутить вниз до нижней части области сведений.

Если сведения в области сведений достаточно для запроса дальнейших действий по исправлению или устранению рисков, нажмите кнопку "Действия " в нижней части области сведений, чтобы выполнить одно из следующих действий:

Исследование: используйте графическое средство исследования для обнаружения связей между оповещениями, сущностями и действиями, как в этом инциденте, так и в других инцидентах.

Запустите сборник схем (предварительная версия ): запустите сборник схем в этом инциденте, чтобы сделать определенное обогащение, совместную работу или ответные действия , такие как инженеры SOC, возможно, сделали доступными.

Создайте правило автоматизации: создайте правило автоматизации, которое будет выполняться только в таких инцидентах, как этот (созданный тем же правилом аналитики) в будущем, чтобы уменьшить будущую рабочую нагрузку или учесть временные изменения требований (например, для теста на проникновение).

Создайте команду (предварительная версия ): создайте команду в Microsoft Teams для совместной работы с другими лицами или командами в разных отделах по обработке инцидента.

Если требуется дополнительная информация об инциденте, выберите "Просмотреть полные сведения " в области сведений, чтобы открыть и просмотреть подробные сведения об инциденте, включая оповещения и сущности в инциденте, список аналогичных инцидентов и выбранные основные сведения.

Ознакомьтесь со следующими разделами этой статьи, чтобы выполнить типичный путь исследования, обучение в процессе обо всех сведениях, которые вы увидите там, и все действия, которые вы можете предпринять.

Подробное изучение инцидента

Microsoft Sentinel предлагает полный полнофункциональный анализ инцидентов и опыт управления делами, чтобы можно было изучить, исправить и устранить инциденты быстрее и эффективнее. Ниже приведена новая страница сведений об инциденте:

Правильно подготовьте землю

Когда вы настраиваете расследование инцидента, соберите все, что вам потребуется, чтобы направить рабочий процесс. В верхней части страницы инцидента в верхней части заголовка вы найдете следующие средства.

Выберите "Задачи", чтобы просмотреть задачи, назначенные для этого инцидента, или добавить собственные задачи.

Узнайте больше об использовании задач инцидентов для улучшения стандартизации процессов в SOC.

Выберите журнал действий, чтобы узнать, были ли приняты какие-либо действия по этому инциденту (например, правилами автоматизации) и любыми комментариями, которые были сделаны. Вы также можете добавить собственные комментарии здесь. Дополнительные сведения о журнале действий см. ниже.

Выберите журналы в любое время, чтобы открыть полное пустое окно запроса Log Analytics на странице инцидента. Создайте и запустите запрос, связанный или нет, не покидая инцидент. Таким образом, всякий раз, когда вы ударили внезапным вдохновением, чтобы идти гоняться за мыслью, не беспокойтесь о прерывании вашего потока. Для вас есть журналы.

Дополнительные сведения о журналах см. ниже.

Вы также увидите кнопку "Действия инцидента" напротив вкладок "Обзор" и "Сущности". Здесь вы можете использовать те же действия, которые описаны выше, как доступны в кнопке "Действия " на панели сведений на странице сетки инцидентов . Единственным отсутствующим является исследование, доступное на панели сведений слева.

Чтобы восстановить доступные действия в кнопке "Действия инцидента", выполните следующие действия:

Run playbook: запустите сборник схем в этом инциденте, чтобы сделать определенное обогащение, совместную работу или ответные действия , такие как инженеры SOC, возможно, сделали доступными.

Создайте правило автоматизации: создайте правило автоматизации, которое будет выполняться только в таких инцидентах, как этот (созданный тем же правилом аналитики) в будущем, чтобы уменьшить будущую рабочую нагрузку или учесть временные изменения требований (например, для теста на проникновение).

Создайте команду (предварительная версия ): создайте команду в Microsoft Teams для совместной работы с другими лицами или командами в разных отделах по обработке инцидента. Если команда уже создана для этого инцидента, этот пункт меню будет отображаться как Open Teams.

Получение всего изображения на странице сведений об инциденте

На левой панели страницы сведений об инциденте содержатся те же сведения об инциденте, которые вы видели на странице "Инциденты " справа от сетки, и она практически не изменилась с предыдущей версии. Эта панель всегда отображается, независимо от того, какая вкладка отображается на остальной части страницы. Оттуда можно просмотреть основные сведения об инциденте и выполнить детализацию следующим образом:

Выберите события, оповещения или закладки, чтобы открыть панель журналов на странице инцидента. Панель "Журналы" будет отображаться с запросом, из которого вы выбрали три, и вы можете пройти по результатам запроса в глубине, не перевернув инцидент. Дополнительные сведения о журналах.

Выберите любой из записей в разделе "Сущности", чтобы отобразить его на вкладке "Сущности". (Здесь показаны только первые четыре сущности в инциденте. Чтобы просмотреть остальные элементы, выберите "Просмотреть все" или в мини-приложении "Сущности" на вкладке "Обзор" или на вкладке "Сущности".) Узнайте, что можно сделать на вкладке "Сущности".

Вы также можете выбрать команду "Исследовать" , чтобы открыть инцидент в графическом средстве исследования, который схемирует связи между всеми элементами инцидента.

Эта панель также может быть свернута в левое поле экрана, выбрав небольшую стрелку влево рядом с раскрывающимся списком "Владелец ". Даже в этом свернутом состоянии, однако вы по-прежнему сможете изменить владельца, состояние и серьезность.

Остальная часть страницы сведений об инциденте разделена на две вкладки, обзор и сущности.

Вкладка "Обзор" содержит следующие мини-приложения, каждый из которых представляет важную цель исследования.

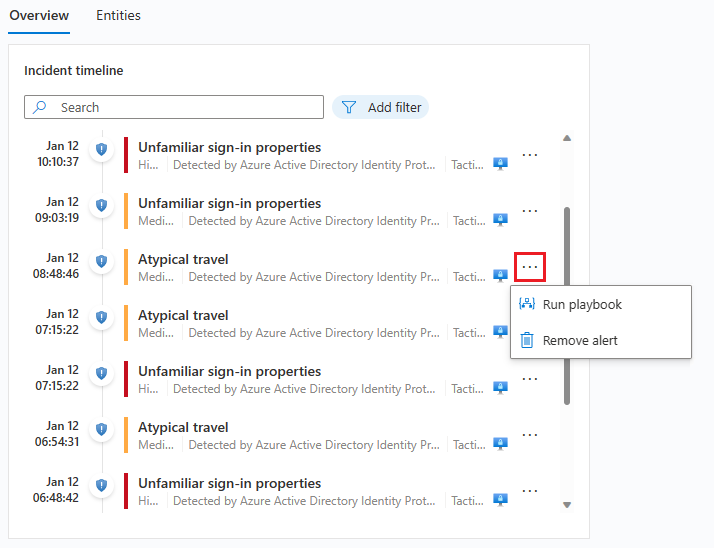

Мини-приложение "Инцидент временная шкала" показывает временная шкала оповещений и закладок в инциденте, что поможет вам восстановить временная шкала действий злоумышленника. Выберите отдельный элемент, чтобы просмотреть все его сведения, что позволяет детализировать более подробно.

Дополнительные сведения о мини-приложении "Инцидент временная шкала" ниже.

В мини-приложении "Аналогичные инциденты" вы увидите коллекцию до 20 других инцидентов, которые больше всего похожи на текущий инцидент. Это позволяет просматривать инцидент в более широком контексте и направлять расследование.

Дополнительные сведения о мини-приложении аналогичных инцидентов см. ниже.

Мини-приложение "Сущности" показывает все сущности , которые были определены в оповещениях. Это объекты, которые сыграли роль в инциденте, будь то пользователи, устройства, адреса, файлы или любые другие типы. Выберите сущность, чтобы просмотреть ее полные сведения (которые будут отображаться на вкладке "Сущности" ниже).

Наконец, в мини-приложении Top Insights вы увидите коллекцию результатов запросов, определенных исследователями по безопасности Майкрософт, которые предоставляют ценную и контекстную информацию о безопасности для всех сущностей в инциденте на основе данных из коллекции источников.

Дополнительные сведения о мини-приложении Top Insights ниже.

На вкладке "Сущности" отображается полный список сущностей в инциденте (те же, что и в мини-приложении сущностей выше). При выборе сущности в мини-приложении вы будете перенаправлены здесь, чтобы увидеть полный досье сущности — ее идентификацию, временная шкала его действия (как внутри, так и за пределами инцидента), а также полный набор аналитических сведений об сущности, как и на полной странице сущности (но ограничен временным интервалом, соответствующим инциденту).

Временная шкала инцидентов

Мини-приложение "Инцидент временная шкала" показывает временная шкала оповещений и закладок в инциденте, что поможет вам восстановить временная шкала действий злоумышленника.

Вы можете искать список оповещений и закладок, а также фильтровать список по серьезности, тактике или типу контента (оповещение или закладка), чтобы помочь найти нужный элемент.

Первоначальное отображение временная шкала сразу же сообщает вам несколько важных сведений о каждом элементе в нем, будь то оповещение или закладка:

- Дата и время создания оповещения или закладки.

- Тип элемента, оповещения или закладки, указанный значком и подсказкой при наведении указателя мыши на значок.

- Имя оповещения или закладки в полужирном типе в первой строке элемента.

- Серьезность оповещения, обозначенная цветовой полосой вдоль левого края, и в форме слова в начале трех частей "подзаголовок" оповещения.

- Поставщик оповещений во второй части субтитра. Для закладок создатель закладки.

- Тактика MITRE ATT&CK, связанная с оповещением, обозначенная значками и инструментом Советы в третьей части субтитра.

Наведите указатель мыши на любой значок или неполный текстовый элемент, чтобы увидеть подсказку с полным текстом этого значка или текстового элемента. Эти средства Советы пригодятся при усечении отображаемого текста из-за ограниченной ширины мини-приложения. См. пример на этом снимке экрана:

Выберите отдельное оповещение или закладку, чтобы просмотреть полные сведения.

Сведения об оповещении включают серьезность и состояние оповещения, правила аналитики, создающие его, продукт, созданный оповещение, сущности, упоминание в оповещении, связанные тактики и методы MITRE ATT&CK, а также внутренний идентификатор оповещения системы.

Выберите ссылку "Идентификатор оповещения системы", чтобы еще больше перейти к оповещению, открыть панель журналов и отобразить запрос, создающий результаты и события, которые активировали оповещение.

Сведения о закладках не совпадают с сведениями о предупреждении; в то время как они также включают сущности, тактику и методы MITRE ATT&CK, а также идентификатор закладки, они также включают необработанный результат и сведения о создателе закладки.

Выберите ссылку "Просмотр журналов закладок", чтобы открыть панель журналов и отобразить запрос, создающий результаты, сохраненные в качестве закладки.

Из мини-приложения временная шкала инцидента можно также выполнить следующие действия по оповещениям и закладкам:

Запустите сборник схем в оповещении, чтобы принять немедленные меры для устранения угрозы. Иногда необходимо заблокировать или изолировать угрозу, прежде чем продолжить исследование. Дополнительные сведения о запуске сборников схем для оповещений.

Удалите оповещение из инцидента. Вы можете удалить оповещения, которые были добавлены в инциденты после их создания, если вы судите их о том, что они не относятся. Дополнительные сведения об удалении оповещений из инцидентов.

Удалите закладку из инцидента или измените эти поля в закладке, которую можно изменить (не отображается).

Аналогичные инциденты

Аналитику операций безопасности при расследовании инцидента необходимо обратить внимание на его более крупный контекст. Например, вы хотите узнать, происходили ли другие инциденты, подобные этому, раньше или происходят сейчас.

Может потребоваться определить параллельные инциденты, которые могут быть частью одной и той же более крупной стратегии атаки.

Возможно, вы захотите определить аналогичные инциденты в прошлом, чтобы использовать их в качестве эталонных точек для текущего расследования.

Вам может потребоваться определить владельцев прошлых подобных инцидентов, найти людей в SOC, которые могут предоставить дополнительный контекст или кому можно передать расследование.

Аналогичное мини-приложение инцидентов на странице сведений об инциденте представляет до 20 других инцидентов , которые наиболее похожи на текущий. Сходство вычисляется внутренними алгоритмами Microsoft Sentinel, а инциденты сортируются и отображаются в порядке убывания подобия.

Как и в случае с мини-приложением временная шкала инцидента, вы можете навести указатель мыши на любой текст, который не полностью отображается из-за ширины столбца, чтобы отобразить полный текст.

Существует три критерия, по которым определяется сходство:

Аналогичные сущности: Инцидент считается похожим на другой, если они оба включают одни и те же сущности. Чем больше общих сущностей два инцидента имеют, тем более похожими они считаются.

Аналогичное правило Инцидент считается похожим на другой, если они были созданы одним правилом аналитики.

Аналогичные сведения об оповещении Инцидент считается похожим на другой, если они имеют одинаковый заголовок, название продукта и (или) пользовательские сведения.

Причины появления инцидента в аналогичном списке инцидентов отображаются в столбце причин подобия . Наведите указатель мыши на значок сведений, чтобы отобразить общие элементы (сущности, имя правила или сведения).

Сходство инцидентов вычисляется на основе данных за 14 дней до последнего действия в инциденте, что является временем окончания последнего оповещения в инциденте.

Сходство инцидентов пересчитывается каждый раз, когда вы вводите страницу сведений об инциденте, поэтому результаты могут отличаться от сеанса к сеансу, если были созданы или обновлены новые инциденты.

Получение основных сведений об инциденте

Специалисты по безопасности Microsoft Sentinel создали запросы, которые автоматически задают большие вопросы о сущностях в вашем инциденте. В мини-приложении Top Insights отображаются верхние ответы на правой части страницы сведений об инциденте. В этом мини-приложении показана коллекция аналитических сведений на основе анализа машинного обучения и курирования ведущих групп экспертов по безопасности.

Это некоторые из таких же аналитических сведений, которые отображаются на страницах сущностей, специально выбранных для быстрого выполнения и понимания область угрозы. По той же причине аналитические сведения обо всех сущностях в инциденте представлены вместе, чтобы дать вам более полную картину того, что происходит.

Ниже приведены выбранные в настоящее время основные аналитические сведения (список подлежит изменению):

- Действия по учетной записи.

- Действия в учетной записи.

- Аналитика UEBA.

- Индикаторы угроз, связанные с пользователем.

- Аналитика списка наблюдения (предварительная версия).

- Аномально большое количество события безопасности.

- Действие входа в Windows.

- Удаленные подключения по IP-адресу.

- Удаленные подключения IP-адреса с сопоставлением TI.

Каждая из этих аналитических сведений (за исключением тех, которые относятся к спискам наблюдения, на данный момент) содержит ссылку, которую можно выбрать, чтобы открыть базовый запрос на панели журналов , открываемой на странице инцидента. Затем можно получить подробные сведения о результатах запроса.

Интервал времени для мини-приложения Top Insights составляет от 24 часов до самого раннего оповещения в инциденте до момента последнего оповещения.

Изучение сущностей инцидента

Мини-приложение "Сущности" показывает все сущности , которые были определены в оповещениях в инциденте. Это объекты, которые сыграли роль в инциденте, будь то пользователи, устройства, адреса, файлы или любые другие типы.

Вы можете искать список сущностей в мини-приложении сущностей или фильтровать список по типу сущности, чтобы помочь вам найти сущность.

Если вы уже знаете, что определенная сущность является известным индикатором компрометации, выберите три точки в строке сущности и нажмите кнопку "Добавить в TI ", чтобы добавить сущность в аналитику угроз. (Этот параметр доступен для поддерживаемых типов сущностей.)

Если вы хотите активировать последовательность автоматических ответов для определенной сущности, выберите три точки и выберите run playbook (предварительная версия). (Этот параметр доступен для поддерживаемых типов сущностей.)

Выберите сущность, чтобы просмотреть ее полные сведения. При выборе сущности вы перейдете на вкладку "Обзор" на вкладку "Сущности" другой части страницы сведений об инциденте.

Вкладка "Сущности"

На вкладке "Сущности" отображается список всех сущностей в инциденте.

Как и мини-приложение сущностей, этот список также можно искать и фильтровать по типу сущности. Поиски и фильтры, примененные в одном списке, не применяются к другому.

Выберите строку в списке, чтобы данные этой сущности отображались на боковой панели справа.

Если имя сущности отображается в виде ссылки, при выборе имени сущности вы будете перенаправлены на полную страницу сущности за пределами страницы исследования инцидентов. Чтобы отобразить только боковую панель без выхода из инцидента, выберите строку в списке, где отображается сущность, но не выбирайте его имя.

Вы можете выполнить те же действия, что и в мини-приложении на странице обзора. Выберите три точки в строке сущности, чтобы запустить сборник схем или добавить сущность в аналитику угроз.

Вы также можете выполнить эти действия, нажав кнопку рядом с представлением полных сведений в нижней части боковой панели. Кнопка считывает либо добавление в TI, сборник схем run (предварительная версия), либо действия сущностей, в этом случае меню будет отображаться с другими двумя вариантами.

Кнопка "Просмотреть полные сведения" перенаправит вас на полную страницу сущности сущности сущности.

Боковая панель включает три карта:

Сведения содержат сведения об сущности. Например, для сущности учетной записи пользователя это может быть имя пользователя, доменное имя, идентификатор безопасности (SID), сведения о организации, сведения о безопасности и многое другое, а также IP-адрес, например геолокация.

Временная шкала содержит список оповещений, закладок и аномалий , которые содержат эту сущность, а также действия, выполненные сущностью, как было собрано из журналов, в которых отображается сущность. Все оповещения с этой сущностью будут находиться в этом списке, независимо от того, относятся ли оповещения к этому инциденту.

Оповещения, которые не являются частью инцидента, будут отображаться по-разному: значок щита будет серым, полоса цветов серьезности будет пунктирной линией вместо сплошной линии, и будет кнопка со знаком плюса справа от строки оповещения.

Выберите знак плюса, чтобы добавить оповещение в этот инцидент. Когда оповещение добавляется в инцидент, в него также добавляются все другие сущности оповещения (которые еще не были частью инцидента). Теперь вы можете расширить исследование, просмотрев временная шкала этих сущностей для связанных оповещений.

Эта временная шкала ограничена оповещениями и действиями за предыдущие семь дней. Чтобы вернуться дальше, перейдите к временная шкала на полной странице сущности, временная рамка которого настраивается.

Аналитика содержит результаты запросов, определенных исследователями по безопасности Майкрософт, которые предоставляют ценную и контекстную информацию о безопасности сущностей на основе данных из коллекции источников. Эти аналитические сведения включают те из мини-приложения Top Insights и многое другое; они одинаковы, которые отображаются на полной странице сущности, но в течение ограниченного периода времени: начиная с 24 часов до самого раннего оповещения в инциденте и заканчивая временем последнего оповещения.

Большинство аналитических сведений содержат ссылки, которые при выборе откройте панель журналов, отображающую запрос, который создал аналитические сведения вместе с результатами.

Сосредоточьтесь на расследовании

Узнайте, как расширить или ограничить область расследования, добавив оповещения в инциденты или удалив оповещения из инцидентов.

Более подробное представление о данных в журналах

В любом месте в процессе исследования вы сможете выбрать ссылку, которая откроет базовый запрос на панели журналов в контексте исследования. Если вы попали на панель журналов из одной из этих ссылок, соответствующий запрос появится в окне запроса, и запрос будет выполняться автоматически и создавать соответствующие результаты для изучения.

Вы также можете вызвать пустую панель журналов на странице сведений об инциденте в любое время, если вы думаете о запросе, который вы хотите попробовать при расследовании, при этом оставаясь в контексте. Для этого выберите "Журналы" в верхней части страницы .

Однако вы в конечном итоге на панели журналов, если вы выполнили запрос, результаты которого вы хотите сохранить:

Пометьте поле проверка рядом с строкой, из которой вы хотите сохранить результаты. Чтобы сохранить все результаты, пометьте поле проверка в верхней части столбца.

Сохраните помеченные результаты в виде закладки. Это можно сделать одним из двух способов:

Выберите " Добавить закладку в текущий инцидент ", чтобы создать закладку и добавить ее в открытый инцидент. Следуйте инструкциям по закладке, чтобы завершить процесс. После завершения закладка появится в временная шкала инцидента.

Нажмите кнопку "Добавить закладку", чтобы создать закладку , не добавляя ее в любой инцидент. Следуйте инструкциям по закладке, чтобы завершить процесс. Вы сможете найти эту закладку вместе с любыми другими пользователями, созданными на странице "Охота", на вкладке "Закладки". Там вы можете добавить его в этот или любой другой инцидент.

После создания закладки (или если вы решили не), нажмите кнопку "Готово ", чтобы закрыть панель журналов .

Аудит и комментарий к инцидентам

При расследовании инцидента необходимо тщательно задокументировать принятые действия, чтобы обеспечить точный отчет об управлении и обеспечить простое сотрудничество и совместную работу между коллегами. Вы также хотите четко просмотреть записи о любых действиях, принятых в отношении инцидента другими пользователями, включая автоматизированные процессы. Microsoft Sentinel предоставляет журнал действий, многофункциональную среду аудита и комментариев, чтобы помочь вам сделать это.

Вы также можете автоматически дополнить инциденты комментариями. Например, при запуске сборника схем по инциденту, который получает соответствующие сведения из внешних источников (например, проверка файла для вредоносных программ в VirusTotal), вы можете разместить ответ внешнего источника ( а также любую другую информацию, которую вы определяете) в комментариях инцидента.

Журнал действий автоматически обновляется даже во время открытия, чтобы вы всегда могли видеть изменения в режиме реального времени. При открытии журнала действий вы также получите уведомление о любых изменениях, внесенных в журнал действий.

Чтобы просмотреть журнал действий и комментариев, или добавить собственные комментарии:

- Выберите журнал действий в верхней части страницы сведений об инциденте.

- Чтобы отфильтровать журнал, чтобы отобразить только действия или только примечания, выберите элемент управления фильтра в верхней части журнала.

- Если вы хотите добавить комментарий, введите его в текстовом редакторе в нижней части панели журнала действий инцидента.

- Выберите "Комментарий ", чтобы отправить комментарий. Теперь вы увидите комментарий в верхней части журнала.

Рекомендации по комментариям

Ниже приведено несколько соображений, которые следует учитывать при использовании комментариев инцидентов.

Поддерживаемые входные данные:

Текст. Комментарии в Microsoft Sentinel поддерживают ввод текста в виде обычного текста, базового HTML и Markdown. Можно также вставить скопированный текст, HTML и Markdown в окно комментария.

Ссылки: ссылки должны находиться в виде тегов привязки HTML, и они должны иметь параметр

target="_blank". Пример:<a href="https://www.url.com" target="_blank">link text</a>Примечание.

Если у вас есть сборники схем, которые создают комментарии в инцидентах, ссылки в этих комментариях теперь должны соответствовать этому шаблону, а также из-за изменения формата комментариев.

Изображения. Вы можете вставлять в комментарии ссылки на изображения, а они будут отображаться прямо в тексте. Изображения должны быть размещены в общедоступном расположении, например Dropbox, OneDrive, Google Диск и т. п. Изображения нельзя отправлять непосредственно в комментарии.

Ограничение размера:

Один комментарий может содержать до 30 000 символов.

Один инцидент может содержать до 100 комментариев.

Примечание.

Ограничение размера отдельной записи об инциденте в таблице SecurityIncident в Log Analytics составляет 64 КБ. Если это ограничение превышено, комментарии (начиная с самого раннего) будут обрезаны, что может повлиять на комментарии, которые будут отображаться в результатах расширенного поиска.

Это не влияет на фактические записи в базе данных инцидентов.

Кто может изменять или удалять:

Редактирование: только автор комментария имеет разрешение на его изменение.

Удаление: только пользователи с ролью Участник Microsoft Sentinel имеют разрешение на удаление комментариев. Даже автору комментария необходима эта роль, чтобы удалить его.

Визуальное изучение инцидентов с помощью графа исследования

Если вы предпочитаете визуальное, графическое представление оповещений, сущностей и соединений между ними в исследовании, вы можете выполнить многие из описанных выше действий с классическим графиком исследования. Недостатком графа является то, что вам придется переключать контексты значительно больше.

На графе изучения представлены:

Визуальный контекст из необработанных данных. В реальном времени граф отображает связи сущностей, автоматически извлеченные из необработанных данных. Это позволяет легко просматривать связи между разными источниками данных.

Обнаружение всей области изучения. Расширьте область изучения с помощью встроенных запросов на изучение, чтобы полностью определить область бреши.

Встроенные действия по изучению. Используйте стандартные параметры изучения, чтобы убедиться, что вы задаете нужные вопросы перед лицом угрозы.

Использование графа изучения:

Выберите инцидент, а затем щелкните Сведения. Откроется граф изучения. Граф предоставляет наглядную карту сущностей, непосредственно связанных с оповещением, и каждый ресурс, связанный дополнительно.

Важно!

Вы сможете исследовать инцидент только в том случае, если правило аналитики или закладка, созданная в ней, содержит сопоставления сущностей. Для работы с графом исследования требуется, чтобы исходный инцидент включал в себя сущности.

График расследования в настоящее время поддерживает расследование инцидентов до 30 дней.

Выберите сущность, чтобы открыть область Сущности, чтобы можно было просматривать сведения об этой сущности.

Расширьте возможности изучения, наведя указатель мыши на каждую сущность, чтобы получить список вопросов, которые были разработаны специалистами по безопасности и аналитиками для каждого типа сущности, чтобы углубить ваш анализ. Мы называем их запросами на изучение.

Например, можно запросить связанные оповещения. Если выбрать запрос на изучение, полученные в результате сущности будут добавлены в граф. В этом примере при выборе связанных оповещений в граф возвращаются следующие оповещения:

Связанные оповещения будут отображаться подключенными к сущности пунктирными линиями.

Для каждого запроса на изучение можно выбрать параметр, чтобы открыть необработанные результаты события и запрос, используемый в Log Analytics, выбрав События>.

Чтобы помочь вам понять инцидент, граф предоставляет параллельную временную шкалу.

Наведите указатель мыши на временную шкалу, чтобы увидеть, какие события на графе произошли в тот или иной момент времени.

Закрытие инцидента

После разрешения определенного инцидента (например, когда изучение позволило прийти к заключению) необходимо задать для состояния инцидента значение Закрыто. При этом вам будет предложено классифицировать инцидент, указав причину его закрытия. Этот шаг является обязательным. Щелкните Выберите классификацию и выберите из раскрывающегося списка один из следующих элементов:

- True Positive — подозрительное действие

- Доброкачественные положительные — подозрительные, но ожидаемые

- Ложное срабатывание — неправильная логика оповещений

- Ложное срабатывание — неверные данные

- Не определено

Дополнительные сведения о ложноположительных результатах и неопасных положительных результатах см. в разделе Обработка ложноположительных результатов в Microsoft Sentinel.

Выбрав соответствующую классификацию, добавьте в поле Комментарий текст описания. Это будет полезно в том случае, если нужно будет вернуться к этому инциденту. Когда все будет готово, нажмите кнопку Применить, чтобы закрыть инцидент.

Поиск инцидентов

Чтобы быстро найти конкретный инцидент, введите строку поиска в поле поиска над сеткой инцидентов и нажмите клавишу ВВОД, чтобы изменить отображаемый список инцидентов. Если инцидент не включен в результаты, нужно будет сузить область поиска с помощью параметров Расширенный поиск.

Чтобы изменить параметры поиска, нажмите кнопку Поиск, а затем выберите параметры, с помощью которых необходимо выполнить поиск.

Например:

По умолчанию система выполняет поиск инцидентов только по значениям следующих параметров: Идентификатор инцидента, Заголовок, Теги, Владелец и Название продукта. В области поиска прокрутите список вниз, чтобы выбрать один или несколько других параметров для поиска, и щелкните Применить, чтобы обновить параметры поиска. Выберите По умолчанию, чтобы сбросить выбранные параметры до значения по умолчанию.

Примечание.

При поиске в поле Владелец поддерживаются как имена, так и адреса электронной почты.

При использовании параметров расширенного поиска поведение поиска изменяется следующим образом:

| Поведение поиска | Description |

|---|---|

| Цвет кнопки поиска | Цвет кнопки поиска меняется в зависимости от типов параметров, которые используются при поиске.

|

| Автоматическое обновление | Использование параметров расширенного поиска не позволяет выбрать автоматическое обновление результатов. |

| Параметры сущности | Для расширенного поиска поддерживаются все параметры сущности. При поиске по любому параметру сущности поиск выполняется по всем параметрам сущности. |

| Поиск по строкам | При поиске строки слов все слова включаются в поисковой запрос. Строки поиска чувствительны к регистру. |

| Поддержка между рабочими областями | Расширенный поиск не поддерживается для представлений между рабочими областями. |

| Число отображаемых результатов поиска | При использовании параметров расширенного поиска за раз отображается только 50 результатов. |

Совет

Если вы не можете найти необходимый инцидент, удалите параметры поиска, чтобы расширить область поиска. Если результаты поиска содержат слишком много элементов, добавьте дополнительные фильтры, чтобы сократить количество результатов.

Следующие шаги

Из этой статьи вы узнали, как приступить к изучению инцидентов с помощью Microsoft Sentinel. Дополнительные сведения см. в разделе: