Аварийное восстановление — проектирование

Виртуальная глобальная сеть позволяет выполнять статистическое вычисление, подключать и защищать все глобально развернутые среды и централизованно управлять ими. Глобальные развертывания могут включать любое сочетание различных ветвей, точек присутствия (PoP), частных пользователей, офисов, виртуальных сетей Azure и других развертываний с несколькими облаками. Для подключения сайтов к виртуальному концентратору можно использовать SD-WAN, VPN типа "сеть — сеть", VPN типа "точка — сеть" и ExpressRoute. Если у вас несколько виртуальных концентраторов, все концентраторы будут подключены в полной одноранговой сети в стандартной развернутой среде Виртуальной глобальной сети.

В этой статье мы рассмотрим архитектуру различных типов подключений "сеть как услуга", поддерживаемых виртуальной глобальной сетью для аварийного восстановления.

Варианты подключения "сеть как услуга" для виртуальной глобальной сети

Виртуальная глобальная сеть поддерживает следующие варианты серверных подключений:

- Подключение удаленных пользователей

- Ветвь/офис/SD-WAN/VPN типа "сеть — сеть"

- Частное подключение (частный пиринг ExpressRoute)

Для каждого из этих вариантов подключения виртуальная глобальная сеть развертывает отдельный набор экземпляров шлюза в виртуальном концентраторе.

По сути, виртуальная глобальная сеть предназначена для предоставления высокодоступного решения для агрегирования сети класса поставщика услуг. Для обеспечения высокой доступности Виртуальная глобальная сеть создает несколько экземпляров при развертывании каждого типа шлюза в концентраторе Виртуальной глобальной сети. Дополнительные сведения о высокой доступности ExpressRoute см. в статье Разработка для обеспечения высокого уровня доступности с помощью ExpressRoute.

При использовании VPN-шлюза типа "точка — сеть" минимальное число развернутых экземпляров равно двум. При использовании VPN-шлюза типа "точка — сеть" вы выбираете агрегированную пропускную способность шлюзов типа "точка — сеть", после чего автоматически будет подготовлено несколько экземпляров. Вы выбираете агрегированную пропускную способность в соответствии с количеством клиентов или пользователей, которых планируется подключить к виртуальному концентратору. С точки зрения подключения клиентов экземпляры VPN-шлюза типа "точка — сеть" скрыты за полным доменным именем (FQDN) шлюза.

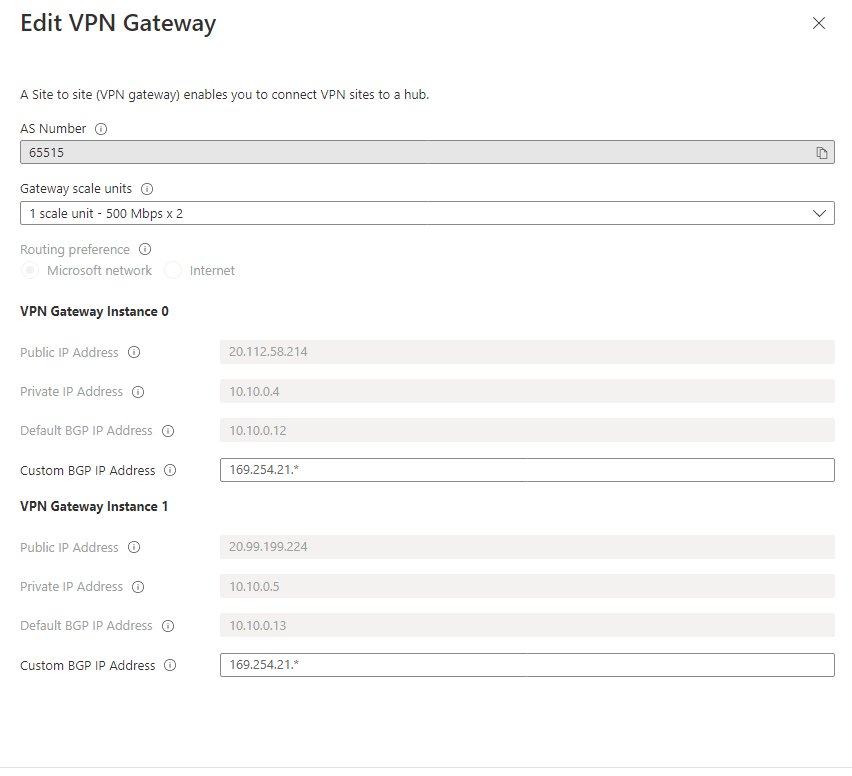

Для VPN-шлюза типа "сеть — сеть" в виртуальном концентраторе развертываются два экземпляра шлюза. Каждый экземпляр шлюза развертывается с собственным набором общедоступных и частных IP-адресов. На следующем снимке экрана показаны IP-адреса, связанные с двумя экземплярами примера конфигурации VPN-шлюза типа "сеть — сеть". Иными словами, два экземпляра предоставляют две независимые конечные точки туннеля для установления VPN-подключения типа "сеть — сеть" из ветвей. Чтобы максимально повысить высокий уровень доступности, ознакомьтесь с разделом Выбор пути Azure среди нескольких каналов поставщика услуг Интернета.

Достижение высокого уровня доступности сетевой архитектуры является ключевым первым шагом для обеспечения непрерывности бизнес-процессов и аварийного восстановления (BCDR). В оставшейся части этой статьи, как было указано ранее, в дополнение к высокому уровню доступности мы поговорим о том, как спроектировать подключение Виртуальной глобальной сети с точки зрения непрерывности бизнес-процессов и аварийного восстановления.

Обязательное аварийное восстановление — проектирование

Аварийное восстановление может потребоваться в любой момент. Аварийные ситуации могут возникать в регионах или сети поставщика облачных служб, в сети поставщика услуг или в локальной сети. Региональное влияние облачной или сетевой службы из-за определенных факторов, таких как стихийное бедствие, человеческие ошибки, война, терроризм, неправильное настройка, трудно исключить. Таким образом, для обеспечения непрерывности критически важных для бизнеса приложений необходимо создать проект аварийного восстановления. Для создания комплексного проекта аварийного восстановления нужно выделить все зависимости, которые могут завершиться сбоем в пути взаимодействия, и создать неперекрывающиеся избыточности для каждой зависимости.

Независимо от того, выполняются ли критически важные приложения в регионе Azure, локально или в другом местоположении, можно использовать другой регион Azure в качестве региона для отработки отказа. Следующие статьи посвящены аварийному восстановлению из приложений и с помощью доступа из пользовательского интерфейса.

- Аварийное восстановление корпоративного масштаба

- Аварийное восстановление с помощью Azure Site Recovery

Проблемы использования избыточного подключения

При взаимном подключении в пределах одной и той же сети и выполнении нескольких соединений происходит излишнее дублирование путей между сетями. Дублирующие пути, если они спроектированы неправильно, могут стать причиной асимметричной маршрутизации. При наличии сущностей с отслеживанием состояния (например, NAT, брандмауэра) на пути, асимметричная маршрутизация может заблокировать поток трафика. Как правило, в случае приватной связи не приходится использовать сущности с отслеживанием состояния, такие как преобразование сетевых адресов (NAT) или брандмауэры. Поэтому асимметричная маршрутизация через частное подключение не обязательно блокирует поток трафика.

Однако при распределении нагрузки трафика между географическими параллельными путями будет возникать несогласованная производительность сети из-за разницы в физическом пути параллельных подключений. Поэтому необходимо учитывать производительность сетевого трафика во время стабильного состояния (состояние без сбоя) и состояния сбоя в рамках проекта аварийного восстановления.

Избыточность сетевого доступа

Большинство служб SD-WAN (управляемые решения или другие) обеспечивают сетевое подключение через несколько типов транспорта (например, широкополосный Интернет, MPLS, LTE). Для защиты от сбоев транспортной сети выберите подключение к нескольким транспортным сетям. Для сценария с домашним пользователем можно использовать мобильную сеть в качестве резервной для широкополосного подключения к сети.

Если сетевое подключение с использованием различных типов транспорта невозможно, выберите сетевое подключение через несколько поставщиков услуг. При подключении через нескольких поставщиков услуг убедитесь, что поставщики услуг поддерживают независимые неперекрывающиеся сети доступа.

Факторы подключения удаленных пользователей

Подключение удаленных пользователей устанавливается с помощью VPN типа "точка — сеть" между конечным устройством и сетью. После сбоя сети конечное устройство должно разорвать соединение попытаться повторно установить VPN-туннель. Поэтому для VPN типа "точка — сеть" проект аварийного восстановления должен быть направлен на максимальное сокращение времени восстановления после сбоя. Следующая избыточность сети позволяют минимизировать время восстановления. В зависимости от того, насколько важны подключения, можно выбрать некоторые или все следующие параметры.

- Избыточность сетевого доступа (описано выше).

- Управление избыточным виртуальным концентратором для завершения VPN типа "точка — сеть" При наличии нескольких виртуальных концентраторов со шлюзами типа "точка — сеть" Виртуальная глобальная сеть предоставляет глобальный профиль, в котором перечислены все конечные точки "точка — сеть". Благодаря глобальному профилю ваши конечные устройства могут подключаться к ближайшему доступному виртуальному концентратору, который обеспечивает лучшую производительность сети. Если все развертывания Azure находятся в одном регионе, а конечные устройства расположены в близком к региону местоположении, можно использовать избыточные виртуальные концентраторы в пределах региона. Если развертывание и конечные устройства распределены между несколькими регионами, можно развернуть виртуальный концентратор с помощью шлюза типа "точка — сеть" в каждом из выбранных регионов. Виртуальная глобальная сеть имеет встроенный диспетчер трафика, который выбирает лучший концентратор для автоматического подключения удаленного пользователя.

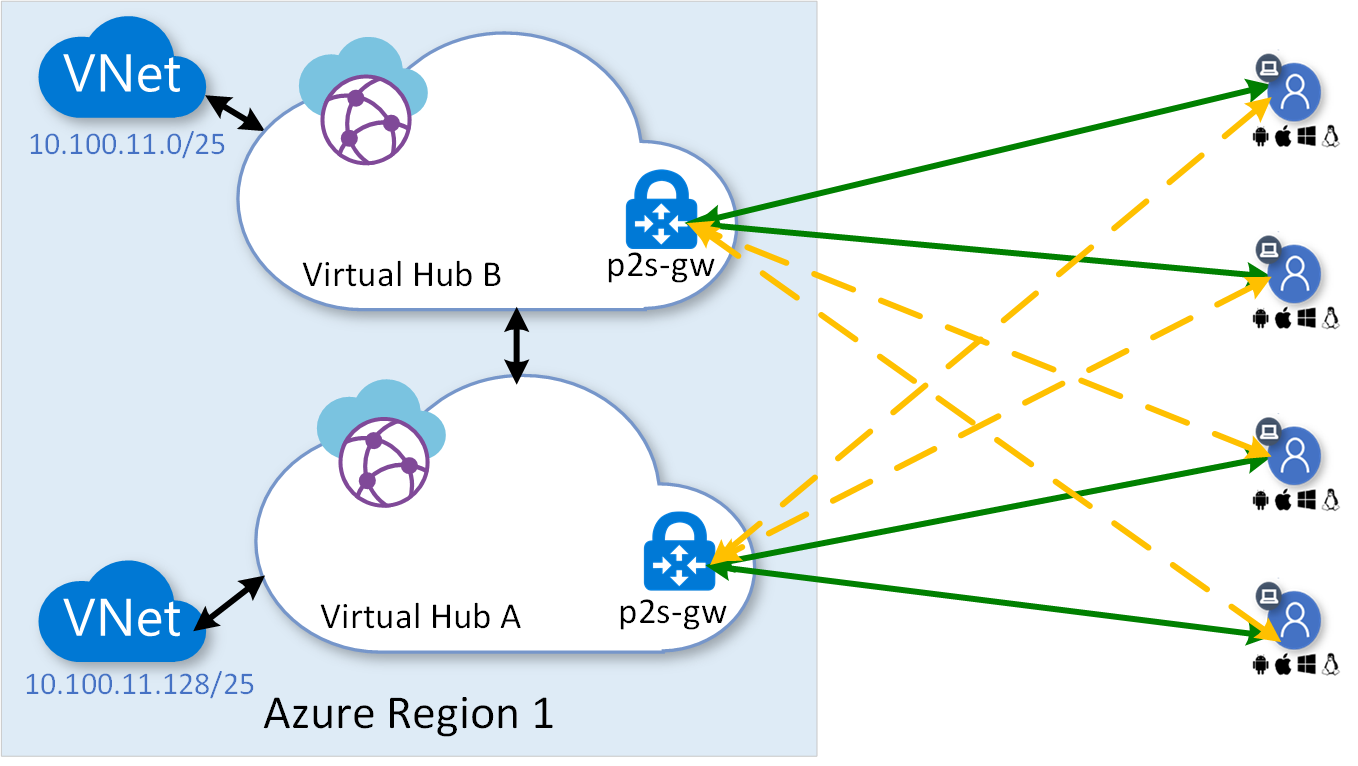

На следующей диаграмме показана концепция управления избыточными виртуальными концентраторами с соответствующими шлюзами "точка — сеть" в регионе.

На приведенной выше диаграмме сплошные зеленые линии показывают основные VPN-подключения типа "точка — сеть", а пунктирные желтые линии показывают находящиеся в режиме ожидания резервные подключения. Глобальный профиль виртуальной глобальной сети "точка — сеть" выбирает основные и резервные подключения на основе производительности сети. Дополнительные сведения о глобальном профиле см. в разделе Загрузка глобального профиля для пользовательских VPN-клиентов.

Рекомендации по VPN типа "сеть — сеть"

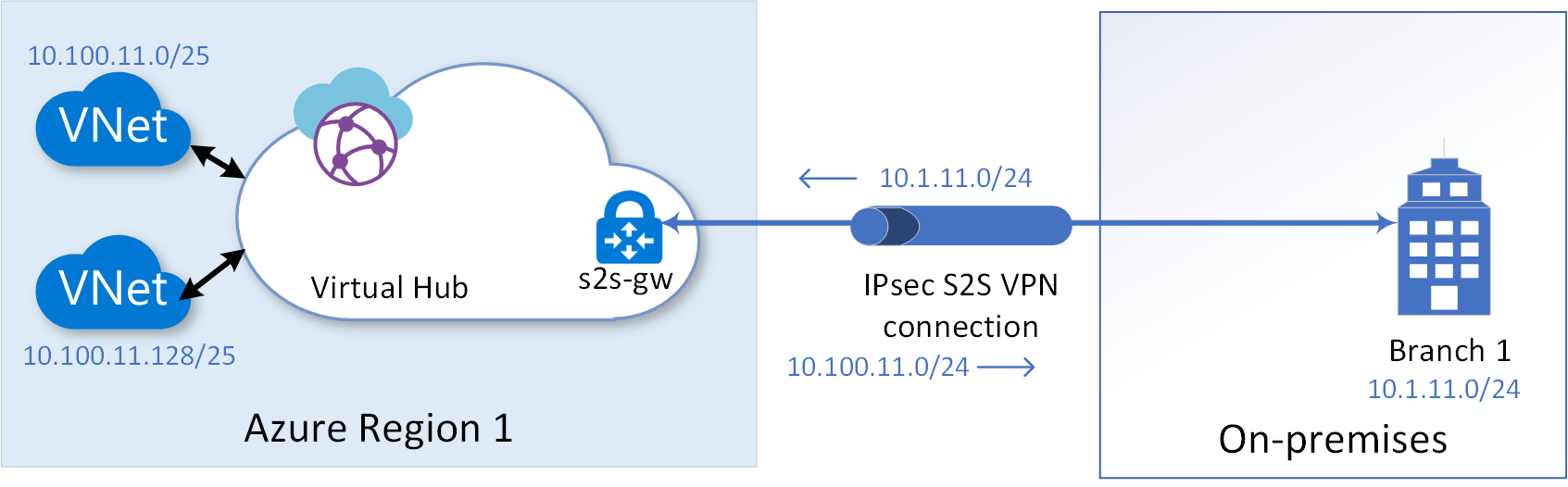

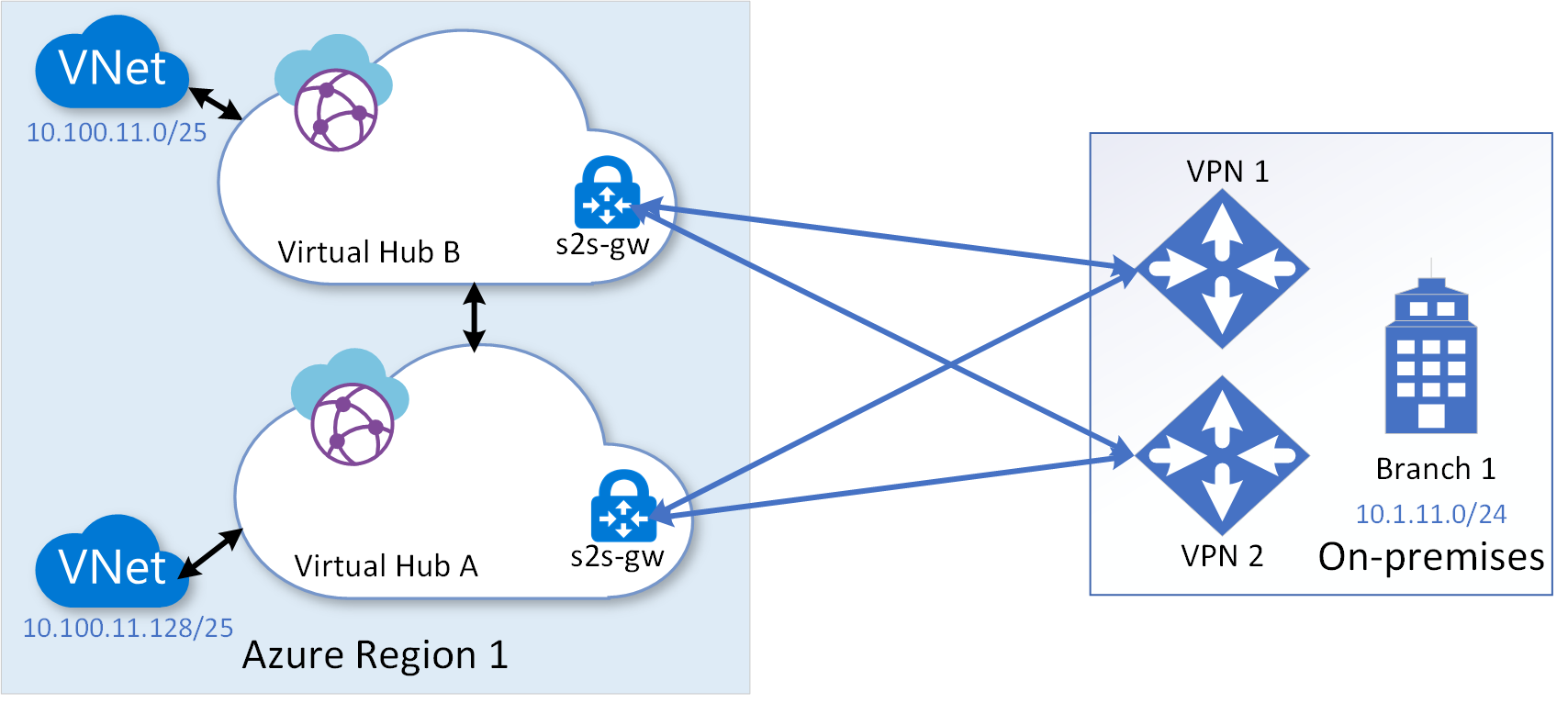

Рассмотрим пример VPN-подключения типа "сеть — сеть", как показано на следующей схеме для обсуждения. Чтобы установить VPN-подключение типа "сеть — сеть" с помощью высокодоступных туннелей в режиме "активный-активный", см. руководство по созданию подключения типа "сеть — сеть" с помощью Виртуальной глобальной сети Azure.

Примечание

Для простоты понимания концепций, изложенных в этом разделе, мы не будем повторно обсуждать функцию высокой доступности VPN-шлюзов типа "сеть —сеть", которая позволяет создавать два туннеля для двух разных конечных точек для каждого настроенного канала VPN. При развертывании любой из предлагаемых в этом разделе архитектур не забудьте настроить два туннеля для каждого устанавливаемого канала.

Топология с несколькими каналами

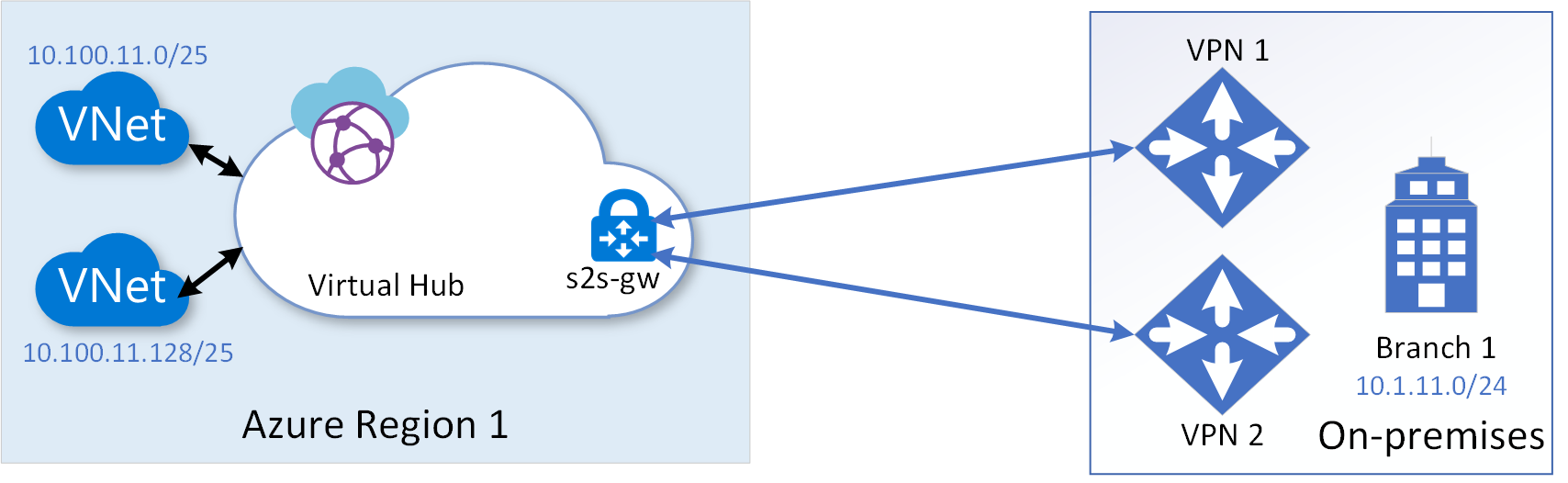

Чтобы защититься от сбоев локального оборудования VPN-клиентов на сайте филиала, можно настроить параллельные VPN-каналы к VPN-шлюзу с параллельных устройств CPE на сайте филиала. Чтобы дополнительно защититься от сетевых сбоев поставщика услуг последней мили до офиса филиала, можно настроить различные VPN-каналы в разных сетях поставщика услуг. На следующей схеме показано несколько VPN-каналов, исходящих из двух различных CPE сайта филиала и завершающихся на том же VPN-шлюзе.

Вы можете настроить до четырех каналов на сайт филиала из VPN-шлюза виртуального концентратора. Во время настройки канал до сайта филиала, вы можете выбрать поставщика услуг и скорость, связанную с этим каналом. При настройке параллельных каналов между сайтом филиала и виртуальным концентратором VPN-шлюз по умолчанию будет распределять трафик по параллельным каналам. Балансировка нагрузки трафика будет осуществляться по принципу выбора маршрута в зависимости от стоимости (ECMP) для каждого потока.

Топология с несколькими каналами и несколькими концентраторами

Топология с несколькими каналами защищает от сбоев устройств CPE и сбоя сети поставщика услуг в локальном расположении филиала. Кроме того, топология с несколькими каналами и несколькими концентраторами поможет защититься от простоя VPN-шлюза виртуального концентратора. На следующей схеме показана топология, в которой несколько виртуальных концентраторов настраиваются в экземпляре виртуальной глобальной сети в регионе:

Так как в приведенной выше топологии задержка внутри региона Azure по подключению между концентраторами незначительна, вы можете использовать все VPN-подключения типа "сеть — сеть" между локальной средой и двумя виртуальными концентраторами, находящимися в состоянии "активный-активный", распределяя лучевые виртуальные сети между концентраторами. В топологии по умолчанию во время устойчивого состояния трафик между локальной и лучевой виртуальной сетью проходит непосредственно через виртуальный концентратор, к которому подключена лучевая виртуальная сеть, а другой виртуальный концентратор используется в качестве резервного только во время сбоя. Трафик проходит через подключенный напрямую концентратор в устойчивом состоянии, так как маршруты BGP, объявляемые непосредственно подключенным концентратором, имеют более короткий путь автономных систем (AS) по сравнению с резервным концентратором.

Топология с несколькими концентраторами обеспечивает защиту и непрерывность бизнес-процессов в большинстве сценариев сбоев. Однако если катастрофический сбой охватывает весь регион Azure, чтобы противостоять сбою, вам потребуется топология с несколькими регионами и несколькими каналами.

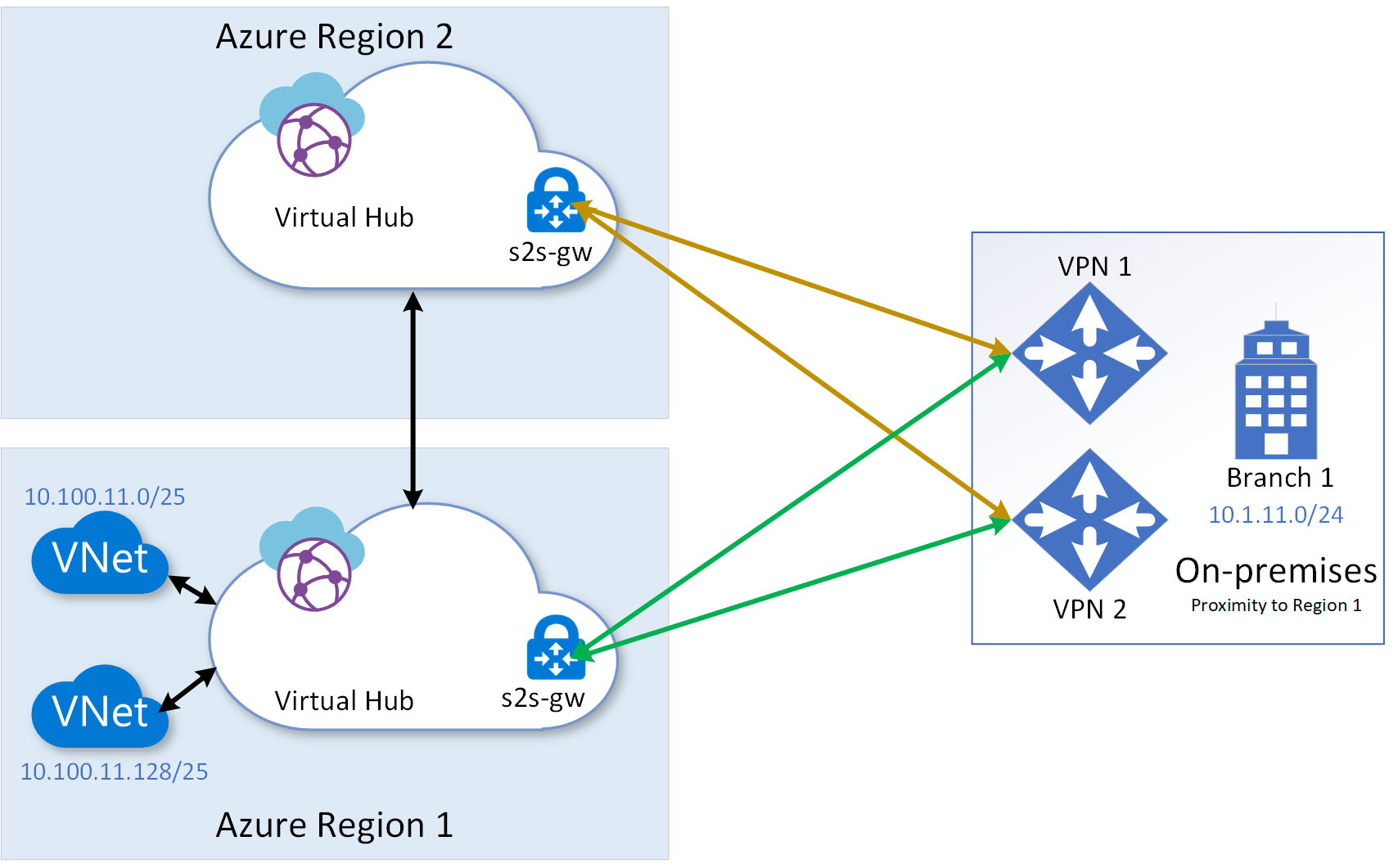

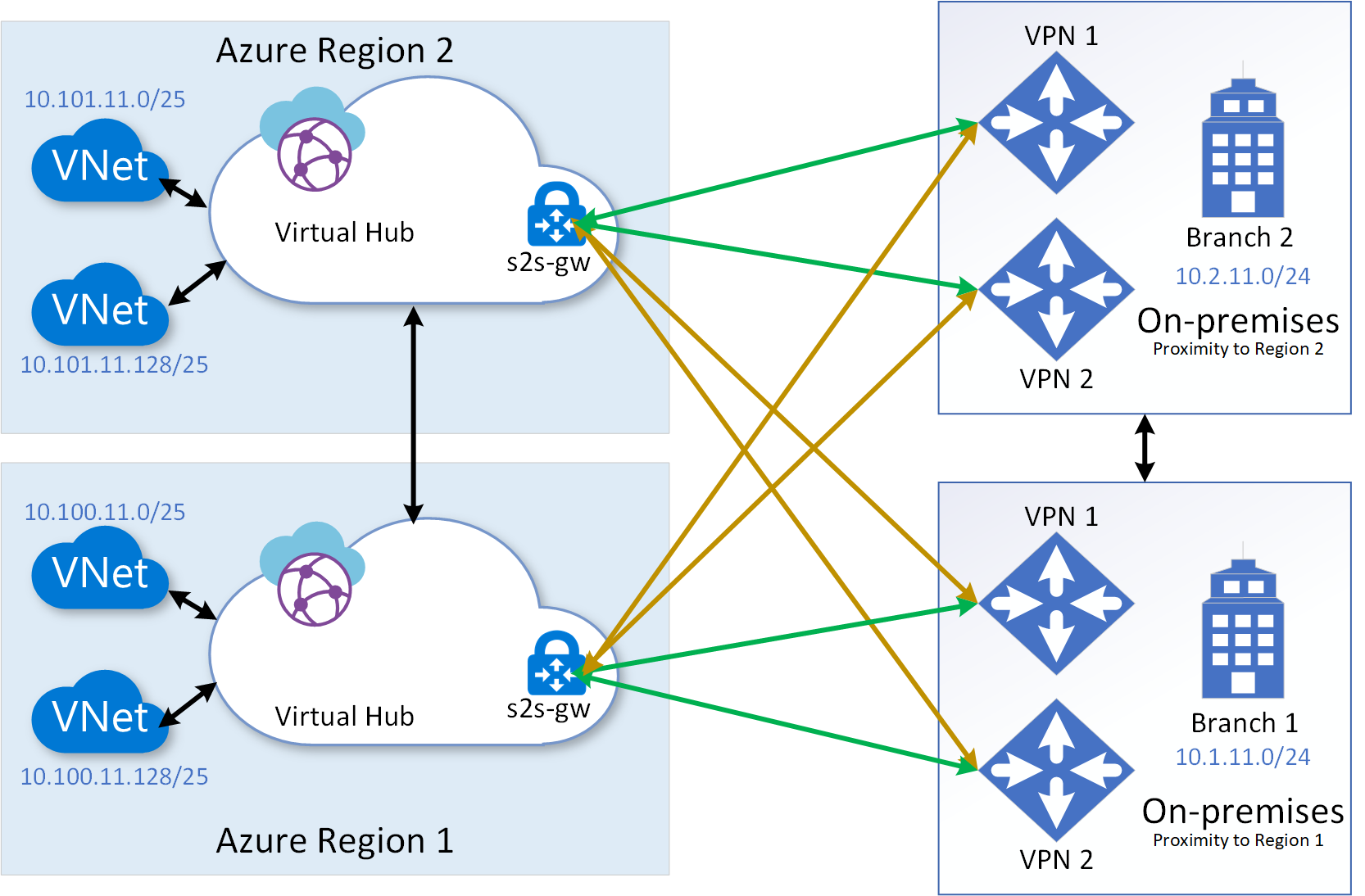

Топология с несколькими регионами и несколькими каналами

В дополнение к защите, предлагаемой топологией с несколькими концентраторами и несколькими каналами, которые мы обсуждали ранее, топология с несколькими регионами и несколькими каналами обеспечивает защиту даже от катастрофического сбоя всего региона. На следующей диаграмме показана топология с несколькими регионами и несколькими каналами. Виртуальные концентраторы, находящиеся в разных регионах, можно настроить в одном экземпляре виртуальной глобальной сети.

С точки зрения проектирования трафика необходимо учитывать одно существенное различие между избыточными концентраторами в пределах региона и наличием резервного концентратора в другом регионе. Разница заключается в задержке, полученной в результате физического расстояния между основным и дополнительным регионами. Вам может потребоваться развернуть ресурсы службы стабильного состояния в регионе, расположенном ближе всего к вашей ветви и конечным пользователям, и использовать удаленный регион только для резервного копирования.

Если локальные ветви распределены по двум или более регионам Azure, топология с несколькими регионами и многоканальными подключениями будет более эффективна при распределении нагрузки и повышении производительности сети в стабильном состоянии. На следующей диаграмме показана топология с несколькими регионами и многоканальными подключениями с ветвями в разных регионах. В таком сценарии топология дополнительно обеспечит непрерывность бизнес-процессов и эффективное аварийное восстановление (BCDR).

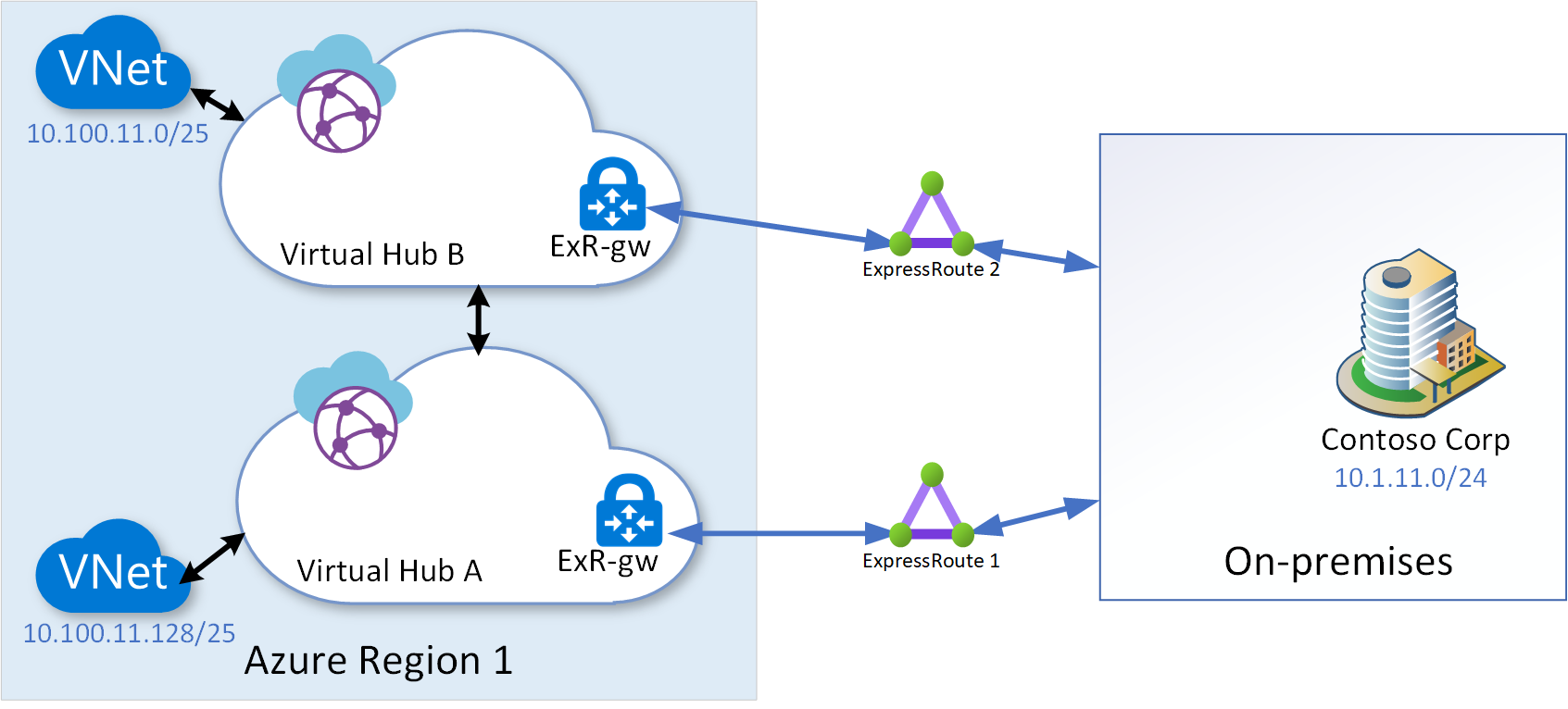

Рекомендации в отношении ExpressRoute

Рекомендации по аварийному восстановлению частного пиринга ExpressRoute обсуждаются в разделе Проектирование для аварийного восстановления с помощью частного пиринга ExpressRoute. Как было отмечено в этой статье, основные понятия, описанные в этой статье, также применимы к шлюзам ExpressRoute, созданным в виртуальном концентраторе. Использование избыточного виртуального концентратора в регионе, как показано на следующей схеме, является единственным улучшением топологии, которое рекомендуется для малых и средних локальных сетей.

На приведенной выше схеме ExpressRoute 2 заканчивается на отдельном шлюзе ExpressRoute во втором виртуальном концентраторе в регионе.

Дальнейшие действия

В этой статье были рассмотрены вопросы проектирования аварийного восстановления виртуальной глобальной сети. Следующие статьи посвящены аварийному восстановлению из приложений и с помощью доступа из пользовательского интерфейса.

- Аварийное восстановление корпоративного масштаба

- Аварийное восстановление с помощью Azure Site Recovery

Сведения о создании подключения типа "точка — сеть" к виртуальной глобальной сети см. в руководстве по созданию пользовательского VPN-подключения с помощью виртуальной глобальной сети Azure. Сведения о создании подключения типа "сеть — сеть" к виртуальной глобальной сети см. в руководстве по созданию подключения типа "сеть — сеть" с помощью виртуальной глобальной сети Azure. Сведения о связывании канала ExpressRoute с виртуальной глобальной сетью см. в руководстве по созданию связи ExpressRoute с помощью виртуальной глобальной сети Azure.