Настройка VPN-подключений типа "активный — активный" типа "сеть — сеть" с помощью VPN-шлюзов Azure

В этой статье даны пошаговые инструкции по созданию подключения между локальными и виртуальными сетями в режиме "активный — активный" с помощью модели развертывания Resource Manager и PowerShell. Кроме того, для настройки шлюза в режиме "активный — активный" можно использовать портал Azure.

О высокодоступных распределенных подключениях

Чтобы добиться высокого уровня доступности для подключений между локальными и виртуальными сетями, следует развернуть несколько VPN-шлюзов и установить несколько параллельных подключений между сетями и Azure. Сведения о вариантах подключения и топологии подключений см. в статье Настройка высокодоступных подключений: распределенных и между виртуальными сетями.

Эта статья содержит инструкции по настройке распределенного VPN-подключения в режиме "активный — активный" и подключения в режиме "активный — активный" между двумя виртуальными сетями.

- Часть 1. Создание и настройка VPN-шлюза Azure в режиме "активный — активный"

- Часть 2. Создание подключения между локальными сетями в режиме "активный — активный"

- Часть 3. Создание подключения между виртуальными сетями в режиме "активный — активный"

Если у вас уже имеется VPN-шлюз, то вы можете:

Вы можете комбинировать эти блоки для создания более сложной, высокодоступной топологии сети в соответствии со своими задачами.

Важно!

Режим "активный — активный" доступен для всех ценовых категорий, кроме "Базовый" и "Стандартный". Дополнительные сведения см. в разделе Параметры конфигурации.

Часть 1. Создание и настройка VPN-шлюзов в режиме "активный — активный"

Ниже описана настройка VPN-шлюза Azure в режимах "активный — активный". Между шлюзами в режиме "активный — активный" и "активный — резервный" существуют такие основные различия:

- Необходимо создать две IP-конфигурации шлюза с двумя общедоступными IP-адресами.

- Необходимо установить флаг EnableActiveActiveFeature.

- Номер SKU шлюза не должен быть "Базовый" или "Стандартный".

Другие свойства такие же, как у шлюзов не в режиме "активный — активный".

Перед началом

- Убедитесь в том, что у вас уже есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

- Если вы не хотите использовать Cloud Shell в браузере, необходимо установить командлеты Azure Resource Manager PowerShell. Дополнительные сведения об установке командлетов PowerShell см. в разделе Общие сведения об Azure PowerShell.

Шаг 1. Создание и настройка VNet1

1. Объявление переменных

В этом упражнении мы начнем с объявления переменных. Если вы используете Cloud Shell "Попробовать", вы автоматически подключитесь к своей учетной записи. Если вы используете PowerShell локально, следующий пример поможет вам выполнить подключение:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

В примере ниже объявлены переменные со значениями для этого упражнения. Обязательно замените значения своими при настройке для рабочей среды. Эти переменные можно использовать, если вы выполняете действия, чтобы ознакомиться с этим типом конфигурации. Измените переменные, а затем скопируйте и вставьте код в консоль PowerShell.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Создание новой группы ресурсов

Используйте следующий пример, чтобы создать новую группу ресурсов:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Создание TestVNet1

В примере ниже создается виртуальная сеть с именем TestVNet1 и три подсети: GatewaySubnet, FrontEnd и Backend. При замене значений важно, чтобы вы назвали подсеть шлюза именем GatewaySubnet. Если вы используете другое имя, создание шлюза завершится сбоем.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Шаг 2. Создание VPN-шлюза для TestVNet1 в режиме "активный — активный"

1. Создание общедоступных IP-адресов и IP-конфигураций шлюза

Запросите выделение двух общедоступных IP-адресов шлюзу, который будет создан для виртуальной сети. Также следует определить настройки подсети и IP-адресов.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Создание VPN-шлюза с конфигурацией "активный — активный"

Создайте шлюз для виртуальной сети TestVNet1. Существует две записи GatewayIpConfig, и установлен флаг EnableActiveActiveFeature. Создание шлюза может занять некоторое время (45 минут или больше) в зависимости от выбранного номера SKU.

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

3. Получение общедоступных IP-адресов шлюза и IP-адреса узла BGP

После создания шлюза необходимо получить IP-адрес для узла BGP на VPN-шлюзе Azure. Этот адрес нужен, чтобы VPN-шлюз Azure мог выполнять роль узла BGP для локальных VPN-устройств.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Чтобы отобразить два общедоступных IP-адреса, выделенных для VPN-шлюза, и их соответствующие IP-адреса узла BGP для каждого экземпляра шлюза, используйте следующие командлеты:

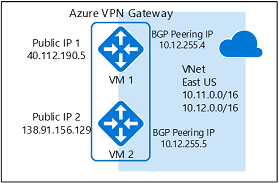

PS D:\> $gw1pip1.IpAddress

40.112.190.5

PS D:\> $gw1pip2.IpAddress

138.91.156.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

Порядок общедоступных IP-адресов для экземпляров шлюза и соответствующих адресов пиринга BGP одинаковый. В этом примере виртуальная машина шлюза с общедоступным IP-адресом 40.112.190.5 использует 10.12.255.4 в качестве адреса пиринга BGP, а шлюз с 138.91.156.129 использует 10.12.255.5. Эти сведения необходимы при настройке локальных VPN-устройств, которые подключаются к шлюзу в режиме "активный — активный". Шлюз показан на следующей схеме со всеми адресами:

С помощью созданного шлюза можно установить подключение в режиме "активный — активный" между локальными или виртуальными сетями. В следующих разделах описано, как это сделать.

Часть 2. Создание подключения между локальными сетями в режиме "активный — активный"

Чтобы установить подключение между локальными сетями, нужно создать локальный сетевой шлюз, который будет представлять локальное VPN-устройство, а также подключение между VPN-шлюзом Azure и шлюзом локальной сети. В этом примере VPN-шлюз Azure находится в режиме "активный — активный". Таким образом, несмотря на то, что есть только одно локальное VPN-устройство (шлюз локальной сети) и один ресурс подключения, оба экземпляра VPN-шлюза Azure установят VPN-туннели типа "сеть — сеть" с локального устройства.

Прежде чем продолжить, убедитесь, что вы выполнили инструкции из первой части этой статьи.

Шаг 1. Создание и настройка локального сетевого шлюза

1. Объявление переменных

В этом упражнении мы продолжим создание конфигурации, которая представлена на схеме. Не забудьте заменить значения теми, которые вы хотите использовать для конфигурации.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "131.107.72.22"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Несколько важных замечаний о параметрах локального сетевого шлюза.

- Локальный сетевой шлюз может находиться в том же расположении, что и VPN-шлюз, или в любом другом. Это же справедливо в отношении групп ресурсов. В этом примере они представлены в разных группах ресурсов, но в одном и том же расположении Azure.

- При наличии только одного локального VPN-устройства (как показано в примере), подключение "активный — активный" может работать с протоколом BGP или без нее. В этом примере для подключения между локальными сетями используется BGP.

- Если включен BGP, то префикс, который необходимо объявить для шлюза локальной сети — это IP-адрес узла BGP на VPN-устройстве. В нашем примере это префикс /32 для адреса 10.52.255.253/32.

- Не забывайте, что для локальных сетей и виртуальной сети Azure должны быть указаны разные номера ASN BGP. Если они совпадают, необходимо изменить ASN виртуальной сети, если локальное VPN-устройство уже использует ASN для пиринга с другими соседями BGP.

2. Создание локального сетевого шлюза для Site5

Прежде чем продолжить, убедитесь, что вы по-прежнему подключены к подписке 1. Создайте группу ресурсов, если она еще не создана.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Шаг 2. Подключение шлюза виртуальной сети к локальному сетевому шлюзу

1. Получение обоих шлюзов

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Создание подключения между TestVNet1 и Site5

На этом шаге создается подключение между TestVNet1 и Site5_1, при этом параметру EnableBGP задано значение $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Параметры VPN и BGP для локального VPN-устройства

В следующем примере перечислены параметры, которые вы вводите в разделе конфигурации BGP на локальном VPN-устройстве для этого упражнения.

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Подключение будет установлено через несколько минут. Сразу после создания подключения IPsec начнется сессия пиринга BGP. В этом примере на данный момент настроено только одно локальное VPN-устройство, что приводит к следующей схеме:

Шаг 3. Подключение двух локальных VPN-устройств к VPN-шлюзу "активный — активный"

При наличии двух VPN-устройств в одной локальной сети можно добиться двойной избыточности, подключив VPN-шлюз Azure ко второму VPN-устройству.

1. Создание второго шлюза локальной сети для Site5

IP-адрес шлюза, префикс адреса и адрес пиринга BGP для второго шлюза локальной сети не должны перекрываться с предыдущим шлюзом локальной сети для одной локальной сети.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "131.107.72.23"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Подключение шлюза виртуальной сети ко второму шлюзу локальной сети

Создайте подключение между TestVNet1 и Site5_2, где параметру EnableBGP задано значение $True.

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Параметры VPN и BGP для второго локального VPN-устройства

Аналогичным образом в следующем примере перечислены параметры, которые вы введете во второе VPN-устройство:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

После установки подключения (туннелей) у вас будут двойные избыточные VPN-устройства и туннели, соединяющие локальную сеть и Azure:

Часть 3. Создание подключения между виртуальными сетями в режиме "активный — активный"

В этом разделе описано, как создать подключение между виртуальными сетями в режиме "активный — активный" с использованием BGP. Приведенные ниже инструкции продолжают действия, описанные выше. Чтобы создать и настроить сеть TestVNet1 и VPN-шлюз с использованием BGP, сначала следует выполнить инструкции из первой части .

Шаг 1. Создание TestVNet2 и VPN-шлюза

Важно убедиться, что пространство IP-адресов новой виртуальной сети TestVNet2 не перекрывается с диапазонами виртуальных сетей.

В этом примере виртуальные сети относятся к одной подписке. Вы можете создавать подключения и между виртуальными сетями из разных подписок. Дополнительные сведения об этом см. в статье Настройка подключения VPN-шлюза между виртуальными сетями с помощью Azure CLI. Чтобы использовать для подключения протокол BGP, обязательно укажите параметр -EnableBgp True при создании подключения.

1. Объявление переменных

Не забудьте заменить значения теми, которые вы хотите использовать для конфигурации.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Создание TestVNet2 в новой группе ресурсов

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Создание VPN-шлюза в режиме "активный — активный" для TestVNet2

Запросите выделение двух общедоступных IP-адресов для шлюза, который вы создадите для виртуальной сети. Также следует определить настройки подсети и IP-адресов.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Создайте VPN-шлюз с номером AS и включенным параметром EnableActiveActiveFeature. Номер ASN по умолчанию необходимо переопределить для ваших VPN-шлюзов Azure. Номера ASN для подключенных виртуальных сетей должны быть разными, чтобы работал протокол BGP и транзитная маршрутизация.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Шаг 2. Подключение шлюзов TestVNet1 и TestVNet2

В этом примере оба шлюза находятся в одной подписке. Этот шаг можно выполнить в одном сеансе PowerShell.

1. Получение обоих шлюзов

Убедитесь, что вы входите в систему и подключаетесь к подписке 1.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Создание обоих подключений

На этом шаге вы создадите подключение из TestVNet1 к TestVNet2, а также подключение из TestVNet2 к TestVNet1.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Важно!

Не забудьте включить BGP для ОБОИХ подключений.

После выполнения этих действий подключение будет установлено через несколько минут, а сеанс пиринга BGP будет включен после завершения подключения "виртуальная сеть — виртуальная сеть" с двойной избыточностью:

Обновление существующего VPN-шлюза

При изменении режима шлюза "активный — резервный" на "активный — активный" необходимо создать другой общедоступный IP-адрес, затем добавить вторую IP-конфигурацию шлюза. В этом разделе описано, как перевести имеющийся VPN-шлюз Azure из режима "активный — резервный" в режим "активный — активный" и наоборот с помощью PowerShell. Шлюз можно также изменить на портале Azure на странице Конфигурация для шлюза виртуальной сети.

Настройка режима "активный — активный" для шлюза в режиме "активный — резервный"

В следующем примере шлюз в режиме "активный — резервный" переходит в режим "активный — активный".

1. Объявление переменных

Замените приведенные ниже параметры, используемые для примера, собственными параметрами конфигурации, после чего объявите эти переменные.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

После объявления переменных можно скопировать этот пример и вставить его в консоль PowerShell.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Создание общедоступного IP-адреса и добавление IP-конфигурации для второго шлюза

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Включение режима "активный — активный" и обновление шлюза

На этом шаге вы включаете режим "активный — активный" и обновляете шлюз. В приведенном примере VPN-шлюз использует устаревший номер SKU "Стандартный". Однако параметр "активный — активный" не поддерживает номер SKU "Стандартный". Чтобы изменить размер устаревшего номера SKU на один из поддерживаемых размеров (в данном случае — HighPerformance), просто укажите поддерживаемый устаревший номер SKU, который вы хотите использовать.

Невозможно изменить устаревший номер SKU на один из новых номеров SKU с помощью этого действия. Можно только изменить размер устаревшего номера SKU на другой поддерживаемый устаревший номер SKU. Например, невозможно изменить номер SKU "Стандартный" на VpnGw1 (хотя VpnGw1 и поддерживается для режима "активный — активный"), так как номер SKU "Стандартный" является устаревшим, а VpnGw1 — современным номером SKU. Дополнительные сведения об изменении размера и переходе с различных номеров SKU см. в разделе SKU шлюзов.

Если вы хотите изменить размер современного номера SKU, например изменить VpnGw1 на VpnGw3, это можно сделать с помощью этого действия, так как эти номера SKU из одного семейства SKU. Для этого используется значение

-GatewaySku VpnGw3.

Если вы используете этот параметр в своей среде, если вам не нужно изменять размер шлюза, не нужно указывать -GatewaySku. Обратите внимание на то, что на этом шаге нужно задать объект шлюза в PowerShell, чтобы активировать фактическое обновление. Это обновление может занять от 30 до 45 минут, даже если размер шлюза не изменяется.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Настройка режима "активный — резервный" для шлюза в режиме "активный — активный"

1. Объявление переменных

Замените приведенные ниже параметры, используемые для примера, собственными параметрами конфигурации, после чего объявите эти переменные.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

После объявления переменных получите имя IP-конфигурации, которую нужно удалить.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Удаление IP-конфигурации шлюза и отключение режима "активный — активный"

Используйте этот пример, чтобы удалить IP-конфигурацию шлюза и отключить режим "активный — активный". Обратите внимание: чтобы активировать фактическое обновление, нужно задать объект шлюза в PowerShell.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Для обновления может потребоваться 30–45 минут.

Дальнейшие действия

Установив подключение, можно добавить виртуальные машины в виртуальные сети. Инструкции см. в статье о создании виртуальной машины.