Использование Microsoft Sentinel с Брандмауэром веб-приложений Azure

Брандмауэр веб-приложений Azure (WAF) в сочетании с Microsoft Sentinel может обеспечить управление событиями информационной безопасности для ресурсов WAF. Microsoft Sentinel обеспечивает аналитику безопасности с помощью Log Analytics, что позволяет легко разбивать и просматривать данные WAF. С помощью Microsoft Sentinel можно получить доступ к предварительно созданным книгам и изменить их в соответствии с потребностями вашей организации. В книге может отображаться аналитика для WAF в сети доставки содержимого Azure (CDN), WAF в Azure Front Door, а также WAF в Шлюзе приложений для нескольких подписок и рабочих областей.

Категории анализа журналов WAF

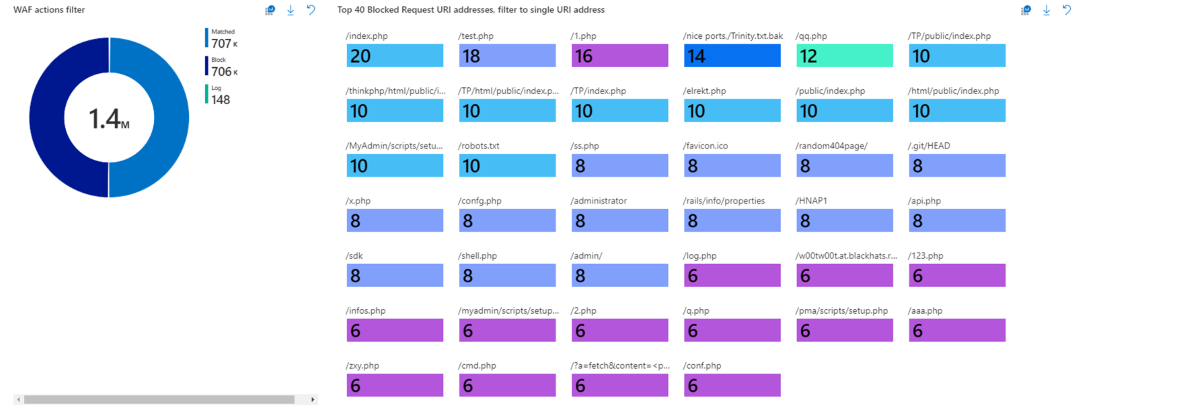

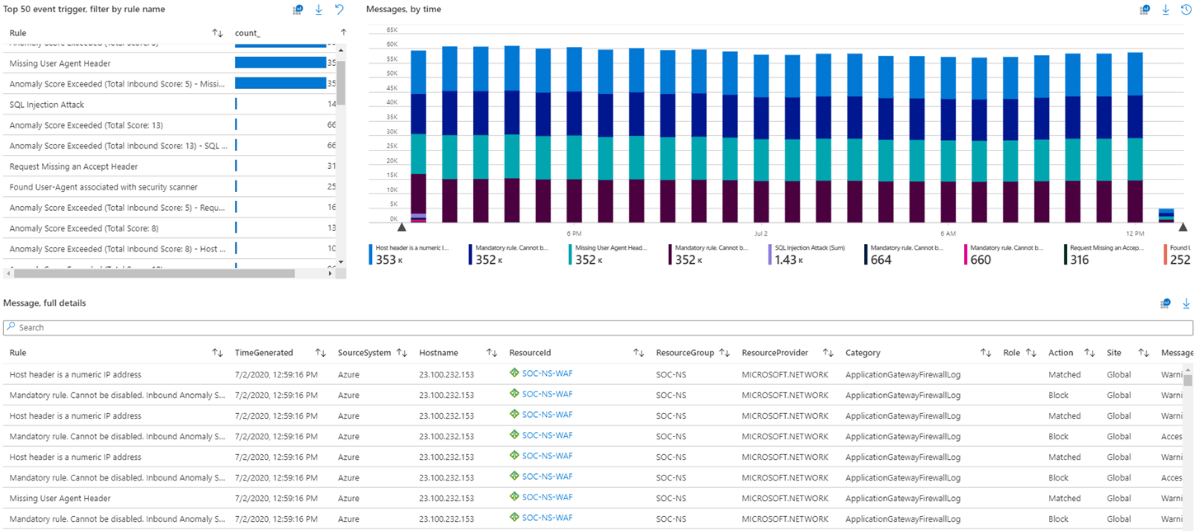

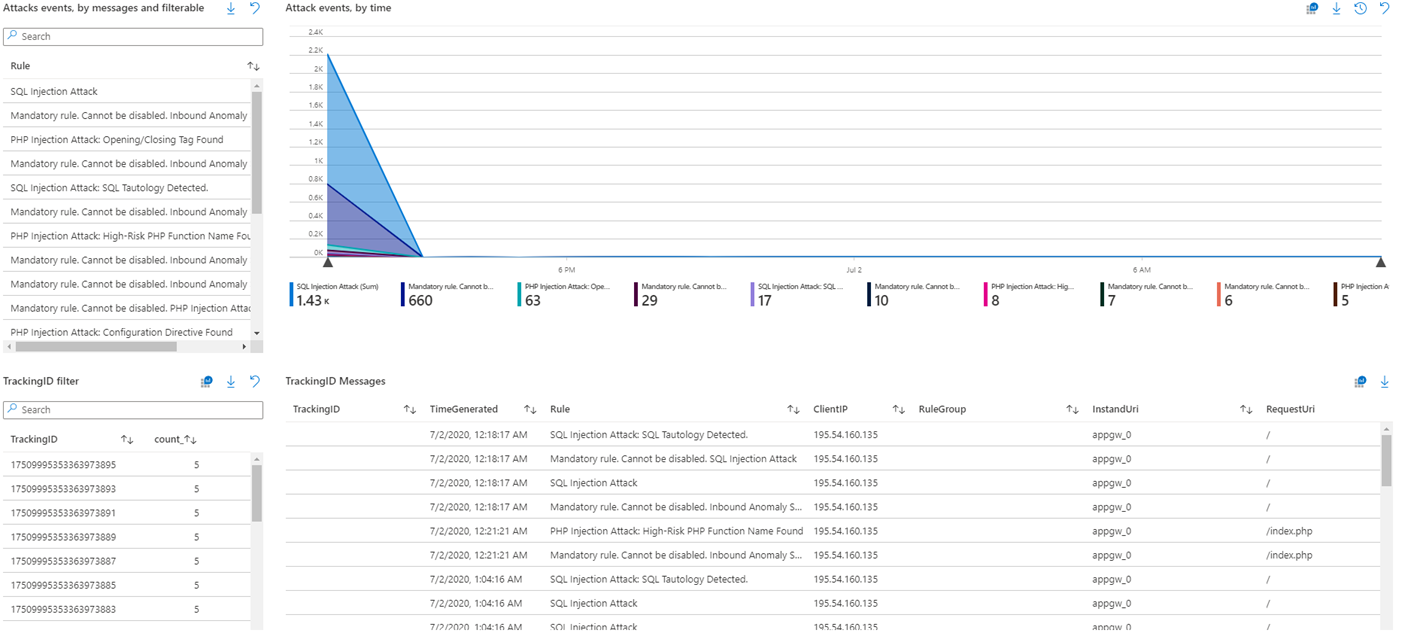

Анализ журналов WAF подразделяется на следующие категории:

- все действия WAF выполнены;

- 40 самых популярных URI-адресов заблокированных запросов;

- 50 самых популярных триггеров событий;

- сообщения за период времени;

- полные сведения о сообщении;

- события атаки по сообщениям;

- события атаки за период времени;

- фильтр идентификаторов отслеживания;

- сообщение идентификаторов отслеживания;

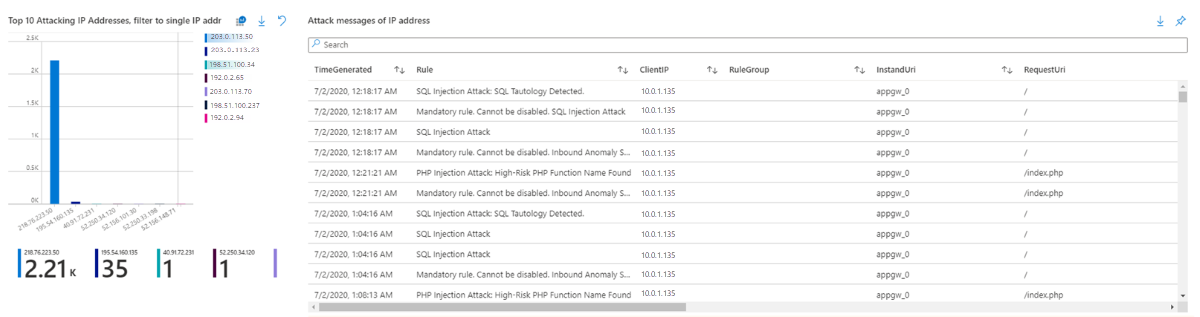

- 10 самых популярных IP-адресов для атак;

- сообщения об атаках IP-адресов.

Примеры книги WAF

В следующих примерах книг WAF показаны образцы данных:

Запуск книги WAF

Книга WAF работает для всех брандмауэров веб-приложения Azure Front Door, Шлюза приложений и сети доставки содержимого. Перед подключением данных из этих ресурсов, на ресурсе нужно включить анализ журналов.

Чтобы включить анализ журналов для каждого ресурса, перейдите к отдельному ресурсу Azure Front Door, Шлюза приложений или сети доставки содержимого:

Выберите Параметры диагностики.

Щелкните команду Добавить параметр диагностики.

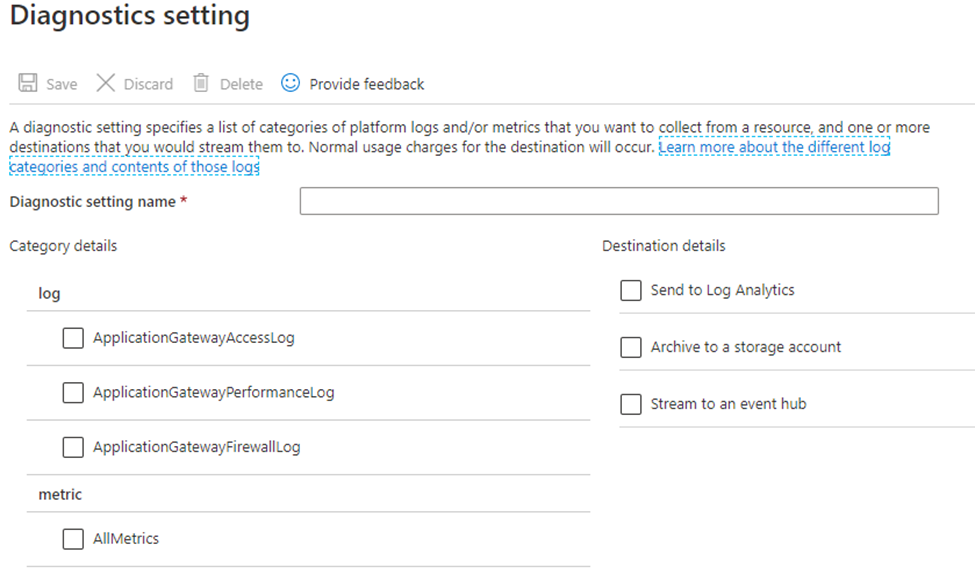

На странице "Параметр диагностики"

- Введите имя.

- Установите флажок Отправить в Log Analytics.

- Выберите рабочую область назначения журнала.

- Выберите типы журналов для анализа.

- Шлюз приложений: "ApplicationGatewayAccessLog" и "ApplicationGatewayFirewallLog"

- Azure Front Door Standard/Premium: "FrontDoorAccessLog" и "FrontDoorFirewallLog"

- Azure Front Door classic: "FrontdoorAccessLog" и "FrontdoorFirewallLog"

- Сеть доставки содержимого: "AzureCdnAccessLog"

- Щелкните Сохранить.

На домашней странице Azure в строке поиска введите Microsoft Sentinel и выберите ресурс Microsoft Sentinel.

Создайте новую рабочую область или выберите уже активную.

В Microsoft Sentinel в разделе Управление содержимым выберите Центр содержимого.

Найдите и выберите решение Azure Брандмауэр веб-приложений.

На панели инструментов в верхней части страницы выберите Установить или обновить.

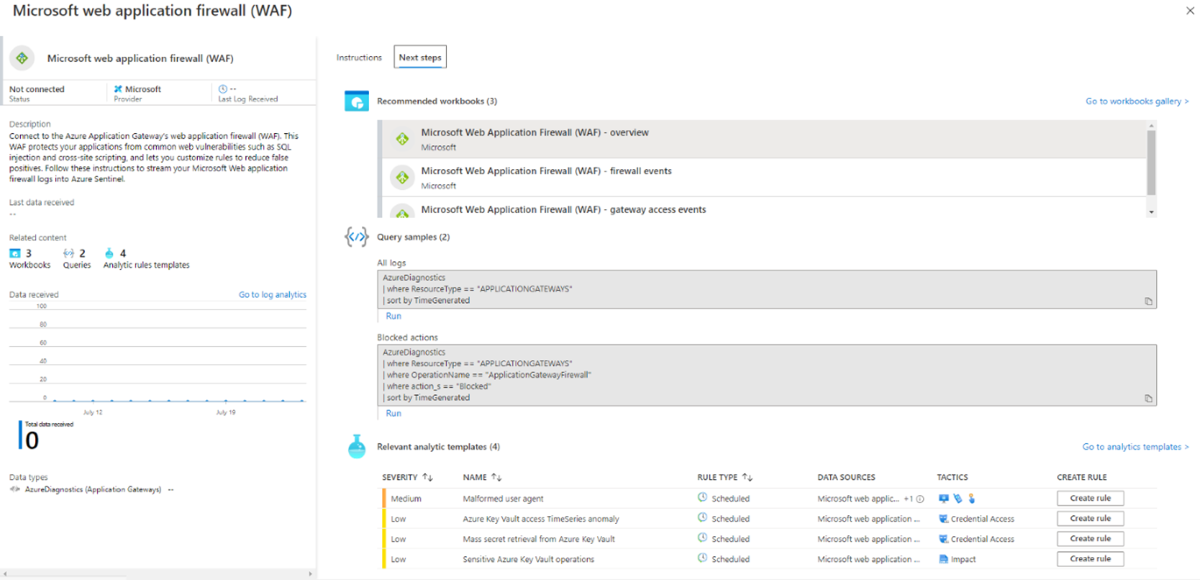

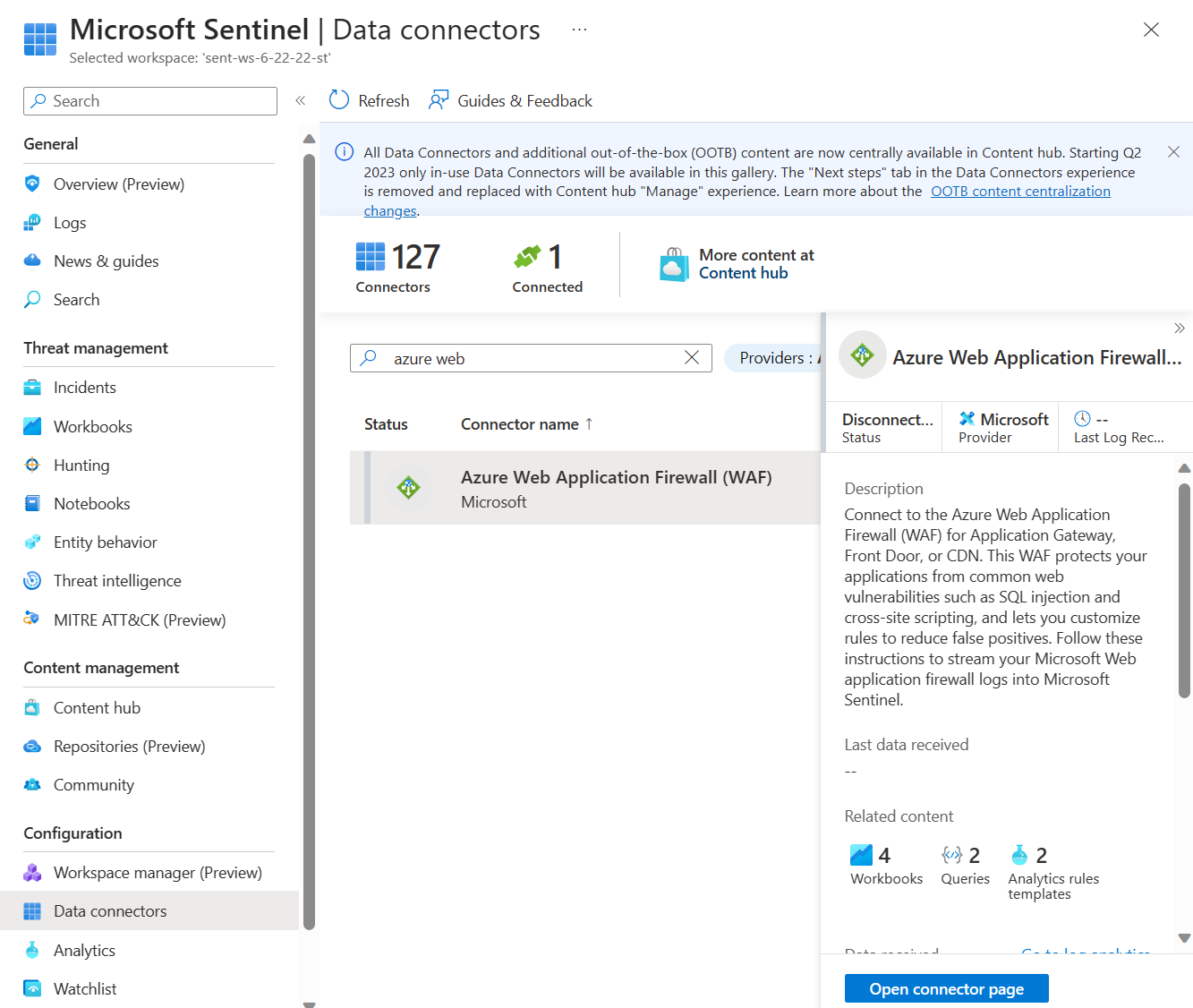

В Microsoft Sentinel слева в разделе Конфигурация выберите Соединители данных.

Найдите и выберите Azure Брандмауэр веб-приложений (WAF). Выберите Открыть страницу соединителя в правом нижнем углу.

Следуйте инструкциям в разделе Конфигурация для каждого ресурса брандмауэра веб-приложения, для которого нужно получить аналитические данные журнала, если вы не сделали этого ранее.

После завершения настройки отдельных ресурсов брандмауэра веб-приложения выберите вкладку Следующие шаги. Выберите одну из рекомендуемых книг. В этой книге будут использоваться все аналитические данные журнала, которые были включены ранее. Теперь для ресурсов брандмауэра веб-приложения должна существовать книга брандмауэра веб-приложения.

Автоматическое обнаружение угроз и реагирование на них

Используя журналы WAF, которые были в Sentinel, можно использовать правила аналитики Sentinel для автоматического обнаружения атак безопасности, создания инцидентов безопасности и автоматического реагирования на инциденты безопасности с помощью сборников схем. Дополнительные сведения Об использовании сборников схем с правилами автоматизации в Microsoft Sentinel.

Azure WAF также поставляется со встроенными шаблонами правил обнаружения Sentinel для атак SQLi, XSS и Log4J. Эти шаблоны можно найти на вкладке Аналитика в разделе "Шаблоны правил" в Sentinel. Вы можете использовать эти шаблоны или определять собственные шаблоны на основе журналов WAF.

Раздел автоматизации этих правил может помочь вам автоматически реагировать на инцидент, запустив сборник схем. Пример такого сборника схем для реагирования на атаки можно найти в репозитории GitHub сетевой безопасности здесь. Этот сборник схем автоматически создает настраиваемые правила политики WAF, чтобы блокировать исходные IP-адреса злоумышленника, обнаруженные правилами обнаружения аналитики WAF.