Настройка дополнительных функций в Defender для конечной точки

Область применения:

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

В зависимости от используемых продуктов безопасности Майкрософт некоторые дополнительные функции могут быть доступны для интеграции Defender для конечной точки.

Включение дополнительных функций

Перейдите на портал Microsoft Defender и выполните вход.

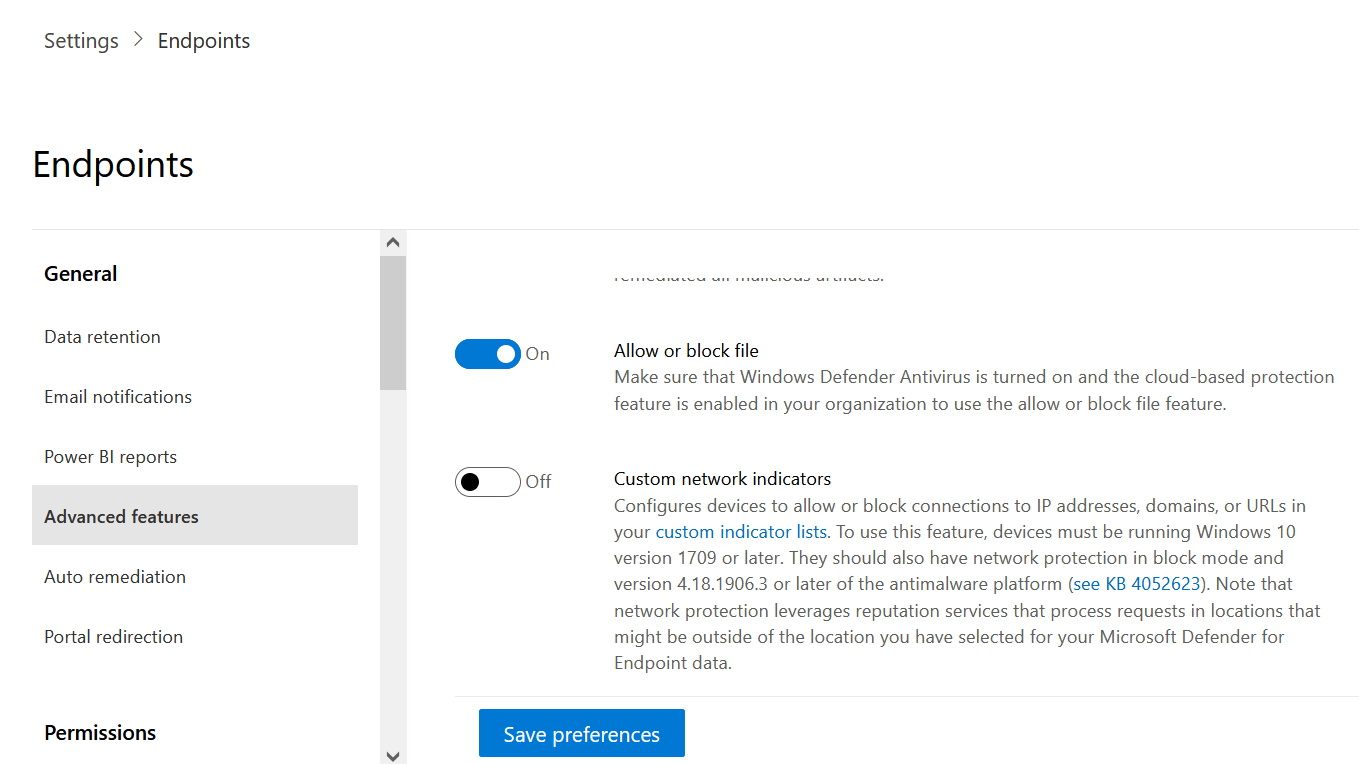

В области навигации выберите Параметры Конечные>>точкиДополнительные функции.

Выберите расширенную функцию, которую вы хотите настроить, и установите переключатель между Вкл. и Выкл.

Выберите Сохранить параметры.

Используйте следующие расширенные функции, чтобы лучше защититься от потенциально вредоносных файлов и получить более подробные сведения во время исследований безопасности.

Ограничение корреляции в группах устройств с заданной областью

Эту конфигурацию можно использовать для сценариев, в которых локальные операции SOC хотели бы ограничить корреляцию оповещений только группами устройств, к которым они могут получить доступ. Если включить этот параметр, инцидент, состоящий из оповещений, которые группы между устройствами больше не будут рассматриваться как один инцидент. Затем локальная SOC может принять меры по инциденту, так как у них есть доступ к одной из участвующих групп устройств. Однако глобальная SOC будет видеть несколько разных инцидентов по группе устройств вместо одного инцидента. Мы не рекомендуем включать этот параметр, если это не перевешивает преимущества корреляции инцидентов во всей организации.

Примечание.

Изменение этого параметра влияет только на будущие корреляции оповещений.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

Включение EDR в блочном режиме

Обнаружение и ответ конечной точки (EDR) в режиме блока обеспечивает защиту от вредоносных артефактов, даже если Microsoft Defender антивирусная программа работает в пассивном режиме. Если этот параметр включен, EDR в блочном режиме блокирует вредоносные артефакты или поведения, обнаруженные на устройстве. EDR в режиме блокировки работает в фоновом режиме для устранения вредоносных артефактов, обнаруженных после взлома.

Автоматическое разрешение оповещений

Включите этот параметр для автоматического устранения оповещений, в которых угрозы не обнаружены или где были устранены обнаруженные угрозы. Если вы не хотите автоматически разрешать оповещения, необходимо вручную отключить эту функцию.

Примечание.

- Результат действия автоматического разрешения может повлиять на вычисление уровня риска устройства, основанное на активных оповещениях, обнаруженных на устройстве.

- Если аналитик операций безопасности вручную задает состояние оповещения "Выполняется" или "Разрешено", функция автоматического разрешения не будет перезаписывать его.

Разрешить или заблокировать файл

Блокировка доступна только в том случае, если ваша организация соответствует следующим требованиям:

- Использует антивирусную программу Microsoft Defender в качестве активного решения для защиты от вредоносных программ и;

- Включена функция облачной защиты.

Эта функция позволяет блокировать потенциально вредоносные файлы в сети. Блокировка файла помешает его чтению, записи или выполнению на устройствах в вашей организации.

Чтобы включить параметр Разрешить или заблокировать файлы, выполните приведенные далее действия.

На портале Microsoft Defender в области навигации выберите Параметры Конечные>точки>Общие>дополнительные функции>Разрешить или заблокировать файл.

Переключите параметр между Вкл . и Выкл.

Выберите Сохранить параметры в нижней части страницы.

После включения этой функции можно блокировать файлы на вкладке Добавить индикатор на странице профиля файла.

Скрытие потенциальных повторяющихся записей устройств

Включив эту функцию, вы можете убедиться, что вы видите наиболее точную информацию о своих устройствах, скрывая потенциальные дубликаты записей устройств. Существуют различные причины возникновения повторяющихся записей устройств, например возможность обнаружения устройств в Microsoft Defender для конечной точки может сканировать вашу сеть и обнаружить устройство, которое уже подключено или недавно было отключено.

Эта функция будет определять потенциальные повторяющиеся устройства на основе их имени узла и времени последнего просмотрена. Повторяющиеся устройства будут скрыты от нескольких интерфейсов на портале, таких как инвентаризация устройств, страницы Управление уязвимостями Microsoft Defender и общедоступные API для данных компьютера, оставляя наиболее точные записи устройства видимыми. Однако дубликаты по-прежнему будут отображаться на страницах глобальный поиск, расширенной охоты, оповещений и инцидентов.

Этот параметр включен по умолчанию и применяется на уровне клиента. Если вы не хотите скрывать потенциальные повторяющиеся записи устройств, необходимо вручную отключить эту функцию.

Пользовательские индикаторы сети

Включение этой функции позволяет создавать индикаторы для IP-адресов, доменов или URL-адресов, которые определяют, будут ли они разрешены или заблокированы на основе настраиваемого списка индикаторов.

Чтобы использовать эту функцию, устройства должны работать Windows 10 версии 1709 или более поздней или Windows 11. Они также должны иметь защиту сети в режиме блокировки и версии 4.18.1906.3 или более поздней платформы защиты от вредоносных программ см. статью Базы знаний 4052623.

Дополнительные сведения см. в разделе Управление индикаторами.

Примечание.

Защита сети использует службы репутации, обрабатывающие запросы в расположениях, которые могут находиться за пределами расположения, выбранного для данных Defender для конечной точки.

Защита от незаконного изменения

Во время некоторых видов кибератак злоумышленники пытаются отключить функции безопасности, такие как антивирусная защита, на ваших компьютерах. Злоумышленники, например, отключают функции безопасности, чтобы упростить доступ к данным, установить вредоносные программы или иным образом использовать ваши данные, удостоверения и устройства. Защита от незаконного изменения по существу блокирует Microsoft Defender антивирусную программу и предотвращает изменение параметров безопасности с помощью приложений и методов.

Дополнительные сведения, включая настройку защиты от незаконного изменения, см. в разделе Защита параметров безопасности с помощью защиты от незаконного изменения.

Отображение сведений о пользователе

Включите эту функцию, чтобы просмотреть сведения о пользователях, хранящиеся в Microsoft Entra ID. Сведения включают изображение пользователя, его имя, должность и сведения об отделе при изучении сущностей учетной записи пользователя. Сведения об учетной записи пользователя можно найти в следующих представлениях:

- Очередь оповещений

- Страница сведений об устройстве

Дополнительные сведения см. в статье Исследование учетной записи пользователя.

интеграция Skype для бизнеса

Включение интеграции Skype для бизнеса позволяет общаться с пользователями с помощью Skype для бизнеса, электронной почты или телефона. Эта активация может быть удобной, если вам нужно связаться с пользователем и снизить риски.

Примечание.

Когда устройство изолировано от сети, существует всплывающее окно, в котором можно включить обмен данными Между Outlook и Skype, что позволяет общаться с пользователем при отключении от сети. Этот параметр применяется к обмену данными в Skype и Outlook, когда устройства находятся в режиме изоляции.

Microsoft Defender for Cloud Apps

Включение этого параметра перенаправит сигналы Defender для конечной точки в Microsoft Defender for Cloud Apps, чтобы обеспечить более глубокое представление об использовании облачных приложений. Перенаправленные данные хранятся и обрабатываются в том же расположении, что и данные Defender for Cloud Apps.

Примечание.

Эта функция будет доступна с лицензией E5 для Enterprise Mobility + Security на устройствах под управлением Windows 10 версии 1709 (сборка ОС 16299.1085 с KB4493441), Windows 10 версии 1803 (сборка ОС 17134.704 с KB4493464), Windows 10, версия 1809 (сборка ОС 17763.379 с KB4489899), более поздние версии Windows 10 или Windows 11.

Фильтрация веб-содержимого

Блокировать доступ к веб-сайтам, содержащим нежелательное содержимое, и отслеживать веб-активность во всех доменах. Чтобы указать категории веб-содержимого, которые нужно заблокировать, создайте политику фильтрации веб-содержимого. При развертывании базовых Microsoft Defender для конечной точки базовых показателей безопасности убедитесь, что у вас есть защита сети в режиме блокировки.

Единый журнал аудита

Поиск в Microsoft Purview позволяет вашей группе безопасности и соответствия требованиям просматривать критические данные о событиях журнала аудита, чтобы получить аналитические сведения и исследовать действия пользователей. Всякий раз, когда пользователь или администратор выполняет действие аудита, создается запись аудита и сохраняется в журнале аудита Microsoft 365 для вашей организации. Дополнительные сведения см. в разделе Поиск в журнале аудита.

Обнаружение устройств

Помогает находить неуправляемые устройства, подключенные к корпоративной сети без необходимости использования дополнительных устройств или громоздких изменений процесса. С помощью подключенных устройств можно найти неуправляемые устройства в сети и оценить уязвимости и риски. Дополнительные сведения см. в разделе Обнаружение устройств.

Примечание.

Вы всегда можете применить фильтры, чтобы исключить неуправляемые устройства из перечня устройств. Чтобы отфильтровать неугодные устройства, также можно использовать столбец состояния подключения в запросах API.

Скачивание файлов в карантине

Резервное копирование файлов в карантине в безопасном и совместимом расположении, чтобы их можно было скачать непосредственно из карантина. Кнопка Скачать файл всегда будет доступна на странице файла. Этот параметр включен по умолчанию. Дополнительные сведения о требованиях

По умолчанию упрощенное подключение при подключении устройств на портале Defender

Этот параметр установит пакет подключения по умолчанию для упрощенного подключения для применимых операционных систем. У вас по-прежнему есть возможность использовать стандартный пакет подключения на странице подключения, но его необходимо выбрать в раскрывающемся списке.

Реагирование в реальном времени

Включите эту функцию, чтобы пользователи с соответствующими разрешениями могли начать сеанс динамического реагирования на устройствах.

Дополнительные сведения о назначениях ролей см. в разделе Создание ролей и управление ими.

Динамический ответ для серверов

Включите эту функцию, чтобы пользователи с соответствующими разрешениями могли запустить сеанс динамического ответа на серверах.

Дополнительные сведения о назначениях ролей см. в разделе Создание ролей и управление ими.

Выполнение скрипта без знака в реальном времени

Включение этой функции позволяет выполнять неподписанные скрипты в сеансе динамического ответа.

Обман

Обман позволяет команде безопасности управлять приманками и приманками и развертывать их для перехвата злоумышленников в вашей среде. После включения этого параметра перейдите в раздел Правила > обмана правила для запуска кампаний обмана. См. статью Управление возможностью обмана в Microsoft Defender XDR.

Предоставление общего доступа к оповещениям конечной точки в Центре соответствия требованиям Майкрософт

Перенаправлять оповещения системы безопасности конечных точек и их состояние рассмотрения в Портал соответствия требованиям Microsoft Purview, что позволяет улучшить политики управления внутренними рисками с помощью оповещений и устранить внутренние риски, прежде чем они причинят вред. Пересылаемые данные обрабатываются и хранятся в том же расположении, что и данные Office 365.

После настройки индикаторов нарушения политики безопасности в параметрах управления внутренними рисками оповещения Defender для конечной точки будут предоставляться управлению внутренними рисками для соответствующих пользователей.

подключение Microsoft Intune

Defender для конечной точки можно интегрировать с Microsoft Intune, чтобы включить условный доступ на основе рисков устройств. Включив эту функцию, вы сможете делиться сведениями об устройстве Defender для конечной точки с Intune, что повышает эффективность применения политик.

Важно!

Чтобы использовать эту функцию, необходимо включить интеграцию с Intune и Defender для конечной точки. Дополнительные сведения о конкретных шагах см . в разделе Настройка условного доступа в Defender для конечной точки.

Эта функция доступна только при наличии следующих предварительных требований:

- Лицензированный клиент для Enterprise Mobility + Security E3 и Windows E5 (или Microsoft 365 корпоративный E5);

- Активная среда Microsoft Intune, к которой Microsoft Entra присоединены управляемые Intune устройстваМи Windows.

Данные телеметрии с проверкой подлинности

Вы можете включить телеметрия с проверкой подлинности, чтобы предотвратить подделывание данных телеметрии на панели мониторинга.

Предварительные функции

Узнайте о новых возможностях в предварительной версии Defender для конечной точки.

Попробуйте следующие функции, включив предварительный просмотр. У вас будет доступ к предстоящим функциям, о которых вы можете оставить отзыв, чтобы улучшить общий интерфейс, прежде чем функции получите общедоступную.

Если у вас уже включена предварительная версия функций, управляйте параметрами из main Defender XDR параметров.

Дополнительные сведения см. в разделе Microsoft Defender XDR предварительных версий функций.

Уведомления об атаках на конечные точки

Уведомления об атаках конечных точек позволяют корпорации Майкрософт активно искать критические угрозы для определения приоритетов на основе срочности и влияния на данные конечной точки.

Дополнительные сведения об Microsoft Defender экспертов см. в упреждающем поиске по всем область Microsoft Defender XDR, включая угрозы, охватывающие электронную почту, совместную работу, удостоверения, облачные приложения и конечные точки.

Статьи по теме

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.