Бесфайловые угрозы

Что такое угрозы без файлов? Термин "без файлов" предполагает, что угроза не приходит в файл, например backdoor, который находится только в памяти компьютера. Однако для вредоносных программ без файлов не существует ни одного определения. Термин используется широко, а иногда и для описания семейств вредоносных программ, которые используют файлы для работы.

Атаки включают несколько этапов для таких функциональных возможностей, как выполнение, сохраняемость или кража информации. Некоторые части цепочки атак могут быть без файлов, в то время как другие могут включать файловую систему в той или иной форме.

Для ясности угрозы без файлов группируются по разным категориям.

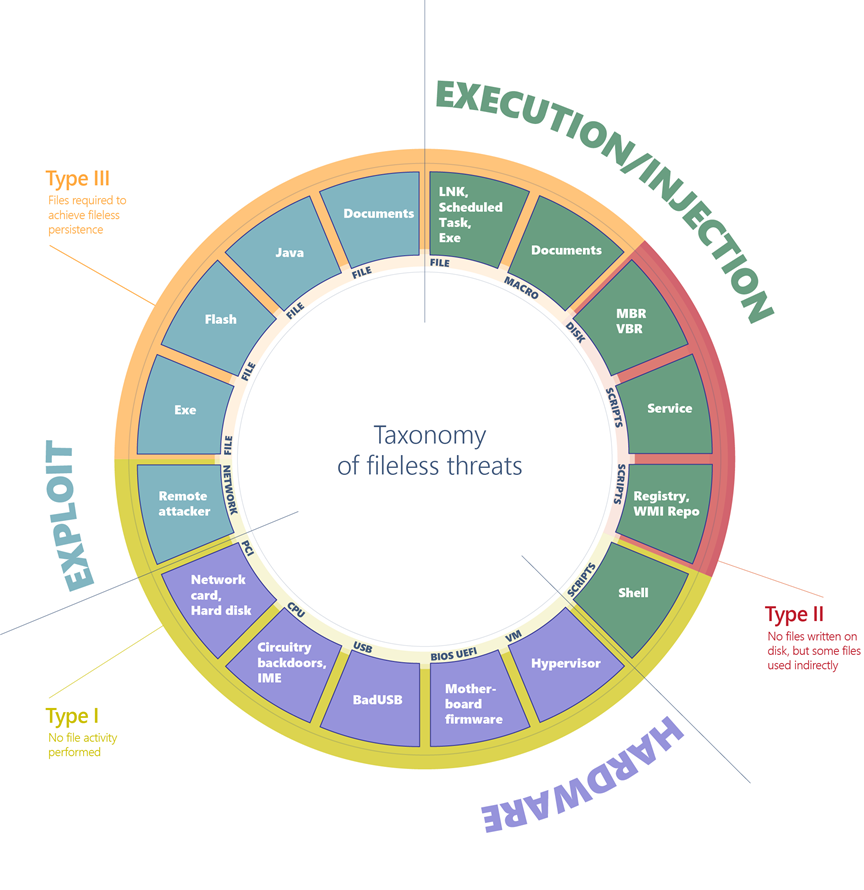

Рис. 1. Комплексная схема вредоносных программ без файлов

Угрозы без файлов можно классифицировать по точке входа, которая указывает, как вредоносные программы без файлов могут поступать на компьютер. Они могут прибыть через эксплойт, через скомпрометированное оборудование или через регулярное выполнение приложений и скриптов.

Затем выведите список формы точки входа. Например, эксплойты могут основываться на файлах или сетевых данных, периферийные устройства PCI — это тип аппаратного вектора, а скрипты и исполняемые файлы — это подкатегории вектора выполнения.

Наконец, классифицируйте хозяин инфекции. Например, приложение Flash может содержать различные угрозы, такие как эксплойт, простой исполняемый файл и вредоносное встроенное ПО с аппаратного устройства.

Классификация помогает разделить и классифицировать различные виды угроз без файлов. Некоторые из них являются более опасными, но и более трудными для реализации, в то время как другие чаще используются, несмотря на (или именно потому), что они не очень продвинуты.

Из этой классификации можно получить три main типов угроз без файлов в зависимости от того, сколько отпечатков пальцев они могут оставить на зараженных компьютерах.

Тип I. Действие файла не выполняется

Полностью бесфайловые вредоносные программы могут считаться вредоносными программами, которые никогда не требуют записи файла на диск. Как такие вредоносные программы заразят компьютер в первую очередь? В одном из примеров целевой компьютер получает вредоносные сетевые пакеты, которые используют уязвимость EternalBlue. Эта уязвимость позволяет установить backdoor DoublePulsar, который в конечном итоге находится только в памяти ядра. В этом случае файл или какие-либо данные не записываются в файл.

На скомпрометированном устройстве также может скрываться вредоносный код в встроенном ПО устройства (например, BIOS), периферийных устройствах USB (например, атака BadUSB) или встроенном ПО сетевого карта. Все эти примеры не требуют запуска файла на диске и теоретически могут жить только в памяти. Вредоносный код будет выдержать перезагрузки, переформаты дисков и переустановки ОС.

Инфекции этого типа может быть особенно трудно обнаружить, так как большинство антивирусных продуктов не имеют возможности проверять встроенное ПО. В случаях, когда продукт имеет возможность проверять и обнаруживать вредоносное встроенное ПО, по-прежнему возникают значительные проблемы, связанные с устранением угроз на этом уровне. Этот тип вредоносных программ без файлов требует высокой сложности и часто зависит от конкретной конфигурации оборудования или программного обеспечения. Это не вектор атаки, который можно использовать легко и надежно. Хотя угрозы этого типа опасны, они редки и не являются практичными для большинства атак.

Тип II. Действие непрямого файла

Существуют и другие способы, с помощью которых вредоносные программы могут обеспечить отсутствие файлов на компьютере, не требуя значительных усилий по проектированию. Без файловая вредоносная программа этого типа не записывает файлы напрямую в файловую систему, но может в конечном итоге использовать файлы косвенно. Например, с помощью backdoor Poshspy злоумышленники установили вредоносную команду PowerShell в репозитории WMI и настроили фильтр WMI для периодического выполнения команды.

Такую установку можно выполнить с помощью командной строки, не требуя наличия в файле backdoor. Вредоносную программу можно установить и теоретически запустить, никогда не касаясь файловой системы. Однако репозиторий WMI хранится в физическом файле в центральной области хранения, управляемой диспетчером объектов CIM, и обычно содержит допустимые данные. Несмотря на то, что в цепочке заражения технически используется физический файл, это считается атакой без файлов, так как репозиторий WMI — это универсальный контейнер данных, который невозможно обнаружить и удалить.

Тип III: файлы, необходимые для работы

Некоторые вредоносные программы могут иметь своего рода сохраняемость без файлов, но не без использования файлов для работы. Примером для этого сценария является Kovter, который создает обработчик открытых команд оболочки в реестре для случайного расширения файла. Открытие файла с таким расширением приведет к выполнению скрипта с помощью допустимого средства mshta.exe.

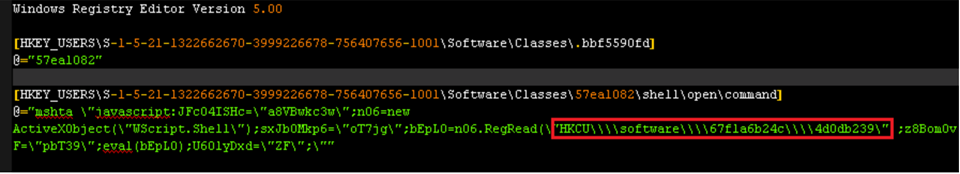

Рис. 2. Раздел реестра Kovter

При вызове открытой команды запускается связанная команда из реестра, что приводит к выполнению небольшого скрипта. Этот скрипт считывает данные из дополнительного раздела реестра и выполняет их, что, в свою очередь, приводит к загрузке окончательных полезных данных. Однако для запуска открытой команды в первую очередь Kovter должен удалить файл с тем же расширением, которое предназначено для глагола (в приведенном выше примере расширение .bbf5590fd). Он также должен задать ключ автозапуска, настроенный для открытия такого файла при запуске компьютера.

Kovter считается угрозой без файлов, так как файловая система не имеет практического применения. Файлы со случайными расширениями содержат нежелательные данные, которые невозможно использовать при проверке наличия угрозы. Файлы, в которых хранится реестр, являются контейнерами, которые не могут быть обнаружены и удалены при наличии вредоносного содержимого.

Классификация угроз без файлов по узлам заражения

Охарактеризовав широкие категории, мы можем покопаться в деталях и предоставить разбивку инфекции хозяев. Эта комплексная классификация охватывает панораму того, что обычно называется без файлов вредоносными программами. Это стимулирует наши усилия по изучению и разработке новых функций защиты, которые нейтрализуют классы атак и гарантируют, что вредоносные программы не овладеют преимуществом в гонке вооружений.

Подвиги

Файловый ( тип III: исполняемый файл, Flash, Java, документы). Исходный файл может использовать операционную систему, браузер, ядро Java, подсистему Flash и т. д. для выполнения кода оболочки и доставки полезных данных в память. В то время как полезные данные не файловые, начальным вектором входа является файл.

Сетевое взаимодействие (тип I). Сетевое взаимодействие, использующее уязвимость на целевом компьютере, может обеспечить выполнение кода в контексте приложения или ядра. Примером является WannaCry, который использует ранее исправленную уязвимость в протоколе SMB для доставки backdoor в памяти ядра.

Оборудование

На основе устройств (тип I: сетевой карта, жесткий диск). Устройствам, таким как жесткие диски и сетевые карты, требуются наборы микросхем и специальное программное обеспечение для работы. Программное обеспечение, размещенное и работающее на чипсете устройства, называется встроенное ПО. Хотя это сложная задача, встроенное ПО может быть заражено вредоносными программами.

На основе ЦП (тип I). Современные ЦП являются сложными и могут включать подсистемы, на которых выполняется встроенное ПО для управления. Такое встроенное ПО может быть уязвимо для перехвата и позволяет выполнять вредоносный код, который будет работать из ЦП. В декабре 2017 года два исследовавших сообщили об уязвимости, которая позволяет злоумышленникам выполнять код в подсистеме управления (ME), присутствующей в любом современном ЦП от Intel. Между тем, группа злоумышленников PLATINUM имеет возможность использовать технологию активного управления Intel (AMT) для выполнения невидимой сетевой связи, минуя установленную операционную систему. ME и AMT по сути являются автономными микро-компьютерами, которые живут внутри ЦП и работают на очень низком уровне. Поскольку эти технологии предназначены для обеспечения удаленного управления, они имеют прямой доступ к оборудованию, не зависят от операционной системы и могут работать, даже если компьютер отключен.

Помимо уязвимости на уровне встроенного ПО, процессоры могут быть изготовлены с backdoor, вставленными непосредственно в аппаратную схему. Это нападение было изучено и было возможно в прошлом. Сообщалось, что некоторые модели процессоров x86 содержат дополнительное встроенное ядро ЦП, похожее на RISC, которое может эффективно обеспечить backdoor , с помощью которого обычные приложения могут получить привилегированное выполнение.

Usb-based (Type I): USB-устройства всех видов могут быть перепрограммированы с вредоносным встроенного ПО, способным взаимодействовать с операционной системой гнусными способами. Например, метод BadUSB позволяет перепрограммировать USB-накопитель в качестве клавиатуры, которая отправляет команды на компьютеры с помощью нажатий клавиш, или в качестве сетевого карта, который может перенаправлять трафик по необходимости.

На основе BIOS (тип I). BIOS — это встроенное ПО, работающее внутри набора микросхем. Он выполняется при включении компьютера, инициализирует оборудование, а затем передает управление загрузочному сектору. BIOS является важным компонентом, который работает на низком уровне и выполняется до загрузочного сектора. Можно перепрограммировать встроенное ПО BIOS с помощью вредоносного кода, как это было в прошлом с rootkit Mebromi.

На основе гипервизора (тип I). Современные ЦП обеспечивают поддержку аппаратной низкоуровневой оболочки, что позволяет операционной системе создавать надежные виртуальные машины. Виртуальная машина работает в ограниченной и имитированной среде и теоретически не знает о эмуляции. Вредоносная программа, захватив компьютер, может реализовать небольшую гипервизор, чтобы скрыться за пределами работающей операционной системы. Вредоносные программы такого рода были теоритизированы в прошлом, и в конечном итоге были замечены реальные низкоуровневые руткиты, хотя на сегодняшний день известны немногие.

Выполнение и внедрение

На основе файлов (тип III: исполняемые файлы, библиотеки DLL, LNK-файлы, запланированные задачи): это стандартный вектор выполнения. Простой исполняемый файл можно запустить в качестве вредоносного ПО первого этапа для запуска дополнительных полезных данных в памяти или внедрить в другие законные выполняемые процессы.

На основе макросов (тип III: документы Office). Язык VBA — это гибкое и мощное средство, предназначенное для автоматизации задач редактирования и добавления динамических функций в документы. Таким образом, злоумышленники могут злоупотреблять им для выполнения вредоносных операций, таких как декодирование, запуск или внедрение полезных данных исполняемого файла или даже для реализации всего программы-шантажиста, например в случае qkG. Макросы выполняются в контексте процесса Office (например, Winword.exe) и реализуются на языке сценариев. Двоичный исполняемый файл, который может проверить антивирусная программа, не существует. Хотя приложениям Office требуется явное согласие пользователя на выполнение макросов из документа, злоумышленники используют методы социальной инженерии, чтобы обмануть пользователей, чтобы разрешить выполнение макросов.

На основе скриптов (тип II: файл, служба, реестр, репозиторий WMI, оболочка). Языки сценариев JavaScript, VBScript и PowerShell доступны по умолчанию на платформах Windows. Скрипты имеют те же преимущества, что и макросы, они представляют собой текстовые файлы (не двоичные исполняемые файлы) и выполняются в контексте интерпретатора (например, wscript.exe, powershell.exe), который является чистым и допустимым компонентом. Скрипты универсальны и могут выполняться из файла (дважды щелкнув их) или выполняться непосредственно в командной строке интерпретатора. Запуск в командной строке позволяет вредоносным программам кодировать вредоносные скрипты как службы автозапуска в разделах реестра автозапуска в качестве подписок на события WMI из репозитория WMI. Кроме того, злоумышленник, получивший доступ к зараженному компьютеру, может ввести скрипт в командной строке.

На основе диска (тип II: загрузочная запись). Загрузочная запись является первым сектором диска или тома и содержит исполняемый код, необходимый для запуска процесса загрузки операционной системы. Такие угрозы, как Petya , могут заразить загрузочную запись, перезаписав ее вредоносным кодом. При загрузке компьютера вредоносная программа немедленно получает контроль. Загрузочная запись находится за пределами файловой системы, но она доступна операционной системе. Современные антивирусные продукты могут сканировать и восстанавливать их.

Победу над вредоносными программами без файлов

Корпорация Майкрософт активно отслеживает ландшафт безопасности для выявления новых тенденций угроз и разрабатывает решения для устранения классов угроз. Мы инструментируем устойчивые средства защиты, которые эффективны против широкого спектра угроз. С помощью интерфейса проверки защиты от вредоносных программ (AMSI), мониторинга поведения, сканирования памяти и защиты сектора загрузки Microsoft Defender для конечной точки могут проверять угрозы без файлов даже при интенсивном запутывании. Технологии машинного обучения в облаке позволяют масштабировать эти средства защиты от новых и возникающих угроз.

Дополнительные сведения см. в статье Вне видимости, но невидимая: Поражение без файловых вредоносных программ с помощью мониторинга поведения, AMSI и AV следующего поколения

Дополнительные ресурсы и сведения

Узнайте, как развернуть возможности защиты от угроз в Microsoft 365 E5.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по