Веб-защита

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Сведения о защите веб-сайта

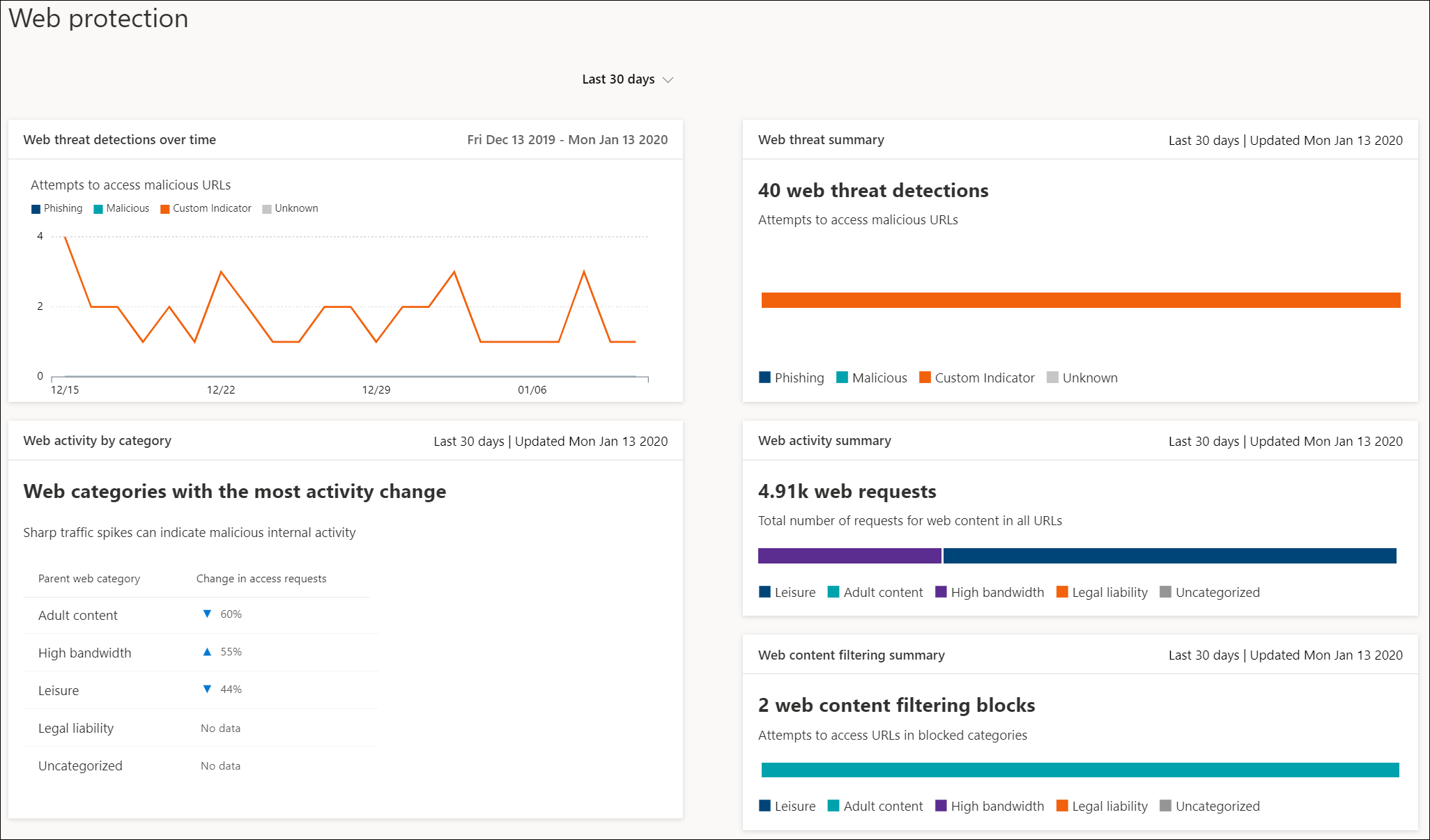

Веб-защита в Microsoft Defender для конечной точки — это возможность, в которую входит защита от веб-угроз, фильтрация веб-содержимого и пользовательские индикаторы. Веб-защита позволяет защитить устройства от веб-угроз и помогает регулировать нежелательное содержимое. Отчеты о веб-защите можно найти на портале Microsoft Defender, выбрав Отчеты > Веб-защита.

Защита от веб-угроз

Карточки, составляющие защиту от веб-угроз, — это обнаружение веб-угроз с течением времени и сводка по веб-угрозам.

Защита от веб-угроз включает в себя:

- Полное представление о веб-угрозах, влияющих на вашу организацию.

- Изучите возможности связанных с веб-угрозами действий с помощью оповещений и полных профилей URL-адресов и устройств, которые обращаются к этим URL-адресам.

- Полный набор функций безопасности, которые отслеживают общие тенденции доступа к вредоносным и нежелательным веб-сайтам.

Примечание.

Для процессов, отличных от Microsoft Edge и Интернет-Обозреватель, сценарии веб-защиты используют защиту сети для проверки и принудительного применения:

- IP-адрес поддерживается для всех трех протоколов (TCP, HTTP и HTTPS (TLS)).

- В пользовательских индикаторах поддерживаются только отдельные IP-адреса (без блоков CIDR или диапазонов IP-адресов).

- Зашифрованные URL-адреса (полный путь) можно заблокировать только в сторонних браузерах (Интернет-Обозреватель, Edge).

- Зашифрованные URL-адреса (только полное доменное имя) можно заблокировать в сторонних браузерах (например, за исключением интернет-Обозреватель, Edge).

- Для незашифрованных URL-адресов можно применить полные блоки URL-адресов.

Задержка может быть до двух часов (обычно меньше) между временем выполнения действия и блокировкой URL-адреса и IP-адреса. Дополнительные сведения см. в разделе Защита от веб-угроз.

Пользовательские индикаторы

Пользовательские индикаторы обнаружения также суммируются в отчетах об угрозах веб-сайтов организации в разделах Обнаружение веб-угроз с течением времени и Сводка по веб-угрозам.

Настраиваемый индикатор включает в себя:

- Возможность создания индикаторов компрометации на основе IP-адресов и URL-адресов для защиты организации от угроз.

- Возможности исследования действий, связанных с пользовательскими профилями IP-адресов или URL-адресов и устройствами, которые обращаются к этим URL-адресам.

- Возможность создания политик разрешения, блокировки и предупреждения для IP-адресов и URL-адресов.

Дополнительные сведения см. в разделе Создание индикаторов для IP-адресов и URL-адресов и доменов.

Фильтрация веб-содержимого

Фильтрация веб-содержимого включает веб-действия по категориям, сводку фильтрации веб-содержимого и сводку веб-действий.

Фильтрация веб-содержимого включает:

- Пользователям запрещен доступ к веб-сайтам в заблокированных категориях, независимо от того, просматриваются ли они локально или вдали.

- Вы можете удобно развертывать различные политики для различных наборов пользователей с помощью групп устройств, определенных в параметрах управления доступом на основе ролей Microsoft Defender для конечной точки.

Примечание.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

- Вы можете получить доступ к веб-отчетам в одном центральном расположении с видимостью фактических блоков и веб-использования.

Дополнительные сведения см. в разделе Фильтрация веб-содержимого.

Порядок приоритета

Веб-защита состоит из следующих компонентов, перечисленных в порядке приоритета. Каждый из этих компонентов применяется клиентом SmartScreen в Microsoft Edge и клиентом защиты сети во всех других браузерах и процессах.

Пользовательские индикаторы (IP/URL-адрес, политики Microsoft Defender for Cloud Apps)

- Разрешить

- Предупреждать

- Блокировка

Веб-угрозы (вредоносные программы, фишинг)

- SmartScreen Intel, включая Exchange Online Protection (EOP)

- Эскалации

Фильтрация веб-содержимого (WCF)

Примечание.

Microsoft Defender for Cloud Apps в настоящее время создает индикаторы только для заблокированных URL-адресов.

Порядок приоритета связан с порядком операций, по которым вычисляется URL-адрес или IP-адрес. Например, если у вас есть политика фильтрации веб-содержимого, можно создавать исключения с помощью пользовательских индикаторов IP-адресов и URL-адресов. Пользовательские индикаторы компрометации (IoC) выше в порядке приоритета, чем блоки WCF.

Аналогичным образом во время конфликта между индикаторами позволяет всегда иметь приоритет над блоками (логика переопределения). Это означает, что индикатор разрешений имеет приоритет над любым блочно-индикатором.

В следующей таблице перечислены некоторые распространенные конфигурации, которые могут представлять конфликты в стеке веб-защиты. Он также определяет результирующие определения на основе приоритета, описанного ранее в этой статье.

| Настраиваемая политика индикаторов | Политика веб-угроз | Политика WCF | политика Defender for Cloud Apps | Результат |

|---|---|---|---|---|

| Разрешить | Блокировка | Блокировка | Блокировка | Разрешить (переопределение веб-защиты) |

| Разрешить | Разрешить | Блокировка | Блокировка | Разрешить (исключение WCF) |

| Предупреждать | Блокировка | Блокировка | Блокировка | Предупреждение (переопределение) |

Внутренние IP-адреса не поддерживаются пользовательскими индикаторами. Для политики предупреждений при обходе конечным пользователем сайт разблокируется в течение 24 часов для этого пользователя по умолчанию. Этот период времени может быть изменен Администратор и передается облачной службой SmartScreen. Возможность обхода предупреждения также может быть отключена в Microsoft Edge с помощью CSP для блоков веб-угроз (вредоносных программ или фишинга). Дополнительные сведения см. в разделе Параметры SmartScreen Microsoft Edge.

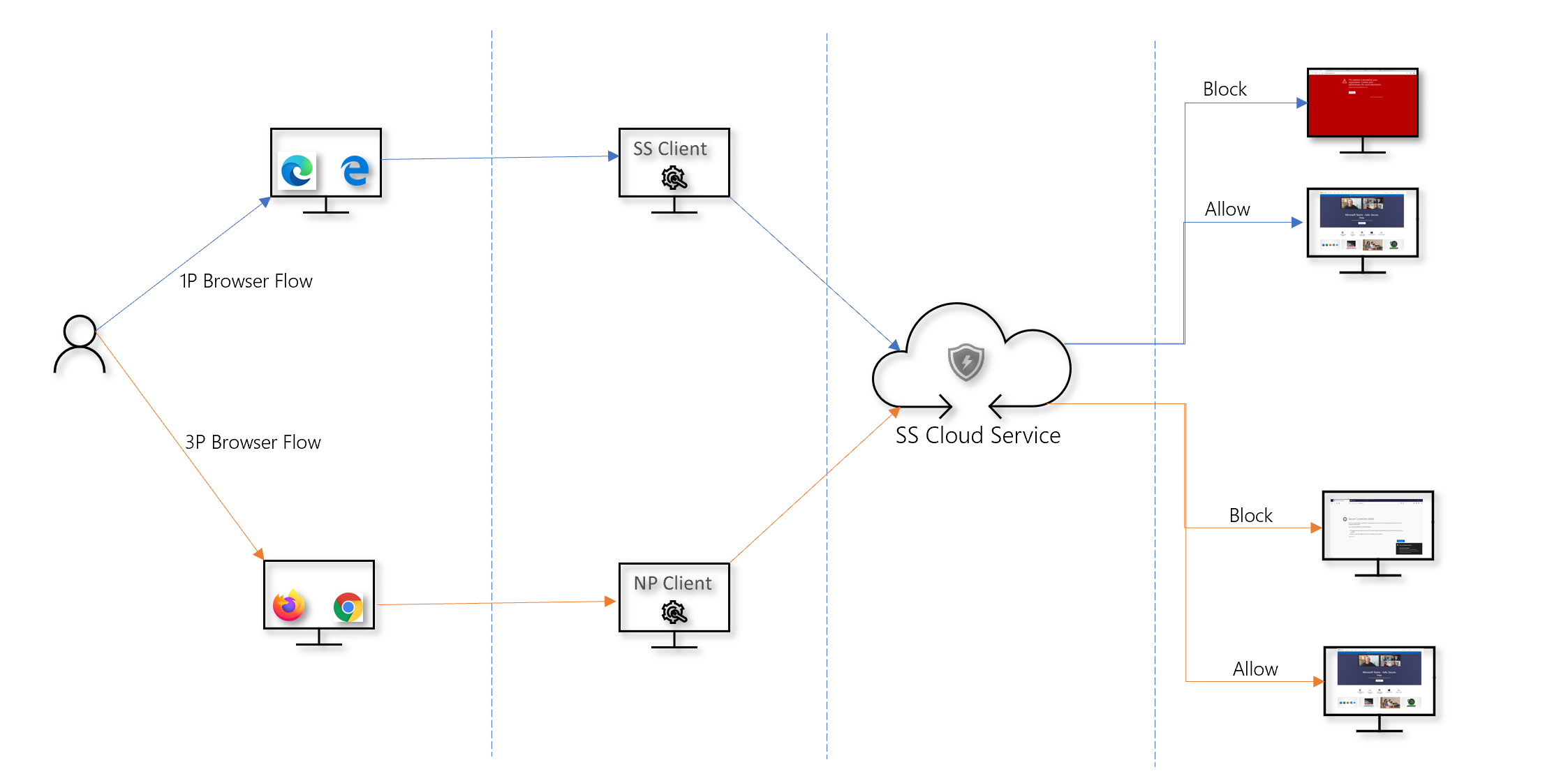

Защита браузеров

Во всех сценариях веб-защиты SmartScreen и Защита сети можно использовать вместе, чтобы обеспечить защиту в браузерах и процессах Майкрософт и сторонних приложений. SmartScreen встроен непосредственно в Microsoft Edge, а защита сети отслеживает трафик в браузерах и процессах, отличных от Майкрософт. Эта концепция показана на следующей схеме. Эта схема двух клиентов, работающих вместе для предоставления нескольких браузеров или приложений, является точной для всех функций веб-защиты (индикаторы, веб-угрозы, фильтрация содержимого).

Примечание.

Пользовательские индикаторы компрометации и функции фильтрации веб-содержимого в настоящее время не поддерживаются в Application Guard сеансах Microsoft Edge. Эти контейнерные сеансы браузера могут применять блоки веб-угроз только с помощью встроенной защиты SmartScreen. Они не могут применять какие-либо политики корпоративной веб-защиты.

Устранение неполадок с блоками конечных точек

Ответы из облака SmartScreen стандартизированы. Такие средства, как Fiddler, можно использовать для проверки ответа из облачной службы, что помогает определить источник блока.

Когда облачная служба SmartScreen отвечает разрешением, блокировкой или предупреждением, категория ответа и контекст сервера ретранслируются клиенту. В Microsoft Edge категория ответа — это то, что используется для определения соответствующей страницы блокировки для отображения (вредоносные, фишинговые, политика организации).

В следующей таблице показаны ответы и связанные с ними функции.

| ResponseCategory | Компонент, отвечающий за блок |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Пользовательские индикаторы |

| CasbPolicy | Defender for Cloud Apps |

| Вредоносный | Веб-угрозы |

| Фишинг | Веб-угрозы |

Расширенная охота за веб-защитой

Запросы Kusto в расширенной охоте можно использовать для суммировать блоки веб-защиты в вашей организации на срок до 30 дней. Эти запросы используют перечисленные выше сведения для различения различных источников блоков и их удобной суммы. Например, в следующем запросе перечислены все блоки WCF, исходящие из Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Аналогичным образом можно использовать следующий запрос, чтобы получить список всех блоков WCF, исходящих из защиты сети (например, блок WCF в браузере, отличном от Майкрософт). Обновляется ActionType и Experience изменяется на ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Список блоков, которые связаны с другими функциями (например, пользовательскими индикаторами), см. в таблице, приведенной ранее в этой статье. В таблице описаны каждая функция и соответствующая категория ответа. Эти запросы можно изменить для поиска данных телеметрии, связанных с определенными компьютерами в вашей организации. ActionType, показанный в каждом запросе, показывает только те подключения, которые были заблокированы функцией веб-защиты, а не весь сетевой трафик.

Взаимодействие с пользователем

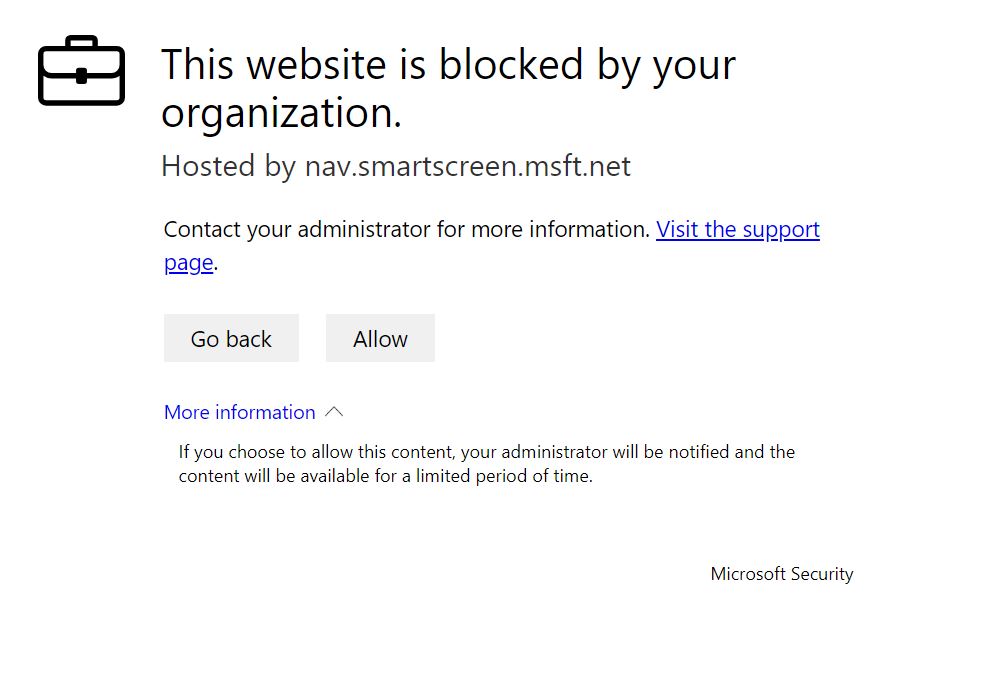

Если пользователь посещает веб-страницу, которая представляет собой риск вредоносных программ, фишинга или других веб-угроз, Microsoft Edge активирует страницу блокировки, похожую на следующее изображение:

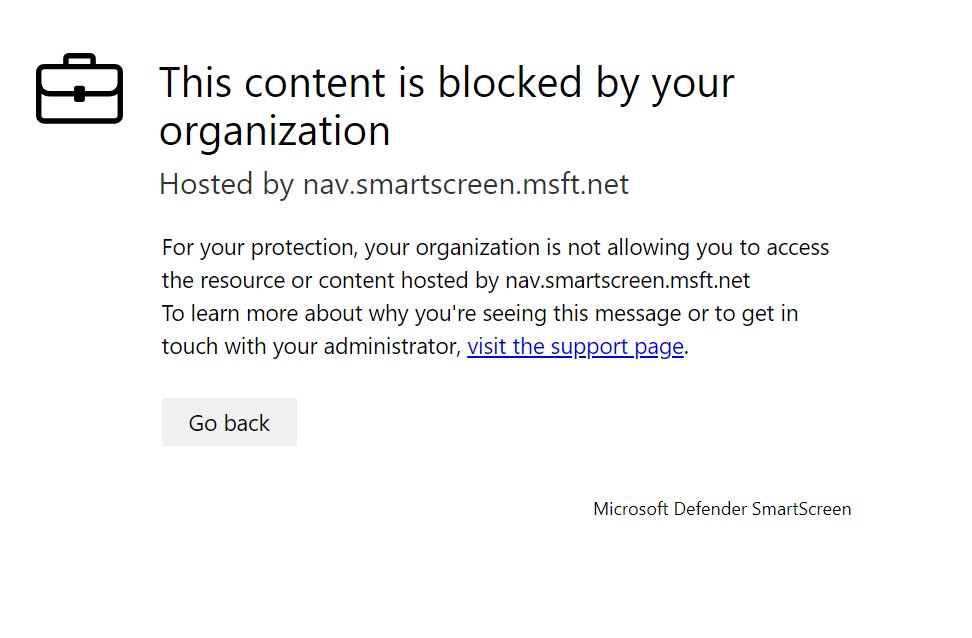

Начиная с Microsoft Edge 124, для всех блоков категорий фильтрации веб-содержимого отображается следующая страница блока.

В любом случае блочные страницы не отображаются в браузерах, отличных от Майкрософт, и пользователь видит страницу "Сбой безопасного подключения" и всплывающее уведомление. В зависимости от политики, ответственной за блок, пользователь видит другое сообщение в всплывающем уведомлении. Например, при фильтрации веб-содержимого отображается сообщение "Это содержимое заблокировано".

Сообщить о ложноположительных результатах

Чтобы сообщить о ложном срабатывании для сайтов, которые были признаны опасными SmartScreen, используйте ссылку, которая отображается на странице блокировки в Microsoft Edge (как показано выше в этой статье).

Для WCF можно оспорить категорию домена. Перейдите на вкладку Домены отчетов WCF. Рядом с каждым из доменов отображается многоточие. Наведите указатель мыши на эту многоточие и выберите Категория спора. Откроется всплывающее меню. Задайте приоритет инцидента и укажите другие сведения, например предлагаемую категорию. Дополнительные сведения о том, как включить WCF и как оспаривать категории, см. в разделе Фильтрация веб-содержимого.

Дополнительные сведения о отправке ложноположительных и отрицательных результатов см. в разделе Устранение ложноположительных и отрицательных результатов в Microsoft Defender для конечной точки.

Статьи по теме

| Статья | Описание |

|---|---|

| Защита от веб-угроз | Запретить доступ к фишинговым сайтам, векторам вредоносных программ, сайтам эксплойтов, сайтам, ненадежным сайтам или сайтам с низкой репутацией, а также сайтам, которые заблокированы. |

| Фильтрация веб-содержимого | Отслеживание и регулирование доступа к веб-сайтам на основе их категорий контента. |

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.