Перенос расширенных запросов охоты из Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender XDR

Переместите расширенные рабочие процессы охоты с Microsoft Defender для конечной точки для упреждающего поиска угроз с помощью более широкого набора данных. В Microsoft Defender XDR вы получаете доступ к данным из других решений по обеспечению безопасности Microsoft 365, в том числе:

- Microsoft Defender для конечной точки

- Microsoft Defender для Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender для удостоверений

Примечание.

Большинство клиентов Microsoft Defender для конечной точки могут использовать Microsoft Defender XDR без дополнительных лицензий. Чтобы начать перенос расширенных рабочих процессов охоты из Defender для конечной точки, включите Microsoft Defender XDR.

Вы можете перейти, не затрагивая существующие рабочие процессы Defender для конечной точки. Сохраненные запросы остаются нетронутыми, а настраиваемые правила обнаружения продолжают выполняться и создавать оповещения. Однако они будут видны в Microsoft Defender XDR.

Таблицы схемы только в Microsoft Defender XDR

Схема Microsoft Defender XDR расширенной охоты предоставляет дополнительные таблицы, содержащие данные из различных решений безопасности Microsoft 365. Следующие таблицы доступны только в Microsoft Defender XDR:

| Имя таблицы | Описание |

|---|---|

| AlertEvidence | Файлы, IP-адреса, URL-адреса, пользователи или устройства, связанные с оповещениями |

| AlertInfo | Оповещения от Microsoft Defender для конечной точки, Microsoft Defender для Office 365, Microsoft Defender for Cloud Apps и Microsoft Defender для удостоверений, включая сведения о серьезности и категории угроз |

| EmailAttachmentInfo | Сведения о файлах, вложенных в сообщения электронной почты |

| EmailEvents | События электронной почты Microsoft 365, в том числе события доставки и блокирования электронной почты |

| EmailPostDeliveryEvents | События безопасности, которые произошли после доставки Microsoft 365 сообщений электронной почты в почтовый ящик получателя |

| EmailUrlInfo | Сведения об URL-адресах в сообщениях электронной почты |

| IdentityDirectoryEvents | События, связанные с использованием локального контроллера домена с Active Directory (AD). Эта таблица охватывает диапазон событий, связанных с удостоверениями, и системные события на контроллере домена. |

| IdentityInfo | Сведения об учетной записи из различных источников, включая Microsoft Entra ID |

| IdentityLogonEvents | События проверки подлинности в Active Directory и веб-службах Майкрософт |

| IdentityQueryEvents | Запросы объектов Active Directory, таких как пользователи, группы, устройства и домены |

Важно!

Запросы и настраиваемые обнаружения, использующие таблицы схем, доступные только в Microsoft Defender XDR, можно просматривать только в Microsoft Defender XDR.

Таблица Map DeviceAlertEvents

Таблицы AlertInfo и AlertEvidence заменяют таблицу DeviceAlertEvents в схеме Microsoft Defender для конечной точки. Помимо данных об оповещениях устройств, эти две таблицы содержат данные об оповещениях для удостоверений, приложений и сообщений электронной почты.

Используйте следующую таблицу, чтобы проверка, как DeviceAlertEvents столбцы сопоставляют со столбцами в таблицах AlertInfo и AlertEvidence .

Совет

Помимо столбцов в следующей таблице, таблица AlertEvidence содержит множество других столбцов, которые предоставляют более целостную картину оповещений из различных источников.

Просмотреть все столбцы AlertEvidence

| Столбец DeviceAlertEvents | Где найти те же данные в Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo и AlertEvidence таблицы |

Timestamp |

AlertInfo и AlertEvidence таблицы |

DeviceId |

AlertEvidence стол |

DeviceName |

AlertEvidence стол |

Severity |

AlertInfo стол |

Category |

AlertInfo стол |

Title |

AlertInfo стол |

FileName |

AlertEvidence стол |

SHA1 |

AlertEvidence стол |

RemoteUrl |

AlertEvidence стол |

RemoteIP |

AlertEvidence стол |

AttackTechniques |

AlertInfo стол |

ReportId |

Этот столбец обычно используется в Microsoft Defender для конечной точки для поиска связанных записей в других таблицах. В Microsoft Defender XDR можно получить связанные данные непосредственно из AlertEvidence таблицы. |

Table |

Этот столбец обычно используется в Microsoft Defender для конечной точки для получения дополнительных сведений о событиях в других таблицах. В Microsoft Defender XDR можно получить связанные данные непосредственно из AlertEvidence таблицы. |

Настройка существующих запросов Microsoft Defender для конечной точки

Microsoft Defender для конечной точки запросы будут работать как есть, если они не ссылаются на таблицуDeviceAlertEvents. Чтобы использовать эти запросы в Microsoft Defender XDR, примените следующие изменения:

- Замените

DeviceAlertEventsнаAlertInfo. - Объедините

AlertInfoтаблицыAlertIdи ,AlertEvidenceчтобы получить эквивалентные данные.

Исходный запрос

Следующий запрос использует DeviceAlertEvents в Microsoft Defender для конечной точки для получения оповещений, связанных сpowershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Измененный запрос

Следующий запрос был скорректирован для использования в Microsoft Defender XDR. Вместо проверки имени файла непосредственно из DeviceAlertEvents, он соединяет AlertEvidence и проверяет имя файла в этой таблице.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Перенос настраиваемых правил обнаружения

Когда правила Microsoft Defender для конечной точки редактируются на Microsoft Defender XDR, они продолжают работать как раньше, если результирующий запрос просматривает только таблицы устройств.

Например, оповещения, созданные пользовательскими правилами обнаружения, которые запрашивают только таблицы устройств, будут по-прежнему доставляться в SIEM и создавать Уведомления по электронной почте в зависимости от того, как вы настроили их в Microsoft Defender для конечной точки. Все существующие правила подавления в Defender для конечной точки также будут применяться.

После изменения правила Defender для конечной точки, чтобы оно запрашивало таблицы удостоверений и электронной почты, доступные только в Microsoft Defender XDR, правило автоматически перемещается в Microsoft Defender XDR.

Оповещения, созданные перенесенным правилом:

- Больше не отображаются на портале Defender для конечной точки (Центр безопасности в Microsoft Defender)

- Прекратите доставку в SIEM или создайте Уведомления по электронной почте. Чтобы обойти это изменение, настройте уведомления через Microsoft Defender XDR для получения оповещений. API Microsoft Defender XDR можно использовать для получения уведомлений об оповещениях об обнаружении клиентов или связанных инцидентах.

- Не подавляется правилами подавления Microsoft Defender для конечной точки. Чтобы предотвратить создание оповещений для определенных пользователей, устройств или почтовых ящиков, измените соответствующие запросы, чтобы исключить эти сущности явным образом.

Если изменить правило таким образом, перед применением таких изменений вам будет предложено подтвердить.

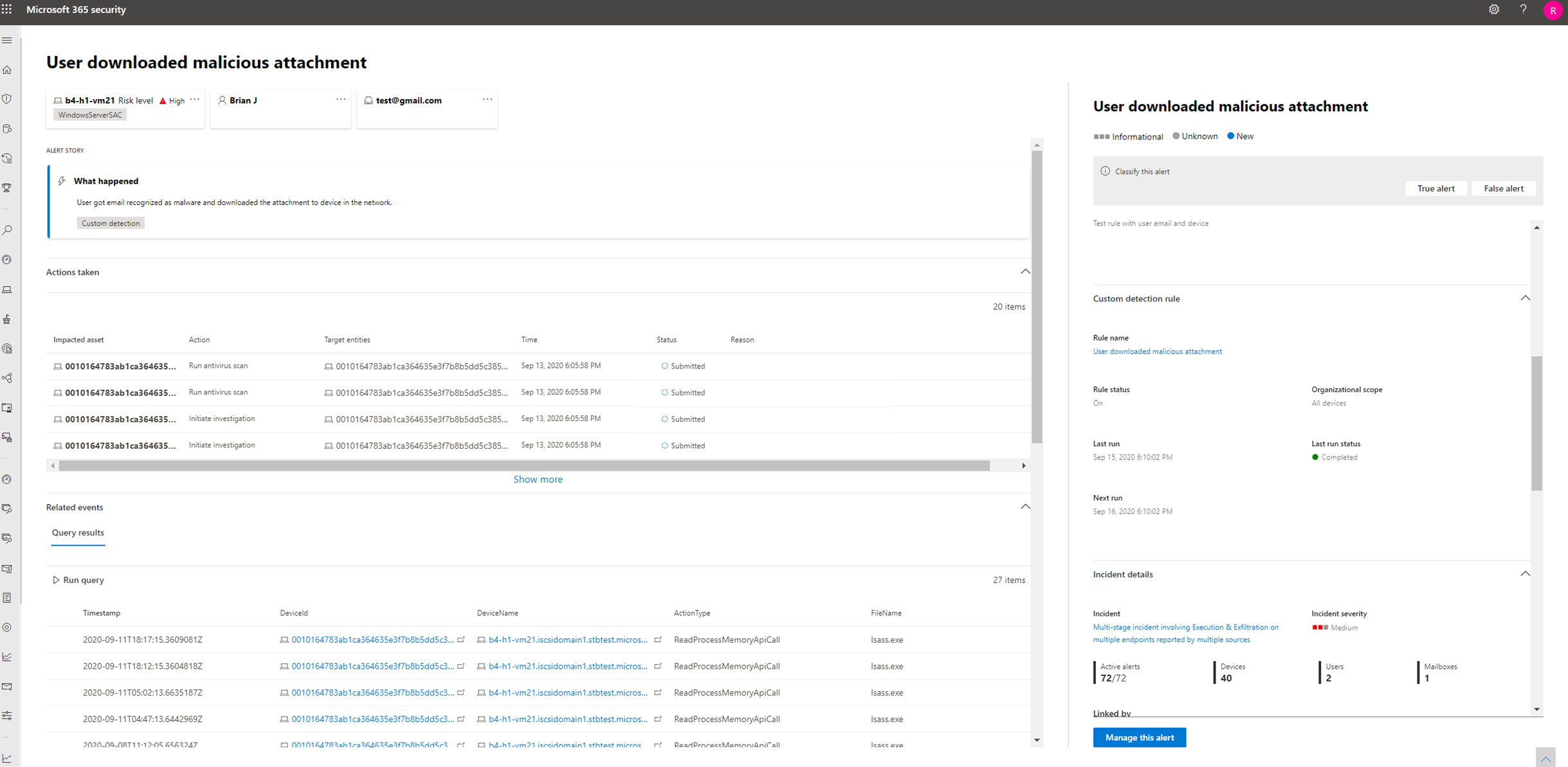

Новые оповещения, созданные настраиваемыми правилами обнаружения в Microsoft Defender XDR, отображаются на странице оповещений, которая содержит следующие сведения:

- Название и описание оповещения

- Затронутые активы

- Действия, выполняемые в ответ на оповещение

- Результаты запроса, активировав оповещение

- Сведения о пользовательском правиле обнаружения

Написание запросов без DeviceAlertEvents

В схеме AlertInfo Microsoft Defender XDR таблицы и AlertEvidence предоставляются для размещения разнообразного набора сведений, сопровождающих оповещения из различных источников.

Чтобы получить те же сведения об оповещении, которые вы использовали для получения из DeviceAlertEvents таблицы в схеме Microsoft Defender для конечной точки, отфильтруйте таблицуAlertInfo, ServiceSource а затем соедините каждый уникальный идентификатор с таблицейAlertEvidence, которая предоставляет подробные сведения о событиях и сущностях.

См. пример запроса ниже.

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Этот запрос выдает гораздо больше столбцов, чем DeviceAlertEvents в схеме Microsoft Defender для конечной точки. Чтобы результаты были управляемыми, используйте project для получения только интересующих вас столбцов. В приведенном ниже примере столбцы проектов, которые могут вас заинтересовать, когда исследование обнаружило действие PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Если вы хотите отфильтровать определенные сущности, участвующие в оповещениях, это можно сделать, указав тип сущности в EntityType и значение, по которым вы хотите отфильтровать. В следующем примере выполняется поиск определенного IP-адреса:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

См. также

- Включение Microsoft Defender XDR

- Обзор расширенной охоты

- Сведения о схеме

- Расширенная охота в Microsoft Defender для конечной точки

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.