Анализ первого инцидента в XDR в Microsoft Defender

Область применения:

- Microsoft Defender XDR

Понимание контекста, окружающего инциденты , имеет важное значение при анализе атак. Сочетание опыта и опыта с функциями и возможностями XDR в Microsoft Defender обеспечивает более быстрое разрешение инцидентов и защиту вашей организации от кибератак.

Современные угрозы безопасности данных — компрометация электронной почты (BEC), вредоносные программы, такие как backdoors и программы-шантажисты, организационные нарушения и атаки на национальные государства , требуют быстрых, интеллектуальных и решительных действий от реагирования на инциденты. Такие инструменты, как XDR в Microsoft Defender , позволяют группам реагирования обнаруживать, рассматривать и исследовать инциденты с помощью единой панели и находить сведения, необходимые для принятия своевременных решений.

Задачи исследования

Исследования обычно включают реагирование, просматривающие несколько приложений, одновременно проверяя различные источники аналитики угроз. Иногда расследования распространяются на поиск других угроз. Документирование фактов и решений в расследовании атак является дополнительной важной задачей, которая предоставляет историю и контекст для использования другими следователями или для последующих расследований. Эти задачи исследования упрощаются при использовании XDR в Microsoft Defender следующим образом:

Сводка — портал объединяет важные сведения об атаках, контекстуализированные для рабочих нагрузок Defender, включенных в вашей организации. Портал объединяет всю информацию между компонентами одной атаки (файл, URL-адрес, почтовый ящик, учетная запись пользователя или устройство), отображая связи и временную шкалу действий. Благодаря всей информации, доступной на странице, портал позволяет службам реагирования на инциденты обходить связанные сущности и события, чтобы найти сведения, необходимые для принятия решений.

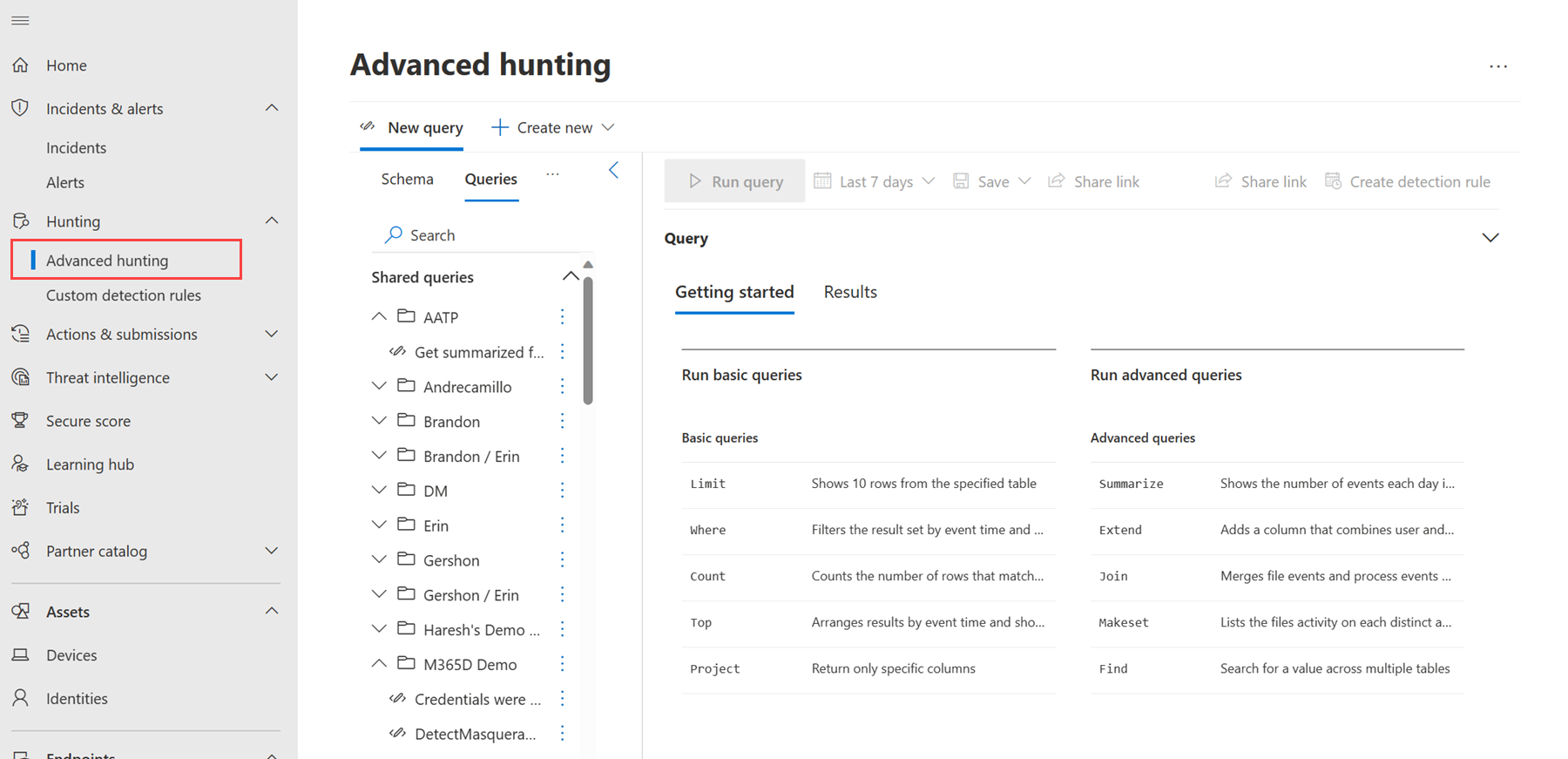

Охота — охотники за угрозами могут находить известные и возможные угрозы в организации с помощью расширенной возможности охоты на портале с помощью запросов Kusto. Если вы не знакомы с Kusto, используйте интерактивный режим для поиска угроз.

Аналитика . Там, где это применимо, службы реагирования на инциденты могут просматривать действия по ранее обнаруженным событиям и оповещениям, чтобы помочь в проведении расследований. Дополнительные аналитические сведения также автоматически добавляются к событиям и оповещениям с помощью собственных усилий корпорации Майкрософт по анализу угроз и из таких источников, как MITRE ATT&CK® и VirusTotal.

Совместная работа . Команды по управлению безопасностью могут просматривать решения и действия каждого участника команды в отношении прошлых и нынешних инцидентов и оповещений с помощью функций портала, таких как комментарии, маркировка, маркировка и назначение. Дальнейшее сотрудничество с управляемой службой обнаружения и реагирования Майкрософт через экспертов Defender для XDR и экспертов Defender для охоты также доступно, когда организации требуется расширенный ответ.

Общие сведения об атаках

История атаки предоставляет реагированию на инциденты полный контекстуализированный обзор того, что произошло в результате атаки. Респонденты могут просматривать все связанные оповещения и события, включая действия по автоматическому исправлению, выполняемые XDR в Microsoft Defender для устранения атаки.

Из истории атаки вы можете более подробно ознакомиться с подробностями атаки, изучив вкладки, доступные на странице инцидента. Вы можете быстро устранить распространенные атаки, такие как фишинг, распыление паролей и компрометация вредоносных приложений, с помощью сборников схем реагирования на инциденты, доступных на портале. Эти сборники схем содержат рекомендации по обнаружению, реагированию и устранению рисков, которые поддерживают исследования инцидентов.

В этом видео о том, как исследовать атаку в Microsoft Defender XDR и как использовать функции портала в расследовании, вы узнаете об истории атаки и на странице инцидента.

Исследование угроз

Сложные угрозы, такие как атаки злоумышленника в середине и программы-шантажисты, часто требуют ручного исследования. Специалист по реагированию на инциденты, который решает эти сложные атаки, ищет следующую важную информацию:

- Наличие вредоносных программ или подозрительное использование инструментов и приложений

- Подсказки о любых каналах связи или точках входа, используемых любой вредоносной или подозрительной сущностью

- Подсказки, указывающие на возможную компрометацию удостоверений

- Определение влияния на данные и безопасность организации

В следующих разделах содержатся учебники и видео о функциях XDR в Microsoft Defender, которые помогают группам реагирования на инциденты исследовать различные сложные атаки.

Исследования программ-шантажистов

Программы-шантажисты по-прежнему представляют значительную угрозу для организаций. Корпорация Майкрософт располагает следующими ресурсами, которые помогут вам в расследовании атак программ-шантажистов и реагировании на них:

- Руководства.От обнаружения до защиты: руководство Майкрософт по борьбе с атаками программ-шантажистов

- Учебник.Сборник схем исследования программ-шантажистов

- Видео: исследование атак программ-шантажистов в XDR в Microsoft Defender (часть 1)

- Видео: исследование атак программ-шантажистов в XDR в Microsoft Defender (часть 2)

Анализ атак по электронной почте

Выявление и отслеживание измененных, созданных или украденных удостоверений имеет важное значение для расследования фишинга и атак BEC. При изучении этих атак используйте следующие ресурсы:

- Руководство.Исследование вредоносных сообщений электронной почты

- Руководство поизучению пользователей

- Руководство.Изучение учетной записи пользователя

- Блог. Полный компрометация удостоверений. Уроки реагирования майкрософт на инциденты по защите удостоверений Active Directory также можно исследовать с помощью сигналов Defender для удостоверений.

- Руководство.Пример фишинговой атаки по электронной почте

- Руководство.Пример атаки на основе удостоверений

В следующих видео показано, как исследовать фишинговые и BEC-атаки в Microsoft Defender XDR:

- Видео: исследование фишинга BEC и AiTM в XDR в Microsoft Defender

- Видео. Защита от копья и фишинга с помощью Defender для Office 365

Изучите компрометацию удостоверений и узнайте, что можно сделать для сдерживания атаки, используя это видео:

Анализ вредоносных программ

Сведения и возможности вредоносного файла являются ключевыми для исследования вредоносных программ. XDR в Microsoft Defender в большинстве случаев может взорвать файл, чтобы отобразить критически важные данные, включая хэш, метаданные, распространенность в организации и возможности файлов на основе методов MITRE ATT&CK®. Это избавляет от необходимости выполнять тестирование в черном ящике или статический анализ файлов. Сведения о файлах можно просмотреть из графа инцидентов или с помощью дерева процесса оповещений, временной шкалы артефакта или временной шкалы устройства.

В следующих ресурсах содержатся сведения о том, как использовать возможности портала для изучения файлов:

- Руководство поанализу файлов

- Видео: исследование вредоносных программ в XDR в Microsoft Defender

Анализ приложений с рисками и защита от угроз на основе облака

Злоумышленники могут использовать облачные приложения. Приложения могут непреднамеренно утечка конфиденциальной информации в результате злоупотреблений или неправильного использования. Специалисты по реагированию на инциденты, изучающие и защищающие приложения в облачных средах, могут использовать следующие ресурсы, в которых в их организациях развернут Defender for Cloud Apps:

- Руководство.Исследование вредоносных и скомпрометированных приложений

- Руководство поанализу рискованных приложений OAuth

- Руководство позащите облачных приложений

- Руководство. Защита приложений в режиме реального времени

Узнайте, как защитить облачные приложения в режиме реального времени, используя это видео рабочей нагрузки Defender for Cloud Apps:

- Видео. Защита облачных приложений и связанных файлов с помощью Defender for Cloud Apps

Анализ нарушений

Атаки на национальные государства, атаки на критически важную инфраструктуру и организационные нарушения часто требуют от злоумышленника создания точек связи, когда они находятся в сети. Специалисты по реагированию на инциденты ищут подсказки, выявляя подозрительный трафик или обмен данными между источником и местом назначения. Корпорация Майкрософт имеет следующие учебники по изучению компонентов коммуникации:

- Изучение доменов и URL-адресов

- Исследование IP-адреса

- Исследование событий подключения, происходящих за прокси-серверами переадресации

- Исследование подозрительных действий пользователей и устройств с помощью Defender для удостоверений

- Определение и изучение путей бокового смещения в Defender для удостоверений

- Изучение устройств в списке устройств Defender для конечной точки

Злоумышленники часто используют уязвимости для получения доступа к организации. Некоторые атаки программ-шантажистов изначально используют неисправляемые уязвимости, такие как уязвимость Log4Shell. Следующие ресурсы помогают реагированию на инциденты выявлять уязвимости и уязвимые устройства в своей организации с помощью службы Defender для управления уязвимостями:

- Руководство повыявлению уязвимостей в организации

- Руководство попоиску доступных устройств

- Руководство.Оценка риска организации с помощью оценки экспозиции

- Видео. Управление угрозами и уязвимостями с помощью управления уязвимостями в Defender

Нарушения также происходят через различные устройства, такие как телефоны и планшеты, которые подключаются к сети вашей организации. Специалисты по реагированию на инциденты могут дополнительно исследовать эти устройства на портале. В следующем видео рассказывается о наиболее распространенных угрозах, исходящих от мобильных устройств, и о том, как их можно изучить:

- Защита от мобильных угроз в XDR в Microsoft Defender

Ресурсы для аналитики угроз и охоты

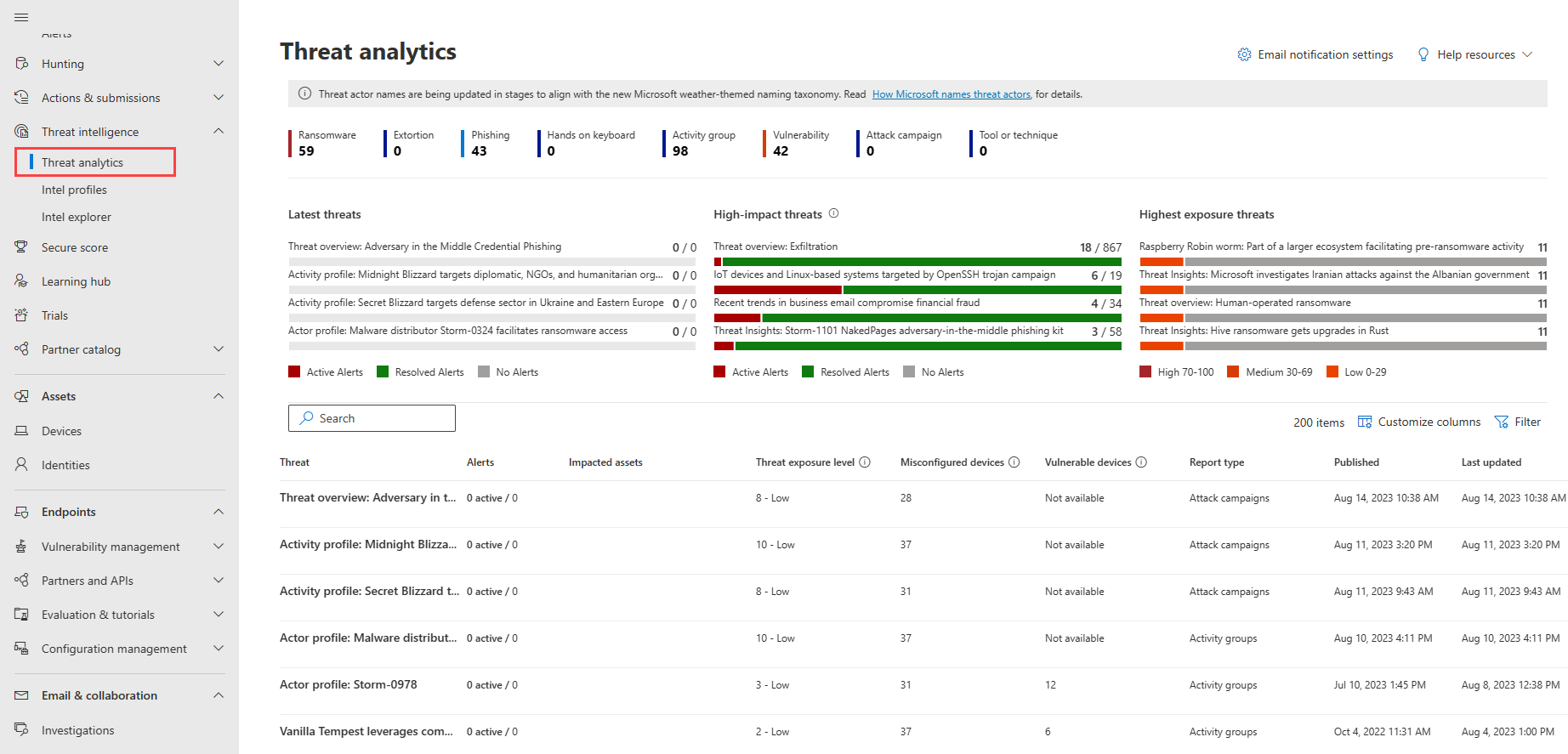

Встроенные возможности аналитики угроз в Microsoft Defender XDR и группы помощи по реагированию на инциденты в Microsoft Defender выполняют упреждающую защиту от новых угроз и атак. У вас есть прямой доступ к последней информации о возникающих угрозах и атаках с помощью аналитики угроз на портале.

Используйте аналитику в аналитике угроз, чтобы подробно изучить новые угрозы, используя следующее видео:

Упреждающее поиск угроз в организации с помощью встроенной расширенной возможности охоты на портале.

В следующих ресурсах содержатся дополнительные сведения об использовании расширенной охоты.

- Изучение языка запросов Kusto

- Создание запросов охоты с помощью интерактивного режима

- Поиск угроз в разных сущностях

Расширьте свою аналитику угроз с помощью последних исследований по безопасности и изменений, внесенных группами разработчиков безопасности Майкрософт:

Сотрудничайте со специалистами Майкрософт по реагированию на инциденты и охоте на угрозы, чтобы расширить возможности команд по обеспечению безопасности. Узнайте больше о наших экспертах и о том, как привлечь их к работе в следующих ресурсах:

Следующее действие

- Исправление последствий первого инцидента

- Ознакомьтесь с функциями портала с помощью видео демонстраций в Виртуальном обучении Ninja в Microsoft Defender XDR

См. также

- Общие сведения об инцидентах

- Исследование инцидентов

- Исследование оповещений

- Узнайте о функциях и функциях портала с помощью обучения Ninja XDR в Microsoft Defender

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender XDR Tech Community.