Создание и развертывание политик защиты от вредоносных программ для Endpoint Protection в Configuration Manager

Относится к Configuration Manager (Current Branch)

Политики защиты от вредоносных программ можно развернуть в коллекциях клиентских компьютеров Configuration Manager, чтобы указать, как Endpoint Protection защищает их от вредоносных программ и других угроз. Эти политики включают сведения о расписании сканирования, типах файлов и папок для проверки, а также о действиях, выполняемых при обнаружении вредоносных программ. При включении Endpoint Protection к клиентским компьютерам применяется политика защиты от вредоносных программ по умолчанию. Вы также можете использовать один из предоставленных шаблонов политик или создать настраиваемую политику в соответствии с конкретными потребностями вашей среды.

Configuration Manager предоставляет набор стандартных шаблонов. Они оптимизированы для различных сценариев и могут быть импортированы в Configuration Manager. Эти шаблоны доступны в папке <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates.

Важно!

Если вы создаете новую политику защиты от вредоносных программ и развертываете ее в коллекции, эта политика защиты от вредоносных программ переопределяет политику защиты от вредоносных программ по умолчанию.

Используйте процедуры, описанные в этом разделе, для создания или импорта политик защиты от вредоносных программ и назначения их клиентским компьютерам Configuration Manager в иерархии.

Примечание.

Перед выполнением этих процедур убедитесь, что Configuration Manager настроен для Endpoint Protection, как описано в разделе Настройка Endpoint Protection.

Изменение политики защиты от вредоносных программ по умолчанию

В консоли Configuration Manager щелкните Активы и соответствие.

В рабочей области Активы и соответствие разверните узел Endpoint Protection, а затем щелкните Политики защиты от вредоносных программ.

Выберите политику защиты от вредоносных программ По умолчанию Политика защиты от вредоносных программ клиента , а затем на вкладке Главная в группе Свойства щелкните Свойства.

В диалоговом окне Политика защиты от вредоносных программ по умолчанию настройте параметры, необходимые для этой политики защиты от вредоносных программ, а затем нажмите кнопку ОК.

Примечание.

Список параметров, которые можно настроить, см. в разделе Список параметров политики защиты от вредоносных программ в этом разделе.

Создание политики защиты от вредоносных программ

В консоли Configuration Manager щелкните Активы и соответствие.

В рабочей области Активы и соответствие разверните узел Endpoint Protection, а затем щелкните Политики защиты от вредоносных программ.

На вкладке Главная в группе Создать щелкните Создать политику защиты от вредоносных программ.

В разделе Общие диалогового окна Создание политики защиты от вредоносных программ введите имя и описание политики.

В диалоговом окне Создание политики защиты от вредоносных программ настройте параметры, необходимые для этой политики защиты от вредоносных программ, и нажмите кнопку ОК. Список параметров, которые можно настроить, см. в разделе Список параметров политики защиты от вредоносных программ.

Убедитесь, что новая политика защиты от вредоносных программ отображается в списке Политики защиты от вредоносных программ .

Импорт политики защиты от вредоносных программ

В консоли Configuration Manager щелкните Активы и соответствие.

В рабочей области Активы и соответствие разверните узел Endpoint Protection, а затем щелкните Политики защиты от вредоносных программ.

На вкладке Главная в группе Создать нажмите кнопку Импорт.

В диалоговом окне Открыть перейдите к файлу политики для импорта и нажмите кнопку Открыть.

В диалоговом окне Создание политики защиты от вредоносных программ просмотрите используемые параметры и нажмите кнопку ОК.

Убедитесь, что новая политика защиты от вредоносных программ отображается в списке Политики защиты от вредоносных программ .

Развертывание политики защиты от вредоносных программ на клиентских компьютерах

В консоли Configuration Manager щелкните Активы и соответствие.

В рабочей области Активы и соответствие разверните узел Endpoint Protection, а затем щелкните Политики защиты от вредоносных программ.

В списке Политики защиты от вредоносных программ выберите политику защиты от вредоносных программ для развертывания. Затем на вкладке Главная в группе Развертывание нажмите кнопку Развернуть.

Примечание.

Параметр Развернуть нельзя использовать с политикой вредоносных программ клиента по умолчанию.

В диалоговом окне Выбор коллекции выберите коллекцию устройств, в которой вы хотите развернуть политику защиты от вредоносных программ, и нажмите кнопку ОК.

Список параметров политики защиты от вредоносных программ

Многие параметры защиты от вредоносных программ являются понятными. Используйте следующие разделы для получения дополнительных сведений о параметрах, которые могут потребовать дополнительных сведений перед их настройкой.

- Параметры запланированных проверок

- Параметры сканирования

- Параметры действий по умолчанию

- Параметры защиты в режиме реального времени

- Параметры исключения

- Дополнительные настройки

- Параметры переопределений угроз

- Облачная служба защиты

- Параметры обновлений определений

Параметры запланированных проверок

Тип сканирования — можно указать один из двух типов проверки для выполнения на клиентских компьютерах:

Быстрая проверка . Этот тип проверки проверяет процессы и папки в памяти, в которых обычно обнаруживается вредоносная программа. Для этого требуется меньше ресурсов, чем при полной проверке.

Полная проверка . Этот тип сканирования добавляет полную проверку всех локальных файлов и папок к элементам, сканируемым в быстрой проверке. Эта проверка занимает больше времени, чем быстрая проверка, и использует больше ресурсов ЦП и памяти на клиентских компьютерах.

В большинстве случаев используйте быструю проверку , чтобы свести к минимуму использование системных ресурсов на клиентских компьютерах. Если для удаления вредоносных программ требуется полная проверка, Endpoint Protection создает оповещение, которое отображается в консоли Configuration Manager. Значение по умолчанию — Быстрая проверка.

Примечание.

При планировании проверки времени, когда конечные точки не используются, важно отметить, что конфигурация регулирования ЦП не учитывается. Сканирование будет в полной мере использовать доступные ресурсы, чтобы завершить как можно быстрее.

Параметры сканирования

Сканирование сообщений электронной почты и вложений электронной почты — установите значение Да , чтобы включить проверку электронной почты.

Проверка съемных запоминающих устройств, таких как USB-накопители . Установите значение Да , чтобы проверить съемные диски во время полной проверки.

Проверка сетевых файлов — задайте значение Да , чтобы проверить сетевые файлы.

Сканирование сопоставленных сетевых дисков при выполнении полной проверки — задайте значение Да , чтобы проверить все сопоставленные сетевые диски на клиентских компьютерах. Включение этого параметра может значительно увеличить время проверки на клиентских компьютерах.

Чтобы этот параметр был доступен для настройки, для параметра Проверка сетевых файлов необходимо установить значение Да .

По умолчанию для этого параметра задано значение Нет, что означает, что полная проверка не будет обращаться к сопоставленным сетевым дискам.

Сканирование архивных файлов — задайте значение Да , чтобы сканировать архивные файлы, такие как .zip или .rar файлы.

Разрешить пользователям настраивать загрузку ЦП во время сканирования . Задайте значение Да , чтобы разрешить пользователям указывать максимальный процент использования ЦП во время сканирования. Сканирование не всегда будет использовать максимальную нагрузку, определенную пользователями, но она не может превышать ее.

Пользовательский контроль запланированных проверок — укажите уровень пользовательского управления. Разрешить пользователям устанавливать только время сканирования или Полный доступ к антивирусной проверке на своих устройствах.

Параметры действий по умолчанию

Выберите действие, выполняеме при обнаружении вредоносных программ на клиентских компьютерах. В зависимости от уровня угрозы оповещения обнаруженной вредоносной программы можно применить следующие действия.

Рекомендуется . Используйте действие, рекомендуемое в файле определения вредоносных программ.

Карантин — помещайте вредоносную программу в карантин, но не удаляйте ее.

Удалить — удалите вредоносную программу с компьютера.

Разрешить — не удаляйте и не помещайте вредоносную программу в карантин.

Параметры защиты в режиме реального времени

| Имя параметра | Описание |

|---|---|

| включение защиты в режиме реального времени; | Задайте значение Да , чтобы настроить параметры защиты в режиме реального времени для клиентских компьютеров. Рекомендуется включить этот параметр. |

| Мониторинг файлов и программ на компьютере | Установите значение Да , если вы хотите, чтобы Endpoint Protection отслеживала запуск файлов и программ на клиентских компьютерах, а также оповещала вас о любых выполняемых ими действиях или действиях, выполняемых с ними. |

| Проверка системных файлов | Этот параметр позволяет настроить мониторинг входящих, исходящих или входящих и исходящих системных файлов на наличие вредоносных программ. Из соображений производительности может потребоваться изменить значение по умолчанию сканирование входящих и исходящих файлов , если сервер имеет высокий уровень активности входящих или исходящих файлов. |

| Включение мониторинга поведения | Включите этот параметр, чтобы использовать действия компьютера и данные файлов для обнаружения неизвестных угроз. Если этот параметр включен, это может увеличить время, необходимое для проверки компьютеров на наличие вредоносных программ. |

| Включение защиты от сетевых эксплойтов | Включите этот параметр, чтобы защитить компьютеры от известных сетевых эксплойтов путем проверки сетевого трафика и блокировки любых подозрительных действий. |

| Включение сканирования скриптов | Для Configuration Manager без пакета обновления. Включите этот параметр, если вы хотите проверить все скрипты, выполняемые на компьютерах, на предмет подозрительной активности. |

| Блокировка потенциально нежелательных приложений при скачивании и перед установкой |

Потенциальные нежелательные приложения (PUA) — это классификация угроз, основанная на репутации и идентификации на основе исследований. Чаще всего это нежелательные пакеты приложений или их объединенные приложения. Microsoft Edge также предоставляет параметры для блокировки потенциально нежелательных приложений. Изучите эти параметры для полной защиты от нежелательных приложений. Этот параметр политики защиты доступен и по умолчанию имеет значение Включено . Если этот параметр включен, этот параметр блокирует puA во время загрузки и установки. Однако вы можете исключить определенные файлы или папки в соответствии с конкретными потребностями вашей организации или организации. Начиная с Configuration Manager версии 2107, можно выбрать параметр Аудит этого параметра. Используйте защиту puA в режиме аудита для обнаружения потенциально нежелательных приложений без блокировки. Защита puA в режиме аудита полезна, если ваша компания хочет оценить влияние, которое включение защиты puA окажет на вашу среду. Включение защиты в режиме аудита позволяет определить влияние на конечные точки перед включением защиты в режиме блокировки. |

Параметры исключения

Сведения о папках, файлах и процессах, рекомендуемых для исключения в Configuration Manager 2012 и Current Branch, см. в статье Рекомендуемые исключения антивирусной программы для серверов, систем и клиентов configuration Manager 2012 и текущих сайтов филиалов.

Исключенные файлы и папки:

Нажмите кнопку Задать , чтобы открыть диалоговое окно Настройка исключений файлов и папок и указать имена файлов и папок, которые следует исключить из проверок Endpoint Protection.

Если вы хотите исключить файлы и папки, расположенные на сопоставленном сетевом диске, укажите имя каждой папки на сетевом диске по отдельности. Например, если сетевой диск сопоставлен как F:\MyFolder и содержит вложенные папки Folder1, Folder2 и Folder 3, укажите следующие исключения:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

Начиная с версии 1602 существующий параметр Исключить файлы и папки в разделе Параметры исключения политики защиты от вредоносных программ улучшен, чтобы разрешить исключения устройств. Например, теперь в качестве исключения можно указать следующее: \device\mvfs (для многоверсийной файловой системы). Политика не проверяет путь к устройству; Политика Endpoint Protection предоставляется обработчику защиты от вредоносных программ на клиенте, который должен уметь интерпретировать строку устройства.

Исключенные типы файлов:

Нажмите кнопку Задать , чтобы открыть диалоговое окно Настройка исключений типов файлов и указать расширения файлов, которые следует исключить из проверок Endpoint Protection. При определении элементов в списке исключений можно использовать подстановочные знаки. Дополнительные сведения см. в разделе Использование подстановочных знаков в списках исключений имен файлов и папок или расширений.

Исключенные процессы:

Нажмите кнопку Задать , чтобы открыть диалоговое окно Настройка исключений процессов и указать процессы, которые следует исключить из проверок Endpoint Protection. При определении элементов в списке исключений можно использовать подстановочные знаки, однако существуют некоторые ограничения. Дополнительные сведения см. в разделе Использование подстановочных знаков в списке исключений процесса.

Примечание.

Если на устройство используется две или более политик защиты от вредоносных программ, параметры для исключений антивирусной программы объединяются перед применением к клиенту.

Дополнительные параметры

Включить проверку точек повторного анализа — задайте значение Да , если вы хотите, чтобы Endpoint Protection сканировала точки повторного анализа NTFS.

Дополнительные сведения о точках повторного анализа см. в разделе Точки повторного анализа в Центре разработки для Windows.

Случайный выбор времени запуска запланированной проверки (в течение 30 минут) — задайте значение Да , чтобы избежать переполнения сети, что может произойти, если все компьютеры одновременно отправляют результаты сканирования антивредоносных программ в базу данных Configuration Manager. Для антивирусной программы "Защитник Windows" это случайным образом определяет время начала сканирования до любого интервала от 0 до 4 часов или для FEP и SCEP до любого интервала плюс или минус 30 минут. Это может быть полезно при развертывании виртуальных машин или VDI. Этот параметр также полезен при запуске нескольких виртуальных машин на одном узле. Выберите этот параметр, чтобы уменьшить объем одновременного доступа к диску для сканирования вредоносных программ.

Начиная с версии 1602 Configuration Manager, модуль защиты от вредоносных программ может запрашивать отправку примеров файлов в корпорацию Майкрософт для дальнейшего анализа. По умолчанию он всегда будет запрашивать перед отправкой таких примеров. Теперь администраторы могут управлять следующими параметрами, чтобы настроить это поведение:

Включите автоматическую отправку примеров файлов, чтобы помочь корпорации Майкрософт определить, являются ли определенные обнаруженные элементы вредоносными . Установите значение Да , чтобы включить автоматическую отправку примеров файлов. По умолчанию этот параметр имеет значение Нет . Это означает, что автоматическая отправка примера файла отключена и пользователям будет предложено перед отправкой примеров.

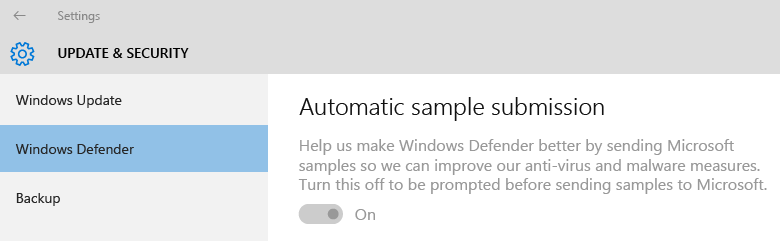

Разрешить пользователям изменять параметры автоматической отправки примеров файлов . Это определяет, может ли пользователь с правами локального администратора на устройстве изменить параметр автоматической отправки примера файлов в интерфейсе клиента. По умолчанию этот параметр имеет значение "Нет", что означает, что его можно изменить только в консоли Configuration Manager, и локальные администраторы на устройстве не могут изменить эту конфигурацию.

Например, ниже показан этот параметр, заданный администратором как включенный и неактивный, чтобы предотвратить изменения пользователем.

Параметры переопределений угроз

Имя угрозы и действие переопределения . Нажмите кнопку Задать , чтобы настроить действие по исправлению, выполняемое для каждого идентификатора угрозы при обнаружении во время сканирования.

Примечание.

Список имен угроз может быть недоступен сразу после настройки Endpoint Protection. Подождите, пока точка Endpoint Protection не синхронизирует сведения об угрозах, а затем повторите попытку.

Облачная служба защиты

Служба Cloud Protection позволяет собирать сведения об обнаруженных вредоносных программах в управляемых системах и выполненных действиях. Эти сведения отправляются в корпорацию Майкрософт.

Членство в службе Cloud Protection

- Не присоединяйтесь к службе Cloud Protection — информация не отправляется

- Базовый — сбор и отправка списков обнаруженных вредоносных программ

- Advanced — базовая информация, а также более полная информация, которая может содержать персональные данные. Например, пути к файлам и частичные дампы памяти.

Разрешить пользователям изменять параметры службы Cloud Protection . Переключает пользовательский контроль над параметрами службы защиты облака.

Уровень блокировки подозрительных файлов . Укажите уровень, на котором служба Endpoint Protection Cloud Protection будет блокировать подозрительные файлы.

- Обычный — уровень блокировки Защитника Windows по умолчанию

- Высокий — агрессивно блокирует неизвестные файлы при оптимизации для производительности (больше вероятность блокировки невредных файлов).

- Высокий уровень с дополнительной защитой — агрессивно блокирует неизвестные файлы и применяет дополнительные меры защиты (может повлиять на производительность клиентского устройства)

- Блокировать неизвестные программы — блокирует все неизвестные программы

Разрешить расширенную облачную проверку, чтобы блокировать и сканировать до (секунд) — указывает время в секундах, в течение которых служба Cloud Protection может блокировать файл, пока служба проверяет, что файл не является вредоносным.

Примечание.

Количество секунд, выбранное для этого параметра, дополняется 10-секундным тайм-аутом по умолчанию. Например, если ввести 0 секунд, служба Cloud Protection блокирует файл на 10 секунд.

Сведения о отчетах службы Cloud Protection

| Frequency | Собираемые или отправляемые данные | Использование данных |

|---|---|---|

| Когда Защитник Windows обновляет файлы защиты от вирусов и шпионского ПО или файлов определений | — Версия определений вирусов и шпионских программ — версия защиты от вирусов и шпионского ПО |

Корпорация Майкрософт использует эти сведения, чтобы обеспечить наличие последних обновлений вирусов и шпионских программ на компьютерах. Если этот параметр отсутствует, Защитник Windows обновляется автоматически, чтобы защита компьютера оставалась в актуальном состоянии. |

| Если Защитник Windows обнаруживает потенциально опасное или нежелательное программное обеспечение на компьютерах | — Имя потенциально опасного или нежелательного программного обеспечения . Как было найдено программное обеспечение. Любые действия, которые Защитник Windows предпринял для работы с программным обеспечением . Файлы, затронутые программным обеспечением . Сведения о компьютере от производителя (Sysconfig, SysModel, SysMarker) |

Защитник Windows использует эти сведения для определения типа и серьезности потенциально нежелательного программного обеспечения, а также наилучшего действия. Корпорация Майкрософт также использует эти сведения для повышения точности защиты от вирусов и шпионских программ. |

| Один раз в месяц | — Состояние обновления определения вирусов и шпионского ПО — состояние мониторинга вирусов и шпионских программ в режиме реального времени (включено или выключено) |

Защитник Windows использует эти сведения для проверки наличия на компьютерах последней версии и определений защиты от вирусов и шпионских программ. Корпорация Майкрософт также хочет убедиться, что включен мониторинг вирусов и шпионских программ в режиме реального времени. Это важная часть защиты компьютеров от потенциально опасного или нежелательного программного обеспечения. |

| Во время установки или когда пользователи вручную выполняют проверку на наличие вирусов и шпионских программ на вашем компьютере | Список запущенных процессов в памяти компьютера | Для выявления процессов, которые могли быть скомпрометированы потенциально вредоносным программным обеспечением. |

Корпорация Майкрософт собирает только имена затронутых файлов, а не содержимое самих файлов. Эта информация помогает определить, какие системы особенно уязвимы для конкретных угроз.

Параметры обновлений определений

Настройка источников и порядка для обновлений клиента Endpoint Protection . Щелкните Задать источник , чтобы указать источники для обновлений ядра определения и сканирования. Можно также указать порядок использования этих источников. Если Configuration Manager указан в качестве одного из источников, другие источники используются только в том случае, если обновлениям программного обеспечения не удается скачать обновления клиента.

Если вы используете любой из следующих методов для обновления определений на клиентских компьютерах, клиентские компьютеры должны иметь доступ к Интернету.

Обновления, распространяемые из Центра обновления Майкрософт

Обновления, распространяемые из Центра защиты от вредоносных программ Майкрософт

Важно!

Клиенты скачивают обновления определений с помощью встроенной системной учетной записи. Необходимо настроить прокси-сервер для этой учетной записи, чтобы разрешить этим клиентам подключаться к Интернету.

Если вы настроили правило автоматического развертывания обновлений программного обеспечения для доставки обновлений определений на клиентские компьютеры, эти обновления будут доставляться независимо от параметров обновлений определений.