Создание и развертывание политики Windows Information Protection (WIP) с помощью Intune

Примечание.

Microsoft Intune прекратила будущие инвестиции в управление и развертывание Windows Information Protection.

Поддержка сценария Windows Information Protection без регистрации в Microsoft Intune была удалена.

Дополнительные сведения см. в разделе Руководство по прекращению поддержки Windows Information Protection.

Сведения об Intune MAM в Windows см. в разделах MAM для Windows и параметры политики защиты приложений для Windows.

Политики Windows Information Protection (WIP) можно использовать с приложениями Windows 10 для защиты приложений без регистрации устройств.

Подготовка к работе

При добавлении политики WIP необходимо понимать несколько концепций:

Список разрешенных и исключенных приложений

Защищенные приложения: Эти приложения должны соответствовать этой политике.

Исключенные приложения: Эти приложения исключены из этой политики и могут получать доступ к корпоративным данным без ограничений.

Типы приложений

- Рекомендуемые приложения: Предварительно заполненный список приложений (в основном Microsoft 365 (Office)), которые позволяют легко импортировать в политику.

- Приложения Магазина: В политику можно добавить любое приложение из Магазина Windows.

- Классические приложения для Windows: В политику можно добавить любые традиционные классические приложения Windows (например, .exe, .dll).

Предварительные условия

Прежде чем создавать политику WIP, необходимо настроить поставщик MAM. Дополнительные сведения о настройке поставщика MAM с помощью Intune.

Важно!

WIP не поддерживает несколько удостоверений. Одновременно может существовать только одно управляемое удостоверение. Дополнительные сведения о возможностях и ограничениях WIP см. в статье Защита корпоративных данных с помощью Windows Information Protection (WIP).

Кроме того, вам потребуется следующая лицензия и обновление:

Добавление политики WIP

После настройки Intune в организации можно создать политику, зависят от WIP.

Важно!

Политики Windows Information Protection (WIP) без регистрации устарели. Вы больше не можете создавать политики WIP для незарегистрированных устройств.

Совет

Дополнительные сведения о создании политик WIP для Intune, включая доступные параметры и их настройку, см. в статье Создание политики Windows Information Protection (WIP) с помощью MAM с помощью портала Microsoft Intune в библиотеке документации по безопасности Windows.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Приложения Политики>защиты приложений>Создать политику.

- Добавьте следующие значения:

- Имя: Введите имя (обязательное) для новой политики.

- Описание: (необязательно) Введите описание.

- Платформа: Выберите Windows 10 в качестве поддерживаемой платформы для политики WIP.

- Состояние регистрации: Выберите Без регистрации в качестве состояния регистрации для политики.

- Выберите пункт Создать. Политика создается и отображается в таблице на панели Политики защиты приложений .

Добавление рекомендуемых приложений в список защищенных приложений

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Политики>Политики защиты приложений.

- В области Политики защиты приложений выберите политику, которую нужно изменить. Откроется панель Защита приложений Intune .

- Выберите Защищенные приложения в области Защита приложений Intune . Откроется панель Защищенные приложения, в которой отображаются все приложения, которые уже включены в список для этой политики защиты приложений.

- Выберите Добавить приложения. В разделе Добавление сведений о приложениях отображается отфильтрованный список приложений. Список в верхней части панели позволяет изменить фильтр списка.

- Выберите каждое приложение, которому вы хотите разрешить доступ к корпоративным данным.

- Нажмите кнопку OK. Обновлена область Защищенные приложения , в которой отображаются все выбранные приложения.

- Нажмите кнопку Сохранить.

Добавление приложения Магазина в список защищенных приложений

Добавление приложения Магазина

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Политики>Политики защиты приложений.

- В области Политики защиты приложений выберите политику, которую нужно изменить. Откроется панель Защита приложений Intune .

- Выберите Защищенные приложения в области Защита приложений Intune . Откроется панель Защищенные приложения, в которой отображаются все приложения, которые уже включены в список для этой политики защиты приложений.

- Выберите Добавить приложения. В разделе Добавление сведений о приложениях отображается отфильтрованный список приложений. Список в верхней части панели позволяет изменить фильтр списка.

- В списке выберите Приложения Магазина.

- Введите значения в полях Имя, Издатель, Название продукта и Действие. Обязательно установите для параметра Действие значение Разрешить, чтобы приложение могло иметь доступ к корпоративным данным.

- Нажмите кнопку OK. Обновлена область Защищенные приложения , в которой отображаются все выбранные приложения.

- Нажмите кнопку Сохранить.

Добавление классического приложения в список защищенных приложений

Добавление классического приложения

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Политики>Политики защиты приложений.

- В области Политики защиты приложений выберите политику, которую нужно изменить. Откроется панель Защита приложений Intune .

- Выберите Защищенные приложения в области Защита приложений Intune . Откроется панель Защищенные приложения, в которой отображаются все приложения, которые уже включены в список для этой политики защиты приложений.

- Выберите Добавить приложения. В разделе Добавление сведений о приложениях отображается отфильтрованный список приложений. Список в верхней части панели позволяет изменить фильтр списка.

- В списке выберите Классические приложения.

- Введите значения в полях Имя, Издатель, Название продукта, Файл, Минимальная версия, Максимальная версия и Действие. Обязательно установите для параметра Действие значение Разрешить, чтобы приложение могло иметь доступ к корпоративным данным.

- Нажмите кнопку OK. Обновлена область Защищенные приложения , в которой отображаются все выбранные приложения.

- Нажмите кнопку Сохранить.

Обучение WIP

После добавления приложений, которые вы хотите защитить с помощью WIP, необходимо применить режим защиты с помощью обучения WIP.

Подготовка к работе

WIP Learning — это отчет, который позволяет отслеживать приложения с поддержкой WIP и неизвестные приложения WIP. Неизвестные приложения — это приложения, которые не развернуты ИТ-отделом вашей организации. Вы можете экспортировать эти приложения из отчета и добавить их в политики WIP, чтобы избежать нарушения производительности, прежде чем они будут применять WIP в режиме "Блокировать".

Помимо просмотра сведений о приложениях с поддержкой WIP, можно просмотреть сводку устройств, которые совместно используют рабочие данные с веб-сайтами. С помощью этих сведений вы можете определить, какие веб-сайты следует добавить в политики WIP групп и пользователей. В сводке показано, к каким URL-адресам веб-сайтов обращаются приложения с поддержкой WIP.

При работе с приложениями с поддержкой WIP и приложениями, неизвестными WIP, рекомендуется начать с автоматического или разрешить переопределения , а в небольшой группе убедиться, что у вас есть нужные приложения в списке защищенных приложений. По завершении можно изменить окончательную политику принудительного применения Блокировать.

Какие режимы защиты?

Блокировка

WIP ищет недопустимые методы обмена данными и останавливает пользователя от выполнения действия. Заблокированные действия могут включать общий доступ к информации в незащищенных корпоративных приложениях и совместное использование корпоративных данных между другими людьми и устройствами за пределами организации.

Разрешить переопределения

WIP ищет недопустимый общий доступ к данным, предупреждая пользователей, когда они делают что-то потенциально небезопасное. Однако этот режим позволяет пользователю переопределить политику и предоставить общий доступ к данным, записав действие в журнал аудита.

Автоматический

WIP работает автоматически, регистрируя недопустимый общий доступ к данным, не блокируя ничего, что было бы предложено для взаимодействия сотрудников в режиме Разрешить переопределение. Не разрешенные действия, например приложения, пытающиеся получить доступ к сетевому ресурсу или данные, защищенные WIP, по-прежнему останавливаются.

Выкл. (не рекомендуется)

WIP отключен и не помогает защитить или проверить данные.

После отключения WIP предпринимается попытка расшифровать все файлы с тегами WIP на локально подключенных дисках. Обратите внимание, что предыдущие сведения о расшифровке и политике не будут автоматически использоваться при повторном включении защиты WIP.

Добавление режима защиты

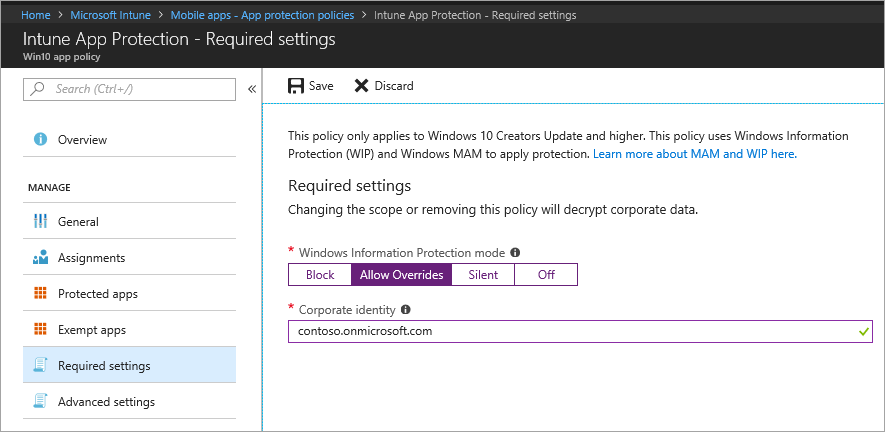

В области Политика приложений выберите имя политики, а затем выберите Обязательные параметры.

Выберите параметр и нажмите кнопку Сохранить.

Разрешить индексатору Windows Search искать зашифрованные элементы

Разрешает или запрещает индексирование элементов. Этот параметр предназначен для индексатора Поиска Windows, который определяет, индексирует ли он зашифрованные элементы, например защищенные файлы Windows Information Protection (WIP).

Этот параметр политики защиты приложений находится в дополнительных параметрах политики Windows Information Protection. Для политики защиты приложений должна быть задана платформа Windows 10 , а для состояния регистрации политики приложений — значение Со регистрацией.

Если политика включена, защищенные WIP элементы индексируются, а метаданные о них хранятся в незашифрованном расположении. Метаданные включают в себя такие элементы, как путь к файлу и дата изменения.

Если политика отключена, защищенные элементы WIP не индексируются и не отображаются в результатах в Кортане или проводнике. Это также может повлиять на производительность фотографий и приложений Groove, если на устройстве много файлов мультимедиа, защищенных WIP.

Примечание.

Корпорация Майкрософт не рекомендует использовать автономное приложение Windows Cortana. Помощник по повышению производительности Кортаны по-прежнему доступен. Дополнительные сведения об устаревших функциях в клиенте Windows см. в статье Нерекомендуемые функции для клиента Windows.

Добавление расширений зашифрованных файлов

Помимо установки параметра Разрешить индексатору Windows Search для поиска зашифрованных элементов , можно указать список расширений файлов. Файлы с этими расширениями шифруются при копировании из общей папки SMB в пределах корпоративной границы, определенной в списке сетевых расположений. Если эта политика не указана, применяется существующее поведение автоматического шифрования. Если эта политика настроена, шифруются только файлы с расширениями в списке.

Развертывание политики защиты приложений WIP

Важно!

Эта информация относится к WIP без регистрации устройства.

После создания политики защиты приложений WIP необходимо развернуть ее в организации с помощью MAM.

На панели Политика приложений выберите только что созданную политику защиты приложений и выберите Группы пользователей>Добавить группу пользователей.

В области Добавление группы пользователей откроется список групп пользователей, состоящих из всех групп безопасности в идентификаторе Microsoft Entra.

Выберите группу, к которой будет применяться политика, а затем нажмите кнопку Выбрать , чтобы развернуть политику.

Дальнейшие действия

Дополнительные сведения о Windows Information Protection см. в статье Защита корпоративных данных с помощью Windows Information Protection (WIP).