Назначение политик в Microsoft Intune

При создании политики Intune она включает все параметры, добавленные и настроенные в ней. Когда политика будет готова к развертыванию, следующим шагом является "назначение" политики группам пользователей или устройств. Когда политика будет назначена, пользователи и устройства получат ваш профиль, и будут применены введенные вами параметры.

В Intune можно создать и назначить следующие политики:

- Политики защиты приложений

- Политики конфигурации приложений

- Политики соответствия

- Политики условного доступа

- Профили конфигурации устройства

- Политики регистрации

В этой статье показано, как назначить политику, приведены некоторые сведения об использовании тегов области, описано, когда следует назначать политики группам пользователей или группам устройств и многое другое.

Подготовка к работе

Убедитесь, что у вас есть правильная роль, которая может назначать политики и профили. Дополнительные сведения см. в статье Управление доступом на основе ролей (RBAC) с помощью Microsoft Intune.

Рассмотрите возможность использования Microsoft Copilot в Intune. Ниже перечислены некоторые преимущества.

- При создании политики и настройке параметров Copilot предоставляет дополнительные сведения о каждом параметре, может порекомендовать значение и найти потенциальные конфликты.

- При назначении политики Copilot может сообщить группам, которым назначена политика, и помочь вам понять эффект политики.

Дополнительные сведения см. в статье Microsoft Copilot в Intune.

Назначение политики пользователям или группам

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Управление устройствами>Конфигурация. Перечисляются все профили.

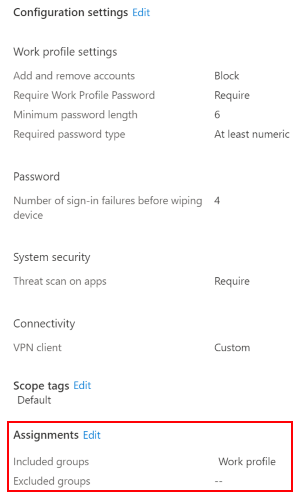

Выберите профиль, который вы хотите назначить, и щелкните >Свойства>Назначения>Изменить:

Например, чтобы назначить профиль конфигурации устройства, выполните приведенные ниже действия.

Перейдите в раздел Устройства>Управление устройствами>Конфигурация. Перечисляются все профили.

Выберите политику, которую вы хотите назначить, и щелкните >Свойства>Назначения>Изменить:

В разделе Включенные группы или Исключенные группы выберите Добавить группы, чтобы выбрать одну или несколько групп Microsoft Entra. Если вы планируете развернуть политику на всех применимых устройствах, выберите Добавить всех пользователей или Добавить все устройства.

Примечание.

Если выбрать "Все устройства" и "Все пользователи", параметр добавления дополнительных групп Microsoft Entra отключается.

Выберите Проверить и сохранить. Этот шаг не назначает вашу политику.

Выберите Сохранить. При сохранение политика будет назначена. Ваши группы получат параметры политики, когда устройства будут зарегистрированы в службе Intune.

Функции назначения, которые следует знать и использовать

Используйте Фильтры для назначения политики на основе создаваемых правил. Вы можете создавать фильтры для:

- Политики конфигурации приложений

- Политики защиты приложений

- Назначения приложений

- Политики соответствия

- Профили конфигурации устройства

Дополнительные сведения см. в статьях:

Наборы политик создают группу или коллекцию существующих приложений и политик. При создании набора политик его можно назначить из одного места в Центре администрирования Microsoft Intune.

Дополнительные сведения см. в статье Использование наборов политик для групп коллекций объектов управления в Intune.

Теги областей — это отличный способ фильтрации политик для конкретных групп, таких как

US-NC IT TeamилиJohnGlenn_ITDepartment. Дополнительные сведения см. в разделе Использование RBAC и тегов области для распределенных ИТ-групп.В устройствах с Windows 10/11 можно добавить правила применимости, чтобы политика применялась только к определенной версии ОС или определенному выпуску Windows. Дополнительные сведения см. в статье Правила применимости.

Группы пользователей и группы устройств

Многие пользователи спрашивают, когда использовать группы пользователей, а когда — группы устройств. Ответ зависит от цели. Вот несколько советов для начала работы.

Группы устройств

Если вы хотите применять параметры на устройстве, независимо от того, кто вошел в систему, назначьте свои политики группе устройств. Параметры, применяемые к группам устройств, всегда относятся к устройству, а не к пользователю.

Например:

Группы устройств используются для управления устройствами, у которых нет выделенного пользователя. Например, у вас есть устройства, которые печатают билеты, сканируют товары, совместно используются сотрудниками разных смен, назначаются определенному хранилищу и т. д. Поместите эти устройства в группу устройств и назначьте свои политики этой группе.

Вы создали профиль Intune интерфейса настройки встроенного ПО устройства (DFCI), который обновляет параметры в BIOS. Например, настройте эту политику для отключения камеры устройства или блокирования параметров загрузки, чтобы пользователи не могли загружать другую ОС. Эта политика подходит для назначения группе устройств.

На некоторых определенных устройствах Windows вы хотите всегда управлять некоторыми параметрами Microsoft Edge независимо от того, кто использует устройство. Например, вам нужно заблокировать все загрузки, ограничить все файлы cookie до текущего сеанса просмотра и удалить историю просмотров. Для этого поместите эти устройства Windows в группу устройств. Затем создайте административный шаблон в Intune, добавьте эти параметры устройства и назначьте эту политику группе устройств.

Подытоживая вышесказанное: используйте группы устройств, если не важно, кто вошел в систему устройства и вошел ли хоть кто-нибудь. Параметры всегда должны быть на устройстве.

Группы пользователей

Параметры политики, применяемые к группам пользователей, всегда связаны с пользователем, даже если они выполняют вход на многочисленных устройствах. У пользователей может быть много устройств, таких как Surface Pro для выполнения рабочих задач и личное устройство iOS или iPadOS. И это нормально, когда пользователь получает доступ к электронной почте и другим ресурсам организации с этих устройств.

Если у пользователя несколько устройств на одной платформе, можно использовать фильтры для назначения группы. Например, у пользователя есть личное устройство iOS/iPadOS и принадлежащее организации устройство iOS/iPadOS. При назначении политики для этого пользователя можно использовать фильтры для выбора в качестве цели только устройства, которое принадлежит организации.

Следуйте общему правилу: если компонент принадлежит пользователю, например электронная почта или сертификат пользователя, назначайте его группам пользователей.

Например:

Вы хотите разместить значок службы технической поддержки для всех пользователей на всех их устройствах. В этом случае поместите этих пользователей в группу пользователей и назначьте ей свою политику значка службы технической поддержки.

Пользователь получает новое устройство, принадлежащее организации. Пользователь входит в устройство с использованием своей учетной записи домена. Устройство автоматически регистрируется в Microsoft Entra ID и автоматически управляется службой Intune. Эта политика подходит для назначения группе пользователей.

Вы хотите управлять функциями в приложениях, таких как OneDrive или Office, когда пользователь входит в систему устройства. В этом случае присвойте параметры политики OneDrive или Office группе пользователей.

Например, вы хотите заблокировать недоверенные элементы ActiveX в своих приложениях Office. Вы можете создать административный шаблон в Intune, настроить этот параметр, а затем назначить эту политику группе пользователей.

Подытоживая вышесказанное: используйте группы пользователей, чтобы параметры и правила всегда применялись к пользователю, независимо от используемого им устройства.

Несколько сеансов виртуального рабочего стола Azure

Intune можно использовать для управления удаленными рабочими столами Windows с несколькими сеансами, созданными с помощью Виртуального рабочего стола Azure, так же, как и любым другим общим клиентским устройством Windows. При назначении политик группам пользователей или устройствам виртуальный рабочий стол Azure с несколькими сеансами является особым сценарием. При использовании виртуальных машин поставщики служб конфигурации устройств должны ориентироваться на группы устройств. Поставщики служб конфигурации пользователей должны быть ориентированы на группы пользователей.

Подробнее см. в статье Использование нескольких сеансов Виртуального рабочего стола Azure с Microsoft Intune.

Поставщики служб конфигурации Windows и их поведение

Параметры политики для устройств с Windows основаны на поставщиках служб конфигурации (CSP). Эти параметры сопоставляются с разделами реестра или файлами на устройствах.

Вот что вам нужно знать о поставщиках облачных служб Windows:

Intune предоставляет доступ к этим CSP, поэтому можно настроить эти параметры и назначить их своим устройствам с Windows. Эти параметры настраиваются с помощью встроенных шаблонов и каталога параметров. В каталоге параметров вы увидите, что некоторые параметры применяются к области пользователя, а некоторые параметры — к области устройства.

Сведения о том, как параметры области пользователя и области устройства применяются к устройствам Windows, см. в статье Каталог параметров: параметры области устройства и области пользователя.

При удалении политики или если ее больше не назначают устройству, в зависимости от параметров профиля могут возникнуть различные действия. Каждый поставщик облачных решений может обрабатывать удаление политики по-разному.

Например, параметр может сохранить существующее значение и не вернуться к значению по умолчанию. Каждый поставщик облачных решений управляет поведением. Список CSP для Windows см. в статье Configuration service provider reference (Справочник по CSP).

Чтобы изменить значение параметра на другое, создайте новую политику, задайте для параметра значение Не настроено и назначьте политику. После применения политики к устройству пользователи должны иметь контроль над изменением параметра на предпочтительное значение.

При настройке этих параметров мы рекомендуем выполнить развертывание в пилотной группе. Дополнительные советы по планах развертывания Intune см. в статье Разработка плана внедрения.

Исключение групп в назначении политики

Политики конфигурации устройств Intune позволяют включать группы в назначения политик и исключать их оттуда.

Рекомендации:

- Создавайте и назначайте специальные политики для разных групп пользователей. Используйте фильтры, чтобы добавить или исключить устройства этих пользователей.

- Создавайте и назначайте разные политики для групп устройств.

См. сведения о добавлении групп для упорядочивания пользователей и устройств.

Принципы включения и исключения групп

При назначении политик и профилей применяйте следующие общие принципы.

Рассматривайте Включенные группы или Исключенные группы в качестве отправной точки для пользователей и устройств, к которым будут применяться ваши политики. Группа Microsoft Entra является ограничивающей группой, поэтому используйте минимально возможную область группы. Используйте фильтры, чтобы ограничить или обновить назначение политики.

Назначенные группы Microsoft Entra, также называемые статическими группами, можно добавить во включенные или исключенные группы.

Как правило, вы можете статически назначать устройства в группе Microsoft Entra, если они предварительно зарегистрированы в Microsoft Entra, например с помощью Автопилота Windows. Или, если требуется объединить устройства для одноразового, автоматизированного развертывания. В противном случае статическое назначение устройств в группе Microsoft Entra могут оказаться непрактичным.

Динамические группы пользователей Microsoft Entra можно добавить во включенные или исключенные группы.

Исключенные группы могут быть группами с пользователями или группами с устройствами.

Динамические группы устройств Microsoft Entra можно добавить во включенные группы. Но при заполнении динамического членства в группе может возникнуть задержка. В сценариях, зависящих от длительности задержки, используйте фильтры для назначения конкретных устройств и назначьте политики группам пользователей.

Например, вы хотите назначать политики устройствам сразу после их регистрации. В этой ситуации с учетом задержки создайте фильтр для нужных устройств и назначьте политику с этим фильтром группам пользователей. Не назначайте его группам устройств.

В сценарии без пользователей создайте фильтр для целевых устройств и назначьте политику с фильтром группе "Все устройства".

Избегайте добавления динамических групп устройств Microsoft Entra в исключенные группы. Задержка при вычислении динамической группы устройств при регистрации может привести к нежелательным результатам. Например, нежелательные приложения и политики могут быть развернуты до распространения исключенного членства в группе.

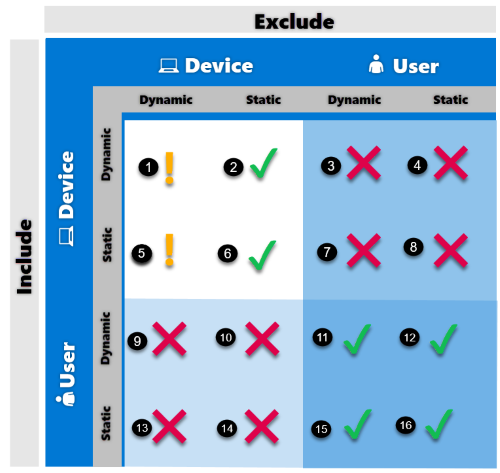

Таблица поддержки

Используйте следующую матрицу, чтобы получить основные сведения о поддержке для исключения групп:

- ✔️: поддерживается

- ❌: не поддерживается

- ❕ : частично поддерживается

| Сценарий | Поддержка |

|---|---|

| 1 | ❕ Поддерживается частично Назначение политик в группу динамических устройств при исключении другой динамической группы устройств поддерживается. Но не рекомендуется использовать его в сценариях, зависящих от задержки. Любая задержка при вычислении членства в группе может привести к тому, что политики будут предлагаться устройствам. В этом сценарии для исключения устройств рекомендуется использовать фильтры вместо динамических групп устройств.

Допустим, у вас есть политика, назначенная всем устройствам. В последующем у вас появляется требование, чтобы устройства маркетингового отдела не получали эту политику. Для этого вы создаете динамическую группу устройств с именем Устройства маркетингового отдела на основе свойства enrollmentProfilename (device.enrollmentProfileName -eq "Marketing_devices"). В политике вы добавляете динамическую группу Устройства маркетингового отдела как исключенную.

В Intune регистрируется новое устройство для маркетингового отдела, и в Microsoft Entra создается новый объект устройства. В процессе динамического группирования это устройство добавляется в группу Устройства маркетингового отдела с возможной задержкой при вычислении. В то же время устройство регистрируется в Intune и начинает получать все применимые политики. Политика Intune может быть развернута до того, как устройство будет помещено в группу исключений. Это приведет к развертыванию нежелательной политики (или приложения) для группы Устройства маркетингового отдела.

Поэтому в сценариях, чувствительных к задержкам, не рекомендуется использовать динамические группы устройств для исключений. Вместо этого используйте фильтры. |

| 2 | ✔️ Поддерживается Назначение политики группе динамических устройств при исключении статической группы устройств поддерживается. |

| 3 | ❌ Не поддерживается Назначение политики группе динамических устройств при исключении групп пользователей (как динамических, так и статических) не поддерживается. Intune не оценивает групповые отношения между пользователем и устройством, а устройства включенных пользователей не будут исключены. |

| 4 | ❌ Не поддерживается Назначение политики группе динамических устройств при исключении групп пользователей (как динамических, так и статических) не поддерживается. Intune не оценивает групповые отношения между пользователем и устройством, а устройства включенных пользователей не будут исключены. |

| 5 | ❕ Частично поддерживается Назначение политики группе статических устройств при исключении динамической группы устройств поддерживается. Но не рекомендуется использовать его в сценариях, зависящих от задержки. Любая задержка при вычислении членства в группе может привести к тому, что политики будут предлагаться устройствам. В этом сценарии для исключения устройств рекомендуется использовать фильтры вместо динамических групп устройств. |

| 6 | ✔️ Поддерживается Назначение политики для статической группы устройств и исключение другой статической группы устройств поддерживается. |

| 7 | ❌ Не поддерживается Назначение политики группе статических устройств при исключении групп пользователей (как динамических, так и статических) не поддерживается. Intune не оценивает групповые отношения между пользователем и устройством, а устройства включенных пользователей не будут исключены. |

| 8 | ❌ Не поддерживается Назначение политики группе статических устройств при исключении групп пользователей (как динамических, так и статических) не поддерживается. Intune не оценивает групповые отношения между пользователем и устройством, а устройства включенных пользователей не будут исключены. |

| 9 | ❌ Не поддерживается Назначение политики динамической группе пользователей при исключении групп устройств (как динамических, так и статических) не поддерживается. |

| 10 | ❌ Не поддерживается Назначение политики динамической группе пользователей при исключении групп устройств (как динамических, так и статических) не поддерживается. |

| 11 | ✔️ Поддерживается Назначение политики для динамической группы пользователей других групп пользователей (как динамических, так и статических) поддерживается. |

| 12 | ✔️ Поддерживается Назначение политики для динамической группы пользователей других групп пользователей (как динамических, так и статических) поддерживается. |

| 13 | ❌ Не поддерживается Назначение политики статической группе пользователей при исключении групп устройств (как динамических, так и статических) не поддерживается. |

| 14 | ❌ Не поддерживается Назначение политики статической группе пользователей при исключении групп устройств (как динамических, так и статических) не поддерживается. |

| 15 | ✔️ Поддерживается Назначение политики для статической группы пользователей других групп пользователей (как динамических, так и статических) поддерживается. |

| 16 | ✔️ Поддерживается Назначение политики для статической группы пользователей других групп пользователей (как динамических, так и статических) поддерживается. |

Дальнейшие действия

См. профили устройств мониторинга для получения инструкций по мониторингу ваших политик и устройств, на которых выполняются ваши политики.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по