Ручная интеграция Jamf Pro с Intune для обеспечения соответствия требованиям

Важно!

Поддержка условного доступа для устройств Jamf macOS устарела.

Начиная с 31 января 2025 г. платформа, на которую основана функция условного доступа Jamf Pro, больше не будет поддерживаться.

Если вы используете интеграцию условного доступа Jamf Pro для устройств macOS, следуйте документированных рекомендациям Jamf по миграции устройств в интеграцию соответствия устройств в документации по переходу с условного доступа macOS на соответствие устройствам macOS — Jamf Pro.

Если вам нужна помощь, обратитесь к Jamf Customer Success. Дополнительные сведения см. в записи блога по адресу https://aka.ms/Intune/Jamf-Device-Compliance.

Совет

Инструкции по интеграции Jamf Pro с Intune и Microsoft Entra ID, включая настройку Jamf Pro для развертывания приложения корпоративного портала Intune на устройствах, которыми вы управляете с помощью Jamf Pro, см. в статье Интеграция Jamf Pro с Intune, чтобы сообщить о соответствии идентификатору Microsoft Entra ID.

Microsoft Intune поддерживает интеграцию развертывания Jamf Pro, чтобы обеспечить соответствие устройств и политики условного доступа на устройства macOS. Благодаря интеграции вы можете потребовать, чтобы ваши устройства macOS, управляемые Jamf Pro, соответствовали требованиям устройств Intune, прежде чем этим устройствам будет разрешен доступ к ресурсам вашей организации. Доступ к ресурсам контролируется политиками условного доступа Microsoft Entra так же, как и для устройств, управляемых через Intune.

Когда Jamf Pro интегрируется с Intune, данные инвентаризации с устройств macOS можно синхронизировать с Intune с помощью Идентификатора Microsoft Entra. Затем подсистема соответствия Intune проанализирует данные инвентаризации для создания отчета. Анализ Intune сочетается с аналитическими сведениями об удостоверении Microsoft Entra пользователя устройства, чтобы обеспечить принудительное применение с помощью условного доступа. Устройства, соответствующие политикам условного доступа, могут получить доступ к защищенным ресурсам компании.

Эта статья поможет вам вручную интегрировать Jamf Pro с Intune.

Совет

Вместо настройки интеграции Jamf Pro с Intune вручную рекомендуем настроить и использовать облачный соединитель Jamf с Microsoft Intune. Облачный соединитель автоматизирует многие шаги, которые требуется выполнить при настройке интеграции вручную.

После настройки интеграции вы затем настроите Jamf и Intune для обеспечения соответствия условному доступу на устройствах, управляемых Jamf.

Предварительные требования

Продукты и службы

Чтобы настроить условный доступ с помощью Jamf Pro, вам потребуется:

- Jamf Pro 10.1.0 или более поздней версии;

- Лицензии Microsoft Intune и Microsoft Entra ID P1 (рекомендуемый пакет лицензий Microsoft Enterprise Mobility + Security)

- Роль глобального администратора в идентификаторе Microsoft Entra.

- пользователь с правами на интеграцию Microsoft Intune в Jamf Pro;

- приложение "Корпоративный портал" для macOS;

- устройства macOS с OS X 10.12 Yosemite или более поздней версии.

Сетевые порты

Для правильной интеграции Jamf и Intune должны быть доступны следующие порты:

- Intune: порт 443

- Apple: порты 2195, 2196 и 5223 (push-уведомления в Intune)

- Jamf: порты 80 и 5223

Чтобы обеспечить правильную работу APNS в сети, необходимо также включить исходящие подключения и перенаправления из:

- блокировки Apple 17.0.0.0/8 TCP-портов 5223 и 443 из всех клиентских сетей;

- портов 2195 и 2196 с серверов Jamf Pro.

Дополнительные сведения об этих портах см. в следующих статьях:

- Требования к конфигурации сети Intune и ее пропускная способность.

- Network Ports Used by Jamf Pro (Сетевые порты, используемые Jamf Pro) на странице jamf.com.

- TCP and UDP ports used by Apple software products (Порты TCP и UDP, используемые программными продуктами Apple) на странице support.apple.com.

Подключения Intune к Jamf Pro

Чтобы подключить Intune к Jamf Pro, сделайте следующее:

- Создайте приложение в Azure.

- Включите интеграцию Intune с Jamf Pro.

- Настройте условный доступ в Jamf Pro.

Создание приложения в Microsoft Entra ID

На портале Azure перейдите в разделРегистрация приложенийMicrosoft Entra ID> и выберите Новая регистрация.

На странице Регистрация приложений укажите следующие сведения.

- В разделе Имя введите понятное имя для приложения, например Условный доступ Jamf.

- В разделе Поддерживаемые типы учетных записей выберите Учетные записи в любом каталоге организации.

- Для параметра URI перенаправления оставьте значение по умолчанию "Веб", а затем укажите URL-адрес для своего экземпляра Jamf Pro.

Выберите Зарегистрировать, чтобы создать приложение и открыть страницу Обзор для нового приложения.

В приложении на странице Обзор скопируйте значение Идентификатор приложения (клиент) и запишите его для последующего использования. Вам потребуется это значение в последующих процедурах.

Выберите Сертификаты и секреты в разделе Управление. Нажмите кнопку Новый секрет клиента. Введите значение в поле Описание, выберите любой параметр в области Срок действия истекает и щелкните Добавить.

Важно!

Перед тем как покинуть эту страницу скопируйте значение секрета клиента и запишите его для последующего использования. Оно потребуется вам в последующих процедурах. Вы не сможете получить доступ к этому значению позже без повторного создания регистрации приложения.

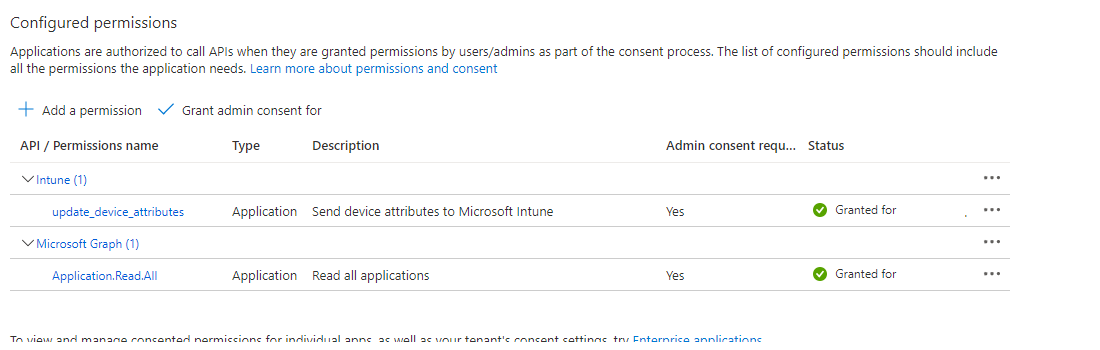

Выберите Разрешения API в разделе Управление.

На странице разрешений API удалите все разрешения из этого приложения, щелкнув значок ... рядом с каждым существующим разрешением. Это удаление обязательно. Интеграция не будет выполнена, если в этой регистрации приложения есть непредвиденные дополнительные разрешения.

Затем добавьте разрешения на обновление атрибутов устройства. В левом верхнем углу на странице Разрешения API выберите Добавить разрешение, чтобы добавить новое разрешение.

На странице Запрос разрешений API выберите Intune, а затем — Разрешения приложений. Установите только флажок update_device_attributes и сохраните новое разрешение.

В Microsoft Graph выберите Разрешения приложений, а затем Application.Read.All.

Выберите Добавить разрешения.

Перейдите к разделу API, которые использует моя организация. Найди и выберите Windows Azure Active Directory. Выберите Разрешения приложений, а затем Application.Read.All.

Выберите Добавить разрешения.

Затем предоставьте согласие администратора для этого приложения, выбрав Предоставить согласие администратора для <клиента> в левом верхнем углу страницы разрешений API . Возможно, вам потребуется повторно проверить подлинность учетной записи в новом окне и предоставить доступ к приложению, следуя инструкциям.

Обновите страницу, нажав Обновить в верхней части страницы. Убедитесь, что для разрешения update_device_attributes предоставлено согласие администратора.

После успешной регистрации приложения разрешения API должны содержать только одно разрешение с именем update_device_attributes и выглядеть следующим образом:

Процесс регистрации приложения в Идентификаторе Microsoft Entra завершен.

Примечание.

Если срок действия секрета клиента истекает, необходимо создать секрет клиента в Azure и обновить данные условного доступа в Jamf Pro. Во избежание нарушений в работе службы в Azure можно использовать старый секрет и новый ключ.

Включение интеграции Intune с Jamf Pro

Войдите в Центр администрирования Microsoft Intune.

Выберите Администрирование клиента>Соединители и токены>Управление устройствами партнера.

Включите соединитель соответствия требованиям для Jamf , вставив идентификатор приложения, сохраненный во время предыдущей процедуры, в поле Укажите идентификатор приложения Microsoft Entra для Jamf .

Нажмите Сохранить.

Настройка интеграции Microsoft Intune в Jamf Pro

Активируйте подключение в консоли Jamf Pro:

- Откройте консоль Jamf Pro и выберите Global Management (Глобальное управление)>Conditional Access (Условный доступ). Выберите Изменить на вкладке Интеграция macOS и Intune.

- Установите флажок Включить интеграцию Intune для macOS. Если этот параметр включен, Jamf Pro отправляет обновления инвентаризации в Microsoft Intune. Если вы хотите отключить соединение, но сохранить конфигурацию, отмените выбор.

- Выберите Вручную в разделе Тип соединения.

- Во всплывающем меню Национальное облако выберите расположение национального облака от Майкрософт.

- Выберите Открыть URL-адрес согласия администратора и следуйте инструкциям на экране, чтобы разрешить добавление приложения Jamf Native macOS Connector в клиент Microsoft Entra.

- Добавьте имя клиента Microsoft Entra из Microsoft Azure.

- Добавьте ИД приложения и Секрет клиента (ранее называвшийся ключом приложения) для приложения Jamf Pro из Microsoft Azure.

- Нажмите Сохранить. Jamf Pro проверит правильность параметров.

Вернитесь на страницу Управление партнерскими устройствами в Intune, чтобы завершить настройку.

В Intune перейдите на страницу Управление партнерскими устройствами. В разделе Параметры соединителя настройте группы для назначения:

- Выберите Включить и укажите группы пользователей, которые нужно использовать для регистрации macOS в Jamf.

- Выберите Исключить и укажите группы пользователей, которые не будут регистрировать свои компьютеры Mac в Jamf, а будут выполнять регистрацию непосредственно в Intune.

Параметр Исключить переопределяет параметр Включить. Это означает, что любое устройство, находящееся в обеих группах, исключается из Jamf и направляется для регистрации в Intune.

Примечание.

Этот метод включения и исключения групп пользователей влияет на процесс регистрации для пользователя. Любой пользователь с устройством macOS, который уже зарегистрирован в Jamf или Intune, который затем предназначен для регистрации в другой MDM, должен отменить регистрацию устройства, а затем повторно зарегистрировать его в новой MDM, прежде чем управление устройством работает должным образом.

Выберите Оценить, чтобы на основе конфигураций групп определить, сколько устройств будет зарегистрировано в Jamf.

Выберите Сохранить, когда будете готовы применить конфигурацию.

Далее потребуется использовать Jamf для развертывания Корпоративного портала для Mac, чтобы пользователи могли регистрировать свои устройства в Intune.

Настройка политик соответствия требованиям и регистрация устройств

После завершения настройки интеграции Intune и Jamf необходимо применить политики соответствия требованиям к устройствам под управлением Jamf.

Отключение Jamf Pro от Intune

Если необходимо удалить интеграцию Jamf Pro с Intune, используйте один из следующих методов. Оба метода применяются к интеграции, настроенной вручную или с помощью Cloud Connector.

Отзыв Jamf Pro из Центра администрирования Microsoft Intune

В Центре администрирования Microsoft Intune перейдите в раздел Администрирование> клиентовСоединители и токены>Управление устройствами партнеров.

Выберите параметр Завершить. Intune отображает сообщение о действии. Просмотрите сообщение и, когда все будет готово, нажмите кнопку ОК. Параметр Завершить интеграцию отображается только при наличии подключения Jamf.

После завершения интеграции обновите представление Центра администрирования, чтобы обновить представление. Устройства macOS вашей организации удаляются из Intune через 90 дней.

Отзыв Jamf Pro из консоли Jamf Pro

Чтобы удалить подключение из консоли Jamf Pro, выполните следующие действия.

В консоли Jamf Pro перейдите в разделУсловный доступглобального управления>. Щелкните Изменить на вкладке Интеграция macOS и Intune.

Снимите флажок Включить интеграцию Intune для macOS.

Нажмите Сохранить. Jamf Pro отправит конфигурацию в Intune и интеграция будет отключена.

Войдите в Центр администрирования Microsoft Intune.

Выберите Администрирование клиента>Соединители и токены>Управление устройствами партнера, чтобы убедиться в том, что теперь состояние Завершено.

После завершения интеграции устройства macOS вашей организации будут удалены в день, указанный в консоли, а именно через три месяца.