Интеграция Jamf Mobile Threat Protection с Intune

Выполните следующие действия, чтобы интегрировать решение Jamf Mobile Threat Defense с Intune.

Примечание.

В июле 2021 года Jamf завершил приобретение Wandera, а совсем недавно начал ребрендинг и обновления, чтобы переместить Wandera в портфель Jamf. Работа по обновлению центра администрирования Intune с учетом новой фирменной символики продолжается. Это содержимое будет отражать новую фирменную символику Jamf, где это возможно, но по-прежнему отражает фирменную символику Wandera, когда это необходимо, чтобы сохранить точность текущего пользовательского интерфейса в Центре администрирования.

Перед началом работы

Перед началом процесса интеграции Jamf с Intune убедитесь, что у вас есть следующие предварительные требования:

подписка Microsoft Intune плана 1

Microsoft Entra учетные данные администратора и назначенную роль, которая может предоставить следующие разрешения:

- Вход и чтение профиля пользователя

- Доступ к каталогу от имени вошедшего в систему пользователя

- Чтение данных каталога

- Отправка сведений рисках устройства в Intune

Действительная подписка Jamf Security Cloud

- Учетная запись с привилегиями суперадминистратора

Общие сведения об интеграции

Включение интеграции Mobile Threat Defense между Jamf и Intune влечет за собой:

- Включение службы UEM Connect Jamf для синхронизации данных с Azure и Intune. Синхронизация включает в себя метаданные управления жизненным циклом пользователя и устройства (LCM), а также уровень угрозы для устройства Mobile Threat Defense (MTD).

- Создайте профили активации в Jamf, чтобы определить поведение регистрации устройств.

- Разверните приложение Jamf Trust на управляемых устройствах iOS и Android.

- Настройте Jamf для пользователей самообслуживания с помощью MAM на устройствах iOS и Android.

Настройка интеграции Jamf Mobile Threat Defense

Настройка интеграции между Jamf и Intune не требует поддержки со стороны сотрудников Jamf и может быть легко выполнена в течение нескольких минут.

Включение поддержки Jamf в Intune

Войдите в Центр администрирования Microsoft Intune.

Выберите Администрирование клиента>Соединители и токены>Mobile Threat Defense>Добавить.

На странице Добавить соединитель используйте раскрывающийся список и выберите Wandera. Затем нажмите Создать.

На панели Mobile Threat Defense выберите соединитель Wandera MTD в списке соединителей, чтобы открыть область Изменить соединитель. Выберите Открыть консоль администрирования Wandera , чтобы открыть портал Jamf Security Cloud, и войдите в систему.

На портале Jamf Security Cloud перейдите в раздел Интеграция > интеграции UEM и выберите вкладку UEM Connect. В раскрывающемся списке Поставщик EMM выберите Microsoft Intune.

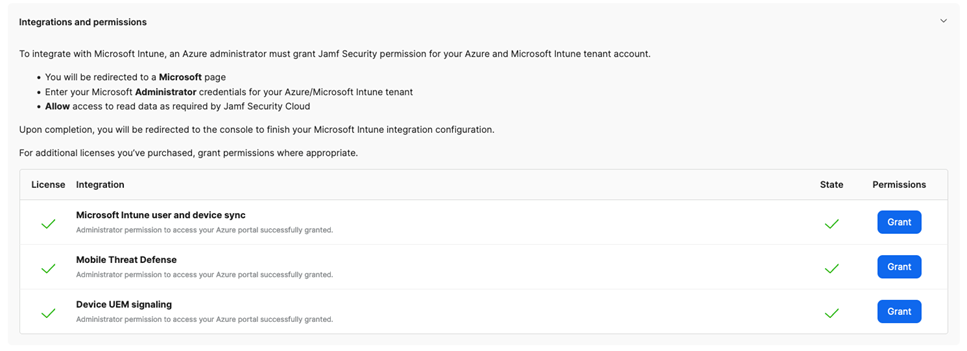

Появится экран, аналогичный следующему изображению, с указанием разрешений, необходимых для завершения интеграции:

Рядом с Microsoft Intune Синхронизация пользователей и устройств нажмите кнопку Предоставить, чтобы начать процесс предоставления разрешения jamf на выполнение функций управления жизненным циклом (LCM) в Azure и Intune.

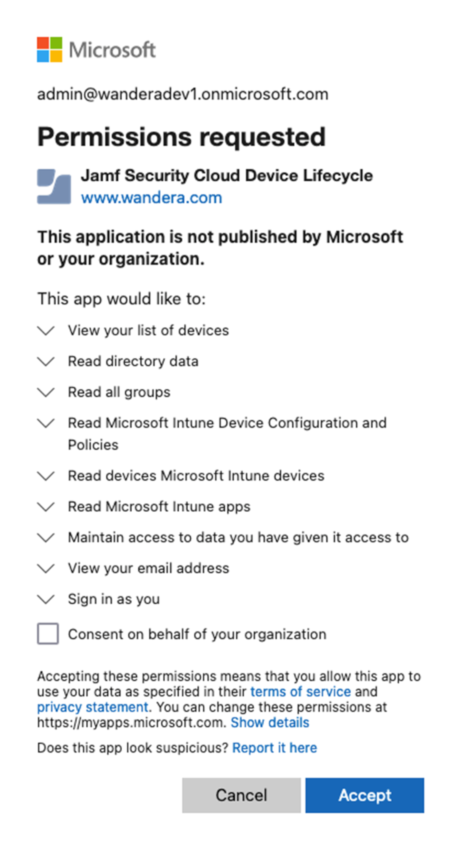

При появлении запроса выберите или введите учетные данные администратора Azure. Просмотрите запрошенные разрешения, а затем установите флажок, чтобы указать согласие от имени своей организации. Наконец, выберите Принять, чтобы авторизовать интеграцию LCM.

Вы автоматически вернелись на портал Jamf Security Cloud. Если авторизация прошла успешно, рядом с кнопкой "Предоставить" появится зеленый галочку.

Повторите процесс согласия для оставшихся в списке интеграций, нажимая соответствующие кнопки "Предоставить", пока рядом с каждой не появится зеленая галочка.

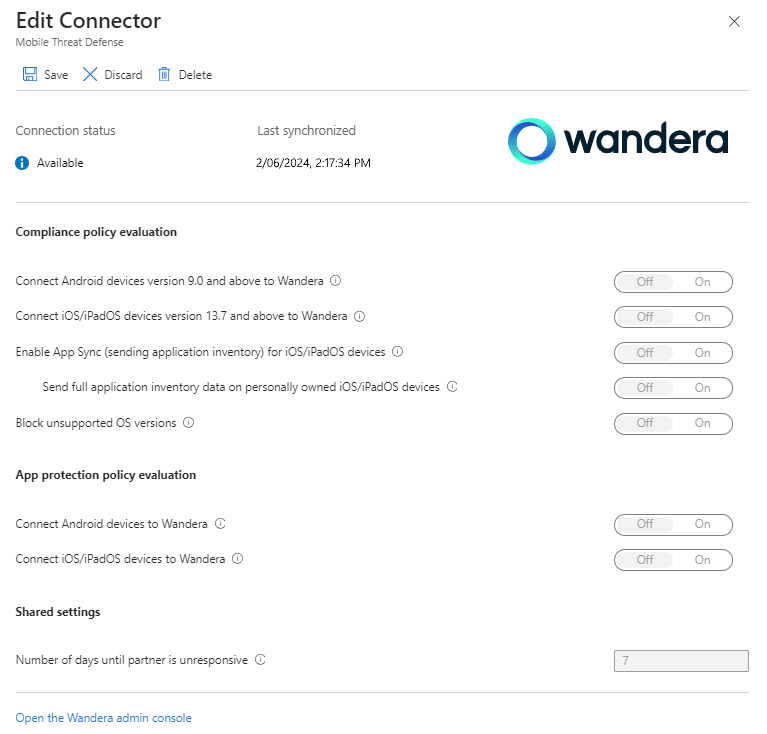

Вернитесь в центр администрирования Intune и возобновите редактирование соединителя MTD. Установите доступные переключатели в состояние "Вкл." и сохраните конфигурацию.

Intune и Jamf теперь подключены.

Создание профилей активации в Jamf

Intune развертывания упрощаются с помощью профилей активации Jamf, определенных на облачном портале Jamf Security. Каждый профиль активации определяет конкретные параметры конфигурации, такие как требования проверки подлинности, возможности службы и начальное членство в группе.

После создания профиля активации в Jamf его можно назначить пользователям и устройствам в Intune. Хотя профиль активации является универсальным для всех платформ устройств и стратегий управления, следующие шаги определяют, как настроить Intune на основе этих различий.

Здесь предполагается, что вы создали профиль активации в Jamf, который вы хотите развернуть с помощью Intune на целевых устройствах. Дополнительные сведения о создании и использовании профилей активации Jamf см. в разделе Профили активации документации по безопасности Jamf.

Примечание.

При создании профилей активации для развертывания с помощью Intune обязательно установите для параметра Associated User значение Authenticationd by Identity Provider > Microsoft Entra для максимальной безопасности, кроссплатформенной совместимости и упрощенного взаимодействия с конечными пользователями.

Развертывание Jamf по воздуху на устройствах, управляемых MDM

Для устройств iOS и Android, которыми вы управляете с помощью Intune, Jamf может развертывать по воздуху для быстрой активации на основе push-уведомлений. Убедитесь, что вы уже создали необходимые профили активации, прежде чем переходить к этому разделу. Развертывание Jamf на управляемых устройствах включает:

- Добавление профилей конфигурации Jamf в Intune и назначение целевым устройствам.

- Добавление приложения jamf trust и соответствующих конфигураций приложений в Intune и назначение целевым устройствам.

Настройка и развертывание профилей конфигурации iOS

В этом разделе вы скачиваете необходимые файлы конфигурации устройств iOS, а затем доставляете их по беспроводной сети через MDM на управляемые устройства Intune.

На портале Jamf Security Cloud перейдите к профилю активации, который требуется развернуть (Активации устройств>), а затем выберите вкладку >Стратегии развертыванияУправляемые устройства>Microsoft Intune.

Разверните разделы Защищенный Apple iOS или Незащищенный Apple iOS в зависимости от конфигурации парка устройств.

Скачайте предоставленный профиль конфигурации и подготовьтесь к его отправке позже.

Откройте центр администрирования Microsoft Intune и перейдите в раздел Профили конфигурации iOS/iPadOS > устройства>. Выберите Создать>новую политику.

На появившемся экране для параметра Платформа выберите iOS/iPadOS, а для параметра Тип профиля выберите Шаблон , а затем — Пользовательский. Затем нажмите кнопку Создать.

В поле Имя укажите описательное название для конфигурации, в идеале совпадающее с именем профиля активации на портале Jamf Security Cloud. Соответствующее имя поможет упростить перекрестные ссылки в будущем. Кроме того, при необходимости укажите код профиля активации. Рекомендуется указывать, что конфигурация предназначена для защищенных или незащищенных устройств, с помощью суффикса имени.

При необходимости предоставьте Описание, указав дополнительные сведения о назначении конфигурации для других администраторов. Нажмите кнопку Далее.

На странице Параметры конфигурации в поле Файл профиля конфигурации укажите скачанный профиль конфигурации, соответствующий профилю активации, скачанном на шаге 3. Если вы загрузили оба профиля, выберите соответствующий защищенный или незащищенный профиль. Нажмите кнопку Далее.

Назначьте профиль конфигурации группам пользователей или устройств, на которых должен быть установлен Jamf. Рекомендуется начать с тестовой группы, а затем включить остальных пользователей после проверки активации. Нажмите кнопку Далее.

При необходимости проверьте конфигурацию на наличие правки, а затем нажмите кнопку Создать , чтобы создать и развернуть профиль конфигурации.

Примечание.

Jamf предлагает расширенный профиль развертывания для защищенных устройств iOS. Если у вас есть защищенные и незащищенные устройства, при необходимости повторите описанные выше шаги для другого типа профиля. Эти же действия необходимо выполнять для всех профилей активации, которые будут развернуты с помощью Intune. Обратитесь в службу поддержки Jamf, если у вас есть смешанный парк защищенных и неконтролируемых устройств iOS и вам нужна помощь с назначениями политик на основе защищенного режима.

Развертывание Jamf на незарегистрированных устройствах с управляемыми приложениями MAM

Для незарегистрированных устройств с управляемыми MAM приложениями Jamf использует интегрированный интерфейс подключения на основе проверки подлинности для активации и защиты корпоративных данных в управляемых MAM приложениях.

В следующих разделах описано, как настроить Jamf и Intune, чтобы пользователи могли легко активировать Jamf, прежде чем получить доступ к данным компании.

Настройка подготовки устройств Azure в профиле активации Jamf

Для профилей активации, которые будут использоваться с MAM, для параметра Associated User (Связанный пользователь) должен иметь параметр Authenticationd by Identity Provider Microsoft Entra ( Проверка подлинности с помощью поставщика > удостоверений).

На портале Jamf Security Cloud выберите существующий или создайте профиль активации, который незарегистрированные устройства с управляемыми приложениями MAM используются во время регистрации в активации устройств > .

Перейдите на вкладку Подготовка на основе удостоверений и прокрутите страницу до раздела Майкрософт.

Выберите переключатель для профиля активации , который вы хотите использовать. Откроется окно Добавление автоматической подготовки в профиль активации .

Подтвердите текущий выбор параметра Все (любая группа) или выберите Определенные группы , а затем добавьте идентификаторы групп , чтобы ограничить активацию пользователей только этими группами.

- Если определен один или несколько идентификаторов групп , пользователь, активировающий MAM, должен быть членом по крайней мере одной из указанных групп для активации с помощью этого профиля активации.

- Вы можете настроить несколько профилей активации для одного идентификатора клиента Azure, каждый из которых использует свой идентификатор группы. Использование различных идентификаторов групп позволяет регистрировать устройства в Jamf на основе членства в группах Azure, обеспечивая дифференцированные возможности по группам во время активации.

- Вы можете настроить один профиль активации по умолчанию, который не указывает идентификаторы групп. Эта группа служит универсальным элементом для всех активаций, в которых пользователь, прошедший проверку подлинности, не является членом группы с ассоциацией с другим профилем активации.

Нажмите кнопку Сохранить в правом верхнем углу страницы.

Дальнейшие действия

- С помощью профилей активации Jamf, загруженных на облачном портале Jamf Security, создайте клиентские приложения в Intune, чтобы развернуть приложение Jamf Trust на устройствах Android и iOS/iPadOS. Конфигурация приложения Jamf предоставляет необходимые функциональные возможности для дополнения профилей конфигурации устройств, которые отправляются на устройства, и рекомендуется для всех развертываний. Процедуры и пользовательские сведения, характерные для приложений Jamf, см. в разделе Добавление приложений MTD .

- Благодаря интеграции Jamf с Intune вы можете настраивать конфигурацию, просматривать отчеты и развертывать более широко на своих мобильных устройствах. Подробные руководства по настройке см. в руководстве по центру поддержки начало работы документации jamf.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по