Microsoft Tunnel для управления мобильными приложениями для Android

Примечание.

Эта возможность доступна как надстройка Intune. Дополнительные сведения см. в статье Использование возможностей надстройки Intune Suite.

При добавлении Microsoft Tunnel для управления мобильными приложениями (MAM) в клиент можно использовать Microsoft Tunnel VPN-шлюз с незарегистрированных устройств Android для поддержки сценариев MAM. Благодаря поддержке MAM ваши незарегистрированные устройства могут использовать Tunnel для безопасного подключения к организации, предоставляя пользователям и приложениям безопасный доступ к данным организации.

Применимо к:

- Android Enterprise

Чтобы расширить существующую конфигурацию Microsoft Tunnel для поддержки MAM, создайте и разверните три профиля, которые настраивают эту поддержку на незарегистрированных устройствах:

- Политика конфигурации приложений для Microsoft Defender. Эта политика настраивает Microsoft Defender для конечной точки на устройстве в качестве клиентского приложения VPN-туннеля.

- Политика конфигурации приложений для Microsoft Edge. Эта политика настраивает Microsoft Edge для поддержки переключения удостоверений, который автоматически подключает и отключает VPN-туннель при переключении с учетной записи Майкрософт "Рабочая или учебная" на microsoft "личная учетная запись" в Microsoft Edge.

- защита приложений политику автоматического запуска подключения к Microsoft Tunnel, когда приложение с поддержкой MAM на устройстве обращается к корпоративным ресурсам.

Благодаря этим политикам существующие конфигурации сайта и сервера для Tunnel поддерживают доступ с устройств, которые не зарегистрированы в Intune. Кроме того, вы можете развернуть конфигурации для MAM Tunnel на зарегистрированных устройствах, а не использовать конфигурации MDM Tunnel. Однако зарегистрированное устройство должно использовать только конфигурации MDM Tunnel или MAM Tunnel, но не оба. Например, зарегистрированные устройства не могут иметь такое приложение, как Microsoft Edge, которое использует конфигурации туннеля MAM, в то время как другие приложения используют конфигурации MDM Tunnel.

Попробуйте интерактивную демонстрацию:

В интерактивной демонстрации Microsoft Tunnel для управления мобильными приложениями для Android показано, как Tunnel для MAM расширяет VPN-шлюз Microsoft Tunnel для поддержки устройств Android, не зарегистрированных в Intune.

Предварительные условия

Инфраструктура и клиент:

Для tunnel для MAM требуются те же рекомендации и предварительные требования, что и использование Tunnel для зарегистрированных устройств. Дополнительные сведения см. в разделе Предварительные требования для туннеля.

После настройки Microsoft Tunnel вы будете готовы добавить две политики конфигурации приложений и политику защита приложений, которая позволяет незарегистрированных устройствам использовать Tunnel. Настройка этих политик описана в следующих разделах.

Устройства:

Пользователи устройств, которые не зарегистрированы в Intune, должны установить следующие приложения на устройстве Android, прежде чем они смогут использовать сценарий Tunnel для MAM. Все эти приложения можно установить вручную из магазина Google Play:

Microsoft Defender . Получите его из Microsoft Defender — Приложения в Google Play. Microsoft Defender включает клиентское приложение туннеля, которое устройство использует для подключения к Microsoft Tunnel. Для поддержки Tunnel для MAM Microsoft Defender для конечной точки должна быть версии 1.0.4722.0101 или более поздней.

Microsoft Edge — получите его из Microsoft Edge: Веб-браузер — приложения в Google Play.

Корпоративный портал — Получите его на странице Корпоративный портал Intune — Приложения в Google Play. Устройства должны установить приложение Корпоративный портал, даже если пользователям не нужно будет входить в приложение или регистрировать свое устройство с помощью Intune.

Бизнес-приложения:

Интегрируйте их с пакетом SDK MAM для бизнес-приложений (LOB). Позже вы можете добавить бизнес-приложения в политику защиты приложений и политики конфигурации приложений для MAM Tunnel. См . статью Начало работы с MAM для Android.

Примечание.

Убедитесь, что бизнес-приложения Android поддерживают прямую настройку прокси-сервера или прокси-сервера (PAC) для MDM и MAM.

Версия пакета SDK для MAM:

Чтобы использовать функции доверенных корней Android для Microsoft Tunnel для MAM требуется пакет SDK MAM версии 9.5.0 или более поздней, перейдите в раздел Выпуск версии 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android на github.com.

Поддержка облака для государственных организаций

Microsoft Tunnel для MAM в Android поддерживается в следующих национальных облачных средах:

- Облако сообщества государственных организаций США (GCC) High

- Министерство обороны США (DoD)

Microsoft Tunnel для MAM в Android не поддерживает Федеральный стандарт обработки информации (FIPS).

Дополнительные сведения см. в разделе Microsoft Intune описание службы GCC для государственных организаций США.

Настройка политик для поддержки Microsoft Tunnel для MAM

Для поддержки использования Tunnel для MAM создайте и разверните три профиля, описанные в следующих разделах. Эти политики можно создавать в любом порядке:

- Политика конфигурации приложений для Microsoft Edge

- Политика конфигурации приложений для Microsoft Defender

- политика защита приложений для Microsoft Edge

Если все три параметра настроены и развернуты в одних и том же группах, политика защиты приложений автоматически активирует Tunnel для подключения к VPN при каждом запуске Microsoft Edge.

Вы также можете настроить профиль доверенного сертификата для использования с Microsoft Edge и бизнес-приложениями, если они должны подключаться к локальным ресурсам и защищены ssl/TLS-сертификатом, выданным локальным или частным центром сертификации (ЦС). По умолчанию Microsoft Edge поддерживает доверенные корневые сертификаты. Для бизнес-приложений вы используете пакет SDK MAM , чтобы добавить поддержку доверенных корневых сертификатов.

Политика конфигурации приложений для Microsoft Defender

Создайте политику конфигурации приложения, чтобы настроить Microsoft Defender для конечной точки на устройстве для использования в качестве клиентского приложения туннеля.

Примечание.

Убедитесь, что только одна политика конфигурации приложений Defender предназначена для незарегистрированного устройства. При выборе более 1 политики конфигурации приложений с разными параметрами туннеля для Defender для конечной точки на устройстве возникают проблемы с подключением к туннелю.

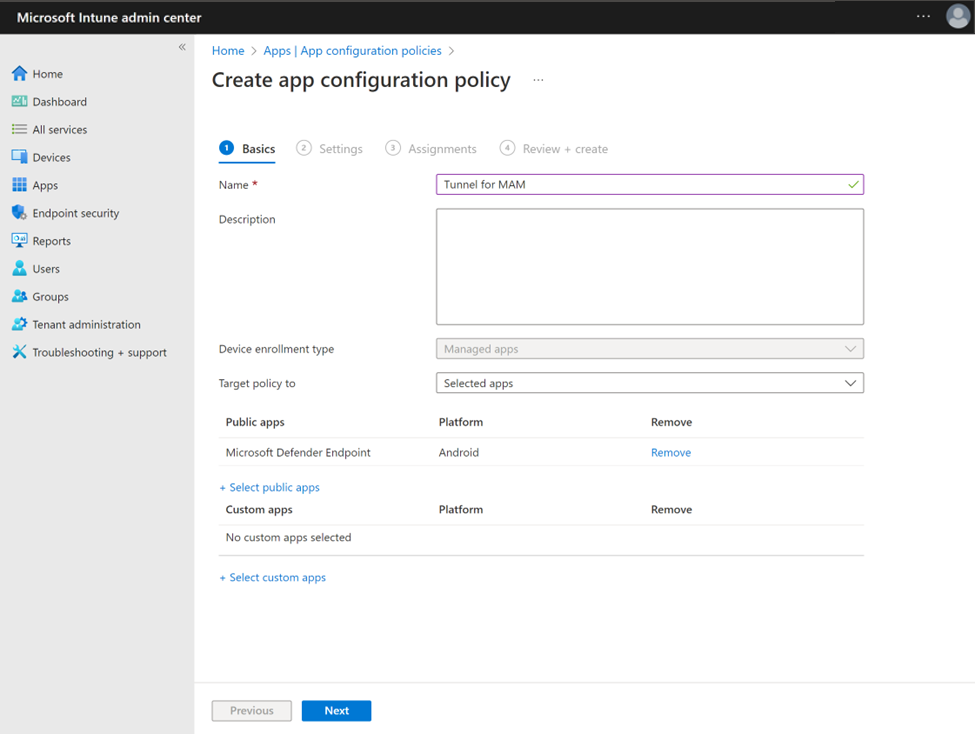

Войдите в Центр администрирования Microsoft Intune и перейдите в раздел Приложения>Конфигурация приложений политики>Добавление>управляемых приложений.

На вкладке Основное:

- Введите имя для этой политики и описание (необязательно).

- Щелкните Выбрать общедоступные приложения, выберите Microsoft Defender Конечная точка для Android и нажмите кнопку Выбрать.

Когда Microsoft Defender конечная точка отображается для общедоступных приложений, нажмите кнопку Далее.

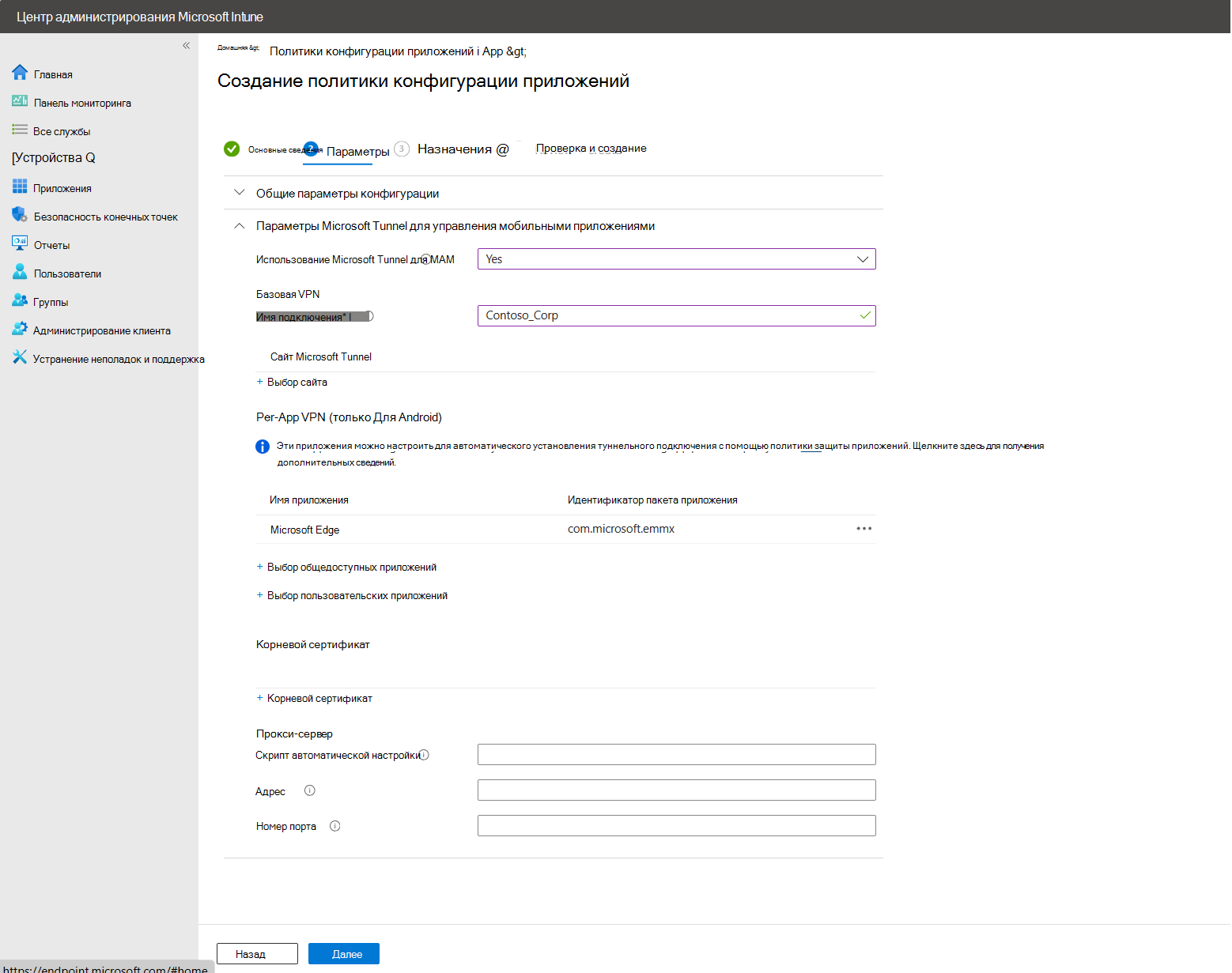

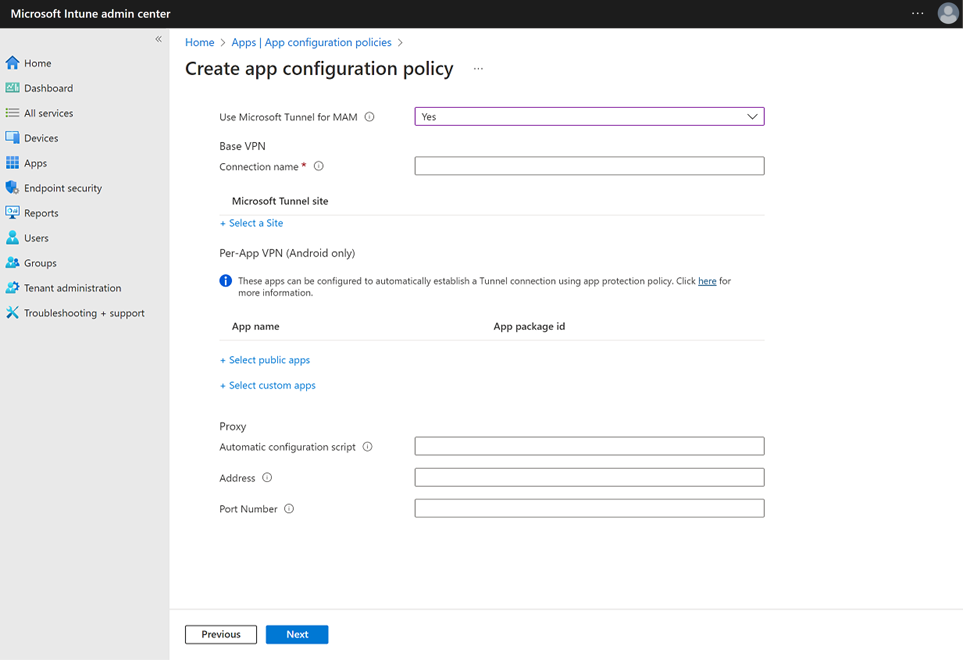

На вкладке Параметры пропустите категорию Общие параметры конфигурации , которая не используется для этой политики. Для категории Параметры Microsoft Tunnel сделайте следующие конфигурации:

- Установите для параметра Использовать VPN Microsoft Tunnel значение Да.

- В поле Имя подключения укажите имя подключения VPN.

Затем щелкните Выбрать сайт:

В поле Имя сайта выберите доступный сайт и нажмите кнопку ОК.

VPN для каждого приложения (только для Android) — это необязательный параметр. Выберите общедоступные или пользовательские приложения, чтобы ограничить использование VPN-подключения Туннеля указанными приложениями.

Важно!

Чтобы обеспечить простое переключение удостоверений и точные уведомления туннеля в Microsoft Edge, важно включить Edge в список VPN для каждого приложения.

Важно!

MAM Tunnel для Android не поддерживает использование Always-on VPN. Если параметр Always-on VPN имеет значение Включить, туннель не подключается успешно и отправляет пользователю устройства уведомления о сбое подключения.

Прокси-сервер является необязательным параметром. Настройте параметры прокси-сервера в соответствии с требованиями к локальной сети.

Примечание.

Конфигурации прокси-сервера не поддерживаются в версиях Android до версии 10. Дополнительные сведения см. в статье VpnService.Builder в документации для разработчиков Android.

Затем нажмите кнопку Далее, чтобы продолжить.

На вкладке Назначения выберите Добавить Группы, а затем выберите те же Microsoft Entra группы, в которые вы развернули профиль конфигурации приложения Microsoft Edge, а затем нажмите кнопку Далее.

На вкладке Просмотр и создание выберите Создать , чтобы завершить создание политики и развернуть политику в назначенных группах.

Новая политика появится в списке политик конфигурации приложений.

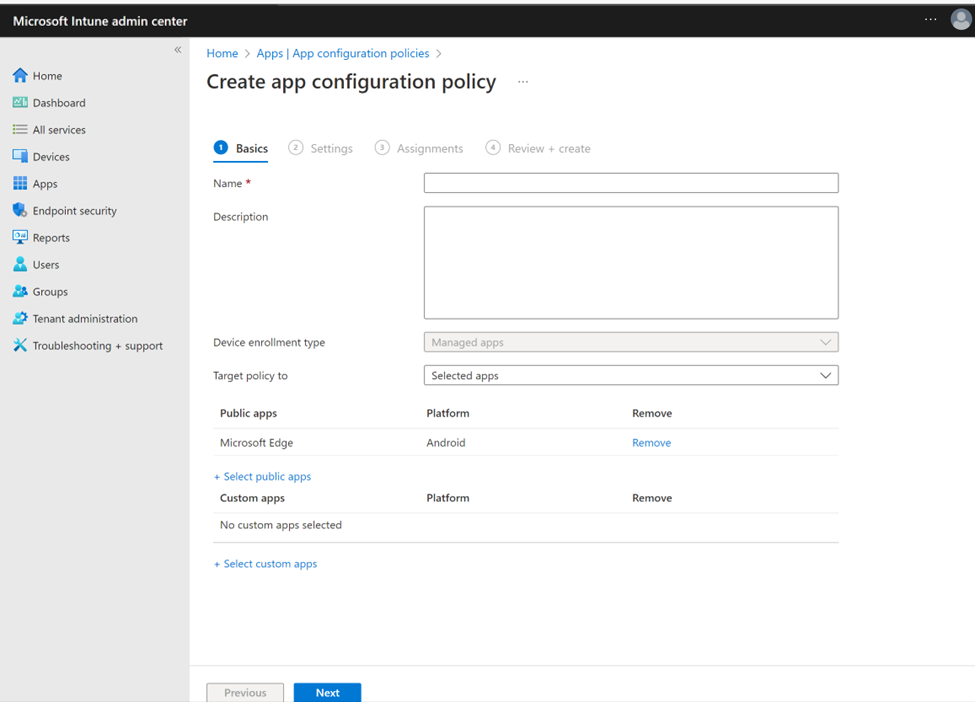

Политика конфигурации приложений для Microsoft Edge

Создайте политику конфигурации приложений для Microsoft Edge. Эта политика настраивает Microsoft Edge для поддержки переключения удостоверений, предоставляя возможность автоматического подключения VPN-туннеля при входе в систему или переключении на учетную запись Майкрософт "Рабочая или учебная", а также автоматическое отключение VPN-туннеля при переключении на личная учетная запись Майкрософт.

Войдите в Центр администрирования Microsoft Intune и перейдите в раздел Приложения>Конфигурация приложений политики>Добавление>управляемых приложений.

На вкладке Основное:

- Введите имя политики и описание (необязательно).

- Щелкните Выбрать общедоступные приложения, выберите Microsoft Edge для Android и нажмите кнопку Выбрать.

После того как Microsoft Edge отобразится в списке общедоступных приложений, нажмите кнопку Далее.

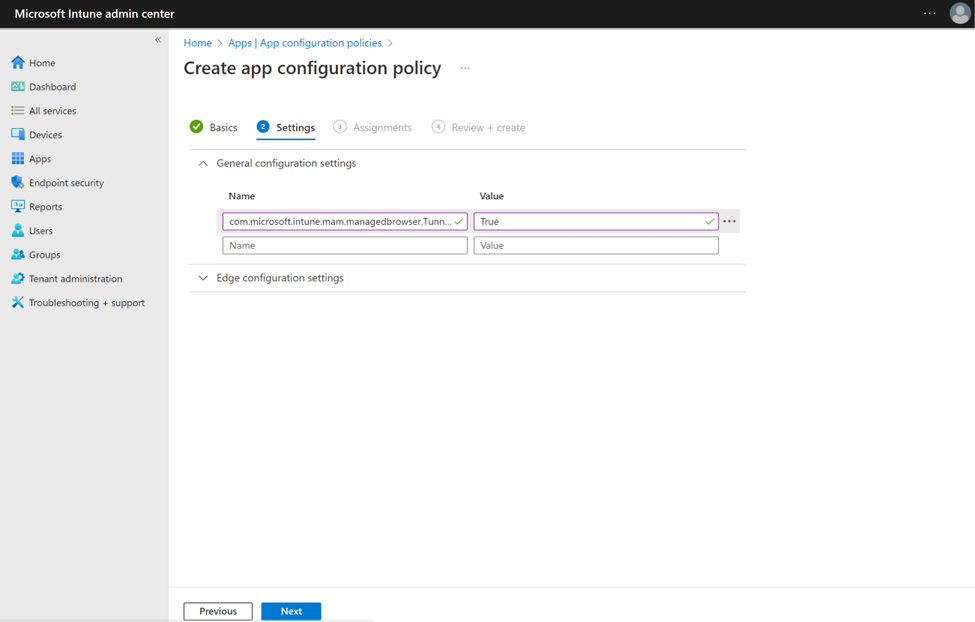

На вкладке Параметры настройте пару Имя и Значение в категории Общие параметры конфигурации следующим образом:

Имя Описание com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Значение:TrueЕсли задано значение True, он обеспечивает поддержку режима строгого туннеля для Edge. Когда пользователи входят в Edge с учетной записью организации, если VPN не подключен, режим строгого туннеля блокирует интернет-трафик.

При повторном подключении VPN доступ к Интернету снова становится доступным.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Значение:TrueЕсли задано значение True, он обеспечивает поддержку переключения удостоверений для Edge.

Когда пользователи входят с помощью рабочей или учебной учетной записи, Edge автоматически подключается к VPN. Когда пользователи включают закрытый просмотр, Edge переключается на личную учетную запись и отключает VPN.На следующем рисунке

Identity switchпоказан параметр в политике конфигурации приложений для Microsoft Edge:

Примечание.

Убедитесь, что в конце параметра общей конфигурации нет конечных пробелов.

Эту же политику можно использовать для настройки других конфигураций Microsoft Edge в категории параметров конфигурации Microsoft Edge . Когда все дополнительные конфигурации для Microsoft Edge будут готовы, нажмите кнопку Далее.

На вкладке Назначения выберите Добавить Группы, а затем выберите одну или несколько Microsoft Entra групп, которые получат эту политику. После настройки групп нажмите кнопку Далее.

На вкладке Просмотр и создание выберите Создать , чтобы завершить создание политики и развернуть политику в назначенных группах.

Новая политика появится в списке политик конфигурации приложений.

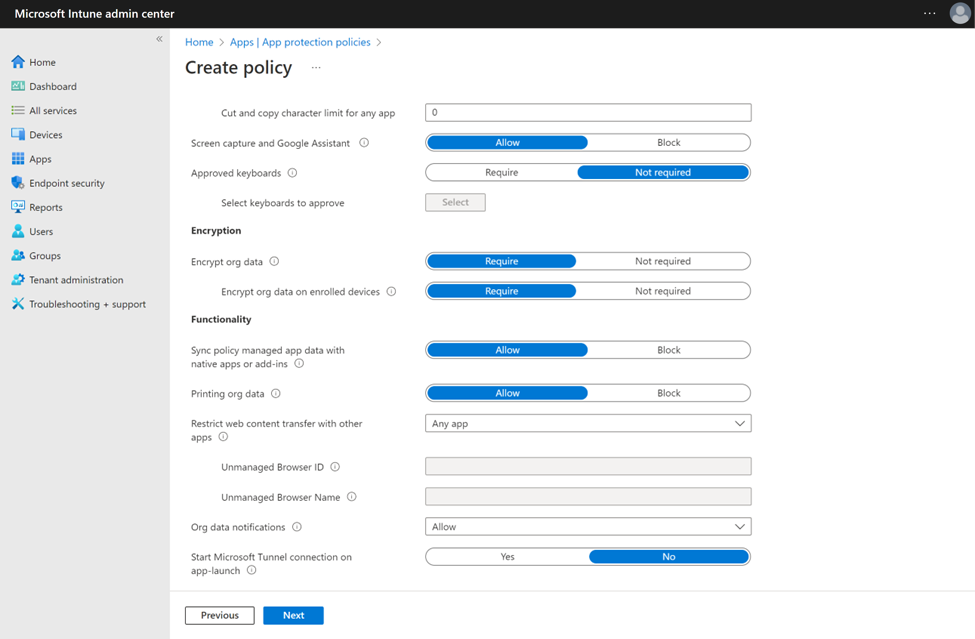

политика защита приложений для Microsoft Edge

Создайте политику защиты приложений, чтобы автоматически запускать VPN-подключение Microsoft Tunnel при запуске приложения.

Примечание.

При запуске приложения VPN-подключение tunnel попытается запустить. После запуска устройство получит доступ к локальным сетевым маршрутам, доступным через шлюз Microsoft Tunnel. Если вы хотите ограничить доступ к сети туннеля определенными приложениями, настройте параметры VPN для каждого приложения (только Android).

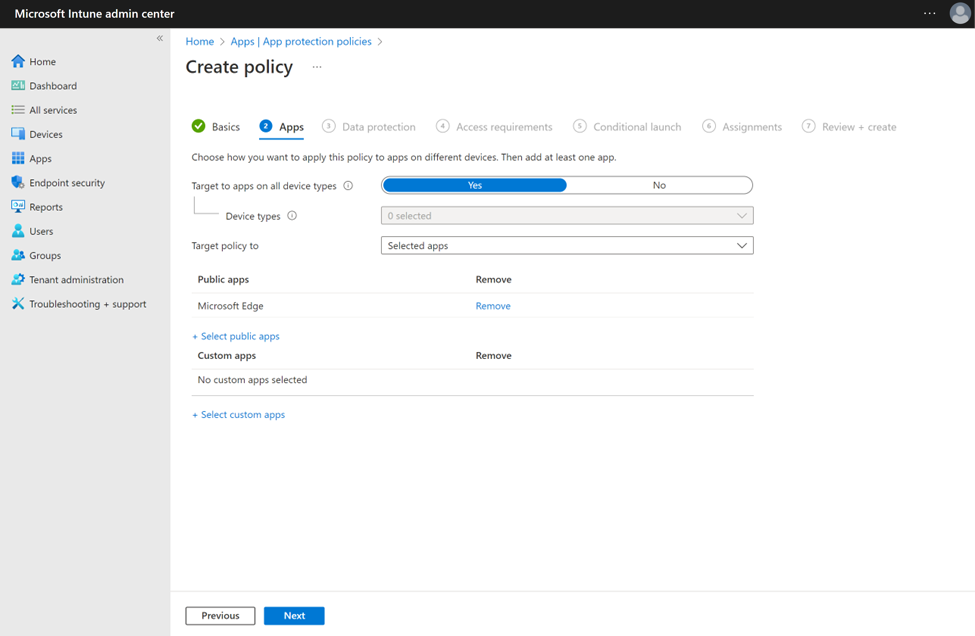

Войдите в Центр администрирования Microsoft Intune и перейдите в раздел Приложения>защита приложений политики>Создание политики>Android.

На вкладке Основные сведения введите имя для этой политики и описание (необязательно), а затем нажмите кнопку Далее.

На вкладке Приложения щелкните Выбрать общедоступные приложения, выберите Microsoft Edge и нажмите кнопку Выбрать.

В списке Microsoft Edge для общедоступных приложений нажмите кнопку Далее.

На вкладке Защита данных прокрутите вниз и установите для параметра Запуск подключения к Microsoft Tunnel при запуске приложения значение Да, а затем нажмите кнопку Далее.

Перейдите к вкладкам Требования к доступу и Условный запуск .

На вкладке Назначения выберите Добавить Группы, а затем выберите те же Microsoft Entra группы, в которые развернуты два профиля конфигурации приложений, а затем нажмите кнопку Далее.

На вкладке Просмотр и создание выберите Создать , чтобы завершить создание политики и развернуть политику в назначенных группах.

Новая политика появится в списке политик конфигурации приложений.

Настройка бизнес-приложений

Если вы интегрировали бизнес-приложения с пакетом SDK для MAM, их можно использовать с Microsoft Tunnel, добавив их в качестве пользовательских приложений в три созданные ранее политики MAM Tunnel.

Дополнительные сведения о добавлении пользовательских приложений в политики см. в следующих статьях для двух типов политик:

- Политики конфигурации приложений для приложений, управляемых пакетом SDK для приложений Intune

- Как создать и назначить политики защиты приложений

Для поддержки бизнес-приложений на незарегистрированных устройствах приложения должны развертываться как доступные из центра администрирования Microsoft Intune. Вы не можете использовать Intune для развертывания приложений в качестве необходимых приложений на незарегистрированных устройствах.

Использование профиля доверенного сертификата

Бизнес-приложения, использующие туннель MAM на Android, должны интегрироваться с пакетом SDK для приложений Intune и использовать новый диспетчер доверия Tunnel for MAM для использования поддержки доверенных корневых сертификатов для своих бизнес-приложений. Для поддержки доверенных корневых сертификатов необходимо использовать минимальную версию пакета SDK (или более позднюю), как описано в разделе Предварительные требования этой статьи.

Управление доверенными корневыми сертификатами:

Если приложению требуются сертификаты SSL/TLS, выданные локальным или частным центром сертификации для обеспечения безопасного доступа к внутренним веб-сайтам и приложениям, пакет SDK для приложений Intune добавил поддержку управления доверием к сертификатам с помощью классов API MAMTrustedRootCertsManager и MAMCertTrustWebViewClient.

Требования:

Форматы сертификатов , поддерживаемые Tunnel для MAM Android:

- Двоичный файл X.509 в кодировке DER

- PEM

MAMCertTrustWebViewClient поддерживает:

- Android 10 или более поздней версии

MAMTrustedRootCertsManager поддерживает:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

Во время настройки профиля конфигурации приложения, которое будет использовать Tunnel для MAM, выберите профиль сертификата, который будет использоваться:

На вкладке Параметры профиля конфигурации приложения разверните узел Параметры Microsoft Tunnel для управления мобильными приложениями.

Настройте следующие параметры:

- Задайте для параметра Использовать Microsoft Tunnel для MAM значение Да.

- В поле Имя подключения укажите имя пользователя для этого подключения, например mam-tunnel-vpn.

- Затем выберите Выбрать сайт и выберите один из сайтов шлюза Microsoft Tunnel. Если вы еще не настроили сайт шлюза tunnel, см . статью Настройка Microsoft Tunnel.

- Если приложению требуется доверенный сертификат, выберите Корневой сертификат , чтобы открыть панель Выбор корневых сертификатов , а затем выберите профиль доверенного сертификата для использования.

Сведения о настройке профилей корневого сертификата см. в разделе Доверенные профили корневого сертификата для Microsoft Intune.

После настройки параметров Tunnel MAM нажмите кнопку Далее , чтобы открыть вкладку Назначения .

Известные проблемы

Ниже приведены известные проблемы или ограничения для MAM Tunnel для Android.

Tunnel for Mobile Application Management не поддерживает Microsoft Defender в режиме личного профиля

Сведения о Microsoft Defender в режиме личного профиля см. в разделе Microsoft Defender личного профиля в Android Enterprise в режиме BYOD.

Обходной путь: нет.

MAM Tunnel не поддерживается при использовании туннеля MDM

Вы можете использовать MAM Tunnel с зарегистрированными устройствами вместо конфигураций MDM Tunnel. Однако зарегистрированное устройство должно использовать только конфигурации MDM Tunnel или MAM Tunnel, но не оба. Например, зарегистрированные устройства не могут иметь такое приложение, как Microsoft Edge, которое использует конфигурации туннеля MAM, в то время как другие приложения используют конфигурации MDM Tunnel.

Обходной путь: нет.

Бизнес-приложение, использующее WebView и пакет SDK для Intune для поддержки доверенного корневого каталога, внутренние конечные точки неотрисуются

Решение. Разверните и установите доверенный корневой сертификат вручную на незарегистрированных устройствах Android, использующих бизнес-приложения с WebView в Tunnel.

Android не удается создать цепочку сертификатов при использовании частного центра сертификации

При использовании WebView с MAMCertTrustWebViewClient в MAM для проверки сертификатов MAM MAM делегирует Android для создания цепочки сертификатов на основе сертификатов, предоставленных администраторами и сервером. Если сервер, использующий частные сертификаты, предоставляет полную цепочку для подключающегося webView, но администратор развертывает только корневой сертификат, Android может не создать цепочку сертификатов и завершиться ошибкой при проверке доверия сервера. Это происходит из-за того, что Android требует промежуточных сертификатов для построения цепочки до приемлемого уровня.

Обходной путь. Чтобы обеспечить правильную проверку сертификата, администраторы должны развернуть корневой сертификат и все промежуточные сертификаты в Intune. Если корневой сертификат вместе со всеми промежуточными сертификатами не развернут, Android может не создать цепочку сертификатов и не доверять серверу.

Ошибка сертификата Defender для конечной точки при использовании TLS/SSL-сертификата из частного центра сертификации

Если сервер шлюза Microsoft Tunnel использует TLS/SSL-сертификат, выданный частным (локальным) ЦС, Microsoft Defender для конечной точки создает ошибку сертификата при попытке подключения.

Обходные действия. Установите на устройстве Android соответствующий доверенный корневой сертификат частного центра сертификации вручную. В будущем обновлении приложения Defender для конечной точки будет предоставляться поддержка и устраняться необходимость установки доверенного корневого сертификата вручную.

Microsoft Edge не может получить доступ к внутренним ресурсам в течение короткого времени после запуска

Сразу после открытия Microsoft Edge браузер пытается подключиться к внутренним ресурсам, прежде чем успешно подключиться к Tunnel. Это приводит к тому, что браузер сообщает о недоступности ресурса или целевого URL-адреса.

Обходной путь: обновите подключение к браузеру на устройстве. Ресурс становится доступным после установки подключения к Tunnel.

Три приложения, необходимые для поддержки Tunnel для незарегистрированных устройств, не отображаются в приложении Корпоративный портал на устройстве

После того как Microsoft Edge, Microsoft Defender для конечной точки и Корпоративный портал будут назначены устройству как доступное с регистрацией или без нее, целевой пользователь не сможет найти приложения в Корпоративный портал или на portal.manage.microsoft.com.

Обходной путь: установите все три приложения вручную из магазина Google Play. Ссылки на все три приложения в Google Play см. в разделе Предварительные требования .

Ошибка: "НЕ удалось запустить VPN MSTunnel, обратитесь за помощью к ИТ-администратору"

Это сообщение об ошибке может появиться, даже если туннель подключен.

Обходной путь. Это сообщение можно игнорировать.

Ошибка: недопустимое лицензирование, обратитесь к администратору

Эта ошибка возникает, если версия Microsoft Defender для конечной точки не поддерживает Tunnel.

Решение. Установите поддерживаемую версию Defender для конечной точки из Microsoft Defender — Приложения в Google Play.

Использование нескольких политик для Defender для настройки разных сайтов туннеля для разных приложений не поддерживается.

Использование двух или более политик конфигурации приложений для Microsoft Defender, указывающих разные сайты туннеля, не поддерживается и может привести к возникновению состояния гонки, которое препятствует успешному использованию Tunnel.

Обходной путь. Нацеливание на каждое устройство с помощью одной политики конфигурации приложений для Microsoft Defender, гарантируя, что каждое незарегистрированное устройство настроено для использования только одного сайта.

Автоматическое отключение с помощью бизнес-приложений

Мы не поддерживаем автоматическое отключение в бизнес-сценариях.

Если Edge является единственным приложением, перечисленным в конфигурации VPN для каждого приложения, функция автоматического отключения будет работать правильно. Если в конфигурацию VPN для каждого приложения включены другие приложения, функция автоматического отключения не будет работать. В этом случае пользователи должны вручную отключиться, чтобы убедиться, что все подключения прерваны.

Обходной путь. Пользователи должны вручную отключать подключения в бизнес-сценариях.

Дальнейшие действия

См. также: