Политики предотвращения потери данных (DLP)

Защита от потери данных (DLP) является важнейшим аспектом обеспечения безопасности данных и соблюдения нормативных требований в рамках экосистемы Microsoft Power Platform.

Вы можете создать политики данных, которые могут выступать в качестве защитных ограждений, помогающих уменьшить риск непреднамеренного раскрытия пользователями данных организации. Основной компонент Power Apps, Power Automate и Microsoft Copilot Studio — это использование соединителей для перечисления, заполнения, отправки и извлечения данных. Политики данных в Power Platform центре администрирования позволяют администраторам контролировать доступ к этим коннекторам различными способами, помогая снизить риск в вашей организации.

В этом обзоре описаны некоторые концепции высокого уровня, связанные с соединителями, а также несколько важных моментов, которые следует учитывать при настройке политик или внесении изменений в политику.

Соединители

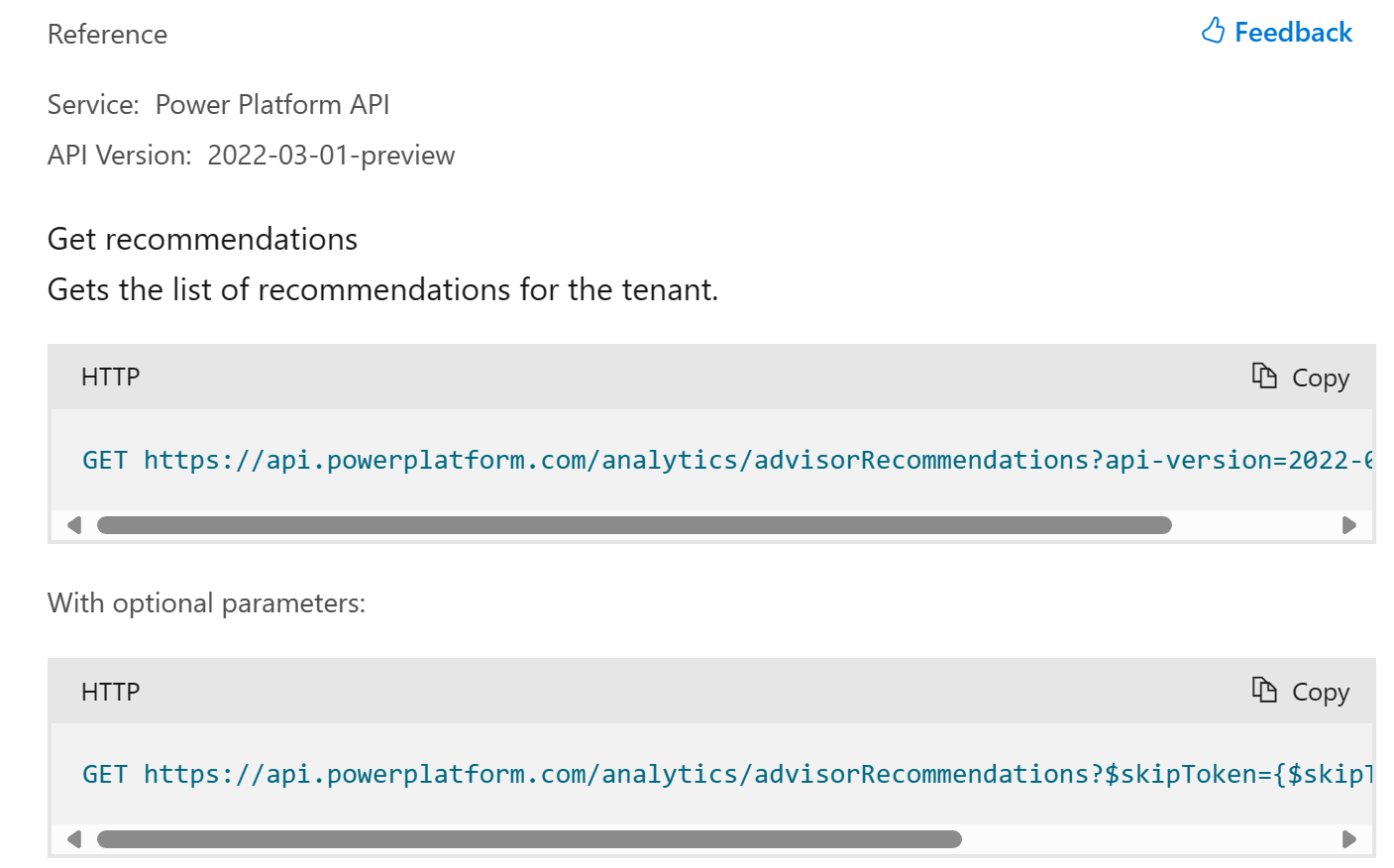

Соединители на самом базовом уровне представляют собой строго типизированные представления интерфейсов прикладного программирования RESTful, также известных как API-интерфейсы. Например, API-интерфейс Power Platform предоставляет несколько операций, связанных с функциональностью центра администрирования Power Platform.

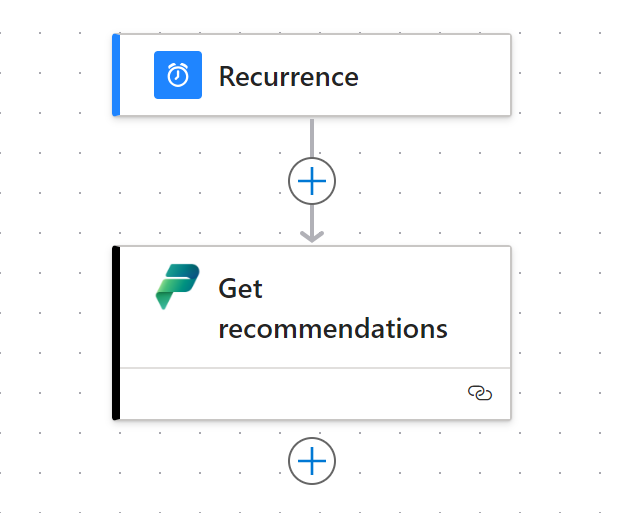

При помещении API-интерфейса Power Platform в оболочку соединителя создателям и непрофессиональным разработчикам становится проще использовать API-интерфейс в своих малокодовых приложениях, рабочих процессах и чат-ботах. Например, соединитель Power Platform for Admins V2 представляет собой API-интерфейс Power Platform, и мы видим, что действие «Получить рекомендации» просто перетаскивается в поток:

В этой статье упоминается несколько типов соединителей, и каждый из них имеет возможности в рамках политик данных.

Сертифицированные соединители

Сертифицированные разъемы — это разъемы, прошедшие строгие испытания и сертификацию, гарантирующие их соответствие стандартам Microsoft по безопасности, надежности и соответствию. Эти коннекторы предоставляют пользователям надежные средства интеграции с другими Microsoft сервисами и внешними службами, сохраняя при этом целостность и безопасность данных.

Дополнительную информацию о сертифицированных соединителях см. в Руководстве по отправке сертификатов.

Настраиваемые соединители

Пользовательские соединители позволяют создателям создавать свои собственные соединители для интеграции с внешними системами или службами, не входящими в стандартный набор сертифицированных соединителей. Предлагая гибкость и возможности настройки, пользовательские соединители требуют тщательного рассмотрения, чтобы гарантировать, что они соответствуют политикам данных и не ставят под угрозу безопасность данных.

Узнайте больше о создании пользовательских соединителей и управлении ими.

Виртуальные соединители

Виртуальные соединители — это соединители, которые отображаются в политиках данных, которыми могут управлять администраторы, однако они не основаны на RESTful API-интерфейсе. Распространение виртуальных соединителей обусловлено тем, что политики данных являются одним из самых популярных средств управления в Power Platform. Ожидается, что больше таких типов возможностей «включения/выключения» появятся в виде правил в группах сред.

Для управления Microsoft Copilot Studio предусмотрено несколько виртуальных соединителей. Эти соединители позволяют отключать различные функции помощников и чат-ботов.

Изучите виртуальные соединители и их роль в защите от потери данных в Microsoft Copilot Studio.

Связи

Когда создатель создает приложение или поток и ему необходимо подключиться к данным, он может использовать один из вышеуказанных типов соединителей. Когда соединитель впервые добавляется в приложение, соединение устанавливается с использованием протоколов аутентификации, поддерживаемых этим конкретным соединителем. Эти подключения представляют собой сохраненные учетные данные и хранятся в среде, в которой размещается приложение или поток. Дополнительную информацию об аутентификации соединителей см. в разделе Подключение и аутентификация в источниках данных.

Время разработки и время выполнения

Когда администратор решает ограничить доступ либо ко всему соединителю, либо к определенным действиям соединителя, это влияет как на работу создателя, так и на выполнение ранее созданных приложений, потоков и чат-ботов.

Интерфейсы разработчиков, часто называемые интерфейсами времени разработки, ограничивают то, с чем могут взаимодействовать создатели соединителей. Если политика данных заблокировала использование соединителя MSN Weather, то создатель не может сохранить свой поток или приложение, использующее его, и вместо этого получает сообщение об ошибке о том, что соединитель заблокирован политикой.

Интерфейсы, когда приложение выполняется или поток выполняется по заранее заданному расписанию, например каждый день в 3:00, часто называются интерфейсами время выполнения. Продолжая приведенный выше пример, если соединение было деактивировано фоновым процессом, описанным ниже, в результате приложение или поток выдает сообщение об ошибке о том, что соединение MSN Weather разорвано и требует разрешения. Когда создатель пытается обновить свое соединение, чтобы исправить его, во время разработки он получает сообщение об ошибке, заключающееся в том, что соединитель заблокирован политикой.

Процесс внесения изменений в политику

При создании новых политик данных или обновлении существующих политик в экосистеме служб Power Platform запускается особый процесс, который помогает обеспечить соблюдение этих политик для всего набора ресурсов, имеющихся у клиента в их клиенте. Этот процесс включает следующие шаги.

- Конфигурация политики данных сохраняется на уровне управления клиентами.

- Конфигурации каскадно передаются в каждую среду в клиенте клиента.

- Ресурсы в каждой среде (например, приложения, потоки и чат-боты) периодически проверяют наличие обновленных конфигураций политики.

- При обнаружении изменения конфигурации, каждое приложение, поток и чат-бот оцениваются на предмет нарушения политики.

- В случае нарушения приложение, поток или чат-бот помещаются в приостановленное или карантинное состояние, чтобы они не могли работать.

- Соединения сканируются. Если политика блокирует весь соединитель, то для соединения устанавливается отключенное состояние, чтобы оно не могло работать.

- Любые ресурсы, которые работают и пытаются использовать неактивное соединение, терпят неудачу во время выполнения.

Важно

Применение мер во время выполнения зависит от состояния соединения. Если оно еще не деактивировано или еще не проверено, соединение все равно может быть выполнено во время выполнения без ошибок.

Соображения, связанные с задержками

Время, необходимое для эффективной реализации политик данных, варьируется от клиента к клиенту в зависимости от объема их сред и ресурсов в этих средах. Чем больше приложений, потоков и чат-ботов имеет клиент, тем больше времени потребуется, чтобы изменения политики вступили в полную силу. В самых крайних случаях время ожидания полного применения составляет 24 часа. В большинстве случаев это происходит в течение часа.