Что такое шифрование с двойным ключом (DKE)?

Область применения: Шифрование двойного ключа Microsoft Purview, Microsoft Purview, Azure Information Protection

Описание службы для: Microsoft Purview

Шифрование с двойным ключом (DKE) позволяет защитить конфиденциальные данные в соответствии со специальными требованиями. DKE позволяет контролировать ключи шифрования. Он использует два ключа для защиты данных; один ключ в элементе управления и второй ключ, который вы безопасно храните в Microsoft Azure. Вы контролируете один из ключей с помощью службы шифрования двойных ключей. Для просмотра данных, защищенных с помощью шифрования двойного ключа, требуется доступ к обоим ключам.

DKE помогает вам выполнить нормативные требования, касающиеся нескольких нормативных актов и стандартов, таких как Общий регламент по защите данных (GDPR), Закон о переносимости и подотчетности медицинского страхования (HIPAA), Закон Gramm-Leach-Bliley (GLBA), закон о локализации данных в России — Федеральный закон No 242-FZ, Федеральный закон Австралии о конфиденциальности 1988 года и Закон о конфиденциальности Новой Зеландии 1993 года.

После настройки службы DKE и ключей вы применяете защиту к содержимому с высоким уровнем конфиденциальности с помощью меток конфиденциальности.

Поддерживаемые сценарии развертывания

DKE поддерживает несколько различных конфигураций, включая облачные и локальные развертывания. Эти развертывания помогают гарантировать, что зашифрованные данные остаются непрозрачными, где бы вы ни хранили их.

Службу шифрования двух ключей, используемую для запроса ключа, можно разместить в выбранном месте (на локальном сервере управления ключами или в облаке). Служба поддерживается так же, как и любое другое приложение. Шифрование двойных ключей позволяет управлять доступом к службе шифрования двойных ключей. Вы можете хранить конфиденциальные данные в локальной среде или перемещать их в облако. Шифрование двойного ключа предоставляет элемент управления для хранения данных и ключа в одном географическом расположении.

Дополнительные сведения о корневых ключах по умолчанию облачных клиентов см. в статье Планирование и реализация ключа клиента Information Protection Azure.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Когда ваша организация должна внедрить DKE

DKE не для каждой организации и не для всех ваших данных. Предположим, что типичный ландшафт данных организации имеет следующую структуру:

Нечувствительные данные (около 80 % данных). Большая часть данных организации попадает в эту категорию. На сегодняшний день с перемещением этих данных в облако не возникает никаких проблем. Перемещение таких данных в облако может быть полезным, и организация может использовать встроенную в облако систему безопасности.

Конфиденциальные (около 15 % данных). Конфиденциальные данные должны быть защищены. Организация ожидает, что поставщик облачных служб обеспечит безопасность, повышая производительность для этой категории данных, чтобы они могли соответствовать нормативным требованиям. Вы хотите убедиться, что эти данные помечены правильно с помощью Защита информации Microsoft Purview и защищены с помощью политик управления доступом, хранения и аудита.

Высокая конфиденциальность (около 5 % данных). Этот набор является жемчужиной организации, и его необходимо тщательно охранять. Организация не хочет, чтобы у кого-то был доступ к таким данным. Эта категория данных также может иметь нормативные требования, чтобы ключи находились в том же географическом регионе, что и данные. Ключи также могут находиться под строгим контролем организации. Это содержимое имеет самую высокую классификацию в вашей организации ("Совершенно секретно"), и доступ ограничен несколькими людьми. Очень конфиденциальные данные — это то, за чем работают вредоносные пользователи. Потеря этих данных может нанести ущерб репутации организации и повредить доверие со своими клиентами.

Как уже упоминалось, шифрование с двойным ключом предназначено для наиболее конфиденциальных данных, на которые распространяются самые строгие требования к защите. Перед развертыванием необходимо выполнить должную осмотрительность при определении нужных данных для покрытия этого решения. В некоторых случаях может потребоваться сузить область и использовать другие решения. Например, для большинства данных рассмотрите возможность Защита информации Microsoft Purview с ключами, управляемыми Корпорацией Майкрософт, или принести собственный ключ (BYOK). Этих решений достаточно для документов, на которые не распространяются расширенные меры защиты и нормативные требования. Кроме того, эти решения позволяют использовать самые мощные службы Microsoft 365. службы, которые нельзя использовать с зашифрованным содержимым DKE. Например:

- Правила потока обработки почты, включая защиту от вредоносных программ и спама, которые требуют видимости вложения

- Microsoft Delve

- Обнаружение электронных данных

- Поиск и индексирование содержимого

- Office веб-приложения, включая функции совместного редактирования

- Copilot

Зашифрованные данные DKE недоступны для неактивных служб Microsoft 365, включая Copilot. Пока вы используете зашифрованные данные DKE в Office, они по-прежнему недоступны для Copilot, и вы не можете использовать Copilot в приложениях, пока используете зашифрованные данные DKE.

Внешние приложения или службы, которые не интегрированы с DKE с помощью пакета SDK microsoft Information Protection, не могут выполнять действия с зашифрованными данными. Пакет SDK microsoft Information Protection версии 1.7+ поддерживает шифрование с двойным ключом. Приложения, которые интегрируются с нашим пакетом SDK, могут использовать эти данные с достаточными разрешениями и интеграциями.

Если зашифрованные данные DKE используются в приложении Office, они могут быть доступны другим службам Microsoft 365 в зависимости от версии Office:

В последних версиях Office используемые зашифрованные данные DKE также недоступны для служб Microsoft 365. Так как это изменение было развернуто одновременно с отдельным элементом управления конфиденциальностью для меток конфиденциальности, который предотвращает отправку помеченного содержимого в подключенные интерфейсы для анализа, вы можете определить минимальные версии Office с помощью таблицы возможностей и строки Запретить подключенные интерфейсы, которые анализируют содержимое.

В предыдущих версиях Office используемые зашифрованные данные DKE доступны для служб Microsoft 365, если только вы не используете параметр политики для отключения подключенных интерфейсов для анализа содержимого. Дополнительные сведения см. статье Использование параметров политики для управления средствами управления конфиденциальностью в Microsoft 365 профессиональный плюс.

Используйте возможности Защита информации Microsoft Purview (классификация и маркировка), чтобы защитить большую часть конфиденциальных данных и использовать DKE только для критически важных данных. Шифрование с двойным ключом относится к конфиденциальным данным в строго регулируемых отраслях, таких как финансовые услуги и здравоохранение.

Если у вашей организации есть одно из следующих требований, вы можете использовать DKE для защиты содержимого:

- У вас есть нормативные требования для хранения ключей в пределах географической границы.

- Все ключи, которые хранятся для шифрования и расшифровки данных, хранятся в центре обработки данных.

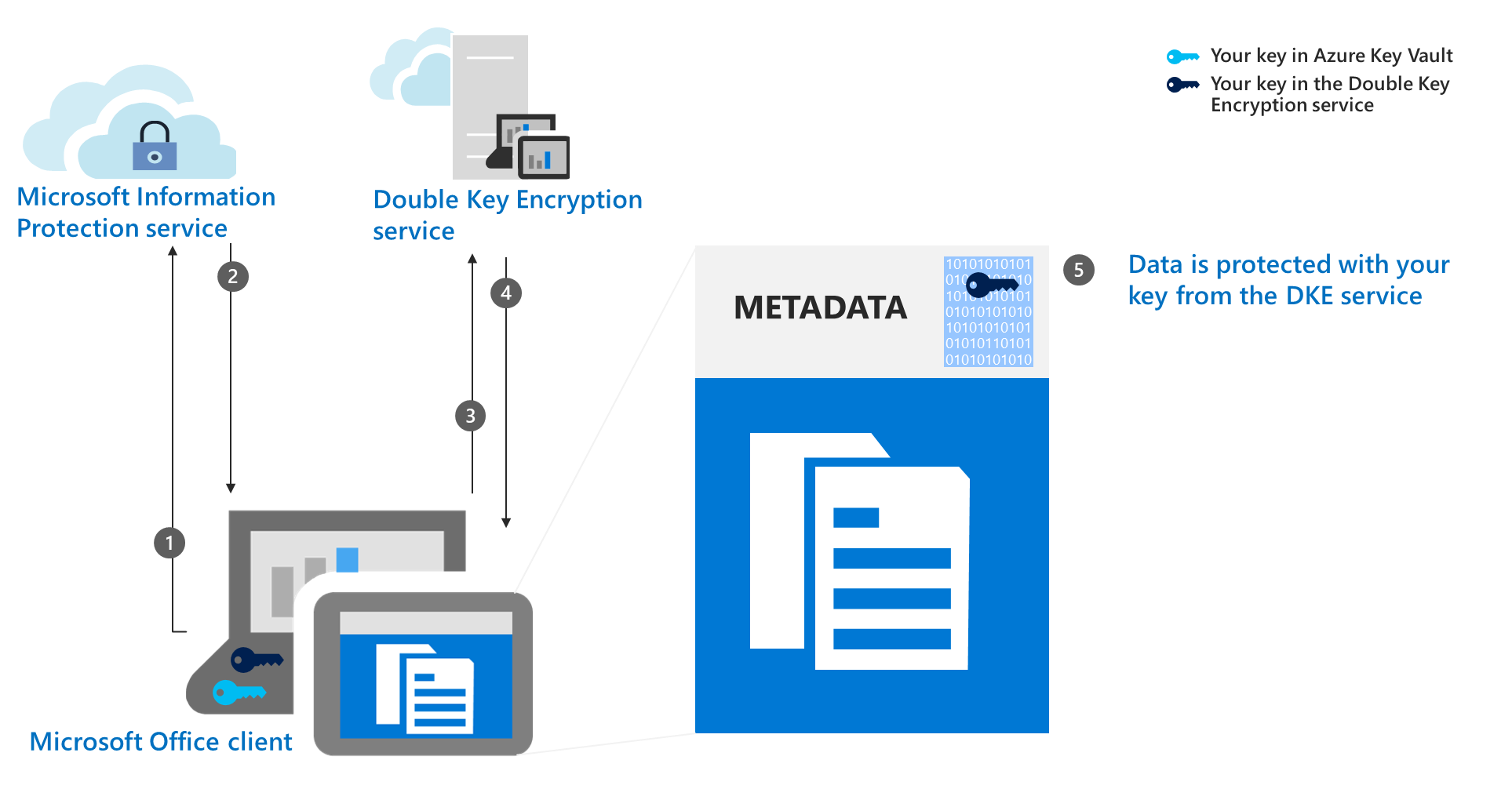

Рабочий процесс шифрования DKE

В этом разделе рабочий процесс разбивается на отдельные шаги, чтобы проиллюстрировать использование двух ключей для защиты документа Office.

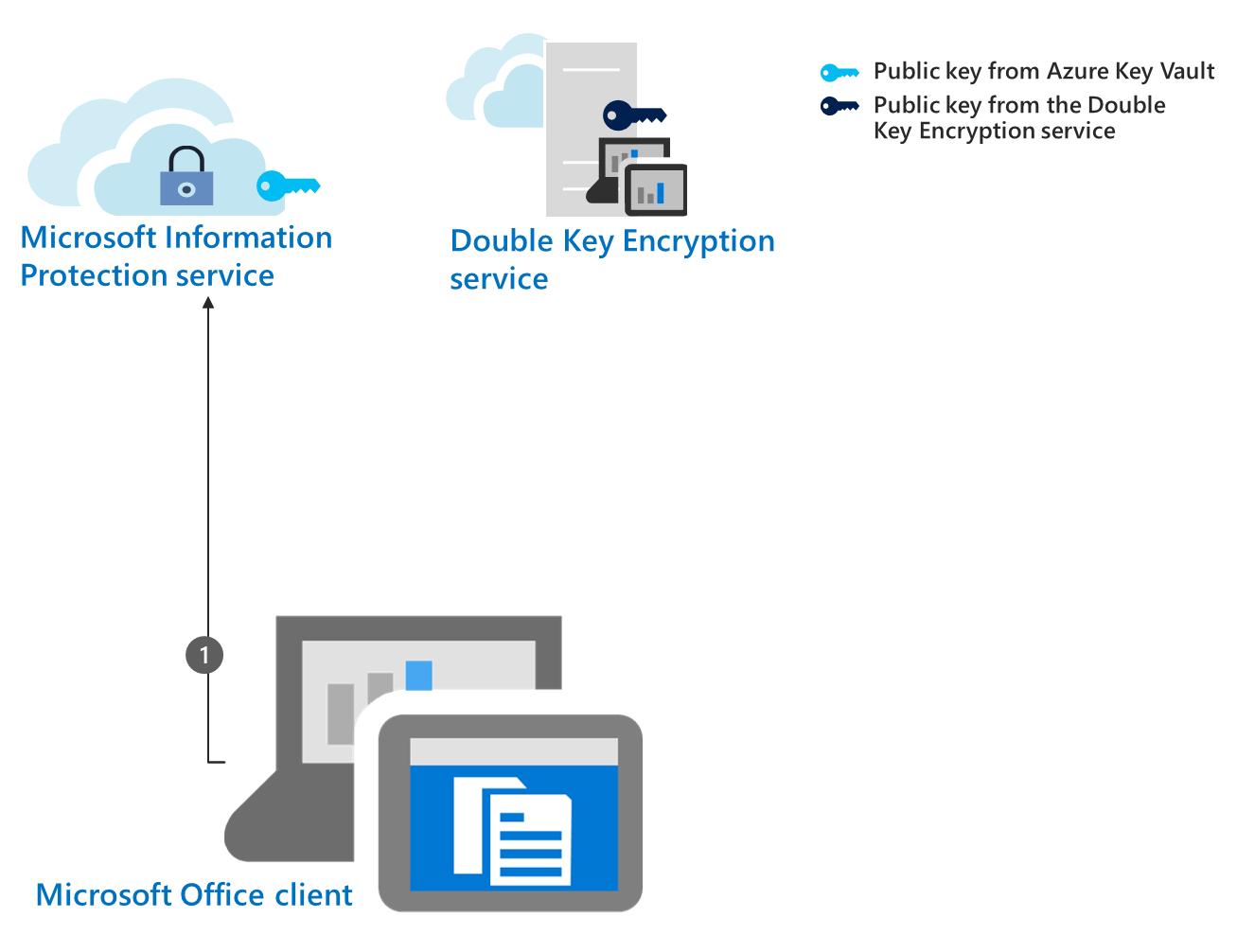

Шаг 1. Начальная загрузка

Клиент Microsoft Office выполняет задачи настройки запуска и отправляет запросы и сведения в службу Information Protection Azure. Этот процесс также называется начальной загрузкой. Задачи включают авторизацию пользователя с помощью Microsoft Entra ID, скачивание сертификатов и шаблонов и т. д. Задачи начальной загрузки — это задачи первого подключения и запуска, которые предоставляют пользователю доступ к политикам шифрования Azure Rights Management.

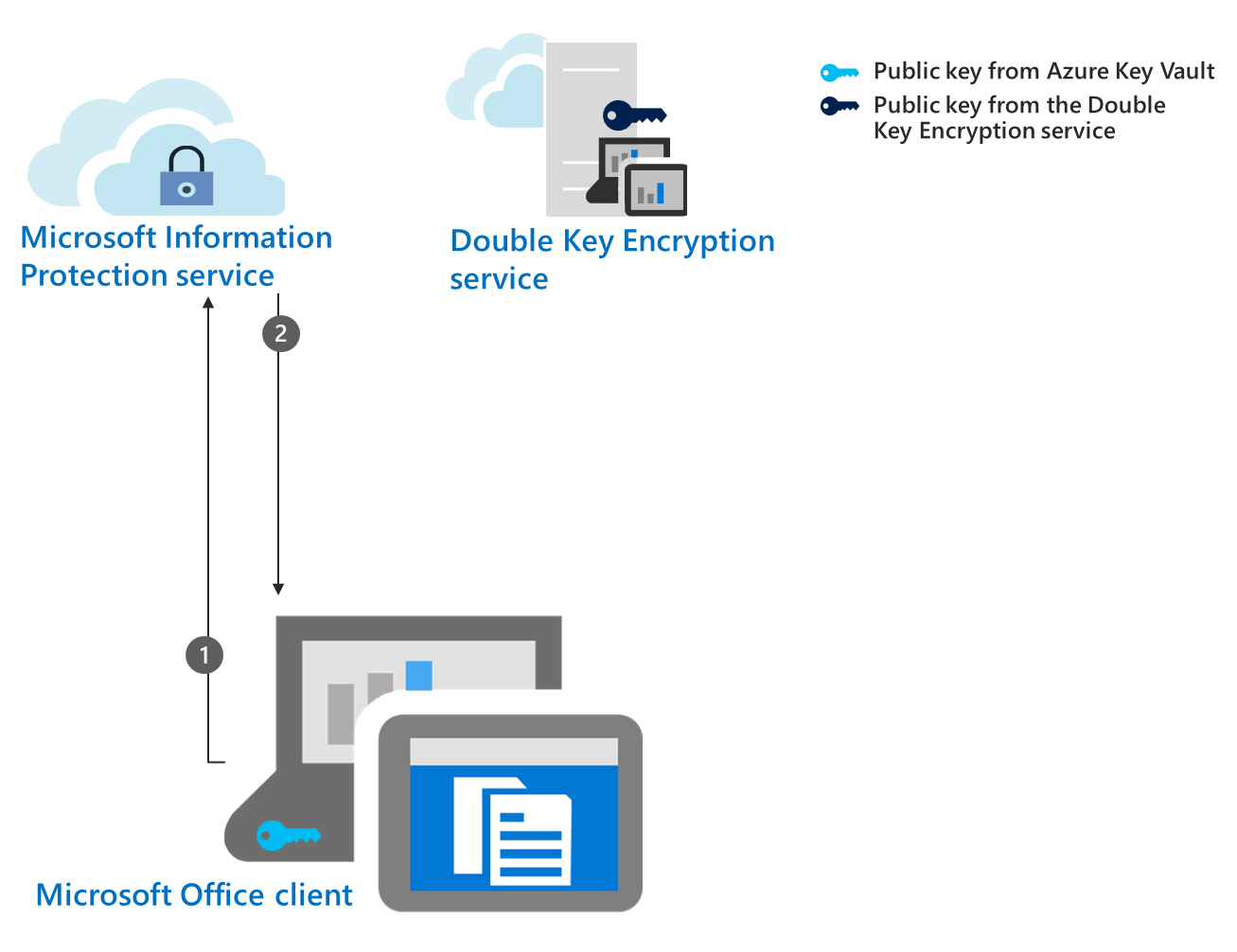

Шаг 2. Сбор и кэширование открытого ключа Azure Rights Management

Приложение Office получает открытый ключ из Key Vault Azure в службе защиты информации на основе авторизованного пользователя, использующий Microsoft Entra ID. После сбора клиент кэширует ключ в течение 30 дней по умолчанию. После кэширования клиенту не нужно снова загружаться в службу Azure Rights Management до истечения срока действия ключа. Администратор может настроить другой период кэширования для Azure Rights Management. Необходимо задать период кэша для этого ключа или принять значение по умолчанию 30 дней. Без периода кэша автономная публикация не работает.

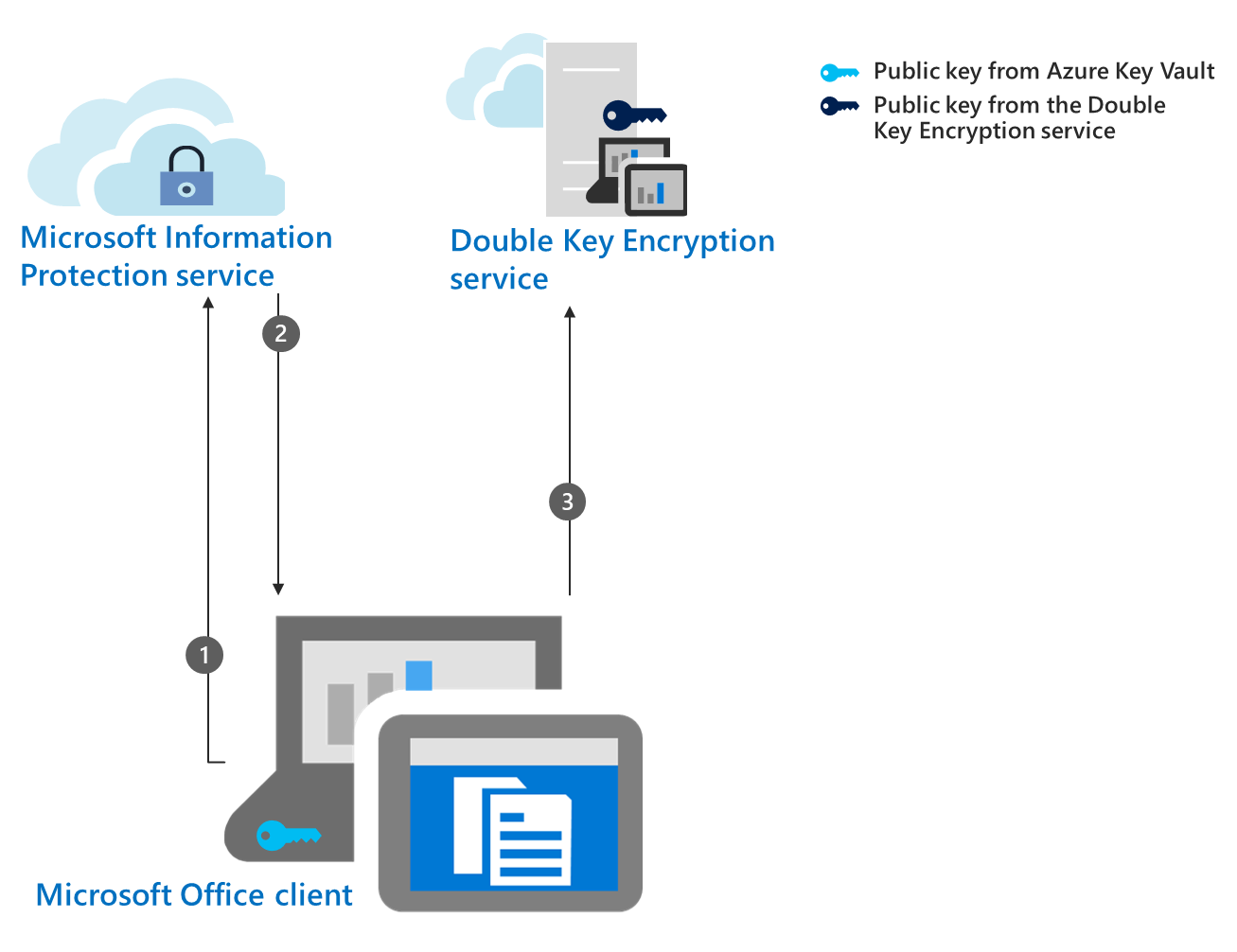

Шаг 3. Запрос открытого ключа DKE

Клиент Office запрашивает другой открытый ключ из службы шифрования двойного ключа на основе авторизованного пользователя, использующий Microsoft Entra ID.

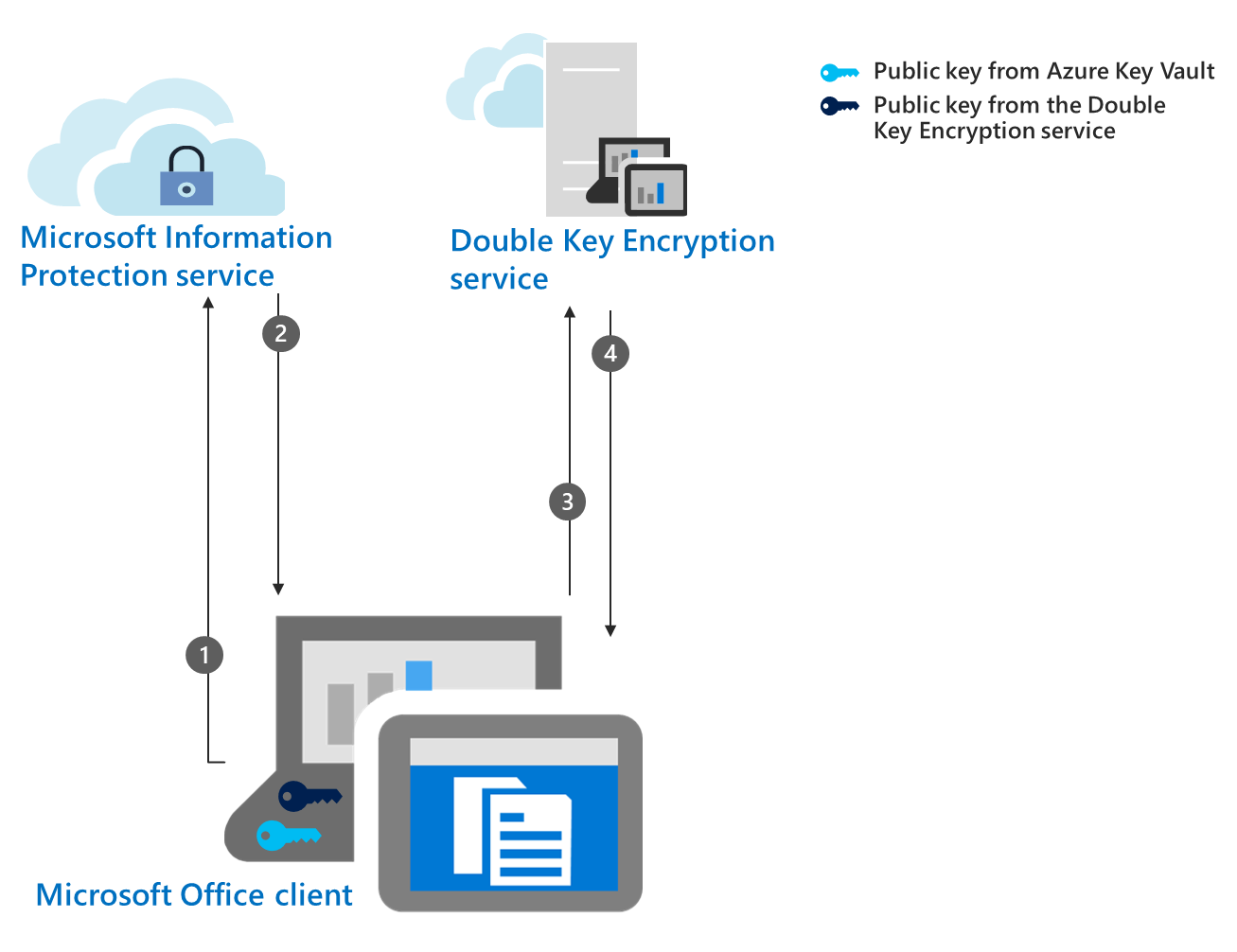

Шаг 4. Сбор и кэширование ключа DKE

Служба шифрования двойного ключа отправляет этот открытый ключ клиенту Office. Клиент кэширует ключ на устройстве до тех пор, пока вы настроили его. В отличие от ключа из Azure,

Вам не нужно настраивать период кэша для ключа, размещенного в службе шифрования двойных ключей.

Если вы хотите настроить период кэша, его можно настроить при развертывании службы шифрования двойного ключа или после развертывания.

Шаг 5. Защита документа с помощью ключа DKE

Клиент Microsoft Office шифрует часть метаданных , которая управляет доступом к содержимому с помощью открытого ключа, полученного из службы шифрования двойного ключа.

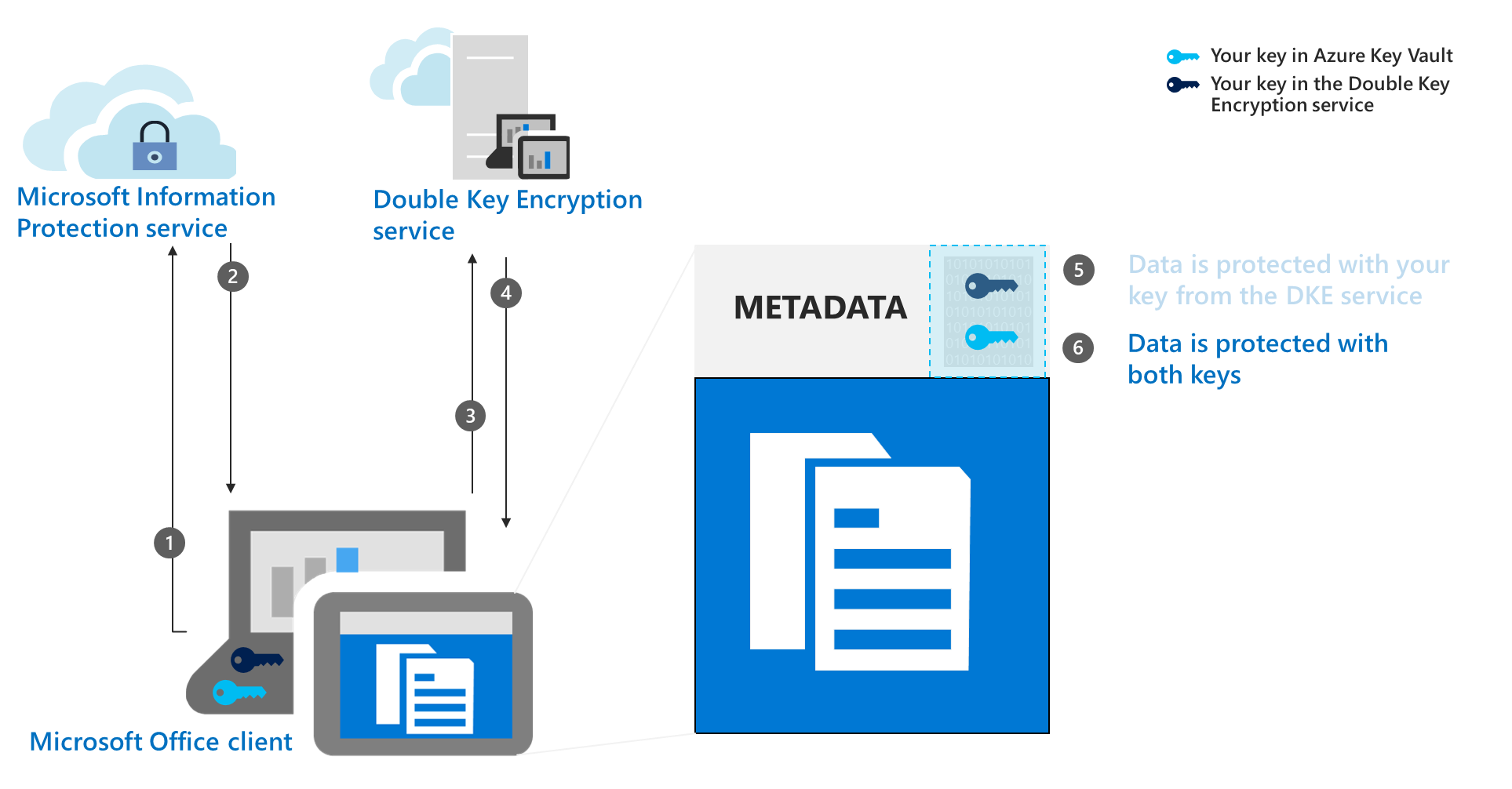

Шаг 6. Защита документа с помощью ключа Azure

Клиент Microsoft Office шифрует уже зашифрованную часть метаданных документа с помощью открытого ключа из Azure.

Теперь данные защищены с помощью обоих ключей.

Требования к системе и лицензированию для DKE

В этом разделе описаны требования к системе и конфигурации сервера и клиента, которые должны быть выполнены, прежде чем вы сможете успешно развернуть DKE в своей среде.

Требования к лицензированию для DKE

Шифрование с двойным ключом поставляется вместе с Microsoft 365 E5. Если у вас нет лицензии на Microsoft 365 E5, вы можете зарегистрироваться для получения пробной версии. Дополнительные сведения об этих лицензиях см. в руководстве по лицензированию Microsoft 365 по обеспечению безопасности & соответствия требованиям.

Для DKE требуется служба Azure Rights Management.

DKE работает с метками конфиденциальности и требует шифрования с помощью управления правами из Защита информации Microsoft Purview.

Требования к маркировке DKE для приложений Office

Используйте метки конфиденциальности, встроенные в приложения Office, для поддержки DKE в Word, Excel, PowerPoint и Outlook. Поддерживаемые версии см. в таблицах возможностей и строке Шифрование двойного ключа (DKE).

DKE на клиентских компьютерах

Пользователи применяют метки конфиденциальности DKE через эти интерфейсы.

Метки конфиденциальности в приложениях Windows Office

средство метки файлов Защита информации Microsoft Purview в Windows проводник

Защита информации Microsoft Purview PowerShell

сканер Защита информации Microsoft Purview

Установите необходимые компоненты на каждом клиентском компьютере, где требуется защитить и использовать защищенные документы.

Поддерживаемые среды для хранения и просмотра содержимого, защищенного DKE

Поддерживаемые приложения. Приложения Microsoft 365 для предприятий клиентов в Windows, включая Word, Excel, PowerPoint и Outlook.

Поддержка содержимого в Интернете. Документы и файлы, защищенные с помощью шифрования двойного ключа, можно хранить в Интернете в SharePoint и OneDrive. Перед отправкой в эти расположения необходимо пометить и защитить документы и файлы с помощью DKE поддерживаемых приложений. Вы можете поделиться зашифрованным содержимым по электронной почте, но не можете просматривать зашифрованные документы и файлы в Интернете. Вместо этого необходимо просматривать защищенное содержимое с помощью поддерживаемых классических приложений и клиентов на локальном компьютере.

Сценарии маркировки за пределами приложений Office. Применение меток DKE за пределами приложений Office с помощью средства метки файлов Защита информации Microsoft Purview в проводник щелкните правой кнопкой мыши параметры, Защита информации Microsoft Purview командлеты маркировки PowerShell или сканер Защита информации Microsoft Purview.

Просмотр защищенного DKE содержимого за пределами приложений Office. Средство просмотра Защита информации Microsoft Purview можно использовать для использования защищенных DKE сообщений электронной почты и документов, таких как PDF.

Сценарии только шифрования и не пересылать. Только шифрование и Не пересылать не поддерживаются в DKE.