Совместное использование данных управления внутренними рисками с другими решениями

Важно!

Управление внутренними рисками Microsoft Purview сопоставляет различные сигналы для выявления потенциальных вредоносных или непреднамеренных внутренних рисков, таких как кража IP-адресов, утечка данных и нарушения безопасности. Управление внутренними рисками позволяет клиентам создавать политики для управления безопасностью и соответствием требованиям. Созданные с учетом конфиденциальности по умолчанию, пользователи по умолчанию псевдонимизированы, а элементы управления доступом на основе ролей и журналы аудита позволяют обеспечить конфиденциальность на уровне пользователя.

Вы можете поделиться данными из управления внутренними рисками, используя один из следующих способов:

- Экспорт сведений об оповещениях в решения SIEM

- Предоставление общего доступа к уровням серьезности риска для пользователей с оповещениями Microsoft Defender XDR и защиты от потери данных (DLP) Microsoft Purview

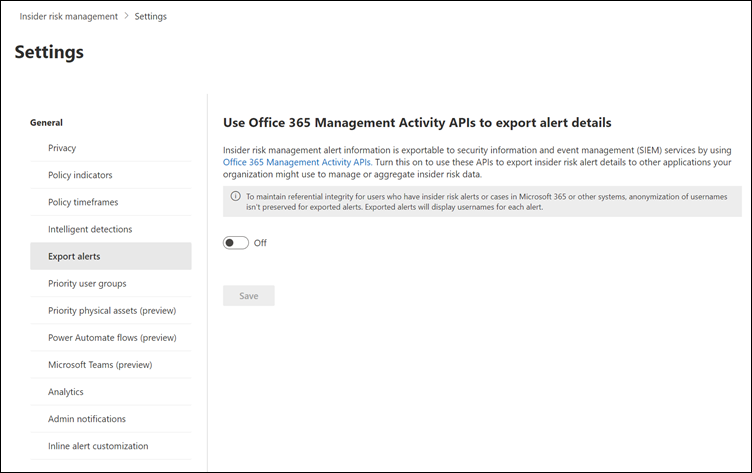

Экспорт сведений об оповещениях в решения SIEM

Управление внутренними рисками Microsoft Purview сведения об оповещении можно экспортировать в решения по управлению информационной безопасностью и событиями безопасности (SIEM) и автоматическому реагированию оркестрации безопасности (SOAR) с помощью схемы API действий управления Office 365. API-интерфейсы действий управления Office 365 можно использовать для экспорта сведений об оповещениях в другие приложения, которые ваша организация может использовать для управления или агрегирования информации о внутренних рисках. Сведения об оповещениях экспортируются и доступны каждые 60 минут через API-интерфейсы действий управления Office 365.

Совет

Начните работу с Microsoft Copilot для безопасности, чтобы изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Copilot для безопасности в Microsoft Purview.

Если ваша организация использует Microsoft Sentinel, вы также можете использовать встроенный соединитель данных управления внутренними рисками для импорта сведений об оповещениях о внутренних рисках в Sentinel. Дополнительные сведения см. в разделе Управление внутренними рисками в Microsoft Sentinel статье.

Важно!

Чтобы обеспечить целостность данных для пользователей, у которых есть оповещения о внутренних рисках или случаи в Microsoft 365 или других системах, анонимизация имен пользователей не сохраняется для экспортированных оповещений при использовании API экспорта или при экспорте в Microsoft Purview eDiscovery решения. В этом случае в экспортированных оповещениях будут отображаться имена пользователей для каждого оповещения. При экспорте в CSV-файлы из оповещений или случаев анонимизация сохраняется .

Использование API для просмотра сведений об оповещении о внутренних рисках

Выберите соответствующую вкладку для используемого портала. Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview , используя учетные данные учетной записи администратора в организации Microsoft 365.

- Выберите Параметры в правом верхнем углу страницы.

- Выберите Управление внутренними рисками , чтобы перейти к параметрам управления внутренними рисками.

- Выберите Экспорт оповещений. По умолчанию этот параметр отключен для вашей организации Microsoft 365.

- Установите для параметра значение Включено.

- Отфильтруйте распространенные действия аудита Office 365 по SecurityComplianceAlerts.

- Фильтрация SecurityComplianceAlerts по категории InsiderRiskManagement .

Сведения об оповещении содержат сведения из схемы оповещений системы безопасности и соответствия требованиям и общей схемы API действий управления Office 365.

Следующие поля и значения экспортируются для оповещений управления внутренними рисками для схемы оповещений о безопасности и соответствии требованиям:

| Параметр alert | Описание |

|---|---|

| AlertType | Тип оповещения — Custom. |

| AlertId | Идентификатор GUID оповещения. Оповещения об управлении внутренними рисками изменяются. При изменении состояния оповещения создается новый журнал с тем же AlertID. Этот alertID можно использовать для корреляции обновлений для оповещения. |

| Категория | Категория оповещения — InsiderRiskManagement. Эту категорию можно использовать для отличия этих оповещений от других оповещений системы безопасности и соответствия требованиям. |

| Comments | Комментарии по умолчанию для оповещения. Значения: Новое оповещение (регистрируется при создании оповещения) и Оповещение обновлено (регистрируется при обновлении оповещения). Используйте AlertID для сопоставления обновлений для оповещения. |

| Data | Данные для оповещения включают уникальный идентификатор пользователя, имя участника-пользователя, а также дату и время (UTC) при активации пользователя в политике. |

| Имя | Имя политики для политики управления внутренними рисками, создающей оповещение. |

| PolicyId | GUID политики управления внутренними рисками, которая активирует оповещение. |

| Severity | Серьезность оповещения. Значения: Высокий, Средний или Низкий. |

| Source | Источник оповещения. Значение — Office 365 соответствие требованиям безопасности &. |

| Состояние | Состояние оповещения. Значения активны (проверка потребностей в инсайдерских рисках), исследование (подтверждено в инсайдерских рисках), Разрешено (разрешено в инсайдерских рисках), Отклонено (уволено в инсайдерских рисках). |

| Версия | Версия схемы оповещений о безопасности и соответствии требованиям. |

Следующие поля и значения экспортируются для оповещений управления внутренними рисками для общей схемы API действий управления Office 365.

- UserId

- Id

- RecordType

- CreationTime

- Operation

- OrganizationId

- UserType

- UserKey

Совместное использование уровней серьезности оповещений с другими решениями майкрософт для обеспечения безопасности

Вы можете поделиться уровнями серьезности оповещений из управления внутренними рисками, чтобы использовать уникальный контекст пользователя для анализа оповещений в следующих решениях майкрософт для обеспечения безопасности:

защита от потери данных (DLP) Microsoft Defender XDR Соответствие требованиям к обмену данными Microsoft Purview Microsoft Purview

Управление внутренними рисками анализирует действия пользователей за период от 90 до 120 дней и ищет аномальное поведение за этот период времени. Добавление этих данных в другие решения по обеспечению безопасности улучшает данные, доступные в этих решениях, чтобы помочь аналитикам определить приоритеты оповещений.

Совет

Уровни серьезности оповещений в управлении внутренними рисками отличаются от уровней внутренних рисков, определенных в адаптивной защите.

- Уровни серьезности оповещений (низкий, средний или высокий) назначаются пользователям на основе действий, обнаруженных в политиках управления внутренними рисками. Эти уровни вычисляются на основе оценок риска оповещений, назначенных всем активным оповещениям, связанным с пользователем. Эти уровни помогают аналитикам внутренних рисков и следователям определять приоритеты и реагировать на действия пользователей соответствующим образом.

- Уровни внутренних рисков (повышенный, средний или незначительный) в адаптивной защите — это мера риска, определяемая определенными администратором условиями, такими как количество действий кражи, выполняемых пользователями за день, или то, генерируется ли в их действиях оповещение о внутренних рисках с высоким уровнем серьезности.

Что происходит при совместном использовании уровней серьезности оповещений об управлении внутренними рисками?

В Microsoft Defender XDR

Страница инцидентов защиты от потери данных. В раздел Затронутые ресурсы на странице Microsoft Defender инциденты защиты от потери данных добавляется поле серьезности риска для пользователей, имеющих высокий или средний уровень риска в управлении внутренними рисками. Если у пользователя низкий уровень риска, на страницу Инциденты ничего не добавляется. Это позволяет свести к минимуму отвлекающие факторы для аналитиков, чтобы они могли сосредоточиться на самых рискованных действиях пользователей.

Вы можете выбрать уровень риска в разделе Затронутые ресурсы, чтобы просмотреть сводку действий по внутренним рискам и временная шкала действий для этого пользователя. Анализ до 120 дней может помочь аналитику определить общую рискоспособность действий пользователя.

Если выбрать событие DLP на странице соответствия политике защиты от потери данных, в разделе Соответствие политике защиты от потери данных появится раздел Затронутые сущности , в котором отображаются все пользователи, которые соответствуют политике.

Страница "Пользователи". На страницу Пользователи добавляется поле Серьезность внутренних рисков для пользователей с высоким,средним или низким уровнем риска в управлении внутренними рисками. Эти данные доступны для всех пользователей с активным оповещением об управлении внутренними рисками.

В правой части страницы Пользователи отображается сводка действий и временная шкала действий для этого пользователя.

В оповещениях о соответствии требованиям к обмену данными

Для каждого соответствия политике соответствия требованиям к обмену данными можно просмотреть степень серьезности риска пользователя, связанную с отправителем. Просмотрите эти сведения на вкладке Действия пользователя в связи с оповещением. Это представление предоставляет профиль риска, соответствие политик и действия пользователей, отслеживаемые управлением внутренними рисками и соответствием требованиям к обмену данными.

Уровни серьезности классифицируются как Высокий, Средний, Низкий или Нет.

Для уровней серьезности риска Нет причиной может быть любой из следующих сценариев:

- Пользователь не включен в политику внутренних рисков.

- Действиям пользователя не назначается оценка риска, то есть пользователь не находится в активном область политики.

- Пользователь включен в политику управления внутренними рисками, но не участвует в каких-либо рискованных действиях.

- В организации нет активной политики управления внутренними рисками.

Если уровень серьезности риска пользователя недоступен, общий доступ к данным не включен в управлении внутренними рисками.

Действия с внутренними рисками можно просмотреть в течение 120 дней в разделе Просмотр сведений на вкладке Журнал пользователей в управлении внутренними рисками. В настоящее время в сводке по действиям пользователей отображаются только данные из индикаторов кражи в области соответствия требованиям к обмену данными.

В оповещениях защиты от потери данных

Для политики управления внутренними рисками, связанной с оповещением о защите от потери данных, в очередь оповещений о защите от потери данных добавляется столбец уровня серьезности риска предварительной оценки со значениями Высокий, Средний, Низкий или Нет . Если есть несколько пользователей, у которых есть действия, соответствующие политике, отображается пользователь с самым высоким уровнем внутренних рисков.

Значение None может означать одно из следующих значений:

Пользователь не входит в политику управления внутренними рисками.

Пользователь является частью политики управления внутренними рисками, но он не делал рискованных действий, чтобы привести себя в область политики (нет данных о краже).

Вы можете выбрать уровень внутренних рисков в очереди оповещений о защите от потери данных, чтобы открыть вкладку Сводка действий пользователя, на которой отображается временная шкала всех действий кражи для этого пользователя за последние 90–120 дней. Как и в очереди оповещений о защите от потери данных, на вкладке "Сводка действий пользователя " отображается пользователь с самым высоким уровнем внутренних рисков. Этот глубокий контекст в том, что пользователь сделал за последние 90–120 дней, дает более широкое представление о рисках, представленных этим пользователем.

В сводке действий пользователей отображаются только данные из индикаторов кражи. Данные из других конфиденциальных индикаторов, таких как hr, просмотр и т. д., не передаются оповещениям защиты от потери данных.

Раздел Сведения об субъекте добавляется на страницу сведений об оповещении о защите от потери данных. Эту страницу можно использовать для просмотра всех пользователей, участвующих в конкретном оповещении защиты от потери данных. Для каждого пользователя, участвующего в оповещении DLP, можно просмотреть все действия кражи за последние 90–120 дней.

При выборе параметра Получить сводку из Copilot for Security в оповещении защиты от потери данных сводка оповещений, предоставляемая Microsoft Copilot для безопасности, включает уровень серьезности управления внутренними рисками в дополнение к сводным сведениям о защите от потери данных, если пользователь находится в область политики управления внутренними рисками.

Совет

Вы также можете использовать Copilot для безопасности для изучения оповещений защиты от потери данных. Если параметр общего доступа к данным для управления внутренними рисками включен, вы можете выполнить комбинированное исследование DLP и управления внутренними рисками. Например, вы можете начать с запроса Copilot для подведения итогов оповещений защиты от потери данных, а затем попросить Copilot показать уровень внутренних рисков, связанный с пользователем, помеченным в оповещении. Или вы можете спросить, почему пользователь считается пользователем с высоким риском. Сведения о рисках пользователя в этом случае поступают из управления внутренними рисками. Copilot for Security легко интегрирует управление внутренними рисками с DLP, чтобы помочь в проведении расследований. Узнайте больше об использовании автономной версии Copilot для комбинированных расследований DLP и управления внутренними рисками.

Предварительные условия

Чтобы поделиться уровнями риска пользователей управления внутренними рисками с другими решениями майкрософт по обеспечению безопасности, пользователь:

- Должен быть частью политики управления внутренними рисками.

- Должны выполняться действия кражи, которые приводят пользователя к область политики.

- (Для совместного использования с DLP): должны иметь разрешения на оповещения защиты от потери данных. После включения параметра Общий доступ к данным пользователи с разрешениями оповещений О DLP могут получить доступ к контексту управления внутренними рисками для исследования оповещений о защите от потери данных и на странице Microsoft Defender XDR пользователи. Пользователи с разрешениями на управление внутренними рисками также могут получить доступ к этим данным.

- (Для совместного использования с соответствием требованиям к обмену данными). Пользователям должны быть назначены роли аналитика соответствия требованиям к коммуникациям или следователя соответствия требованиям к коммуникации , чтобы просматривать уровни серьезности рисков пользователей и журнал действий в области соответствия требованиям к обмену данными.

Совет

Если у вас есть доступ к оповещениям защиты от потери данных в Microsoft Purview и (или) Microsoft Defender, вы можете просмотреть контекст пользователя из управления внутренними рисками, совместно с этими решениями.

Совместное использование данных с другими решениями майкрософт по обеспечению безопасности

Вы можете предоставить общий доступ к уровням серьезности оповещений управления внутренними рисками с другими решениями майкрософт по обеспечению безопасности, включив один параметр.

- В параметрах управления внутренними рисками выберите параметр Общий доступ к данным .

- В разделе Общий доступ к данным с другими решениями майкрософт по обеспечению безопасности включите этот параметр.

Примечание.

Если этот параметр не включен, значение, отображаемое в столбце DLP Alerts Insider Risk серьезность риска , будет "Данные пользователя недоступны" и будет отображаться как "Действие предварительного риска недоступен" в соответствии с данными.