Область применения:

Является ли сокращение направлений атак частью Windows?

Сокращение направлений атак первоначально было функцией набора функций защиты эксплойтов, представленных в качестве основного обновления для Microsoft Defender антивирусной программы, в Windows 10 версии 1709. антивирусная программа Microsoft Defender — это собственный компонент защиты от вредоносных программ Windows. Однако полный набор функций сокращения направлений атак доступен только с корпоративной лицензией Windows. Кроме того, обратите внимание, что некоторые исключения антивирусной программы Microsoft Defender применимы к исключениям правил сокращения направлений атак. См. статью Справочник по правилам сокращения направлений атак. Microsoft Defender исключения антивирусной программы и правила сокращения направлений атак.

Нужна ли корпоративная лицензия для выполнения правил сокращения направлений атак?

Полный набор правил и функций сокращения направлений атак поддерживается только при наличии корпоративной лицензии на Windows 10 или Windows 11. Ограниченное число правил может работать без корпоративной лицензии. Если у вас есть Microsoft 365 бизнес, задайте Microsoft Defender Антивирусная программа в качестве основного решения для обеспечения безопасности и включите правила с помощью PowerShell. Использование сокращения направлений атак без корпоративной лицензии официально не поддерживается, и вы не сможете использовать все возможности сокращения направлений атак.

Дополнительные сведения о лицензировании Windows см. в статье лицензирование Windows 10 и руководство по корпоративному лицензированию для Windows 10.

Поддерживается ли сокращение направлений атак, если у меня есть лицензия E3?

Да. Сокращение направлений атак поддерживается для Windows Корпоративная E3 и более поздних версий.

Какие функции поддерживаются лицензией E5?

Все правила, поддерживаемые E3, также поддерживаются в E5.

E5 обеспечивает более высокую интеграцию с Defender для конечной точки. С помощью E5 можно просматривать оповещения в режиме реального времени, настраивать исключения правил, настраивать правила сокращения направлений атак и просматривать списки отчетов о событиях.

Какие правила сокращения направлений атак в настоящее время поддерживаются?

Сокращение направлений атак в настоящее время поддерживает все приведенные ниже правила.

Какие правила следует включить? Все, или я могу включить отдельные правила?

Чтобы помочь вам понять, что лучше всего подходит для вашей среды, мы рекомендуем включить правила сокращения направлений атак в режиме аудита. При таком подходе можно определить возможные последствия для вашей организации. Например, бизнес-приложения.

Как работают исключения правил сокращения направлений атак?

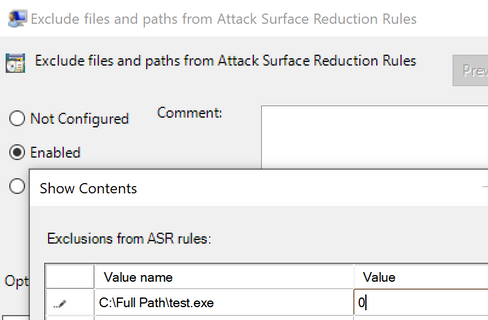

Если вы добавите одно исключение для правил сокращения направлений атаки, это повлияет на каждое правило сокращения направлений атаки.

Исключения правил сокращения направлений атаки поддерживают подстановочные знаки, пути и переменные среды. Дополнительные сведения об использовании подстановочных знаков в правилах сокращения направлений атак см. в статье Настройка и проверка исключений на основе расширения файла и расположения папки.

Имейте в виду следующие пункты об исключениях правил сокращения направлений атак (включая подстановочные знаки и переменные env.):

- Большинство исключений правил сокращения направлений атаки не зависят от Microsoft Defender исключений антивирусной программы. Однако исключения антивирусной программы Microsoft Defender применяются к некоторым правилам сокращения направлений атак. См. статью Справочник по правилам сокращения направлений атак. Microsoft Defender исключения антивирусной программы и правила сокращения направлений атак.

- Подстановочные знаки нельзя использовать для определения буквы диска.

- Если вы хотите исключить несколько папок, в пути используйте несколько экземпляров

\*\, чтобы указать несколько вложенных папок (например,c:\Folder\*\*\Test). - Microsoft Endpoint Configuration Manager поддерживает подстановочные знаки (* или ?).

- Если вы хотите исключить файл, содержащий случайные символы (автоматическое создание файла), можно использовать символ "?" (например,

C:\Folder\fileversion?.docx). - Исключения сокращения направлений атаки в групповая политика не поддерживают кавычки (подсистема изначально обрабатывает длинный путь, пробелы и т. д., поэтому нет необходимости использовать кавычки).

- Правила сокращения направлений атаки выполняются под учетной записью NT AUTHORITY\SYSTEM, поэтому переменные среды ограничены переменными компьютера.

Разделы справки знаете, что мне нужно исключить?

Разные правила сокращения направлений атак имеют разные потоки защиты. Всегда думайте о том, от чего защищает настроенное правило сокращения направлений атак и как выполняется фактический поток выполнения.

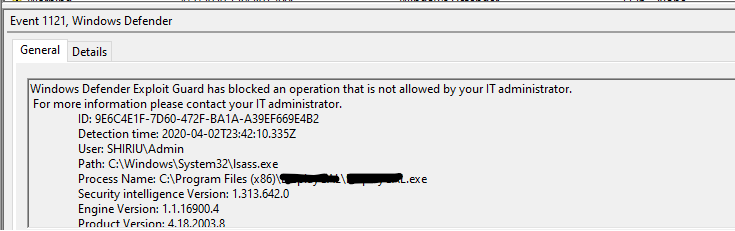

Пример . Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows . Чтение непосредственно из локальной подсистемы центра безопасности (LSASS) может быть угрозой безопасности, так как оно может предоставить корпоративные учетные данные.

Это правило предотвращает прямой доступ ненадежных процессов к памяти LSASS. Когда процесс пытается использовать функцию OpenProcess() для доступа к LSASS с правом доступа PROCESS_VM_READ, правило специально блокирует это право доступа.

Если в приведенном выше примере действительно нужно было создать исключение для процесса, в соответствии с которым право доступа было заблокировано, добавление имени файла вместе с полным путем исключит его из блокировки и после разрешения на доступ к памяти процесса LSASS. Значение 0 означает, что правила сокращения направлений атаки игнорируют этот файл или процесс, а не блокируют и не проверяют их.

Разделы справки настроить исключения для каждого правила?

Сведения о настройке исключений для каждого правила см. в статье Тестирование правил сокращения направлений атак.

Какие правила рекомендует включить корпорация Майкрософт?

Рекомендуется включить все возможные правила. Однако в некоторых случаях не следует включать правило. Например, если для управления конечными точками используется microsoft Endpoint Configuration Manager (или System Center Configuration Manager — SCCM) не рекомендуется включать правило создания процессов блокировки, исходящих из команд PSExec и WMI.

Настоятельно рекомендуется прочитать все сведения о правилах и (или) предупреждения, доступные в общедоступной документации. охватывает несколько основных компонентов защиты, таких как Office, учетные данные, скрипты, электронная почта и т. д. В Windows 1709 и более поздних версиях поддерживаются все правила сокращения направлений атак, за исключением блокировки сохраняемости через подписку на события WMI.

- Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами

- Блокировка исполняемого содержимого из почтового клиента и веб-почты

- Запретить всем приложениям Office создавать дочерние процессы

- Запрет приложениям Office создавать исполняемое содержимое

- Запрет приложений Office от внедрения кода в другие процессы

- Блокировка запуска скачаемого исполняемого содержимого в JavaScript или VBScript

- Блокировать выполнение потенциально запутывающихся скриптов

- Блокировка вызовов API Win32 из макроса Office

- Использование расширенной защиты от программ-шантажистов

- Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)

- Блокировать создание процессов из команд PSExec и WMI

- Блокировка недоверенных и неподписанных процессов, выполняемых с USB

- Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверия.

- Запрет приложений office для коммуникации создавать дочерние процессы

- Запретить Adobe Reader создавать дочерние процессы

- Блокировка сохраняемости с помощью подписки на события WMI

Включена ли подсистема локального центра безопасности по умолчанию?

Состояние по умолчанию для правила сокращения направлений атаки "Блокировать кражу учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)" изменяется с "Не настроено" на "Настроено", а для режима по умолчанию задано значение Блокировать. Все остальные правила сокращения направлений атаки остаются в состоянии по умолчанию: Не настроено. Дополнительная логика фильтрации уже включена в правило для сокращения количества уведомлений конечных пользователей. Клиенты могут настроить правило в режиме аудита, предупреждения или отключения , что переопределяет режим по умолчанию. Функциональность этого правила одинакова, независимо от того, настроено ли правило в режиме по умолчанию или если режим блокировки включен вручную.

Каковы некоторые рекомендации по началу работы с сокращением направлений атак?

Проверьте, как правила сокращения направлений атак влияют на вашу организацию, прежде чем включать их, выполняя правила сокращения направлений атаки в режиме аудита в течение короткого периода времени. При выполнении правил в режиме аудита вы можете определить любые бизнес-приложения, которые могут быть ошибочно заблокированы, и исключить их из сокращения направлений атак.

Более крупным организациям следует рассмотреть возможность развертывания правил сокращения направлений атак в "кольцах", проверив и включив правила во все более широких подмножествах устройств. Устройства организации можно упорядочить по кольцам с помощью Intune или средства управления групповая политика.

Как долго следует тестировать правило сокращения направлений атак в режиме аудита, прежде чем включить его?

Держите правило в режиме аудита около 30 дней, чтобы получить хорошие базовые показатели работы правила после его использования во всей организации. В течение периода аудита можно определить любые бизнес-приложения, которые могут быть заблокированы правилом, и настроить правило, чтобы исключить их.

Я переключюсь с стороннего решения безопасности на Defender для конечной точки. Существует ли "простой" способ экспорта правил из другого решения безопасности для сокращения направлений атак?

В большинстве случаев проще и лучше начать с базовых рекомендаций, предлагаемых Defender для конечной точки , чем пытаться импортировать правила из другого решения безопасности. Затем используйте такие средства, как режим аудита, мониторинг и аналитика, чтобы настроить новое решение в соответствии с вашими уникальными потребностями.

Конфигурация по умолчанию для большинства правил сокращения направлений атак в сочетании с защитой Defender для конечной точки в режиме реального времени защищает от большого количества эксплойтов и уязвимостей.

В Defender для конечной точки можно обновить защиту с помощью пользовательских индикаторов, чтобы разрешить и заблокировать определенное поведение программного обеспечения. Сокращение направлений атак также позволяет настроить некоторые правила в виде исключений файлов и папок. Как правило, лучше провести аудит правила в течение определенного периода времени и настроить исключения для любых бизнес-приложений, которые могут быть заблокированы.

Поддерживает ли сокращение направлений атаки исключения файлов или папок, которые включают системные переменные и подстановочные знаки в пути?

Да. Дополнительные сведения об исключении файлов или папок из правил сокращения направлений атак см. в статье Исключение файлов и папок из правил сокращения направлений атаки , а дополнительные сведения об использовании системных переменных и подстановочных знаков в путях к исключенным файлам см. в статьеНастройка и проверка исключений на основе расширения файла и расположения папок.

По умолчанию ли правила сокращения направлений атаки охватывают все приложения?

Это зависит от правила. Большинство правил сокращения направлений атаки охватывают поведение продуктов и служб Microsoft Office, таких как Word, Excel, PowerPoint и OneNote или Outlook. Некоторые правила сокращения направлений атак, такие как блокированное выполнение потенциально замаскированных скриптов, являются более общими в область.

Поддерживает ли сокращение направлений атак сторонние решения безопасности?

Для сокращения направлений атак используется антивирусная программа Microsoft Defender для блокировки приложений. В настоящее время невозможно настроить сокращение направлений атак, чтобы использовать другое решение безопасности для блокировки.

У меня есть лицензия E5 и включены некоторые правила сокращения направлений атак в сочетании с Defender для конечной точки. Можно ли вообще не отображать событие сокращения направлений атаки в временная шкала события Defender для конечной точки?

Каждый раз, когда уведомление активируется локально правилом сокращения направлений атаки, отчет о событии также отправляется на портал Defender для конечной точки. Если вам не удается найти событие, можно отфильтровать события временная шкала с помощью поля поиска. Вы также можете просмотреть события сокращения направлений атаки, перейдя на страницу Перейти к управлению зонами атак, из значка управления конфигурацией на панели задач Defender для облака. Страница управления направлений атак содержит вкладку для обнаружения отчетов, которая включает полный список событий правил сокращения направлений атаки, сообщаемых в Defender для конечной точки.

Я применил правило с помощью объекта групповой политики. Теперь, когда я пытаюсь проверка параметры индексирования для правила в Microsoft Outlook, я получаю сообщение "Доступ запрещен".

Попробуйте открыть параметры индексирования непосредственно из Windows 10 или Windows 11.

Щелкните значок Поиск на панели задач Windows.

В поле поиска введите параметры индексирования .

Могут ли администратор настроить критерии, используемые правилом "Блокировать выполнение исполняемых файлов, если они не соответствуют критерию распространенности, возраста или списка доверия"?

Нет. Условия, используемые этим правилом, поддерживаются облачной защитой Майкрософт, чтобы постоянно обновлять список доверенных данных, собранных со всего мира. Локальные администраторы не имеют доступа на запись для изменения этих данных. Если вы хотите настроить это правило, чтобы оно было адаптировано для вашего предприятия, вы можете добавить определенные приложения в список исключений, чтобы предотвратить активацию правила.

Я включил правило сокращения направлений атак: "Блокировать выполнение исполняемых файлов, если они не соответствуют критерию распространенности, возраста или списка доверия". Через некоторое время, я обновил часть программного обеспечения, и правило в настоящее время блокирует его, хотя это не было раньше. Что-то пошло не так?

Это правило основывается на том, что каждое приложение имеет известную репутацию, которая измеряется по распространенности, возрасту или включению в список доверенных приложений. Решение правила заблокировать или разрешить приложение в конечном итоге определяется оценкой этих критериев облачной защитой Майкрософт.

Как правило, облачная защита может определить, что новая версия приложения достаточно похожа на предыдущие версии, что ее не нужно переоценивать по длине. Однако для создания репутации приложения после переключения версий может потребоваться некоторое время, особенно после крупного обновления. Тем временем можно добавить приложение в список исключений, чтобы запретить этому правилу блокировать важные приложения. Если вы часто обновляете новые версии приложений и работаете с ними, вместо этого вы можете использовать это правило в режиме аудита.

Недавно я включил правило сокращения направлений атак, "Блокировать кражу учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)", и я получаю большое количество уведомлений. Что происходит?

Уведомление, созданное этим правилом, не обязательно указывает на вредоносные действия; однако это правило по-прежнему полезно для блокировки вредоносных действий, так как вредоносные программы часто нацелены на lsass.exe для получения незаконного доступа к учетным записям. Процесс lsass.exe сохраняет учетные данные пользователя в памяти после входа пользователя. Windows использует эти учетные данные для проверки пользователей и применения локальных политик безопасности.

Так как многие законные процессы в течение обычного дня используют lsass.exe для учетных данных, это правило может быть особенно шумным. Если известное допустимое приложение приводит к тому, что это правило создает чрезмерное количество уведомлений, его можно добавить в список исключений. Большинство других правил сокращения направлений атаки создают относительно меньшее количество уведомлений, чем это, так как вызов lsass.exe является типичным для нормальной работы многих приложений.

Рекомендуется ли включить правило "Блокировать кражу учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)", а также защиту LSA?

Включение этого правила не обеспечивает дополнительную защиту, если у вас также включена защита LSA . Как правило, так и защита LSA работают во многом одинаково, поэтому одновременное выполнение обоих типов будет избыточным. Однако иногда вы не можете включить защиту LSA. В таких случаях это правило можно включить, чтобы обеспечить эквивалентную защиту от вредоносных программ, предназначенных для lsass.exe.

См. также

- Обзор сокращения направлений атак

- Оценка правил сокращения направлений атак

- Развертывание правил сокращения направлений атак. Шаг 3. Реализация правил сокращения направлений атак

- Включение правил сокращения направлений атак

- Совместимость антивирусной программы Microsoft Defender с другими антивирусными и антивредоносными программами