Включить защиту от эксплойтов

Область применения:

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender XDR

Совет

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Защита от эксплойтов позволяет защищаться от вредоносных программ, использующих эксплойты для заражения устройств и распространения. Защита от эксплойтов состоит из множества мер по устранению рисков, которые можно применять ко всей операционной системе или к отдельным приложениям.

Важно!

.NET 2.0 несовместим с некоторыми возможностями защиты от эксплойтов, в частности, с фильтрацией адресов экспорта (EAF) и фильтрацией адресов импорта (IAF). При включении .NET 2.0 использование EAF и IAF не будет поддерживаться.

Многие функции из набора средств EMET включены в защиту от эксплойтов.

Каждое из этих средств можно включить отдельно, используя любой из указанных способов.

- Приложение "Безопасность Windows

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Microsoft Configuration Manager

- Групповая политика

- PowerShell

Защита от эксплойтов настраивается по умолчанию в Windows 10 и Windows 11. Для каждой меры можно установить значение по умолчанию: "Вкл.", "Выкл." или "По умолчанию". Некоторые меры имеют больше параметров. Вы можете экспортировать эти параметры в формате XML-файла и развернуть их на других устройствах.

Вы также можете настроить для мер устранения рисков режим аудита. Режим аудита позволяет проверить эффективность мер (и просмотреть события), не влияя на обычное использование устройства.

Приложение "Безопасность Windows"

Откройте приложение "Безопасность Windows", выбрав значок щита на панели задач или открыв меню "Пуск" и выбрав параметр Безопасность.

Выберите плитку Управление приложениями и браузером (или значок приложения в левой панели меню), а затем выберите Параметры защиты от эксплойтов.

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить меры.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

- Если приложение отсутствует в списке, в верхней части списка выберите Добавить программу для настройки , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

- Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе параметра Аудит применяется меры только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

Повторите шаги 3–4 для всех приложений и мер, которые вы хотите настроить.

В разделе Параметры системы найдите меры, которые необходимо настроить, и укажите один из следующих параметров. Приложения, которые не настроены индивидуально в разделе Параметры программы, используют параметры, настроенные здесь.

- Включено по умолчанию: эта мера включена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Выключено по умолчанию: эта мера выключена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Использовать значение по умолчанию: эта мера включена или отключена в зависимости от конфигурации по умолчанию, настроенной при установке Windows 10 или Windows 11; значение по умолчанию (вкл. или выкл.) всегда указывается рядом с меткой Использовать по умолчанию для каждой меры

Повторите шаг 6 для всех приложений и мер, которые вы хотите настроить. После настройки конфигурации выберите Применить.

Если добавить приложение в раздел Параметры программы и настроить там отдельные параметры защиты, они будут учитываться выше конфигурации для устранения рисков, указанных в разделе Параметры системы . В следующей матрице и примерах показано, как работают значения по умолчанию:

| Включено в Параметрах программы | Включено в Параметрах системы | Поведение |

|---|---|---|

| Да | Нет | Как определено в Параметрах программы |

| Да | Да | Как определено в Параметрах программы |

| Нет | Да | Как определено в Параметрах системы |

| Нет | Нет | По умолчанию, как определено в параметре Использовать по умолчанию |

Пример 1. Майкл настраивает для предотвращения выполнения данных в разделе параметров системы значение «Выключено по умолчанию».

Майкл добавляет приложение test.exe в раздел Параметры программы. В параметрах этого приложения для предотвращения выполнения данных (DEP) Майкл включает параметр Переопределение параметров системы и устанавливает переключатель на Включено. В разделе Параметры программы нет других приложений.

В результате предотвращение выполнения данных (DEP) включено только для test.exe Для всех остальных приложений не будет применяться DEP.

Пример 2. Джози настраивает для предотвращения выполнения данных в разделе параметров системы значение «Выключено по умолчанию».

Джози добавляет приложение test.exe в раздел Параметры программы. В параметрах этого приложения для предотвращения выполнения данных (DEP) Джози включает параметр Переопределение параметров системы и устанавливает переключатель на Включено.

Джози также добавляет приложение miles.exe в раздел Параметры программы и настраивает для Защиты потока управления (CFG) значение Включено. Джози не включает параметр Переопределение параметров системы для DEP или других мер для этого приложения.

В результате предотвращение выполнения данных (DEP) включено для test.exe. DEP не будет включен для любого другого приложения, включая miles.exe. Параметр CFG будет включен для miles.exe.

Откройте приложение \"Безопасность Windows\", выбрав значок щита на панели задач или открыв меню "Пуск" и выбрав параметр Безопасность Windows.

Выберите плитку Управление приложениями и браузером (или значок приложения в левой панели меню), а затем выберите Защита от эксплойтов.

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить меры.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

- Если приложение отсутствует в списке, в верхней части списка выберите Добавить программу для настройки , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

- Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе параметра Аудит применяется меры только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

Повторите шаги 3–4 для всех приложений и мер, которые вы хотите настроить. После настройки конфигурации выберите Применить.

Intune

Войдите на портал Azure и откройте Intune.

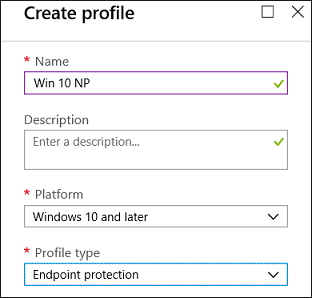

Перейдите в раздел Конфигурация устройства>Профили> конфигурацииСоздать профиль.

Присвойте профильу имя, выберите Windows 10 и более поздних версий, выберите шаблоны в поле Тип профиля и выберите Endpoint Protection под именем шаблона.

Выберите Настроить>защиту от эксплойтов>в Защитнике Windows.

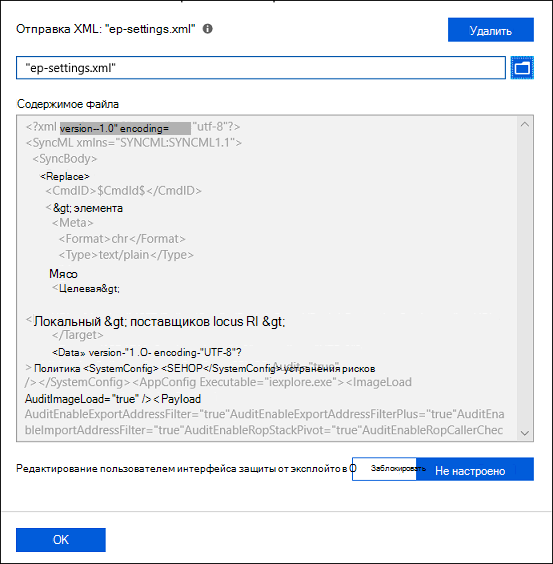

Загрузите файл XML с параметрами защиты от эксплойтов:

Выберите OK, чтобы сохранить каждую открытую колонку, а затем нажмите Создать.

Выберите вкладку Назначения профиля, назначьте политику всем пользователям и устройствам, а затем нажмите Сохранить.

MDM

Используйте поставщик услуг конфигурации (CSP) ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings для включения или выключения мер защиты от эксплойтов или для применения режима аудита.

Microsoft Configuration Manager

Безопасность конечной точки

В Microsoft Configuration Manager перейдите кразделу Сокращение зоны атак сбезопасностью> конечных точек.

Выберите Создатьплатформуполитики>, а в поле Профиль выберите Защита от эксплойтов. Затем нажмите кнопку Создать.

Укажите имя и описание, а затем нажмите Далее.

Нажмите Выбрать XML-файл и перейдите к расположению XML-файла защиты от эксплойтов. Выберите файл, а затем нажмите Далее.

При необходимости настройте теги области и назначения.

Во вкладке Проверка и создание просмотрите ваши параметры конфигурации и выберите Создать.

Ресурсы и соответствие требованиям

В Microsoft Configuration Manager перейдите в раздел Активы и соответствие>Endpoint Protection>Exploit Guard в Защитнике Windows.

Выберите HomeCreate Exploit Guard Policy (Создать> политику Exploit Guard).

Укажите имя и описание, выберите параметр Защита от эксплойтов, а затем нажмите Далее.

Перейдите к расположению XML-файла защиты от эксплойтов и нажмите Далее.

Проверьте параметры и нажмите кнопку Далее, чтобы создать политику.

После создания политики нажмите Закрыть.

Групповая политика

Откройте на вашем устройстве, управляющем групповыми политиками, Консоль управления групповой политикой, щелкните правой кнопкой мыши нужный объект групповой политики и выберите Изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево на компоненты WindowsExploit Guard > Защитаэксплойтов>> вЗащитнике WindowsИспользуйте общий набор параметров защиты от эксплойтов.

Выберите Включено и введите расположение XML-файла, а затем нажмите ОК.

PowerShell

Вы можете использовать глагол PowerShell Get или Set командлет ProcessMitigation. При использовании Get вы увидите текущее состояние конфигурации всех мер, включенных на устройстве. Добавьте командлет -Name и расширение приложения, чтобы увидеть меры только для этого приложения:

Get-ProcessMitigation -Name processName.exe

Важно!

Ненастроенные меры защиты на уровне системы будут показывать состояние NOTSET.

- Для системных параметров

NOTSETобозначает, что для этой меры защиты задано значение по умолчанию. - Для параметров на уровне приложения

NOTSETобозначает, что для этой меры защиты будет задано значение на уровне системы. Параметр по умолчанию для каждой меры защиты на уровне системы можно увидеть в разделе \"Безопасность Windows\".

Используйте Set для настройки каждой меры в следующем формате:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Где:

-

<Область:>

-

-Nameдля указания мер, которые следует применить к определенному приложению. Укажите исполняемый файл приложения после того, как поставите этот флажок.-

-Systemдля указания мер, которые следует применить на уровне системы

-

-

-

<Действие>:

-

-Enable, чтобы включить меры -

-Disable, чтобы отключить меры

-

-

<Устранение рисков>.

- Командлет меры вместе с любыми подопциями (в окружении пробелов). Каждая мера отделена запятой.

Например, для включения предотвращения выполнения данных (DEP) с эмуляцией преобразователя ATL, а также для исполняемого файла с названием testing.exe в папке C:\Apps\LOB\tests и предотвращения создания этим исполняемым файлом дочерних процессов необходимо использовать следующую команду:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Важно!

Отделяйте каждый параметр меры запятой.

Чтобы применить DEP на уровне системы, необходимо использовать следующую команду:

Set-Processmitigation -System -Enable DEP

Чтобы отключить меры, можно заменить -Enable на -Disable. Однако для мер на уровне приложения это действие приведет к отключению меры только для этого приложения.

Если необходимо восстановить меры по умолчанию, включите командлет -Remove, как показано в следующем примере:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

В следующей таблице перечислены отдельные меры (и аудиты, если применимо) для использования с параметрами командлета -Enable или -Disable.

| Тип устранения рисков | Сфера применения | Ключевое слово параметра командлета для устранения рисков | Параметр командлета для режима аудита |

|---|---|---|---|

| Защита потока управления (CFG) | Уровень системы и уровень приложения |

CFG, StrictCFG, SuppressExports |

Аудит недоступен |

| Предотвращение выполнения данных (DEP) | Уровень системы и уровень приложения |

DEP, EmulateAtlThunks |

Аудит недоступен |

| Принудительный случайный выбор изображений (обязательный ASLR) | Уровень системы и уровень приложения | ForceRelocateImages |

Аудит недоступен |

| Случайные выделения памяти (ASLR снизу вверх) | Уровень системы и уровень приложения |

BottomUp, HighEntropy |

Аудит недоступен |

| Проверка цепочек исключений (SEHOP) | Уровень системы и уровень приложения |

SEHOP, SEHOPTelemetry |

Аудит недоступен |

| Проверка целостности кучи | Уровень системы и уровень приложения | TerminateOnError |

Аудит недоступен |

| Механизм Arbitrary code guard (ACG) | Только на уровне приложения | DynamicCode |

AuditDynamicCode |

| Блокировать изображений с низкой целостностью | Только на уровне приложения | BlockLowLabel |

AuditImageLoad |

| Блокировать удаленные изображения | Только на уровне приложения | BlockRemoteImages |

Аудит недоступен |

| Блокировка ненадежные шрифты | Только на уровне приложения | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Защита целостности кода | Только на уровне приложения |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Отключить точки расширения | Только на уровне приложения | ExtensionPoint |

Аудит недоступен |

| Отключить системные вызовы Win32k | Только на уровне приложения | DisableWin32kSystemCalls |

AuditSystemCall |

| Не разрешать дочерние процессы | Только на уровне приложения | DisallowChildProcessCreation |

AuditChildProcess |

| Фильтрация адресов экспорта (EAF) | Только на уровне приложения |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Аудит недоступен [2] |

| Фильтрация адресов импорта (IAF) | Только на уровне приложения | EnableImportAddressFilter |

Аудит недоступен [2] |

| Имитация выполнения (SimExec) | Только на уровне приложения | EnableRopSimExec |

Аудит недоступен [2] |

| Проверка вызова API (CallerCheck) | Только на уровне приложения | EnableRopCallerCheck |

Аудит недоступен [2] |

| Проверка использования дескриптора | Только на уровне приложения | StrictHandle |

Аудит недоступен |

| Проверка целостности зависимостей изображения | Только на уровне приложения | EnforceModuleDepencySigning |

Аудит недоступен |

| Проверка целостности стека (StackPivot) | Только на уровне приложения | EnableRopStackPivot |

Аудит недоступен [2] |

[1]: Используйте следующий формат, чтобы включить модули EAF для библиотек DLL для процесса:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]. Аудит для этой защиты недоступен с помощью командлетов PowerShell.

Настройка уведомлений

Дополнительные сведения о настройке уведомлений при срабатывании правила и блокировке приложения или файла см. в разделе Безопасность Windows.

См. также

- Оценка защиты от эксплойтов

- Настройка и аудит мер защиты от эксплойтов

- Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.