Управление устройствами для macOS

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Microsoft Defender для бизнеса

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Требования

Управление устройствами для macOS имеет следующие предварительные требования:

- Microsoft Defender для конечной точки права (может быть пробной версией)

- Минимальная версия ОС: macOS 11 или более поздней версии

- Минимальная версия продукта: 101.34.20

Обзор

Microsoft Defender для конечной точки функция управления устройствами позволяет:

- Аудит, разрешение или запрет доступа к съемной памяти для чтения, записи или выполнения; И

- Управление устройствами iOS и переносными устройствами, а также зашифрованными устройствами Apple APFS и носителем Bluetooth с исключениями или без.

Подготовка конечных точек

Microsoft Defender для конечной точки права (может быть пробной версией)

Минимальная версия ОС: macOS 11 или более поздней версии

Развертывание полного доступа к диску. Возможно, вы уже создали и развернули его https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig для других MDE функций. Необходимо предоставить разрешение на полный доступ к диску для нового приложения:

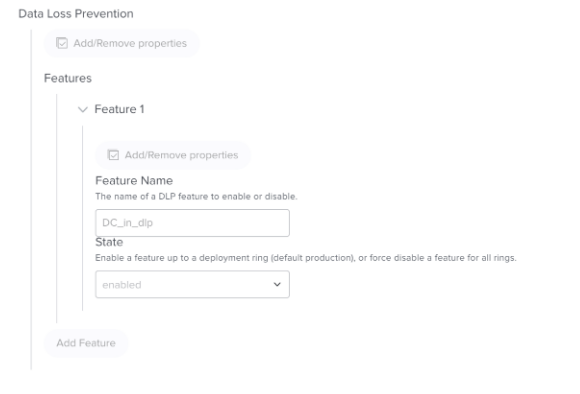

com.microsoft.dlp.daemon.Включите управление устройствами в параметре предпочтения MDE:

Защита от потери данных (DLP)/Features/

В поле Имя компонента введите "DC_in_dlp".

В поле Состояние введите "enabled"

Пример 1. JAMF с использованием schema.json.

Пример 2. demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Минимальная версия продукта: 101.91.92 или выше

Запустите версию mdatp через терминал, чтобы просмотреть версию продукта на клиентском компьютере:

Общие сведения о политиках

Политики определяют поведение управления устройствами для macOS. Политика ориентирована через Intune или JAMF на коллекцию компьютеров или пользователей.

Политика управления устройствами для macOS включает параметры, группы и правила:

- Глобальный параметр под названием "параметры" позволяет определить глобальную среду.

- Группа с именем "группы" позволяет создавать группы мультимедиа. Например, авторизованная группа USB или зашифрованная группа USB.

- Правило политики доступа с именем "правила" позволяет создать политику для ограничения каждой группы. Например, разрешите только авторизованному пользователю записывать разрешенную для доступа группу USB.

Примечание.

Мы рекомендуем использовать примеры на GitHub, чтобы понять свойства: mdatp-devicecontrol/Съемные хранилища контроль доступа Samples/macOS/policy at main — microsoft/mdatp-devicecontrol (github.com).

Вы также можете использовать скрипты mdatp-devicecontrol/tree/main/python#readme в main — microsoft/mdatp-devicecontrol (github.com) для преобразования политики управления устройствами Windows в политику управления устройствами macOS или преобразования политики управления устройствами macOS версии 1 в эту политику версии 2.

Примечание.

Существуют известные проблемы с управлением устройствами для macOS, которые клиенты должны учитывать при создании политик.

Лучшие методики

Управление устройствами для macOS имеет те же возможности, что и управление устройствами для Windows, но macOS и Windows предоставляют различные базовые возможности для управления устройствами, поэтому существуют некоторые важные различия:

- MacOS не имеет централизованного диспетчер устройств или представления устройств. Доступ предоставляется или запрещается приложениям, взаимодействующим с устройствами. Именно поэтому в macOS существует более широкий набор типов доступа. Например, в элементе

portableDeviceуправления устройства для macOS можно запретить или разрешитьdownload_photos_from_device. - Чтобы обеспечить согласованность с Windows, существуют

generic_readтипы доступа иgeneric_writegeneric_execute. Политики с универсальными типами доступа не нужно изменять, если в будущем будут добавлены дополнительные определенные типы доступа. Рекомендуется использовать универсальные типы доступа, если нет конкретной необходимости запретить или разрешить более конкретную операцию. denyСоздание политики с использованием универсальных типов доступа — лучший способ полностью заблокировать все операции для этого типа устройства (например, для телефонов Android), но если операция выполняется с помощью приложения, которое не поддерживается управлением устройствами macOS, все равно могут быть пробелы.

Параметры

Ниже приведены свойства, которые можно использовать при создании групп, правил и параметров в политике управления устройствами для macOS.

| Имя свойства | Описание | Параметры |

|---|---|---|

| Функции | Конфигурации для конкретных компонентов | Для следующих функций можно задать disable значение false или true:- removableMedia- appleDevice- portableDevice, включая камеру или PTP-носитель- bluetoothDeviceПо умолчанию используется trueзначение , поэтому если не настроить это значение, оно не будет применяться даже при создании настраиваемой политики для removableMedia, так как оно отключено по умолчанию. |

| Глобального | Настройка принудительного применения по умолчанию | Можно задать значение defaultEnforcement- allow (по умолчанию)- deny |

| Ux | Вы можете задать гиперссылку для уведомления. | navigationTarget: string. Пример: "http://www.microsoft.com" |

Группа

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Тип группы | "device" |

id |

GUID, уникальный идентификатор, представляет группу и будет использоваться в политике. | Идентификатор можно создать с помощью Командлета New-Guid (Microsoft.PowerShell.Utility) — PowerShell или команды uuidgen в macOS. |

name |

Понятное имя группы. | string |

query |

Освещение в средствах массовой информации в рамках этой группы | Дополнительные сведения см. в приведенных ниже таблицах свойств запроса . |

Запрос

Управление устройствами поддерживает два типа запросов:

Тип запроса 1 выглядит следующим образом:

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Определение логической операции, выполняемой с предложениями | all: все атрибуты в предложениях являются связью And . Например, если администратор помещает vendorId и serialNumber, для каждого подключенного USB система проверяет, соответствует ли USB обоим значениям.и: эквивалентен всем Любой: Атрибутами в предложениях являются отношения Or . Например, если администратор помещает vendorId и serialNumber, для каждого подключенного USB,система выполняет принудительное применение, если USB имеет идентичное vendorId значение или serialNumber значение. или: эквивалент любой |

clauses |

Используйте свойство устройства мультимедиа для задания условия группы. | Массив объектов предложений, которые вычисляются для определения членства в группах. См. раздел Предложение ниже. |

Тип запроса 2 выглядит следующим образом:

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Определение логической операции, выполняемой с вложенным запросом | not: логическое отрицание запроса |

query |

Вложенный запрос | Запрос, который будет отрицаться. |

Предложение

Свойства предложения

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Тип предложения | Поддерживаемые предложения см. в следующей таблице. |

value |

$type конкретное значение для использования |

Поддерживаемые предложения

| $type предложения | значение | Описание |

|---|---|---|

primaryId |

Один из следующих методов: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

4-значная шестнадцатеричная строка | Соответствует идентификатору поставщика устройства |

productId |

4-значная шестнадцатеричная строка | Соответствует идентификатору продукта устройства |

serialNumber |

string | Соответствует серийному номеру устройства. Не совпадает, если устройство не имеет серийного номера. |

encryption |

apfs | Совпадает, если устройство зашифровано apfs. |

groupId |

Строка UUID | Совпадает, если устройство входит в другую группу. Значение представляет UUID группы для сопоставления. Группа должна быть определена в политике перед предложением . |

Правило политики доступа

| Имя свойства | Описание | Параметры |

|---|---|---|

id |

GUID, уникальный идентификатор, представляет правило и будет использоваться в политике. | New-Guid (Microsoft.PowerShell.Utility) — PowerShell uuidgen |

name |

Строка, имя политики и будет отображаться во всплывающем окне на основе параметра политики. | |

includeGroups |

Группы, к которым будет применяться политика. Если указано несколько групп, политика применяется к любому носителю во всех этих группах. Если не указано, правило применяется ко всем устройствам. | В этом экземпляре необходимо использовать значение id внутри группы. Если несколько групп находятся в includeGroups, это И. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

Группы, к которым не применяется политика. | В этом экземпляре необходимо использовать значение id внутри группы. Если в excludeGroups есть несколько групп, это ИЛИ. |

entries |

Одно правило может содержать несколько записей; Каждая запись с уникальным идентификатором GUID сообщает управлению устройствами одно ограничение. | Дополнительные сведения см. в таблице свойств входа далее в этой статье. |

В следующей таблице перечислены свойства, которые можно использовать в записи:

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Содержимое: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Исполнения | - $type:- allow- deny- auditAllow- auditDenyЕсли выбран параметр $type разрешить, значение параметров поддерживает: - disable_audit_allowДаже если выполняется разрешить и настроен параметр auditAllow , система не будет отправлять событие. Если выбран параметр $type запретить, значение параметров поддерживает: disable_audit_denyДаже если происходит блокировка и настроен параметр auditDeny , система не будет отображать уведомление или отправлять событие. Если выбран параметр $type auditAllow, значение параметров поддерживает: send_eventЕсли выбран параметр $type auditDeny, значение параметров поддерживает: send_eventshow_notification |

|

access |

Укажите одно или несколько прав доступа для этого правила. Они могут включать в себя детализированные разрешения для конкретного устройства или более широкие универсальные разрешения. Дополнительные сведения о допустимых типах доступа для заданного $type записи см. в таблице ниже. | |

id |

UUID |

В следующей таблице перечислены свойства, которые можно использовать в записи:

Применение

Имя свойства принудительного применения

| Имя свойства | Описание | Параметры |

|---|---|---|

$type |

Тип принудительного применения | Поддерживаемые принудительное применение см. в таблице ниже. |

options |

$type конкретное значение для использования | Массив параметров для записи. Может быть опущен, если нужны не нужные параметры. |

Тип принудительного применения

| Имя свойства | Описание | Параметры |

|---|---|---|

Enforcement $type |

options values [string] |

Описание |

allow |

disable_audit_allow |

Даже если выполняется разрешить и настроен параметр auditAllow , система не будет отправлять событие. |

deny |

disable_audit_deny |

Даже если происходит блокировка и настроен параметр auditDeny, система не будет отображать уведомление или отправлять событие. |

auditAllow |

send_event |

Отправка данных телеметрии |

auditDeny |

- send_event- show_notification |

— отправка данных телеметрии — Отображение пользовательского интерфейса блокировки для пользователя |

Типы доступа

| $type входа | значения access [строка] | Универсальный доступ | Описание |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | скачивание фотографии с определенного устройства iOS на локальный компьютер |

| appleDevice | download_files_from_device | generic_read | скачивание файлов с определенного устройства iOS на локальный компьютер |

| appleDevice | sync_content_to_device | generic_write | синхронизация содержимого с локального компьютера на определенное устройство iOS |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Отладки | generic_execute | Элемент управления средствами ADB |

| *removableMedia | read | generic_read | |

| removableMedia | write | generic_write | |

| removableMedia | Выполнить | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| Универсальный | generic_read | Эквивалентно настройке всех значений доступа, обозначенных в этой таблице, которые сопоставляются с generic_read. | |

| Универсальный | generic_write | Эквивалентно настройке всех значений доступа, обозначенных в этой таблице, которые сопоставляются с generic_write. | |

| Универсальный | generic_execute | Эквивалентно настройке всех значений доступа, обозначенных в этой таблице, которые сопоставляются с generic_execute. |

Характер работы пользователей

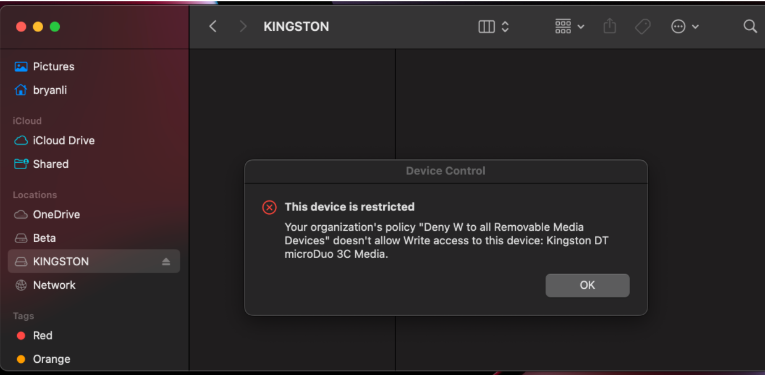

После запрета и включения уведомления в политике конечный пользователь увидит диалоговое окно:

Состояние

Используйте mdatp health --details device_control для проверки состояния управления устройствами:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active— версия компонента, должна отображаться ["v2"]. (Управление устройствами включено, но не настроено.)- [] — управление устройствами не настроено на этом компьютере.

- ["v1"] — вы находитесь в предварительной версии элемента управления устройствами. Выполните миграцию на версию 2, используя это руководство. Версия 1 считается устаревшей и не описана в этой документации.

- ["v1","v2"] — у вас включены версии 1 и 2. Отключается от версии 1.

v1_configured— применена конфигурация версии 1v1_enforcement_level— если включена версия 1;v2_configured— применена конфигурация версии 2v2_state— состояние версии 2,enabledесли он полностью работаетv2_sensor_connection— еслиcreated_ok, то управление устройствами установило подключение к расширению системы.v2_full_disk_access— если нетapproved, то управление устройствами не может предотвратить некоторые или все операции.

Reporting

Вы можете увидеть событие политики в отчете о расширенной охоте и управлении устройствами. Дополнительные сведения см. в статье Защита данных организации с помощью управления устройствами.

Сценарии

Ниже приведены некоторые распространенные сценарии, которые помогут вам ознакомиться с Microsoft Defender для конечной точки и Microsoft Defender для конечной точки управления устройствами.

Сценарий 1. Запретить любой съемный носитель, но разрешить определенные USB

В этом сценарии необходимо создать две группы: одну для любого съемных носителей, а другую — для утвержденной группы USB. Кроме того, необходимо создать правило политики доступа.

Шаг 1. Параметры: включение управления устройствами и установка принудительного применения по умолчанию

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Шаг 2. Группы: Create любую группу съемных носителей и группу утвержденных USB

- Create группу для покрытия любых съемных носителей.

- Create группу для утвержденных USB.

- Объедините эти группы в одну

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Шаг 3. Правила: политика запрета Create для не разрешенных USB

Create правило политики доступа и введите в rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

В этом случае у вас есть только одна политика правила доступа, но если у вас их несколько, обязательно добавьте все в rules.

Известные проблемы

Предупреждение

Управление устройствами в macOS ограничивает только устройства Android, подключенные с помощью режима PTP. Управление устройством не ограничивает другие режимы, такие как передача файлов, USB-подключение и MIDI.

См. также

- Развертывание управления устройствами с помощью Intune

- Развертывание управления устройствами с помощью JAMF

- Развертывание управления устройствами вручную

- Часто задаваемые вопросы об управлении устройствами macOS

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.