Управление источниками обновлений антивирусной программы в Microsoft Defender

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Поддержание антивирусной защиты в актуальном состоянии имеет решающее значение. Существует два компонента для управления обновлениями защиты для Microsoft Defender антивирусной программы:

- Где скачиваются обновления; и

- Скачивание и применение обновлений

В этой статье описывается, как указать, откуда следует скачивать обновления (эта спецификация также называется резервным порядком). Общие сведения о работе обновлений и настройке других аспектов обновлений (например, планирование обновлений) см. в статье Управление обновлениями Microsoft Defender и применение базовых показателей.

Важно!

Microsoft Defender обновления аналитики антивирусной безопасности и обновления платформы доставляются через клиентский компонент Центра обновления Windows. Начиная с понедельника, 21 октября 2019 г., все обновления аналитики безопасности подписаны исключительно на SHA-2. Чтобы обновить аналитику безопасности, устройства должны быть обновлены для поддержки SHA-2. Дополнительные сведения см. в статье Требования к поддержке подписывания кода SHA-2 2019 для Windows и WSUS.

Резервный заказ

Как правило, конечные точки настраиваются для отдельной загрузки обновлений из первичного источника, за которым следуют другие источники в порядке приоритета в зависимости от конфигурации сети. Обновления получаются из источников в указанном порядке. Если обновления из текущего источника устарели, следующий источник в списке используется немедленно.

При публикации обновлений применяется логика, чтобы свести к минимуму размер обновления. В большинстве случаев скачиваются и применяются к устройству только различия между последним и установленным обновлением. Набор различий называется разностным. Размер дельты зависит от двух main факторов:

- Возраст последнего обновления на устройстве; и

- Источник, используемый для скачивания и применения обновлений

Чем старше обновления в конечной точке, тем больше загрузка. Однако также следует учитывать частоту скачивания. Более частое обновление может привести к большему использованию сети, в то время как менее частое расписание может привести к большему размеру файлов при каждой загрузке.

Существует пять расположений, в которых можно указать, где конечная точка должна получать обновления:

- Центр обновления Майкрософт

- Служба Обновления Windows Server (см. примечание 1 ниже)

- Microsoft Endpoint Configuration Manager

- Общий сетевой файловый ресурс

- Обновления аналитики безопасности для антивирусной программы Microsoft Defender и других вредоносных программ Майкрософт (см. примечание 2 ниже)

Примечание.

Intune сервер обновления внутренних определений. Если вы используете SCCM или SUP для получения обновлений определений для антивирусной программы Microsoft Defender и вам необходимо получить доступ к клиентский компонент Центра обновления Windows на заблокированных клиентских устройствах, вы можете перейти на совместное управление и разгрузить рабочую нагрузку endpoint protection для Intune. В политике защиты от вредоносных программ, настроенной в Intune есть параметр "внутренний сервер обновления определений", который можно задать для использования локальных служб WSUS в качестве источника обновлений. Эта конфигурация помогает контролировать, какие обновления с официального сервера WU утверждены для предприятия, а также помогает проксировать и сохранить сетевой трафик в официальную сеть Windows Обновления.

В вашей политике и реестре это может быть указано как Центр Майкрософт по защите от вредоносных программ аналитика безопасности (MMPC), прежнее имя.

Чтобы обеспечить наилучший уровень защиты, Центр обновления Майкрософт позволяет быстро отправлять выпуски, что означает более мелкие загрузки на частой основе. Служба Обновления Windows Server, microsoft Endpoint Configuration Manager, обновления аналитики безопасности Майкрософт и источники обновлений платформы предоставляют менее частые обновления. Таким образом, разница может быть больше, что приводит к большему объему загрузки.

Обновления платформы и ядра выпускаются ежемесячно. Обновления аналитики безопасности доставляются несколько раз в день, но этот разностный пакет не содержит обновления ядра. См. Microsoft Defender сведения об аналитике безопасности антивирусной программы и обновлениях продуктов.

Важно!

Если вы настроили обновления страницы аналитики безопасности Майкрософт в качестве резервного источника после Обновления Windows Server или Центра обновления Майкрософт, обновления скачиваются из обновлений аналитики безопасности и обновлений платформы, только если текущее обновление считается устаревшим. (По умолчанию это семь дней подряд, когда не удается применить обновления из Службы Обновления Windows Server или Служб Центра обновления Майкрософт. Однако можно задать число дней, в течение которых защита будет признана устаревшей.

Начиная с понедельника, 21 октября 2019 г., обновления аналитики безопасности и обновления платформы подписываются исключительно на SHA-2. Устройства должны быть обновлены для поддержки SHA-2, чтобы получать последние обновления аналитики безопасности и обновления платформы. Дополнительные сведения см. в статье Требования к поддержке подписывания кода SHA-2 2019 для Windows и WSUS.

Каждый источник имеет типичные сценарии, которые зависят от того, как настроена сеть, в дополнение к частоте публикации обновлений, как описано в следующей таблице.

| Расположение | Пример сценария |

|---|---|

| Служба Обновления Windows Server | Вы используете Службу Обновления Windows Server для управления обновлениями для сети. |

| Центр обновления Майкрософт | Вы хотите, чтобы конечные точки подключались непосредственно к Центру обновления Майкрософт. Этот параметр полезен для конечных точек, которые нерегулярно подключаются к корпоративной сети, или если вы не используете службу Обновления Windows Server для управления обновлениями. |

| Файловый ресурс | У вас есть устройства, которые не подключены к Интернету (например, виртуальные машины или виртуальные машины). Вы можете использовать подключенный к Интернету узел виртуальной машины, чтобы скачать обновления в сетевую папку, из которой виртуальные машины могут получать обновления. Сведения об использовании общих папок в средах инфраструктуры виртуальных рабочих столов (VDI) см. в руководстве по развертыванию VDI . |

| Microsoft Configuration Manager | Вы используете Microsoft Configuration Manager для обновления конечных точек. |

| Обновления аналитики безопасности и обновления платформы для Microsoft Defender антивирусной программы и других вредоносных программ Майкрософт (прежнее название — MMPC) |

Убедитесь, что устройства обновлены для поддержки SHA-2. Microsoft Defender аналитика антивирусной безопасности и обновления платформы доставляются через клиентский компонент Центра обновления Windows. С 21 октября 2019 г. обновления аналитики безопасности и обновления платформы подписаны исключительно на SHA-2. Скачайте последние обновления защиты из-за недавнего заражения или для подготовки надежного базового образа для развертывания VDI. Этот параметр следует использовать только в качестве окончательного резервного источника, а не в качестве первичного источника. Он используется только в том случае, если обновления не могут быть скачаны из Windows Server Update Service или Центра обновления Майкрософт в течение указанного количества дней. |

Вы можете управлять порядком использования источников обновлений с групповая политика, microsoft Endpoint Configuration Manager, командлетами PowerShell и WMI.

Важно!

Если в качестве расположения для скачивания выбрана служба Обновления Windows Server, необходимо утвердить обновления независимо от того, какой инструмент управления используется для указания расположения. Вы можете настроить правило автоматического утверждения с помощью windows Server Update Service, что может быть полезно, так как обновления поступают по крайней мере один раз в день. Дополнительные сведения см. в статье Синхронизация обновлений защиты конечных точек в автономной службе Обновления Windows Server.

В процедурах, описанных в этой статье, сначала описано, как задать порядок, а затем настроить параметр "Файловый сервер Windows — общая папка ", если он включен.

Управление расположением обновлений с помощью групповая политика

На компьютере управления групповая политика откройте консоль управления групповая политика. Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В Редактор управления групповая политика перейдите в раздел Конфигурация компьютера.

Выберите Политики , а затем — Административные шаблоны.

Разверните дерево, чтобы компоненты Windowsсигнатуры>Защитника> Windows.

Примечание.

- Для Windows 10 версий от 1703 до 1809 включительно путь политики — Компоненты > Windows Microsoft Defender сигнатуры антивирусной > программы Обновления

- Для Windows 10 версии 1903 путь к политике — Компоненты > Windows Microsoft Defender Антивирусная > аналитика Обновления

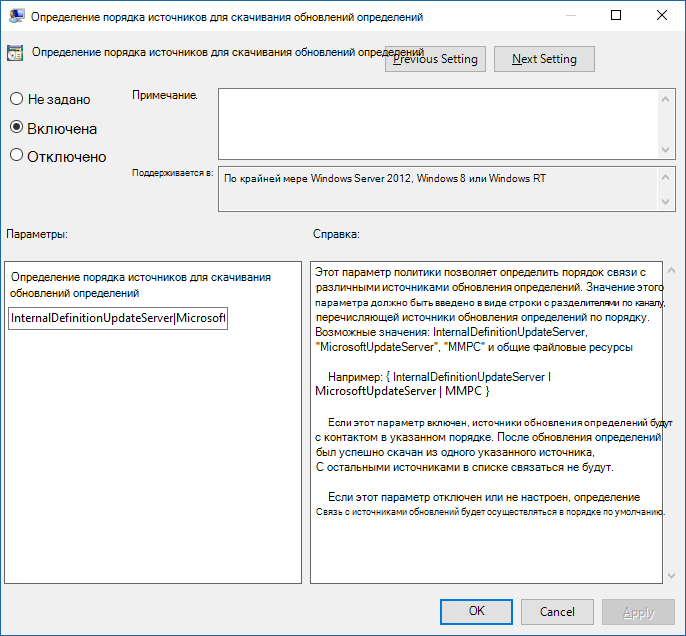

Измените параметр Определение порядка источников для скачивания обновлений аналитики безопасности . Задайте для параметра значение Включено.

Укажите порядок источников, разделенных одним каналом, например :

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, как показано на следующем снимке экрана.Нажмите OK. Это действие задает порядок источников обновления защиты.

Измените параметр Определение общих папок для скачивания обновлений аналитики безопасности , а затем задайте для параметра значение Включено.

В Windows Server укажите источник общей папки. Если у вас несколько источников, укажите каждый из них в порядке их использования, разделенный одним каналом. Используйте стандартную нотацию UNC для обозначения пути. Пример:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Если вы не вводите пути, этот источник пропускается при скачивании обновлений виртуальной машиной.

Нажмите OK. Это действие задает порядок общих папок при указании ссылки на этот источник в параметре групповой политики Определение порядка источников...

Управление расположением обновлений с помощью Configuration Manager

Дополнительные сведения о настройке Microsoft Configuration Manager (текущая ветвь) см. в статье Настройка Обновления аналитики безопасности для Endpoint Protection.

Управление расположением обновлений с помощью командлетов PowerShell

Используйте следующие командлеты PowerShell, чтобы задать порядок обновления.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Дополнительные сведения см. в следующих статьях:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Настройка и запуск антивирусной программы Microsoft Defender с помощью командлетов PowerShell

- командлеты антивирусная программа Defender

Управление расположением обновлений с помощью инструкции по управлению Windows (WMI)

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Дополнительные сведения см. в следующих статьях:

Управление расположением обновлений с помощью мобильных Управление устройствами (MDM)

Дополнительные сведения о настройке MDM см. в разделе Policy CSP — Defender/SignatureUpdateFallbackOrder .

Что делать, если мы используем сторонних поставщиков?

В этой статье описывается настройка обновлений для антивирусной программы Microsoft Defender и управление ими. Однако для выполнения этих задач можно нанять сторонних поставщиков.

Например, предположим, что компания Contoso наняла Fabrikam для управления своим решением безопасности, которое включает в себя антивирусную программу Microsoft Defender. Fabrikam обычно использует инструментарий управления Windows, командлеты PowerShell или командную строку Windows для развертывания исправлений и обновлений.

Примечание.

Корпорация Майкрософт не тестирует сторонние решения для управления антивирусной Microsoft Defender.

Создание UNC-ресурса для аналитики безопасности и обновлений платформы

На файловом сервере Windows настройте сетевой файловый ресурс (UNC/сопоставленный диск) для скачивания аналитики безопасности и обновлений платформы с сайта MMPC с помощью запланированной задачи.

В системе, для которой требуется подготовить общий ресурс и скачать обновления, создайте папку для сценария.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Создайте папку для обновления подписи.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Скачайте сценарий PowerShell из www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Выберите Скачать вручную.

Выберите Скачать необработанный nupkg-файл.

Извлеките файл.

Скопируйте файл

SignatureDownloadCustomTask.ps1в ранее созданнуюC:\Tool\PS-Scripts\папку .Используйте командную строку для настройки запланированной задачи.

Примечание.

Существует два типа обновлений: полный и разностный.

Для x64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Для x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Для x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Для полной версии x86:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Примечание.

При создании запланированных задач их можно найти в планировщике задач в разделе

Microsoft\Windows\Windows Defender.Запустите каждую задачу вручную и убедитесь, что у вас есть данные (

mpam-d.exe,mpam-fe.exeиnis_full.exe) в следующих папках (вы можете использовать разные расположения):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Если запланированная задача завершается сбоем, выполните следующие команды:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Создайте общую папку

C:\Temp\TempSigs, указывающую на (например,\\server\updates).Примечание.

Как минимум, пользователи, прошедшие проверку подлинности, должны иметь доступ на чтение. Это требование также применяется к компьютерам домена, общей папке и NTFS (безопасность).

Задайте в политике расположение общего ресурса для общей папки.

Примечание.

Не добавляйте папку x64 (или x86) в путь. Процесс

mpcmdrun.exeдобавляет его автоматически.

Статьи по теме

- Развертывание антивирусной программы Microsoft Defender

- Управление обновлениями антивирусной программы в Microsoft Defender и применение базовых показателей

- Управление обновлениями для устаревших конечных точек

- Управление принудительными обновлениями на основе событий

- Управление обновлениями для мобильных устройств и виртуальных машин

- Антивирусная программа в Microsoft Defender (Windows 10)

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.