Настройка диспетчера учетных данных — API Microsoft Graph

ОБЛАСТЬ ПРИМЕНЕНИЯ: все уровни Управление API

В этой статье описаны действия, необходимые для создания управляемого подключения к API Microsoft Graph в Azure Управление API. Тип предоставления кода авторизации используется в этом примере.

Узнайте следующие темы:

- Создание приложения Microsoft Entra

- Создание и настройка поставщика учетных данных в Управление API

- Настройка подключения

- Создание API Microsoft Graph в Управление API и настройка политики

- Тестирование API Microsoft Graph в Управление API

Необходимые компоненты

Доступ к клиенту Microsoft Entra, в котором у вас есть разрешения на создание регистрации приложения и предоставление согласия администратора для разрешений приложения. Подробнее

Если вы хотите создать собственный клиент разработчика, вы можете зарегистрироваться в программе разработчика Microsoft 365.

Запущенный экземпляр Управление API. Если вам нужно, создайте экземпляр Azure Управление API.

Включите управляемое удостоверение, назначаемое системой, для Управление API в экземпляре Управление API.

Шаг 1. Создание приложения Microsoft Entra

Создайте приложение Microsoft Entra для API и предоставьте ему соответствующие разрешения для запросов, которые требуется вызвать.

Войдите в портал Azure с учетной записью с достаточными разрешениями в клиенте.

В службах Azure найдите идентификатор Microsoft Entra.

В меню слева выберите Регистрация приложений и нажмите кнопку +Создать регистрацию.

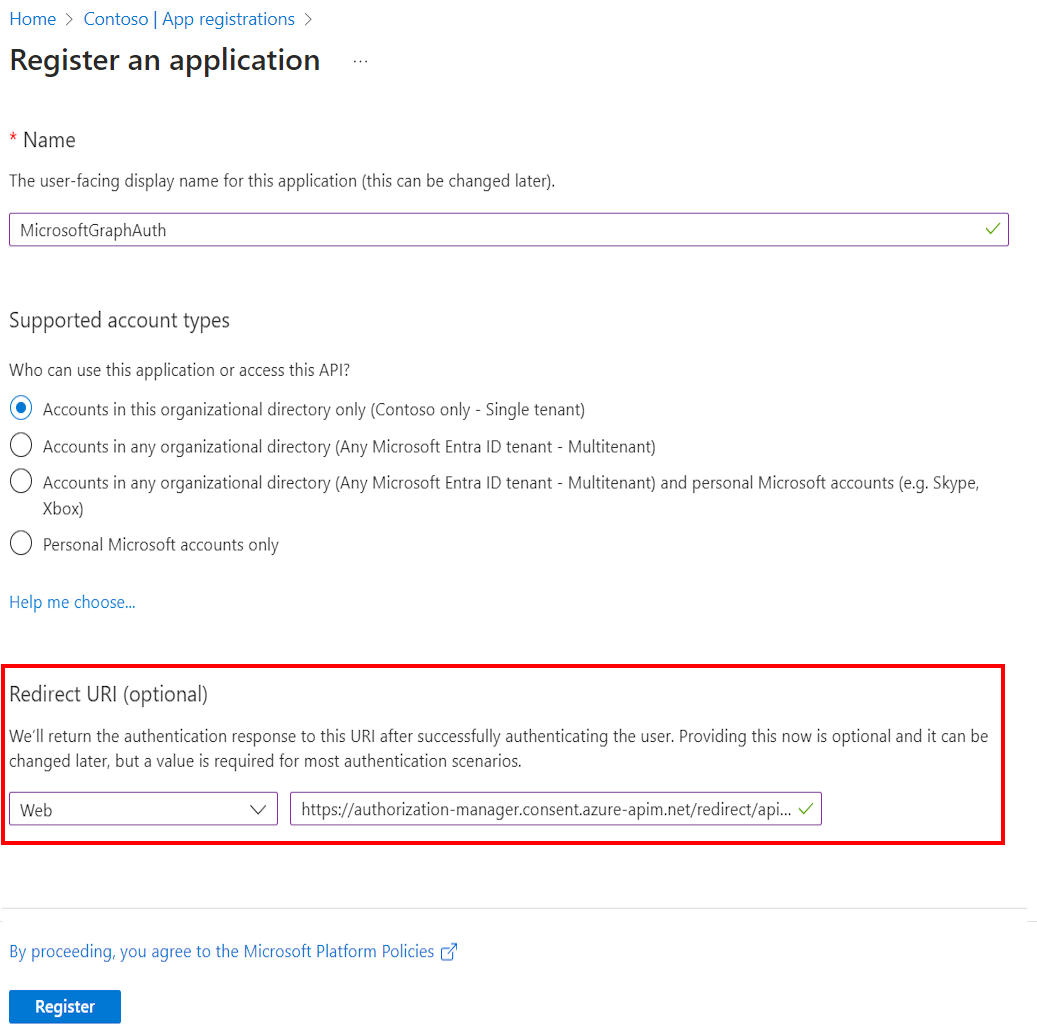

На странице регистрации приложения введите параметры регистрации приложения:

В поле "Имя" введите понятное имя, отображаемое пользователям приложения, например MicrosoftGraphAuth.

В поддерживаемых типах учетных записей выберите вариант, соответствующий вашему сценарию, например учетные записи в этом каталоге организации (только один клиент).

Задайте универсальный код ресурса (URI перенаправления) в Интернете и введите

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>имя службы Управление API, в которой будет настроен поставщик учетных данных.Выберите Зарегистрировать.

В меню слева выберите разрешения API, а затем нажмите кнопку +Добавить разрешение.

- Выберите Microsoft Graph и выберите делегированные разрешения.

Примечание.

Убедитесь, что разрешение User.Read с типом Делегировано уже добавлено.

- Введите команду, разверните параметры команды и выберите Team.ReadBasic.All. Выберите Добавить разрешения.

- Затем выберите "Предоставить согласие администратора" для каталога по умолчанию. Состояние разрешений изменяется на Granted for Default Directory.

- Выберите Microsoft Graph и выберите делегированные разрешения.

В меню слева выберите "Обзор". На странице обзора найдите значение идентификатора приложения (клиента) и запишите его для использования на шаге 2.

В меню слева выберите сертификаты и секреты, а затем нажмите кнопку +Создать секрет клиента.

- Введите Описание.

- Выберите параметр "Срок действия".

- Выберите Добавить.

- Скопируйте значение секрета клиента перед выходом из страницы. Он понадобится на шаге 2.

Шаг 2. Настройка поставщика учетных данных в Управление API

Войдите на портал и перейдите к экземпляру Управление API.

В меню слева выберите диспетчер учетных данных и нажмите кнопку "Создать".

На странице "Создание поставщика учетных данных" введите следующие параметры и нажмите кнопку "Создать".

Настройки Значение Имя поставщика учетных данных Имя вашего выбора, например MicrosoftEntraID-01 Поставщик удостоверений Выбор Azure Active Directory версии 1 Тип предоставления Выберите элемент Код авторизации. URL-адрес авторизации Необязательно для поставщика удостоверений Microsoft Entra. По умолчанию — https://login.microsoftonline.com.Идентификатор клиента Вставьте значение,скопированное на этапе регистрации приложения ранее. Секрет клиента Вставьте значение,скопированное на этапе регистрации приложения ранее. URL-адрес ресурса https://graph.microsoft.comИдентификатор клиента Необязательно для поставщика удостоверений Microsoft Entra. По умолчанию используется common. Области действия Необязательно для поставщика удостоверений Microsoft Entra. Автоматически настраивается из разрешений API приложения Microsoft Entra.

Шаг 3. Настройка подключения

На вкладке Подключение ion выполните действия по подключению к поставщику.

Примечание.

При настройке подключения Управление API по умолчанию настраивает политику доступа, которая обеспечивает доступ к управляемому удостоверению, назначаемого системой экземпляра. Этот доступ достаточно для этого примера. При необходимости можно добавить дополнительные политики доступа.

- Введите имя Подключение ion, а затем нажмите кнопку "Сохранить".

- В разделе Шаг 2. Вход в подключение (для типа предоставления кода авторизации) выберите ссылку для входа в поставщик учетных данных. Выполните действия, чтобы авторизовать доступ и вернуться к Управление API.

- На шаге 3. Определите, кто будет иметь доступ к этому подключению (политика доступа), элемент управляемого удостоверения указан. Добавление других элементов является необязательным в зависимости от вашего сценария.

- Выберите Завершено.

Новое подключение отображается в списке подключений и отображает состояние Подключение. Если вы хотите создать другое подключение для поставщика учетных данных, выполните описанные выше действия.

Совет

Используйте портал для добавления, обновления или удаления подключений к поставщику учетных данных в любое время. Дополнительные сведения см. в разделе "Настройка нескольких подключений".

Примечание.

При обновлении разрешений Microsoft Graph после этого шага потребуется повторить шаги 2 и 3.

Шаг 4. Создание API Microsoft Graph в Управление API и настройка политики

Войдите на портал и перейдите к экземпляру Управление API.

В меню слева выберите API > + Добавить API.

Выберите элемент HTTP и введите следующие параметры: Затем выберите Создать.

Параметр Значение Отображаемое имя msgraph URL-адрес веб-службы https://graph.microsoft.com/v1.0Суффикс URL-адреса API msgraph Перейдите к только что созданному API и выберите элемент Добавить операцию. Введите следующие параметры и нажмите кнопку Сохранить.

Параметр Значение Отображаемое имя getprofile URL-адрес для GET /me Выполните описанные выше действия, чтобы добавить другую операцию со следующими параметрами.

Параметр Значение Отображаемое имя getJoinedTeams URL-адрес для GET /me/joinedTeams Выберите Все операции. В разделе Обработка исходящих запросов выберите значок редактора кода (</>).

Скопируйте и вставьте следующий фрагмент кода.

get-authorization-contextОбновите политику с именами поставщика учетных данных и подключения, настроенными на предыдущих шагах, и нажмите кнопку "Сохранить".- Замените имя поставщика учетных данных значением

provider-id - Замените имя подключения значением

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Замените имя поставщика учетных данных значением

Предыдущее определение политики состоит из двух частей:

- Политика get-authorization-context получает маркер авторизации, ссылаясь на поставщика учетных данных и подключение, созданное ранее.

- Политика набора заголовков создает заголовок HTTP с маркером доступа с получением маркера доступа.

Шаг 5. Тестирование API

На вкладке "Тест" выберите одну операцию, настроенную.

Выберите Отправить.

Успешный ответ возвращает пользовательские данные из Microsoft Graph.

Связанный контент

- Дополнительные сведения о политиках проверки подлинности и авторизации в Azure Управление API.

- Дополнительные сведения о область и разрешениях см. в идентификаторе Microsoft Entra.