Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Шлюз приложений — это выделенное развертывание в вашей виртуальной сети. Разрешение DNS для экземпляров ресурса шлюза приложений, который обрабатывает входящий трафик, также влияет на конфигурации виртуальной сети. В этой статье рассматриваются конфигурации системы доменных имен (DNS) и их влияние на разрешение имен.

Необходимость разрешения имен

Шлюз приложений (Application Gateway) выполняет разрешение DNS для полных доменных имен (FQDN)

Полные доменные домены, предоставляемые клиентом, такие как

- Сервер, основанный на доменных именах

- Конечная точка хранилища ключей для сертификата прослушивателя

- URL-адрес пользовательской страницы ошибок

- URL-адрес проверки по протоколу статуса онлайн-сертификата (OCSP)

Полные доменные имена управления , используемые для различных конечных точек инфраструктуры Azure (плоскости управления). Это стандартные блоки, которые формируют полный ресурс шлюза приложений. Например, взаимодействие с конечными точками мониторинга обеспечивает поток журналов и метрик. Таким образом, важно для шлюзов приложений внутренне взаимодействовать с конечными точками других служб Azure, имеющими суффиксы, такие как

.windows.net,.azure.netи т. д.

Это важно

Доменные имена конечных точек управления, с которым взаимодействует ресурс шлюза приложений, перечислены здесь. В зависимости от типа развертывания шлюза приложений (подробно описано в этой статье), любая проблема разрешения имен для этих доменных имен Azure может привести к частичной или полной потере функциональных возможностей ресурсов.

- .windows.net

- .chinacloudapi.cn

- .azure.net

- .azure.cn

- .usgovcloudapi.net

- .azure.us

- .microsoft.scloud

- .msftcloudes.com

- .microsoft.com

Короткие имена и доменные имена с одной меткой

Шлюз приложений поддерживает короткие имена (например, server1, webserver) в внутренних пулах. Разрешение зависит от конфигурации DNS:

- Azure DNS (168.63.129.16): разрешает короткие имена только в одной виртуальной сети.

- Настраиваемые DNS-серверы: требуется конфигурация домена поиска

- Локальный DNS (через VPN/ExpressRoute): определяет внутренние имена узлов

Замечание

Если работоспособность серверной части отображает ошибки разрешения DNS с короткими именами, проверьте разрешение виртуальной машины в той же виртуальной сети.

Типы конфигурации DNS

У клиентов разные инфраструктурные потребности, что требует различных подходов к разрешению имен. В этом документе описываются общие сценарии реализации DNS и предлагаются рекомендации по эффективной работе ресурсов шлюза приложений.

Шлюзы с общедоступным IP-адресом (networkIsolationEnabled: False)

Для общедоступных шлюзов все связи плоскости управления с доменами Azure выполняются через сервер Azure DNS по умолчанию 168.63.129.16. В этом разделе мы рассмотрим потенциальную конфигурацию зоны DNS с общедоступными шлюзами приложений и как предотвратить конфликты с разрешением доменных имен Azure.

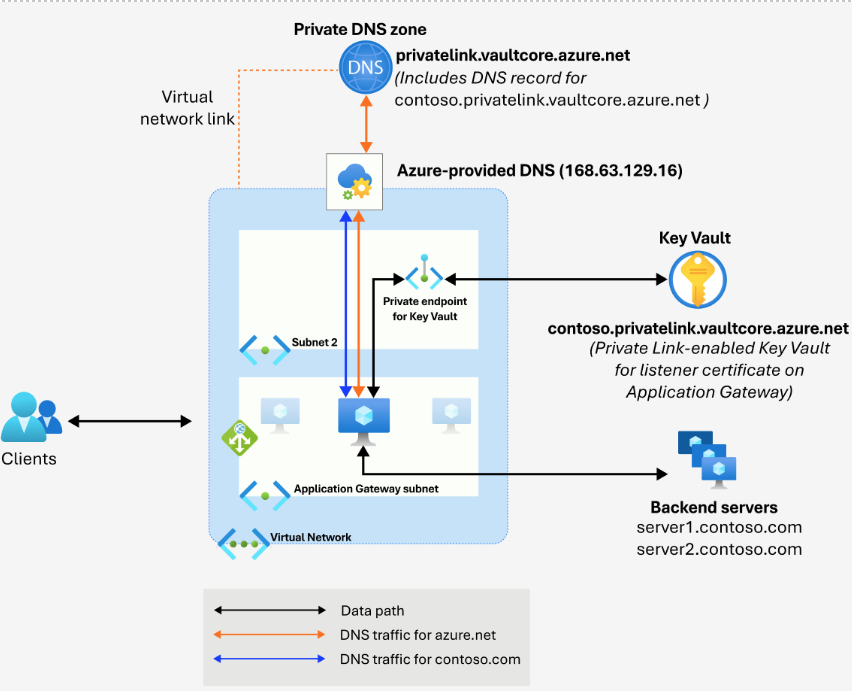

Использование DNS, предоставленного Azure по умолчанию

Dns, предоставляемый Azure, поставляется в качестве параметра по умолчанию со всеми виртуальными сетями в Azure и имеет IP-адрес 168.63.129.16. Наряду с разрешением всех общедоступных доменных имен, служба DNS, предоставляемая Azure, предоставляет внутреннее разрешение имен для виртуальных машин, находящихся в одной виртуальной сети. В этом сценарии все экземпляры шлюза приложений подключаются к 168.63.129.16 для разрешения DNS.

Потоки:

- На этой схеме можно увидеть, как экземпляр шлюза приложений взаимодействует с DNS, предоставленным Azure (168.63.129.16), для разрешения имен доменных имен внутренних серверов FQDN "server1.contoso.com" и "server2.contoso.com", как показано синим цветом.

- Аналогичным образом экземпляр делает запрос к адресу 168.63.129.16 для разрешения DNS ресурса Key Vault, подключенного через приватную ссылку, как указано в оранжевой строке. Чтобы разрешить шлюзу приложений разрешить конечную точку Key Vault с частным IP-адресом, необходимо связать частную зону DNS с виртуальной сетью этого шлюза приложений.

- После выполнения успешных разрешений DNS для этих полных доменных имен (FQDN), экземпляр может взаимодействовать с конечными точками хранилища ключей и серверов.

Соображения:

- Не создавайте и не связывайте частные зоны DNS для доменных имен верхнего уровня Azure. Необходимо создать зону DNS для поддомена как можно более подробно. Например, наличие частной зоны DNS для

privatelink.vaultcore.azure.netчастной конечной точки хранилища ключей лучше работает во всех случаях, чем зона дляvaultcore.azure.netилиazure.net. - Для связи с внутренними серверами или любой службой с помощью частной конечной точки убедитесь, что зона DNS приватного канала связана с виртуальной сетью шлюза приложений.

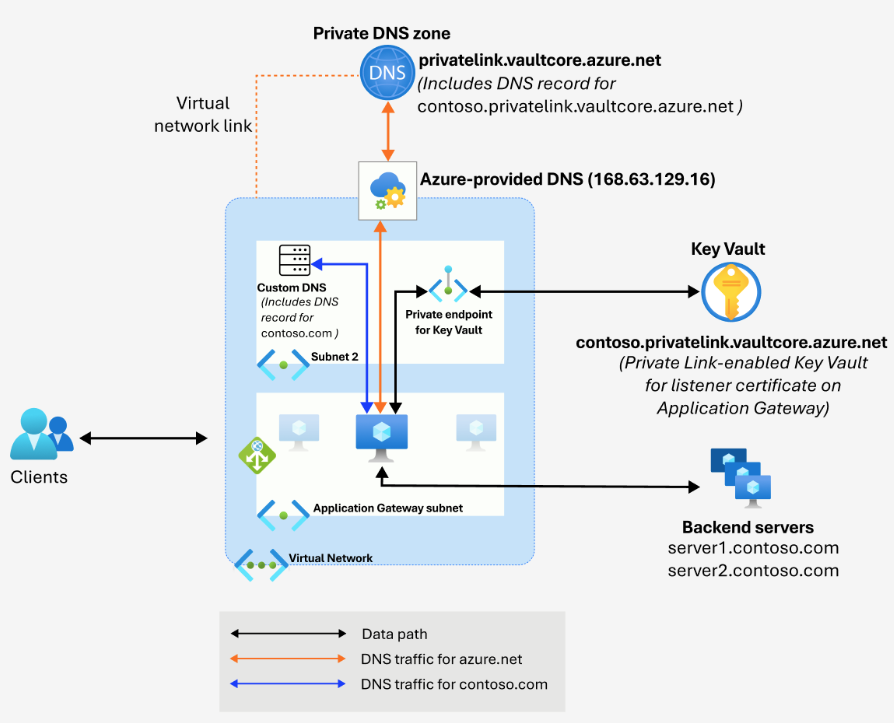

Использование пользовательских DNS-серверов

В виртуальной сети можно назначить настраиваемые DNS-серверы. Эта конфигурация может потребоваться для управления зонами независимо для определенных доменных имен. Такое соглашение направляет экземпляры шлюза приложений в виртуальной сети также использовать указанные пользовательские DNS-серверы для разрешения доменных имен, отличных от Azure.

Потоки:

- На схеме показано, что экземпляр Application Gateway использует предоставляемый Azure DNS (168.63.129.16) для разрешения имен узла приватной связи Key Vault "contoso.privatelink.vaultcore.azure.net". Запросы DNS для доменных имен Azure, которые включают в себя

azure.net, перенаправляются в dns, предоставленный Azure (показана в оранжевой строке). - Для разрешения DNS "server1.contoso.com" экземпляр использует пользовательские настройки DNS (как показано на синей линии).

Соображения:

Для использования пользовательских DNS-серверов в виртуальной сети шлюза приложений требуется принять следующие меры, чтобы не повлиять на работу шлюза приложений.

- После изменения DNS-серверов, связанных с виртуальной сетью шлюза приложений, необходимо перезапустить шлюз приложений (остановить и запустить), чтобы эти изменения вступили в силу для экземпляров.

- При использовании частной конечной точки в виртуальной сети шлюза приложений частная зона DNS должна оставаться связанной с виртуальной сетью шлюза приложений, чтобы разрешить разрешение частного IP-адреса. Эта зона DNS должна быть для поддомена как можно более конкретной.

- Если пользовательские DNS-серверы находятся в другой виртуальной сети, убедитесь, что он связан с виртуальной сетью шлюза приложений и не влияет на конфигурации группы безопасности сети или таблицы маршрутов.

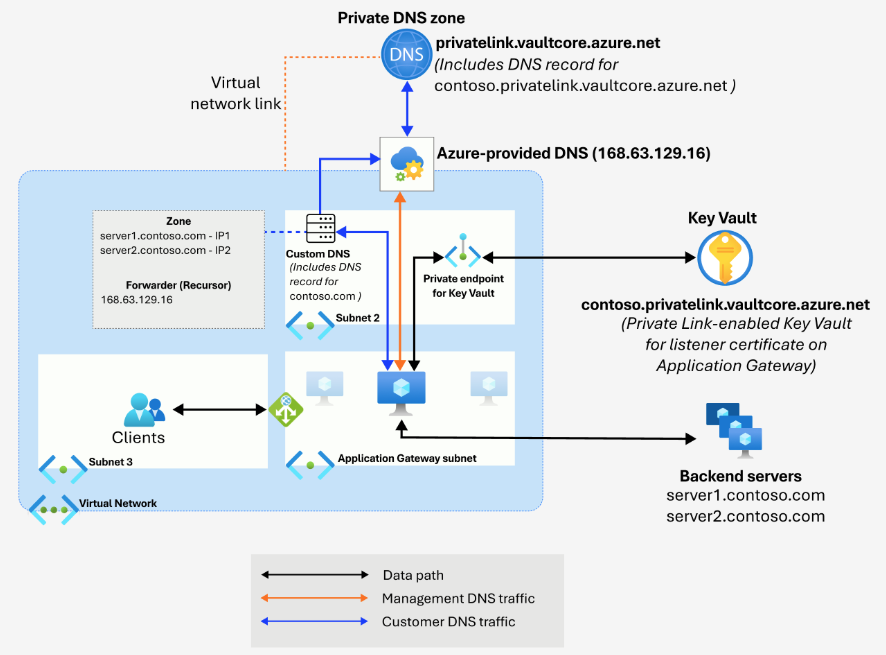

Шлюзы только с частным IP-адресом (networkIsolationEnabled: True)

Развертывание шлюза частного приложения предназначено для разделения трафика данных клиента и трафика управления. Таким образом, использование DNS Azure или пользовательских DNS-серверов по умолчанию не влияет на разрешение имен критически важных конечных точек управления. Однако при использовании пользовательских DNS-серверов необходимо заботиться о разрешении имен, необходимом для любых операций передачи данных.

Потоки:

- Запросы DNS для "contoso.com" достигают настраиваемых DNS-серверов через канал клиентского трафика.

- Dns-запросы для contoso.privatelink.vaultcore.azure.net также достигают пользовательских DNS-серверов. Однако, так как DNS-сервер не является авторитетной зоной для этого доменного имени, он перенаправит запрос рекурсивно в Azure DNS 168.63.129.16. Такая конфигурация важна для разрешения имен через частную зону DNS, связанную с виртуальной сетью.

- Разрешение всех конечных точек управления осуществляется через трафик плоскости управления, который напрямую взаимодействует с DNS, предоставленной Azure.

Соображения:

- После изменения DNS-серверов, связанных с виртуальной сетью шлюза приложений, необходимо перезапустить шлюз приложений (остановить и запустить), чтобы эти изменения вступили в силу для экземпляров.

- Для отправки всех других запросов разрешения доменов в Azure DNS 168.63.129.16 необходимо задать правила пересылки. Эта конфигурация особенно важна при наличии частной зоны DNS для разрешения частных конечных точек.

- При использовании частной конечной точки частная зона DNS должна оставаться связанной с виртуальной сетью шлюза приложений, чтобы разрешить разрешение частного IP-адреса.