Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы можете использовать многопользовательскую авторизацию (MUA) для Azure Backup, чтобы добавить уровень защиты к критически важным операциям в хранилищах служб восстановления и хранилищах резервных копий. Для muA Azure Backup использует другой ресурс Azure с именем Resource Guard, чтобы обеспечить выполнение критически важных операций только с применимой авторизацией.

Многопользовательская авторизация с помощью Resource Guard для хранилища резервных копий теперь общедоступна.

Разрешения для MUA для Azure Backup

Azure Backup использует Resource Guard в качестве дополнительного механизма авторизации для хранилища служб восстановления или хранилища резервных копий. Для успешного выполнения критической операции (описанной в следующем разделе) необходимо иметь достаточные разрешения на Resource Guard.

Для работы MUA в соответствии с задумкой:

- Экземпляр Resource Guard должен принадлежать другому пользователю.

- Администратор хранилища не должен иметь разрешения участника, администратора MUA резервного копирования или оператора MUA резервного копирования в Resource Guard.

Чтобы обеспечить более эффективную защиту, вы можете разместить Resource Guard в подписке или арендаторе, отличном от того, который содержит хранилища.

Критические операции

В следующей таблице перечислены операции, которые определяются как критически важные и что Resource Guard может помочь защитить. Вы можете исключить определённые операции из защиты Resource Guard при подключении хранилищ данных к этому инструменту.

Примечание.

Нельзя исключить операции, указанные как обязательные , от защиты с помощью Resource Guard для хранилищ, связанных с ним. Кроме того, исключенные критические операции будут применяться ко всем хранилищам, которые связаны с Resource Guard.

| Операция | Обязательный или необязательный | Описание |

|---|---|---|

| Отключение обратимого удаления или функций безопасности | Обязательно | Отключите параметр обратимого удаления в хранилище. |

| Удаление защиты MUA | Обязательно | Отключите защиту MUA в хранилище. |

| Удаление защиты | Необязательно | Удаление защиты путем остановки резервных копий и удаления данных. |

| Изменение защиты | Необязательно | Добавьте новую политику резервного копирования с уменьшением срока хранения или измените частоту политики для увеличения целевой точки восстановления (RPO). |

| Изменение политики | Необязательно | Измените политику резервного копирования, чтобы уменьшить срок хранения или изменить частоту политики, чтобы увеличить RPO. |

| Получение ПИН-кода безопасности резервного копирования | Необязательно | Измените ПИН-код безопасности служб восстановления Microsoft Azure (MARS). |

| Остановка резервного копирования и сохранение данных | Необязательно | Удалите защиту, остановив резервные копии и сохраняя данные навсегда или сохраняя данные в соответствии с политикой. |

| Отключение неизменяемости | Необязательно | Отключите параметр неизменяемости в хранилище. |

Основные понятия и процесс

В этом разделе описываются понятия и процессы, связанные с использованием MUA для Azure Backup.

Для четкого понимания процесса и обязанностей рассмотрим следующие два человека. В этой статье упоминаются эти персоны.

Администратор резервного копирования: владелец хранилища служб восстановления или хранилища резервных копий, выполняющий операции управления в хранилище. Сначала администратор резервного копирования не должен иметь никаких разрешений на Resource Guard. Администратор резервного копирования может иметь роль "Оператор резервного копирования" или "Участник резервного копирования" в рамках ролевого управления доступом (RBAC) в хранилище служб восстановления.

Администратор безопасности: владелец экземпляра Resource Guard и выступает в качестве стража для критически важных операций на хранилище. Администратор безопасности контролирует разрешения, необходимые администратору резервного копирования для выполнения критически важных операций на хранилище. Администратор безопасности может иметь роль RBAC администратора резервного копирования MUA в Resource Guard.

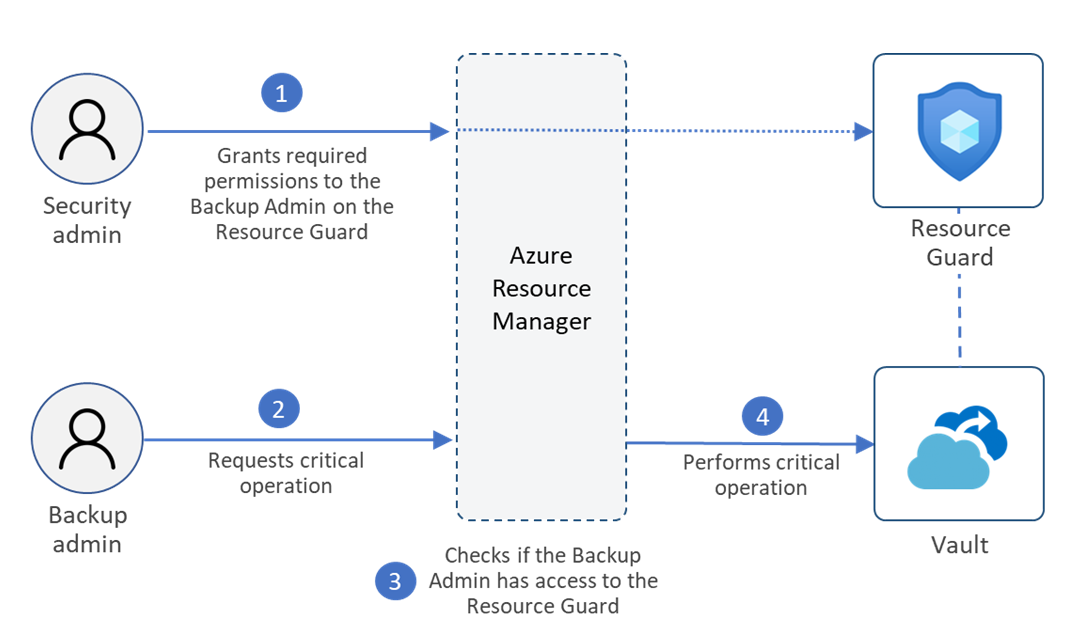

На следующей схеме показаны шаги по выполнению критической операции в хранилище, настроенного с помощью MUA через Resource Guard.

Ниже приведен поток событий в типичном сценарии:

Администратор резервного копирования создает хранилище служб восстановления или хранилище резервных копий.

Администратор безопасности создает экземпляр Resource Guard.

Экземпляр Resource Guard может находиться в другой подписке или у другого арендатора по отношению к хранилищу. Убедитесь, что администратор резервного копирования не имеет разрешений участника, администратора Backup MUA или оператора Backup MUA в Resource Guard.

Администратор безопасности присваивает роль Reader администратору резервного копирования для Resource Guard (или соответствующей области). Чтобы администратор резервного копирования мог включить MUA в защищенном хранилище, ему нужна роль Читателя.

Администратор резервного копирования настраивает MUA для защиты хранилища с помощью Resource Guard.

Если администратор резервного копирования или любой пользователь, имеющий доступ на запись в хранилище, хочет выполнить критически важную операцию, защищенную с помощью Resource Guard в хранилище, необходимо запросить доступ к Resource Guard.

Администратор резервного копирования может обратиться к администратору безопасности для получения доступа к таким операциям. Это можно сделать с помощью привилегированного управления удостоверениями (PIM) или других процессов, которые организация требует.

Администратор резервного копирования может запросить роль Backup MUA Operator RBAC. Эта роль позволяет пользователям выполнять только критически важные операции, защищенные Resource Guard. Он не допускает удаление экземпляра Resource Guard.

Администратор безопасности временно предоставляет роль оператора MUA резервного копирования в Resource Guard администратору резервного копирования для выполнения критически важных операций.

Администратор резервного копирования инициирует критичную операцию.

Azure Resource Manager проверяет, имеет ли администратор резервного копирования достаточные разрешения. Так как администратор резервного копирования теперь имеет роль оператора Backup MUA в Resource Guard, запрос завершен. Если администратор резервного копирования не имеет необходимых разрешений или ролей, запрос завершается ошибкой.

Администратор безопасности отменяет привилегии для выполнения критически важных операций после выполнения авторизованных действий или после определенной длительности. Средства JIT в Microsoft Entra Privileged Identity Management можно использовать для отзыва этих привилегий.

Примечание.

- Если вы временно предоставляете роль участника или резервного администратора MUA в Resource Guard администратору резервного копирования, это также предоставляет разрешения на удаление в Resource Guard. Рекомендуется предоставить только разрешения оператора MUA для резервного копирования.

- MUA обеспечивает защиту только для ранее перечисленных операций, выполняемых на запечатанных резервных копиях. Все операции, выполняемые непосредственно в Источнике данных (то есть в ресурсе или рабочей нагрузке Azure, который защищается), выходят за рамки Resource Guard.

Сценарии использования

В следующей таблице перечислены сценарии создания модели Resource Guard и хранилищ (хранилища служб восстановления и хранилища резервных копий), а также относительная защита, которую каждое из них обеспечивает.

Внимание

Администратор резервного копирования не должен иметь разрешений на роль Сотрудника, Администратора MUA резервного копирования или Оператора MUA резервного копирования в системе Resource Guard ни в одном из сценариев. Эти разрешения отменяют защиту MUA в хранилище.

| Сценарий использования | Защита из-за MUA | Простота реализации | Примечания. |

|---|---|---|---|

| Хранилище и Resource Guard находятся в одной подписке. Администратор резервного копирования не имеет доступа к Resource Guard. |

Минимальная изоляция между администратором резервного копирования и администратором безопасности. | Относительно легко реализовать, так как требуется только одна подписка. | Разрешения на уровне ресурсов и роли должны быть правильно назначены. |

| Хранилище и Resource Guard находятся в разных подписках, но в одном клиенте. Администратор резервного копирования не имеет доступа к Resource Guard или соответствующей подписке. |

Средняя изоляция между администратором резервного копирования и администратором безопасности. | Средняя простота реализации, так как требуются две подписки (но один клиент). | Убедитесь, что разрешения и роли назначены для ресурса или подписки правильно. |

| Хранилище и Resource Guard находятся у разных арендаторов.

Администратор резервного копирования не имеет доступа к Resource Guard, соответствующей подписке или соответствующему клиенту. |

Максимальная изоляция между администратором резервного копирования и администратором безопасности, обеспечивающим максимальную безопасность. | Относительно трудно проверить, так как для тестирования требуется два клиента или каталоги. | Убедитесь, что разрешения и роли правильно назначены для ресурса, подписки или каталога. |