Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

С помощью Azure Backup можно создать резервную копию и восстановить данные из хранилищ служб восстановления с помощью частных конечных точек. Частные конечные точки используют один или несколько частных IP-адресов из виртуальной сети Azure, чтобы эффективно перенести службу в виртуальную сеть.

В этой статье показано, как работают частные конечные точки для Azure Backup в версии 1 при создании частных конечных точек. Он предоставляет сценарии, в которых использование частных конечных точек помогает обеспечить безопасность ваших ресурсов.

Azure Backup также предоставляет интерфейс версии 2 для создания и использования частных конечных точек. Подробнее.

Рекомендации перед началом работы

Вы можете создавать частные конечные точки только для новых хранилищ служб восстановления, если в хранилище нет зарегистрированных элементов. Прежде чем вы попытаетесь защитить любые элементы в хранилище, вы должны создать частные конечные точки. Однако частные конечные точки в настоящее время не поддерживаются для хранилищ резервных копий.

Управляемые клиентом ключи (CMKs) с хранилищем ключей с сетевыми ограничениями не поддерживаются хранилищем, которое включено для частных конечных точек.

Одна виртуальная сеть может содержать частные конечные точки для нескольких хранилищ служб восстановления. Кроме того, в одном хранилище служб восстановления могут быть частные конечные точки в нескольких виртуальных сетях. Для хранилища можно создать не более 12 частных конечных точек.

Если для хранилища установлено значение "Разрешить доступ к общедоступной сети", хранилище разрешает резервное копирование и восстановление с любого компьютера, зарегистрированного в хранилище. Если для хранилища установлено значение "Запретить доступ к общедоступной сети", хранилище разрешает резервное копирование и восстановление только с компьютеров, зарегистрированных в хранилище, запрашивающих резервное копирование и восстановление с помощью частных IP-адресов, выделенных для хранилища.

Подключение к частной конечной точке для Azure Backup использует всего 11 частных IP-адресов в подсети, включая IP-адреса, используемые Azure Backup для хранения. Это число может быть выше для определенных регионов Azure. Рекомендуется использовать достаточно частных IP-адресов (/25) при попытке создания частных конечных точек для Azure Backup.

Хотя azure Backup и Azure Site Recovery используют хранилище служб восстановления, в этой статье рассматривается использование частных конечных точек только для Azure Backup.

Частные конечные точки для Azure Backup не включают доступ к идентификатору Microsoft Entra. Необходимо предоставить доступ к идентификатору Microsoft Entra отдельно.

IP-адреса и полные доменные имена (FQDN), которые необходимы для работы идентификатора Microsoft Entra в регионе, должны иметь разрешённый исходящий доступ из защищённой сети при выполнении:

- Резервное копирование баз данных на виртуальных машинах Azure.

- Резервная копия, использующая агент Служб восстановления Microsoft Azure (MARS).

Вы также можете использовать теги группы безопасности сети (NSG) и теги брандмауэра Azure для предоставления доступа к идентификатору Microsoft Entra, как применимо.

Необходимо повторно зарегистрировать поставщик ресурсов Recovery Services в подписке, если вы зарегистрировали его до 1 мая 2020 г. Чтобы повторно зарегистрировать поставщика, перейдите к подписке на портале Azure, перейдите к поставщику ресурсов в меню слева, а затем выберите Microsoft.RecoveryServices>повторно зарегистрировать.

Межрегиональное восстановление для резервных копий базы данных SQL Server и SAP HANA не поддерживается, если хранилище включает приватные конечные точки.

При перемещении хранилища служб восстановления, которое уже использует частные конечные точки в новый клиент, необходимо обновить хранилище служб восстановления для повторного создания и перенастройки управляемого удостоверения хранилища. При необходимости создайте частные конечные точки в новом клиенте. Если эти задачи не выполняются, операции резервного копирования и восстановления начнут завершаться сбоем. Кроме того, все разрешения на основе ролей Azure (Azure RBAC), настроенные в рамках подписки, необходимо перенастроить.

Рекомендуемые и поддерживаемые сценарии

Хотя для хранилища включены частные конечные точки, они используются только для резервного копирования и восстановления рабочих нагрузок SQL Server и SAP HANA в виртуальной машине Azure, резервного копирования с использованием агента MARS и Диспетчера защиты данных System Center (DPM). Хранилище также можно использовать для резервного копирования других рабочих нагрузок, хотя для них не требуются частные конечные точки. Помимо резервных копий рабочих нагрузок SQL Server и SAP HANA и резервных копий с помощью агента MARS, частные конечные точки используются для восстановления файлов для резервных копий виртуальных машин Azure.

В следующей таблице содержатся дополнительные сведения:

| Scenario | Рекомендации |

|---|---|

| Резервное копирование рабочих нагрузок на виртуальной машине Azure (SQL Server, SAP HANA), резервное копирование с помощью агента MARS, сервера DPM | Мы рекомендуем использовать частные конечные точки, чтобы выполнять резервное копирование и восстановление данных без необходимости добавлять IP-адреса или полные доменные имена для Azure Backup или Azure Storage в список разрешенных в ваших виртуальных сетях. В этом сценарии убедитесь, что виртуальные машины, на которых размещаются базы данных SQL, имеют доступ к IP-адресам или полным доменным именам Microsoft Entra. |

| Резервное копирование виртуальных машин Azure | Резервная копия виртуальной машины не требует разрешения доступа к любым IP-адресам или полным доменным именам. Поэтому частные конечные точки не требуются для резервного копирования и восстановления дисков. Однако восстановление файлов из хранилища, содержащего частные конечные точки, будет ограничено виртуальными сетями, содержащими частную конечную точку для хранилища. При использовании неуправляемых дисков в списке управления доступом (ACL) убедитесь, что учетная запись хранения, содержащая диски, разрешает доступ к доверенным службам Майкрософт, если он находится в списке ACL. |

| Резервное копирование Файлов Azure | Резервная копия файлов Azure хранится в локальной учетной записи хранения. Поэтому для резервного копирования и восстановления не требуются частные конечные точки. |

| Измененная виртуальная сеть для частной конечной точки в хранилище и виртуальной машине | Остановите защиту резервных копий и настройте защиту резервных копий в новом хранилище с включенными частными конечными точками. |

Примечание.

Частные конечные точки поддерживаются только в DPM 2022, Microsoft Azure Backup Server версии 4 и более поздних версиях.

Неподдерживаемый сценарий

Для операций резервного копирования и восстановления хранилище служб восстановления с поддержкой частной конечной точки несовместимо с хранилищем ключей Azure с поддержкой частной конечной точки для хранения КМК в хранилище служб восстановления.

Разница в сетевых подключениях для частных конечных точек

Как упоминалось ранее, частные конечные точки особенно полезны для резервного копирования рабочих нагрузок (SQL Server и SAP HANA) на виртуальных машинах Azure и резервных копиях агентов MARS.

Во всех сценариях (с частными конечными точками или без них) расширения рабочей нагрузки (для резервного копирования экземпляров SQL Server и SAP HANA, работающих на виртуальных машинах Azure) а агент MARS выполняет вызовы подключения к Идентификатору Microsoft Entra. Они обращаются к полностью квалифицированным доменным именам, упомянутым в разделах 56 и 59 в Microsoft 365 Common и Office Online.

Помимо этих подключений, при установке расширения рабочей нагрузки или агента MARS для хранилища служб восстановления без частных конечных точек требуется подключение к следующим доменам:

| Услуга | Доменные имена | Порт |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Хранилище Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Разрешить доступ к полным доменным именам в разделах 56 и 59. |

443 Если применимо |

При установке расширения рабочей нагрузки или агента MARS для хранилища служб восстановления с частной конечной точкой используются следующие конечные точки:

| Услуга | Доменные имена | Порт |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Хранилище Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Разрешить доступ к полным доменным именам в разделах 56 и 59. |

443 Если применимо |

Примечание.

В приведенном выше тексте <geo> относится к коду региона (например, eus для восточной части США и ne Северной Европы). Дополнительные сведения о кодах регионов см. в следующем списке:

Чтобы автоматически обновить агент MARS, разрешите доступ к download.microsoft.com/download/MARSagent/*.

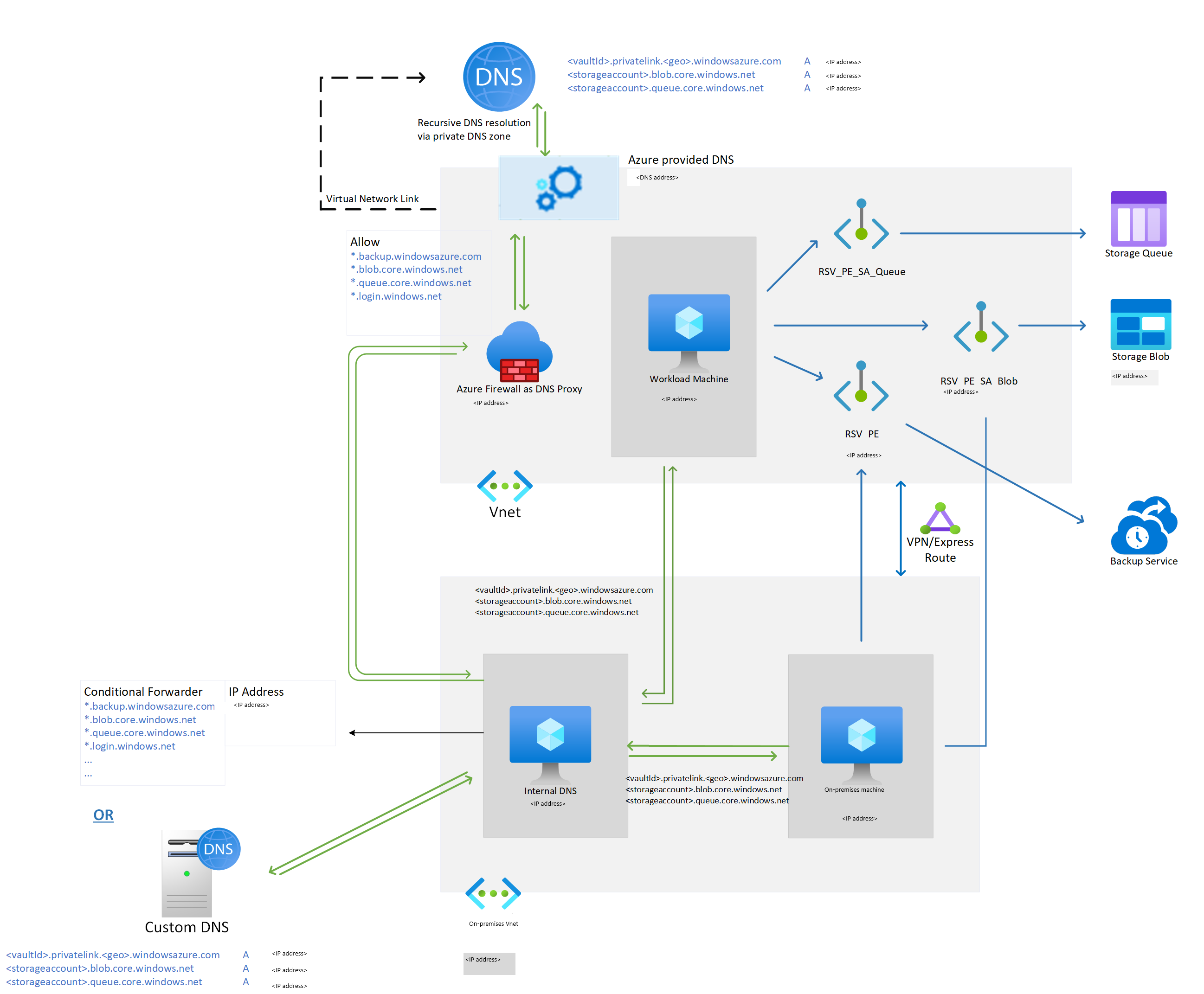

Для хранилища служб восстановления с настройкой частной конечной точки разрешение имен для полных доменных имен (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) должно возвращать частный IP-адрес. Это можно сделать с помощью:

- Частные зоны DNS Azure.

- Пользовательский DNS.

- Записи DNS в файлах узлов.

- Условные пересылки в зоны Azure DNS или приватные зоны Azure DNS.

Частные конечные точки для BLOB-ов и очередей соответствуют стандартному шаблону именования. Они начинаются с <name of the private endpoint>_ecs или <name of the private endpoint>_prot, и они суффиксированы с _blob и _queue (соответственно).

Примечание.

Рекомендуется использовать частные зоны DNS Azure. Они позволяют управлять записями DNS для больших двоичных объектов и очередей с помощью Azure Backup. Управляемая идентичность, назначенная хранилищу данных, используется для автоматизации добавления записей DNS при каждом выделении новой учетной записи для хранения резервных данных.

Если вы настроили DNS-прокси-сервер с помощью сторонних прокси-серверов или брандмауэров, предыдущие доменные имена должны быть разрешены и перенаправлены на один из следующих вариантов:

- Настраиваемый DNS с записями DNS для вышеупомянутых полностью квалифицированных доменных имен

- 168.63.129.16 в виртуальной сети Azure с частными зонами DNS, связанными с ней

В следующем примере показан брандмауэр Azure, используемый в качестве DNS-прокси для перенаправления запросов доменных имен для хранилища служб восстановления, BLOB-объектов, очередей и идентификатора Microsoft Entra до 168.63.129.16.

Дополнительные сведения см. в статье "Создание и использование частных конечных точек".

Настройка сетевого подключения для хранилища с частными конечными точками

Частная конечная точка для служб восстановления связана с сетевым интерфейсом (NIC). Для работы подключений к частной конечной точке необходимо перенаправить весь трафик службы Azure на сетевой интерфейс. Вы можете достичь этого перенаправления, добавив сопоставление DNS для частных IP-адресов, связанных с сетевым интерфейсом, для URL-адреса службы, BLOB или очереди.

Если расширения резервного копирования рабочей нагрузки устанавливаются на виртуальной машине, зарегистрированной в хранилище служб восстановления с частной конечной точкой, расширение пытается подключиться по частному URL-адресу служб Azure Backup: <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com Если частный URL-адрес не работает, расширение пытается использовать общедоступный URL-адрес: <azure_backup_svc>.<geo>.backup.windowsazure.com

Примечание.

В приведенном выше тексте <geo> относится к коду региона (например, eus для восточной части США и ne Северной Европы). Дополнительные сведения о кодах регионов см. в следующем списке:

Эти приватные URL-адреса специфичны для хранилища. Только расширения и агенты, зарегистрированные в хранилище, могут взаимодействовать с Azure Backup по этим конечным точкам. Если доступ к общедоступной сети для хранилища служб восстановления настроен как запрет, этот параметр ограничивает клиенты, которые не работают в виртуальной сети, от запроса операций резервного копирования и восстановления в хранилище.

Рекомендуется задать для общедоступного сетевого доступа значение "Запретить" вместе с настройкой частной конечной точки. По мере того как расширение и агент изначально пытаются использовать частный URL-адрес, разрешение DNS этого URL-адреса должно возвращать соответствующий частный IP-адрес, связанный с частной конечной точкой *.privatelink.<geo>.backup.windowsazure.com.

Решения для разрешения DNS:

- Частные зоны DNS Azure.

- Пользовательский DNS

- Записи DNS в файлах узлов

- Условные пересылки в Azure DNS или Azure Private DNS зоны

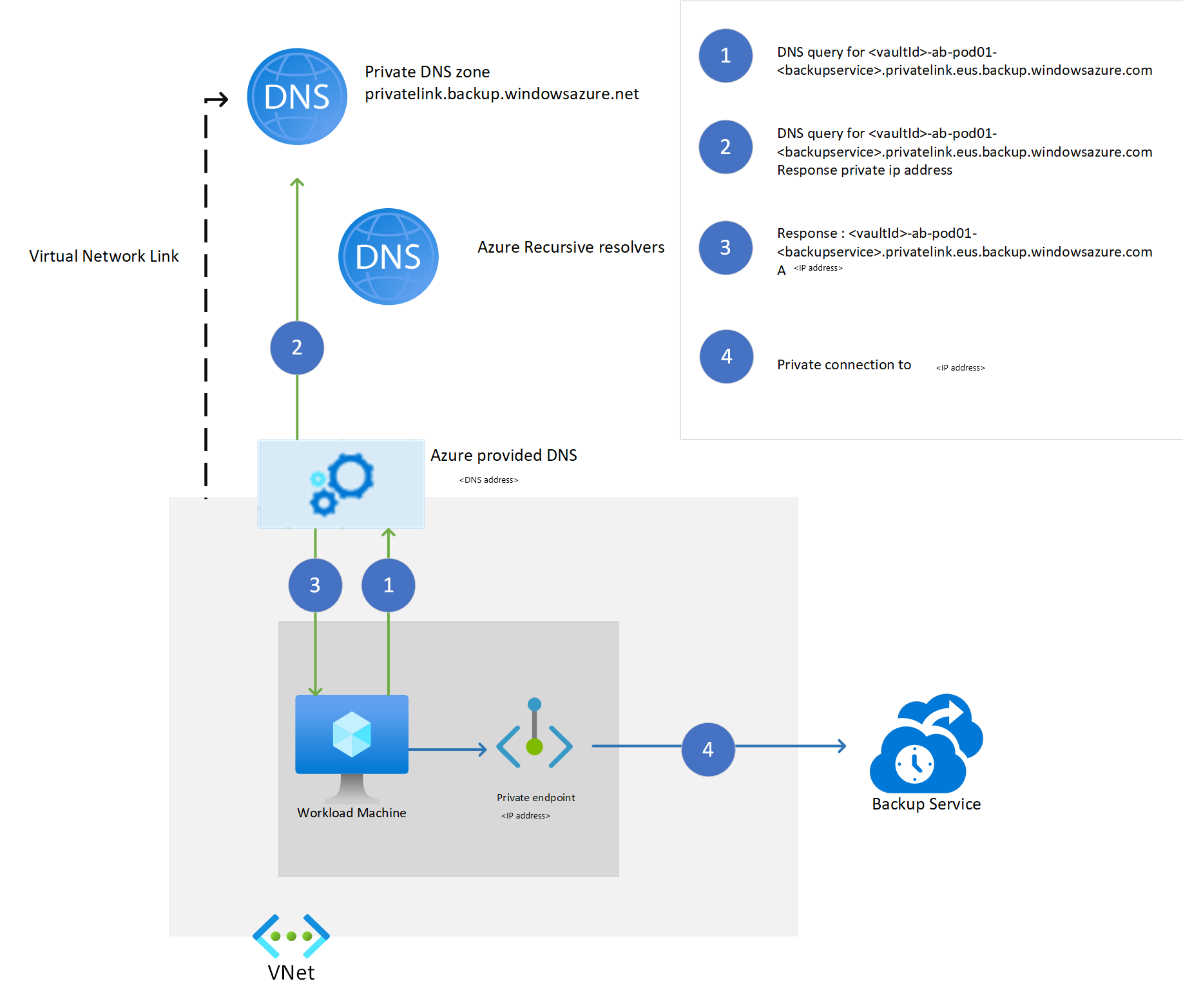

При создании частной конечной точки для служб восстановления с помощью портала Azure с параметром "Интеграция с частной зоной DNS " необходимые записи DNS для частных IP-адресов для служб Azure Backup (*.privatelink.<geo>backup.windowsazure.com) создаются автоматически при выделении ресурса. В других решениях необходимо вручную создать записи DNS для этих полных доменных имен в пользовательских DNS-файлах или в файлах узлов.

Чтобы вручную управлять записями DNS для больших двоичных объектов и очередей после обнаружения виртуальной машины для канала связи, см. записи DNS для больших двоичных объектов и очередей (только для пользовательских DNS-серверов или узловых файлов) после первой регистрации. Для ручного управления записями DNS после первого резервного копирования больших двоичных объектов в учетной записи резервного хранения смотрите записи DNS для больших двоичных объектов (только для пользовательских DNS-серверов или файлов хостов) после первого резервного копирования.

Вы можете найти частные IP-адреса для полных доменных имен (FQDN) на панели частной конечной точки, которую вы создали для хранилища службы восстановления.

На следующей схеме показано, как работает разрешение при использовании частной зоны DNS для разрешения этих полных доменных имен частной службы.

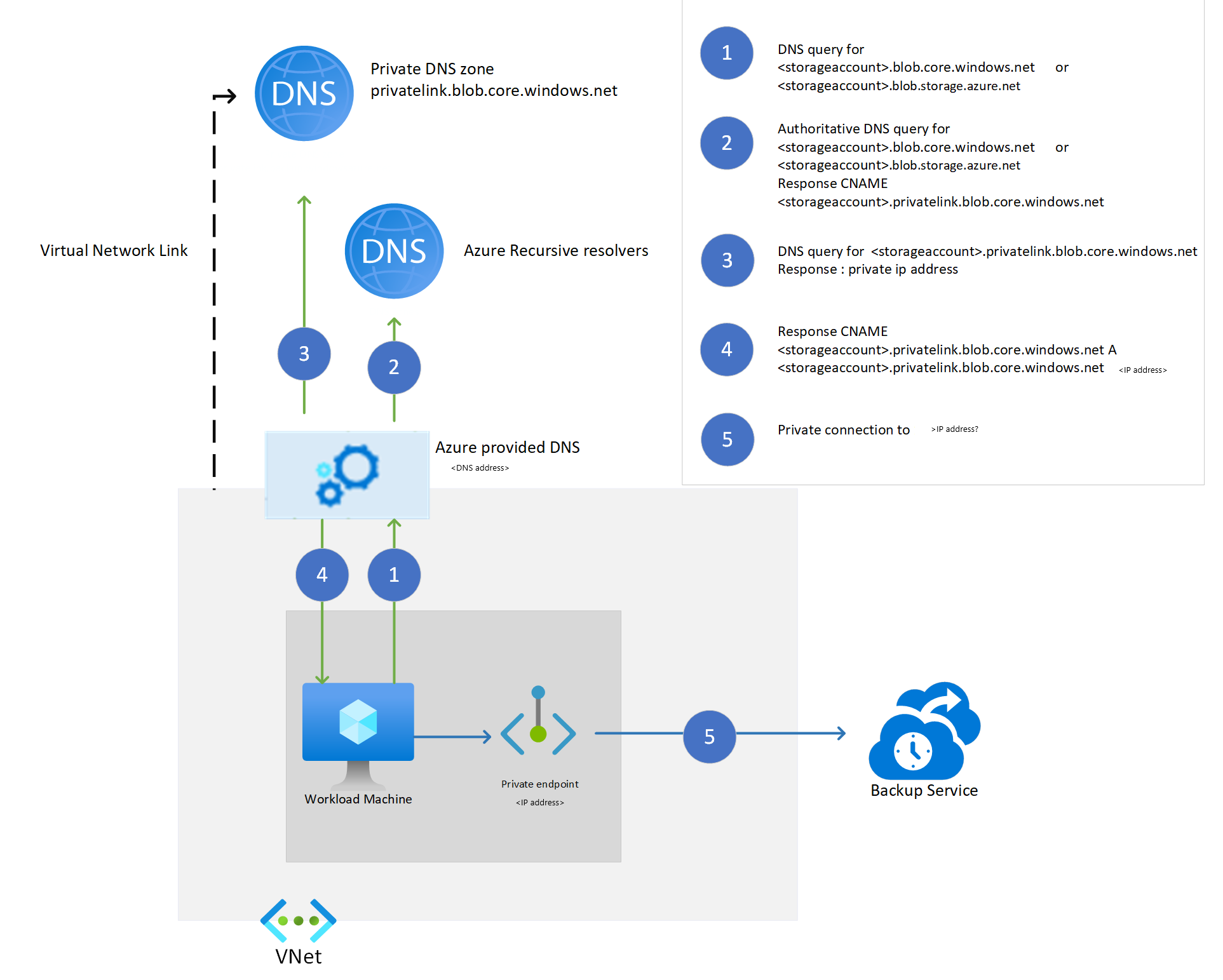

Для расширения рабочей нагрузки, выполняемого на виртуальной машине Azure, требуется подключение по крайней мере к двум учетным записям хранения. Первый используется в качестве канала связи через сообщения очереди. Второй — для хранения данных резервного копирования. Агенту MARS требуется доступ к одной учетной записи хранения, используемой для хранения данных резервных копий.

Для хранилища с поддержкой частной конечной точки служба Azure Backup создает частную конечную точку для этих учетных записей хранения. Это действие препятствует любому сетевому трафику, связанному с Azure Backup (трафику уровня управления к службе, а также резервным данным к объекту BLOB хранилища), выходить за пределы виртуальной сети. Помимо облачных служб Azure Backup, расширение рабочей нагрузки и агент требуют подключения к учетным записям хранилища Azure и идентификатору Microsoft Entra ID.

В качестве предварительных требований хранилище служб восстановления требует разрешений для создания дополнительных частных конечных точек в той же группе ресурсов. Мы также рекомендуем предоставить разрешения хранилищу служб восстановления на создание записей DNS в частных зонах DNS (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). Хранилище служб восстановления ищет частные зоны DNS в группах ресурсов, где создается виртуальная сеть и частная конечная точка. Если у него есть разрешения на добавление записей DNS в этих зонах, он создает эти записи. В противном случае их необходимо создать вручную.

Примечание.

Интеграция с частными зонами DNS в разных подписках не поддерживается в этом интерфейсе.

На следующей схеме показано, как работает разрешение имен для учетных записей хранения, использующих частную зону DNS.