Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Диспетчер виртуальных сетей Azure упрощает управление подключением, безопасностью, маршрутизацией и многое другое в сетевой среде Azure. Конфигурации подключения, включая топологии сетки и звёздные топологии, помогают оптимизировать производительность и подключение сети в масштабе вашей организации. В этой статье рассматриваются такие функции, как высокомасштабируемые подключенные группы и глобальное подключение к сетке, а также варианты использования и параметры для каждой топологии.

Конфигурация подключения

С помощью конфигураций подключения можно создавать и поддерживать различные топологии сети в зависимости от потребностей сети. У вас есть выбор из двух топологий: ячеистая и звездообразная. Параметры конфигурации подключения определяют подключение между виртуальными сетями. Вы определяете виртуальные сети, для которых требуется установить подключение через сетевые группы. Затем конфигурация подключения использует группы сети для установления подключения, как описано в требуемой топологии между виртуальными сетями в группах сети.

Если вы включите удаление существующих пирингов для конфигурации подключения, Диспетчер виртуальных сетей Azure удаляет все пиринги, которые не соответствуют содержимому этой конфигурации подключения, даже если вы вручную создали эти пиринги после развертывания этой конфигурации. При удалении виртуальной сети из группы сети, используемой в конфигурации, экземпляр Azure Virtual Network Manager удаляет только созданное подключение.

При развертывании конфигурации подключения Диспетчер виртуальных сетей Azure устанавливает двунаправленное подключение через пиринги виртуальных сетей (для топологий концентраторов и периферийных узлов) или через подключенные группы (для топологий сетки) между виртуальными сетями. Это подключение устанавливается в соответствии с параметрами, определенными и сетевыми группами, включенными в конфигурацию подключения.

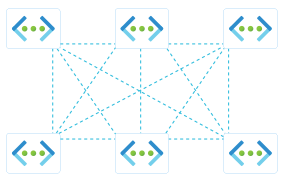

Топология сетки

Топология сетки определяет подключение между каждой виртуальной сетью в группе сети. Все виртуальные сети-члены подключены и могут передавать трафик в двунаправленном направлении друг другу.

Распространенный вариант использования топологии сетки — разрешить периферийным виртуальным сетям в топологии концентратора и периферийной топологии напрямую взаимодействовать друг с другом без маршрутизации трафика через виртуальную сеть концентратора. Этот подход снижает задержку, которая может привести к маршрутизации трафика через маршрутизатор в концентраторе. Кроме того, вы можете поддерживать безопасность и надзор за прямыми подключениями между периферийными виртуальными сетями, реализуя правила администратора безопасности в Диспетчере виртуальных сетей Azure или правила группы безопасности сети. Трафик также можно отслеживать и записывать с помощью журналов потоков виртуальной сети.

По умолчанию топология сетки, определенная в конфигурации подключения, — это региональная сетка, то есть только виртуальные сети в одном регионе могут взаимодействовать друг с другом. Вы можете включить глобальный параметр сетки в конфигурации подключения, чтобы установить подключение между виртуальными сетями во всех регионах Azure.

Примечание.

Адресные пространства виртуальной сети могут перекрываться в конфигурации сетки, в отличие от пирингов виртуальных сетей, но трафик между подсетями с перекрывающимися адресными пространствами удаляется, так как маршрутизация недетерминирована.

За кулисами: подключенная группа

При создании топологии сетки или включении прямого подключения в топологии концентратора и периферийной сети вы создаете новую конструкцию подключения, монопольную для Azure Virtual Network Manager. Эта конструкция называется подключенной группой. Виртуальные сети в подключенной группе могут взаимодействовать друг с другом так же, как и подключенные вручную виртуальные сети. При наблюдении за эффективными маршрутами сетевого интерфейса вы увидите тип следующего прыжка ConnectedGroup. Виртуальные сети, подключенные вместе в подключенной группе, не имеют конфигурации пиринга, указанной в разделе пиринга для виртуальной сети. Эта подключенная группа позволяет Azure Virtual Network Manager поддерживать более высокий масштаб подключения к виртуальной сети, чем традиционные пиринги виртуальных сетей.

Примечание.

Виртуальная сеть может быть частью до двух подключенных групп, то есть она может быть частью до двух топологий сетки.

Включение высокомасштабируемых частных конечных точек в подключенных группах Azure Virtual Network Manager

Функция высокомасштабной частной конечной точки Диспетчера виртуальных сетей Azure в подключенной группе позволяет расширить емкость сети. Выполните следующие действия, чтобы включить эту функцию для поддержки до 20 000 частных конечных точек в подключенной группе.

Подготовьте каждую виртуальную сеть в подключенной группе

Ознакомьтесь с рекомендациями по увеличению ограничений виртуальной сети частной конечной точки , чтобы получить подробные рекомендации по повышению этих ограничений. Включение или отключение этой функции инициирует одноразовый сброс подключения. Выполните эти изменения во время периода обслуживания.

В каждой виртуальной сети в вашей подключенной группе настройте политики сети частной конечной точки в положение

EnabledилиRouteTableEnabled. Этот параметр гарантирует, что виртуальные сети готовы к поддержке функций высокомасштабируемых частных конечных точек. Подробные инструкции см. в разделе "Увеличение ограничений виртуальной сети частной конечной точки".

Настройка топологии сетки для высокомасштабируемых частных конечных точек

На этом шаге вы настроите параметры конфигурации топологии сетки для подключенной группы, чтобы можно было обеспечить высокомасштабируемые частные конечные точки. Этот шаг включает выбор соответствующих параметров на портале Azure и проверку конфигурации.

В конфигурации сетевого соединения найдите и установите флажок для включения частных конечных точек высокого масштаба. Этот параметр активирует высокомасштабную функцию для подключенной группы.

Убедитесь, что каждая виртуальная сеть в всей сетке (подключенная группа) настроена с высокомасштабируемыми частными конечными точками. Портал Azure проверяет параметры всей группы. Если вы добавите виртуальную сеть без высокомасштабной конфигурации позже, она не может взаимодействовать с частными конечными точками в других виртуальных сетях.

После правильной настройки всех виртуальных сетей разверните конфигурацию подключения. На этом шаге завершается настройка вашей высокопроизводительной подключенной группы.

Включение высокомасштабного подключения в подключенных группах Azure Virtual Network Manager

Функция высокомасштабного подключения Диспетчера виртуальных сетей Azure в функции подключенной группы позволяет расширить емкость сети. Чтобы использовать эту функцию, зарегистрируйте предварительную функцию "AllowHighScaleConnectedGroup" (вы можете найти ее под отображаемым именем "Включить группу с высокой масштабируемостью подключения"). Эта функция позволяет подключенной группе в поддерживаемых регионах содержать до 5000 виртуальных сетей.

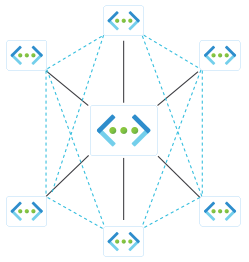

Топология концентратора и периферийной топологии

Топология концентратора и периферийной сети определяет подключение между выбранной виртуальной сетью концентратора и периферийными виртуальными сетями, которые являются членами одной или нескольких выбранных периферийных сетевых групп. Виртуальная сеть концентратора устанавливает двунаправленный пиринг с виртуальными сетями каждой группы подключаемых сетей в конфигурации. Эта топология полезна для изоляции виртуальной сети, но по-прежнему поддерживает подключение к общим ресурсам в виртуальной сети концентратора.

В этой конфигурации можно включить такие параметры, как прямое подключение между периферийными виртуальными сетями, принадлежащими одной и той же периферийной сетевой группе. По умолчанию это подключение устанавливается только для виртуальных сетей в одном регионе. Чтобы разрешить подключение между различными регионами Azure, необходимо включить глобальный параметр сетки для периферийной сетевой группы. Вы также можете включить транзит шлюза , чтобы позволить периферийным виртуальным сетям использовать VPN или шлюз ExpressRoute, развернутый в виртуальной сети концентратора.

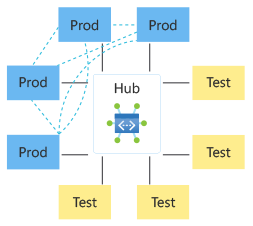

Включение прямого подключения

При включении прямого подключения для группы периферийных сетей вы создаете сеть, в результате чего образуется подключенная группа между виртуальными сетями этой группы поверх топологии концентратор-периферия. Прямое подключение позволяет виртуальной сети взаимодействовать напрямую с другими виртуальными сетями в своей периферийной сетевой группе, но не обеспечивает подключение к виртуальным сетям в других периферийных сетевых группах.

Например, вы создадите две сетевые группы и включите их в качестве периферийных сетевых групп в конфигурацию подключения к концентратору и периферийным устройствам. Вы можете включить прямое подключение для рабочей группы сети, но не для тестовой сетевой группы. Эта настройка подключает виртуальную сеть концентратора ко всем виртуальным сетям в группах рабочих итестовых сетей, но только позволяет виртуальным сетям в рабочей группе сетей взаимодействовать друг с другом. Виртуальные сети рабочей сети не имеют подключения к виртуальным сетям тестовой группы, а виртуальные сети тестовой группы не имеют подключения между собой (если вы также не включите прямое подключение для тестовой сетевой группы).

При просмотре эффективных маршрутов на виртуальной машине маршрут между концентратором и периферийными виртуальными сетями имеет тип следующего прыжка VNetPeering или GlobalVNetPeering. Маршруты между периферийными виртуальными сетями отображаются с типом следующего прыжка ConnectedGroup. В примере «Продакшн и Тест» только сеть Продакшн имеет подключенную группу, так как в ней включено прямое подключение.

Прямое подключение между периферийными виртуальными сетями может быть полезным, если требуется иметь сетевое виртуальное устройство (NVA) или общую службу в узловой виртуальной сети, но к узлу не обязательно всегда обращаться, чтобы доверенные периферийные виртуальные сети могли взаимодействовать друг с другом. По сравнению с традиционными концентраторами и периферийными сетями эта топология повышает производительность, удаляя дополнительный прыжок через виртуальную сеть концентратора.

Глобальная сетка

Как и в случае с топологией сетки, группа сети типа "спиц" с поддержкой прямого подключения по умолчанию настраивается как региональная. Вы можете включить глобальную сетку , если вы хотите, чтобы виртуальные сети группы периферийных сетей взаимодействовали друг с другом между регионами. Это подключение ограничено виртуальными сетями в той же группе сети. Чтобы включить это глобальное подключение к сетке для виртуальных сетей в разных регионах, необходимо включить подключение сетки между регионами для группы сети. Подключения, созданные между периферийными виртуальными сетями, находятся в подключенной группе.

Использовать концентратор в качестве шлюза

Другой вариант, который можно включить в конфигурации концентратора и периферийной сети, — использовать концентратор в качестве шлюза. Этот параметр позволяет всем виртуальным сетям в периферийной сетевой группе использовать VPN или шлюз ExpressRoute в виртуальной сети концентратора для передачи трафика. См. статью Использование шлюзов для локального подключения.

При развертывании топологии концентратора и периферийных узлов на портале Azure параметр Use Hub в качестве шлюза включен по умолчанию для периферийных виртуальных сетей в группе сети. Диспетчер виртуальных сетей Azure пытается создать пиринг между виртуальной сетью концентратора и виртуальными сетями в группах периферийных сетей. Если этот параметр включен, но шлюз не существует в центральной виртуальной сети, создание пиринга из периферийной виртуальной сети в концентратор завершается сбоем. Пиринговое подключение от концентратора к периферии по-прежнему создается без установленного подключения.

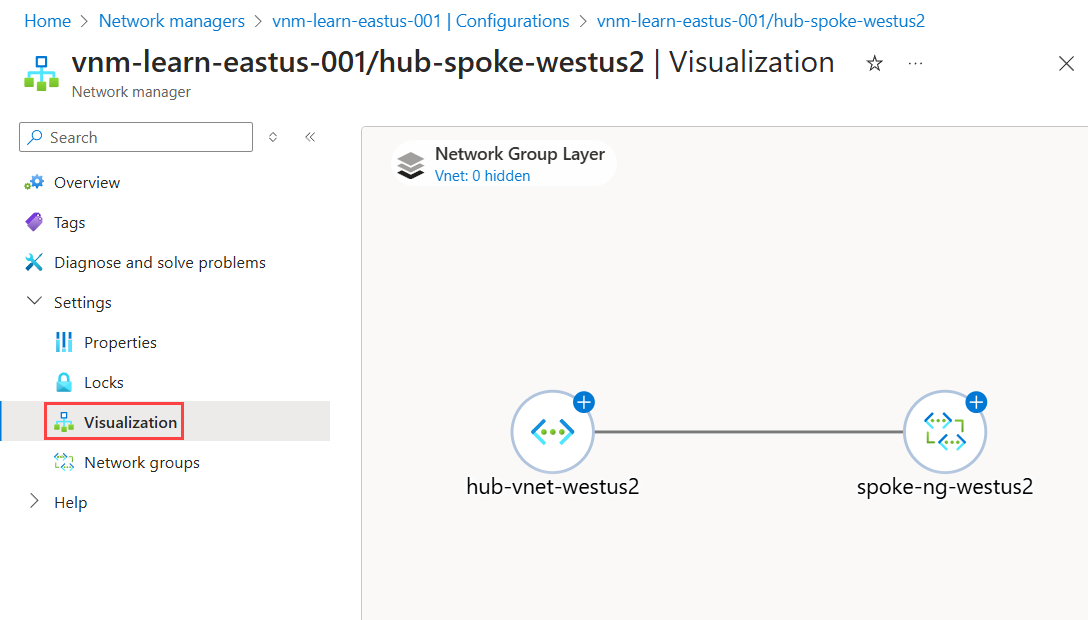

Обнаружение топологии группы сети с помощью представления топологии

Чтобы понять топологию группы сети, Диспетчер виртуальных сетей Azure предоставляет представление топологии , отображающее подключение между группами сети и их виртуальными сетями-членами. Топологию конфигурации подключения можно просмотреть во время создания конфигурации подключения , выполнив следующие действия.

Перейдите на страницу "Конфигурации" и создайте конфигурацию подключения.

На вкладке топологии выберите нужный тип топологии, добавьте одну или несколько групп сети в топологию и настройте другие нужные параметры подключения.

Перейдите на вкладку "Вид топологии ", чтобы визуально просмотреть текущее подключение конфигурации.

Завершите создание конфигурации подключения.

Чтобы просмотреть текущую топологию конфигурации подключения, выберите "Просмотреть топологию " в разделе "Параметры " на странице сведений о конфигурации. В представлении показано подключение между виртуальными сетями, которые являются частью этой конфигурации подключения.

Как избежать перекрывающихся адресов в сетке

По умолчанию Диспетчер виртуальных сетей Azure позволяет перекрывать адреса в ячейстой сети. При добавлении двух виртуальных сетей с одинаковым адресным пространством в сеть сетки перекрывающееся адресное пространство удаляется из сетки, поэтому обмен данными с ресурсами в этом адресном пространстве не работает. Это удаление происходит, так как при отправке трафика в это адресное пространство диспетчер виртуальной сети Azure не может определить, какая виртуальная сеть должна получать трафик. Хотя это поведение защищает целостность сетки, это может привести к сбоям при добавлении новой перекрывающейся виртуальной сети в существующую сетку.

Диспетчер виртуальных сетей Azure предоставляет механизм предотвращения перекрывающихся пространств IP-адресов в сетке.

Используйте свойство ConnectedGroupAddressOverlap

Конфигурация подключения включает свойство : ConnectedGroupAddressOverlap

- Значение по умолчанию: разрешено

- Необязательный параметр: запрещено

При установке этого свойства Disallowed Диспетчер виртуальных сетей Azure гарантирует использование строго неперекрывающихся адресных пространств в подключенных виртуальных сетях.

Что происходит при включении функции "Disallowed"?

При установке свойства DisallowedДиспетчер виртуальных сетей Azure проверяет изменения адресов, которые могут повлиять на подключение в сетке.

Добавление виртуальной сети в сетку

Диспетчер виртуальных сетей Azure автоматически проверяет, что адресное пространство новой виртуальной сети не перекрывается существующими членами. Если он обнаруживает перекрытие, он не добавляет виртуальную сеть в сетку.

Обновление адресного пространства или добавление пиринга

Диспетчер виртуальных сетей Azure проверяет любое обновление, которое может повлиять на общее адресное пространство сети, чтобы убедиться, что оно не будет перекрываться. Примеры изменений включают обновление адресного пространства виртуальной сети сетки, создание пиринга в виртуальной сети, являющейся членом сетки, или изменение адресного пространства в одноранговой виртуальной сети.

Как применить пиринг с помощью Диспетчера виртуальных сетей Azure

Диспетчер виртуальных сетей Azure позволяет применять связи пиринга в топологии сети для более надежного управления и соответствия требованиям. Принудительное соблюдение гарантирует, что невозможно удалить или изменить пиринги за пределами Диспетчера виртуальных сетей Azure. Он применяется как к новым, так и существующим пирингам в топологии концентратора и периферийной топологии.

Создание конфигурации подключения концентратора и периферийной связи с применением пиринга

Чтобы применить пиринг, необходимо включить параметр принудительного применения пиринга при создании конфигурации подключения к концентратору и периферийной сети:

| Метод | Инструкции |

|---|---|

| Портал Azure | Установите флажок "Применить пиринг" во время настройки. |

| Azure CLI или другие клиенты | Установите свойство peeringEnforcement в connectivityCapabilities на Enforced. |

Развертывание конфигурации подключения

После создания и развертывания этой конфигурации:

- Все пиринги, созданные Диспетчером виртуальных сетей Azure, или уже существующие пиринги клиентов внутри топологии, становятся примененными.

- Если пиринг принадлежит нескольким топологиям, любая конфигурация, помеченная как примененная, применяет этот пиринг.

Как снять ограничения на пиринг

Чтобы удалить принудительное применение, выполните приведенные действия.

- Обновите конфигурацию подключения до

Unenforced. - Повторно разверните конфигурацию.

Следующие шаги

- Узнайте, как создать конфигурацию подключения к сетке.

- Узнайте, как создать конфигурацию подключения по схеме "шина и спица".

- Создайте безопасную топологию концентратора и периферийной в этом руководстве.

- Узнайте, как развернуть топологию концентратора и периферийных серверов с помощью брандмауэра Azure.

- Общие сведения о развертываниях конфигурации для эффективного управления параметрами сети.

- Блокировать нежелательный сетевой трафик с помощью конфигураций администратора безопасности.

- Разверните диспетчер виртуальных сетей Azure с помощью Terraform , чтобы быстро настроить среду.