Сведения о VPN-шлюзах в активном режиме

VPN-шлюзы Azure можно настроить как активные и резервные или активные. В этой статье описываются конфигурации шлюза active-active и выделены преимущества использования активно-активного режима.

Зачем создать шлюз active-active?

VPN-шлюзы состоят из двух экземпляров в конфигурации с активным резервным режимом, если вы не указали режим "активный— активный".

Поведение режима "Активный режим ожидания"

В режиме активного ожидания во время планового обслуживания или незапланированных нарушений, влияющих на активный экземпляр, происходит следующее поведение:

- S2S и виртуальная сеть — виртуальная сеть: резервный экземпляр автоматически берет на себя (отработка отказа) и возобновляет VPN-подключение типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть". Этот переключение приводит к краткому прерыванию. Для планового обслуживания подключение восстанавливается быстро. При незапланированных проблемах восстановление подключения больше времени.

- P2S: для vpn-подключения vpn-клиента типа "точка — сеть" (P2S) к шлюзу подключения P2S отключены. Пользователям необходимо повторно подключиться с клиентских компьютеров.

Чтобы избежать прерываний, создайте шлюз в активно-активном режиме или переключите активный резервный шлюз на active-active.

Проектирование режима "активный— активный"

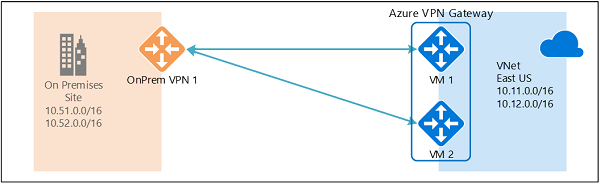

В конфигурации active-active для подключения S2S оба экземпляра виртуальных машин шлюза устанавливают VPN-туннели S2S на локальном VPN-устройстве, как показано на следующей схеме:

В этой конфигурации каждый экземпляр шлюза Azure имеет уникальный общедоступный IP-адрес, и каждый из них устанавливает VPN-туннель IPsec/IKE S2S на локальное VPN-устройство. Оба туннеля являются частью одного подключения. Настройте локальное VPN-устройство, чтобы принять два VPN-туннеля S2S, по одному для каждого экземпляра шлюза. Подключения P2S к шлюзам в активно-активном режиме не требуют дополнительной настройки.

В конфигурации active-active Azure направляет трафик из виртуальной сети в локальную сеть одновременно через оба туннеля, даже если локальное VPN-устройство может использовать один туннель через другой. Для одного потока TCP или UDP Azure пытается использовать один и тот же туннель при отправке пакетов в локальную сеть. Однако локальная сеть может использовать другой туннель для отправки пакетов обратно в Azure.

При запланированном обслуживании одного из экземпляров шлюза или его сбое IPsec-туннель между таким экземпляром и локальным VPN-устройством будет закрыт. Связанные с VPN-устройствами маршруты следует удалить (это может произойти автоматически), чтобы перенаправить трафик в другой активный IPsec-туннель. На стороне Azure переключение происходит автоматически из затронутого экземпляра в другой активный экземпляр.

Примечание.

Для подключений S2S с VPN-шлюзом активного режима убедитесь, что туннели устанавливаются для каждого экземпляра виртуальной машины шлюза. Если вы устанавливаете туннель только к одному экземпляру виртуальной машины шлюза, подключение будет происходить во время обслуживания. Если VPN-устройство не поддерживает эту настройку, настройте шлюз для активного режима ожидания.

Проектирование режима "активный— активный— активный" двойной избыточности

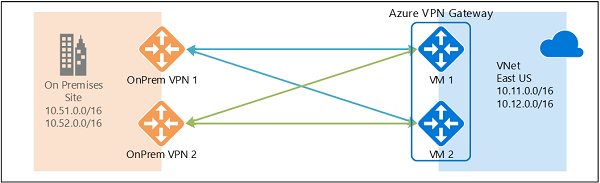

Наиболее надежным вариантом проектирования является объединение шлюзов active-active как в вашей сети, так и в Azure, как показано на следующей схеме.

В этой конфигурации вы создадите и настроите VPN-шлюз Azure в активном режиме. Вы создаете два шлюза локальной сети и два подключения для двух локальных VPN-устройств. Результатом является полное подключение сетки четырех туннелей IPsec между виртуальной сетью Azure и локальной сетью.

Все шлюзы и туннели активны с стороны Azure, поэтому трафик распространяется между всеми четырьмя туннелями одновременно, хотя каждый поток TCP или UDP будет соответствовать одному туннелю или пути с стороны Azure. Несмотря на то, что путем распространения трафика может быть немного выше пропускная способность по туннелям IPsec, основная цель этой конфигурации — обеспечить высокий уровень доступности. И из-за статистической природы распространения трудно обеспечить измерение того, как различные условия трафика приложений влияют на статистическую пропускную способность.

Для этой топологии требуется два шлюза локальной сети и два подключения для поддержки пары локальных VPN-устройств. Дополнительные сведения см. в разделе о высокодоступных подключениях.

Настройка шлюза режима "активный— активный"

Вы можете настроить шлюз active-active с помощью портал Azure, PowerShell или CLI. Вы также можете изменить активный-резервный шлюз на режим "активный— активный". Инструкции см. в разделе "Изменение шлюза на активный— активный".

Шлюз active-active имеет несколько разные требования к конфигурации, чем шлюз с активным резервным.

- Невозможно настроить шлюз active-active с помощью номера SKU шлюза "Базовый".

- VPN должен быть основан на маршруте. Она не может быть основана на политике.

- Требуются два общедоступных IP-адреса. Оба адреса должны быть общедоступными IP-адресами SKU уровня "Стандартный", назначенными как статические.

- Конфигурация шлюза "активный— активный" стоит так же, как и конфигурация "активный—резервный". Однако для конфигураций active-active требуется два общедоступных IP-адреса вместо одного. См . цены на IP-адреса.

Сброс шлюза режима "активный— активный"

Если необходимо сбросить шлюз active-active, можно сбросить оба экземпляра с помощью портала. Вы также можете использовать PowerShell или CLI для сброса каждого экземпляра шлюза отдельно с помощью IP-адресов экземпляра. См. раздел "Сброс подключения" или шлюза.