Управление шифрованием BitLocker в Azure Stack HCI версии 23H2

Применимо к: Azure Stack HCI версии 23H2

В этой статье описывается просмотр и включение шифрования BitLocker, а также получение ключей восстановления BitLocker в системе Azure Stack HCI.

Предварительные требования

Перед началом работы убедитесь, что у вас есть доступ к системе Azure Stack HCI версии 23H2, которая развернута, зарегистрирована и подключена к Azure.

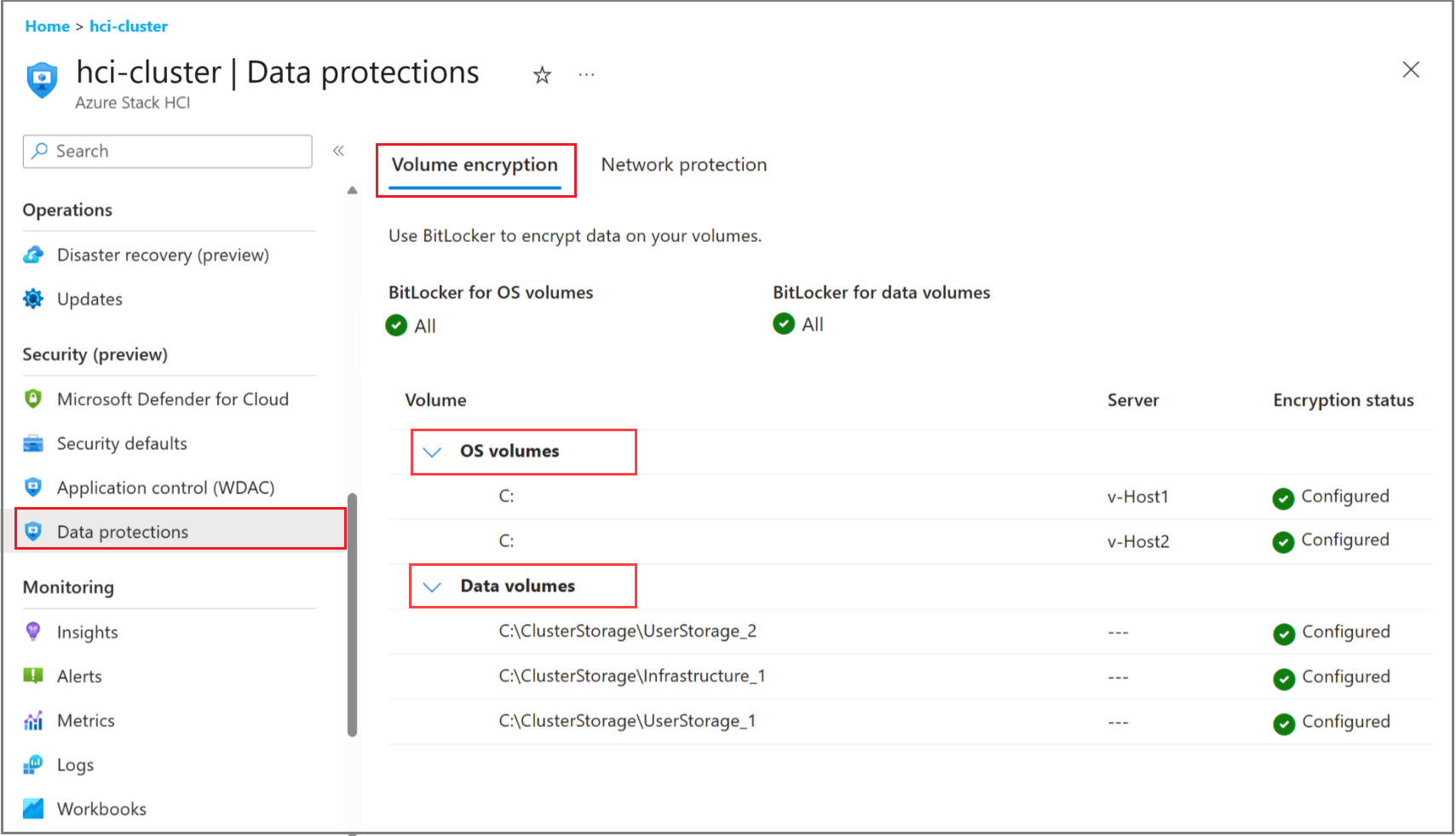

Просмотр параметров BitLocker с помощью портал Azure

Чтобы просмотреть параметры BitLocker в портал Azure, убедитесь, что вы применили инициативу MCSB. Дополнительные сведения см. в статье Применение инициативы Microsoft Cloud Security Benchmark.

BitLocker предлагает два типа защиты: шифрование для томов ОС и шифрование томов данных. Параметры BitLocker можно просматривать только в портал Azure. Сведения об управлении параметрами см. в статье Управление параметрами BitLocker с помощью PowerShell.

Управление параметрами BitLocker с помощью PowerShell

Вы можете просматривать, включать и отключать параметры шифрования томов в кластере Azure Stack HCI.

Свойства командлета PowerShell

Следующие свойства командлета предназначены для шифрования томов с помощью модуля BitLocker: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Где

LocalиPerNodeопределите область, в котором выполняется командлет.- Локальный — может выполняться в обычном удаленном сеансе PowerShell и предоставляет сведения о томе BitLocker для локального узла.

- PerNode — требуется CredSSP (при использовании удаленного PowerShell) или сеанс удаленного рабочего стола (RDP). Предоставляет сведения о томе BitLocker для каждого узла.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Просмотр параметров шифрования томов с помощью BitLocker

Чтобы просмотреть параметры шифрования, выполните следующие действия.

Подключитесь к узлу Azure Stack HCI.

Выполните следующий командлет PowerShell, используя учетные данные локального администратора:

Get-ASBitLocker

Включение и отключение шифрования томов с помощью BitLocker

Чтобы включить шифрование томов с помощью BitLocker, выполните следующие действия.

Подключитесь к узлу Azure Stack HCI.

Выполните следующий командлет PowerShell, используя учетные данные локального администратора:

Важно!

Для включения шифрования томов с помощью BitLocker для типа тома BootVolume требуется доверенный платформенный модуль 2.0.

При включении шифрования томов с помощью BitLocker для типа

ClusterSharedVolumeтома (CSV) том будет переключится в режим перенаправления, а все виртуальные машины рабочей нагрузки будут приостановлены на короткое время. Эта операция нарушает работу; планировать соответствующим образом. Дополнительные сведения см. в статье Настройка зашифрованных кластеризованных дисков BitLocker в Windows Server 2012.

Enable-ASBitLocker

Чтобы отключить шифрование томов с помощью BitLocker, выполните следующие действия.

Подключитесь к узлу Azure Stack HCI.

Выполните следующий командлет PowerShell, используя учетные данные локального администратора:

Disable-ASBitLocker

Получение ключей восстановления BitLocker

Примечание

Ключи BitLocker можно получить в любое время из локальной службы Active Directory. Если кластер не работает и у вас нет ключей, возможно, вы не сможете получить доступ к зашифрованным данным в кластере. Чтобы сохранить ключи восстановления BitLocker, рекомендуется экспортировать и сохранить их в безопасном внешнем расположении, например в Azure Key Vault.

Чтобы экспортировать ключи восстановления для кластера, выполните следующие действия.

Подключитесь к кластеру Azure Stack HCI с правами локального администратора. Выполните следующую команду в сеансе локальной консоли, локальном сеансе протокола удаленного рабочего стола (RDP) или удаленном сеансе PowerShell с проверкой подлинности CredSSP:

Чтобы получить сведения о ключе восстановления, выполните следующую команду в PowerShell:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyНиже приведен пример выходных данных:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4