Устранение неполадок VPN типа "сеть — сеть"

В этой статье описываются действия по устранению неполадок, которые можно выполнить после настройки VPN-подключения типа "сеть — сеть" (S2S) между локальной сетью и виртуальной сетью Azure Stack Hub, внезапной потери подключения и невозможности переподключения.

Если проблема с Azure Stack Hub не рассматривается в этой статье, посетите форум Azure Stack Hub Q&A.

Также можно отправить запрос в службу поддержки Azure. Дополнительные сведения см. в разделе Поддержка для Azure Stack Hub.

Примечание

Между двумя развертываниями Azure Stack Hub можно создать только одно VPN-подключение "сеть — сеть". Это связано с ограничением платформы, в соответствии с которым разрешается создавать только одно VPN-подключение с использованием одного и того же IP-адреса. Так как Azure Stack Hub использует мультитенантный шлюз, который, в свою очередь, использует один общедоступный IP-адрес для всех VPN-шлюзов в системе Azure Stack Hub, там можно создать только одно VPN-подключение между двумя системами Azure Stack Hub. Это ограничение также относится к созданию нескольких VPN-подключений "сеть — сеть" к любому VPN-шлюзу, который использует один IP-адрес. В Azure Stack Hub нельзя создать несколько локальных ресурсов сетевого шлюза с использованием одного и того же IP-адреса. Всем VPN-шлюзам из одного развертывания Azure Stack, независимо от виртуальной сети или подписки, будет назначен один и тот же общедоступный IP-адрес.

Первые действия по устранению неполадок

Параметры Azure Stack Hub по умолчанию для IPsec/IKEV2 были изменены:

Важно!

При использовании туннеля S2S пакеты инкапсулируются с дополнительными заголовками. Такая инкапсуляция увеличивает общий размер пакета. В таких случаях необходимо установить для TCP MSS значение 1350. Если же VPN-устройства не поддерживают фиксацию MSS, в интерфейсе туннеля можно задать для MTU 1400 байт. Дополнительные сведения см. в статье Настройка производительности виртуальной сети TCPIP.

Убедитесь, что конфигурация VPN основана на маршрутах (IKEv2). Центр Azure Stack не поддерживает конфигурации на основе политик (IKEv1).

Узнайте, используете ли вы проверенную версию VPN-устройства и операционной системы. Если устройство является непроверенным VPN-устройством, может потребоваться обратиться к изготовителю устройства, чтобы узнать о возможных проблемах совместимости.

Убедитесь в отсутствии перекрывающихся диапазонов IP-адресов между виртуальной сетью Azure Stack Hub и локальной сетью. Это может вызвать проблемы с подключением.

Проверьте IP-адреса VPN-узла:

Определение IP-адреса в объекте шлюза локальной сети в Azure Stack Hub должно совпадать с IP-адресом локального устройства.

Определение IP-адреса шлюза Azure Stack Hub, установленное в локальном устройстве, должно совпадать с IP-адресом шлюза Azure Stack Hub.

Состояние "Не подключен" — периодические отключения

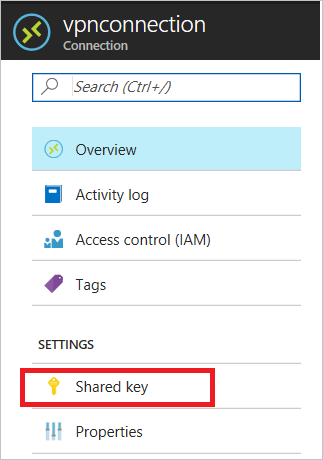

Сравните общий ключ от локального VPN-устройства и VPN виртуальной сети AzSH, чтобы убедиться, что они совпадают. Чтобы просмотреть общий ключ для подключения VPN AzSH, используйте один из методов ниже.

Идентификатор клиента Azure Stack Hub. Перейдите к созданному вами подключению типа "сеть — сеть" через VPN-шлюз Azure. В разделе Параметры выберите Общий ключ.

Azure PowerShell Используйте следующую команду PowerShell.

Get-AzVirtualNetworkGatewayConnectionSharedKey -Name <Connection name> -ResourceGroupName <Resource group>

Состояние "Подключено" — трафик не передается

Проверьте, есть ли в подсети шлюза определяемые пользователем маршруты (UDR) и группы безопасности сети (NSG) и удалите их, если они имеются. Затем проверьте, успешно ли выполнена операция удаления. Если проблему удалось устранить, проверьте, соответствующим ли образом настроены параметры для NSG и UDR.

Определяемый пользователем маршрут в подсети шлюза может ограничивать часть трафика и разрешать другой трафик. Таким образом VPN-подключение является ненадежным для одной части трафика и хорошим для другой.

Проверка внешнего адреса интерфейса для локального VPN-устройства.

Если IP-адрес для Интернета VPN-устройства включен в определение локальной сети в Azure Stack Hub, вы можете столкнуться с нерегулярными отключениями.

К внешнему интерфейсу устройства должен быть прямой доступ через Интернет. Между Интернетом и устройством не должны использоваться преобразование сетевых адресов (NAT) или брандмауэр.

Чтобы настроить виртуальный IP-адрес для кластеризации брандмауэра, вы должны отключить кластер и предоставить устройство VPN непосредственно общедоступному интерфейсу, с которым может взаимодействовать шлюз.

Убедитесь, что подсети точно совпадают.

Адресные пространства виртуальной сети между виртуальной сетью Azure Stack Hub и локальными определениями должны полностью совпадать.

Подсети между шлюзом локальной сети и локальными определениями должны полностью совпадать для локальной сети.

Создание запроса в службу поддержки

Если ни один из предыдущих шагов не решит проблему, создайте запрос в службу поддержки и используйте средство сбора журналов по запросу для предоставления журналов.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по