Пиринг между виртуальными сетями

Пиринг виртуальных сетей позволяет легко подключать виртуальные сети в среде Azure Stack Hub. После создания пиринговой связи две виртуальные сети выглядят как одна сеть в плане подключения. Трафик между виртуальными машинами использует базовую инфраструктуру SDN. Как и трафик между виртуальными машинами в одной сети, трафик направляется только через частную сеть Azure Stack Hub.

Azure Stack Hub не поддерживает глобальный пиринг, так как понятие "регионы" не применяется.

Ниже перечислены преимущества пиринга виртуальных сетей.

- Подключение с низкой задержкой и высокой пропускной способностью между ресурсами в разных виртуальных сетях в одной метке Azure Stack Hub.

- Возможность ресурсов в одной виртуальной сети взаимодействовать с ресурсами в другой виртуальной сети в той же метке Azure Stack Hub.

- Возможность передачи данных между виртуальными сетями между разными подписками в пределах одного Microsoft Entra клиента.

- Отсутствие задержки при доступе к ресурсам в любой виртуальной сети при создании пиринга или после его создания.

Сетевой трафик между одноранговыми виртуальными сетями является закрытым. Трафик между виртуальными сетями хранится на уровне инфраструктуры. При обмене данными между виртуальными сетями не требуется общедоступный Интернет, шлюзы или шифрование.

Соединение

После создания пиринговой связи между виртуальными сетями ресурсы в одной виртуальной сети могут напрямую подключаться к ресурсам в связанной виртуальной сети.

Задержки в сети между виртуальными машинами в пиринговых виртуальных сетях такие же, как и в пределах одной виртуальной сети. Пропускная способность сети зависит от пропускной способности виртуальной машины, которая пропорциональна ее размеру. Дополнительные ограничения пропускной способности при пиринге не применяются.

Трафик между виртуальными машинами в одноранговых виртуальных сетях направляется непосредственно через уровень SDN, а не через шлюз или через общедоступный Интернет.

Чтобы заблокировать доступ к другим виртуальным сетям или подсетям, в любой виртуальной сети можно, при желании, использовать группы безопасности сети. При настройке пиринга между виртуальными сетями можно открыть или закрыть правила группы безопасности сети между виртуальными сетями. Если вы откроете полное подключение между одноранговыми виртуальными сетями, можно применить группы безопасности сети, чтобы заблокировать или запретить конкретный доступ. По умолчанию используется полное подключение. Дополнительные сведения о группах безопасности сети см. в разделе Группы безопасности.

Цепочка служб

Цепочка служб позволяет направлять трафик из одной виртуальной сети на виртуальное устройство или шлюз в одноранговой сети через определенные пользователем маршруты.

Чтобы включить цепочку служб, настройте определяемые пользователем маршруты, указывающие, какие виртуальные машины в одноранговых виртуальных сетях используются для IP-адреса следующего прыжка.

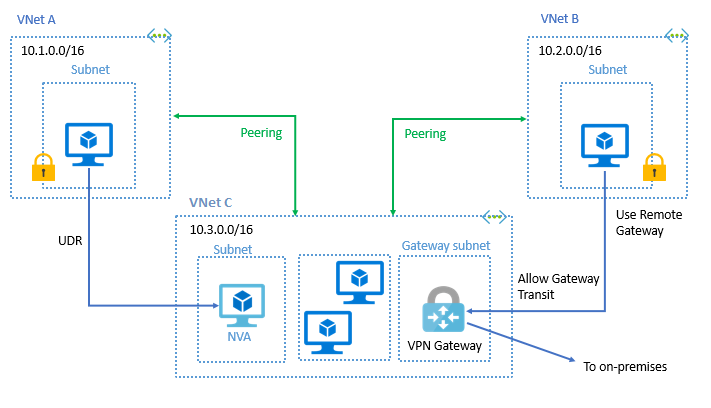

Вы можете развернуть звездообразную сеть, где в виртуальной сети концентратора размещаются компоненты инфраструктуры, такие как виртуальная сеть (модуль) или VPN-шлюз. Все остальные виртуальные сети ("лучи") могут подключаться по пиринговой связи к центральной виртуальной сети. Трафик проходит через виртуальные сетевые модули или VPN-шлюзы в центральной виртуальной сети.

Пиринг виртуальных сетей позволяет следующим прыжком в определяемом пользователем маршруте быть IP-адресом виртуальной машины в пиринговой виртуальной сети. Дополнительные сведения об определяемых пользователем маршрутах см. в статье Определяемые пользователем маршруты и IP-пересылка. Сведения о создании топологии с центральной и периферийной сетью см. в Топология с центральной и периферийной сетью в Azure.

Использование шлюзов для локального подключения

Каждая виртуальная сеть, включая одноранговую виртуальную сеть, может иметь собственный шлюз. Виртуальная сеть может использовать свой шлюз для подключения к локальной сети. Ознакомьтесь с документацией по шлюзу виртуальная сеть Azure Stack Hub.

Можно также использовать шлюз в одной из этих одноранговых сетей в качестве транзитного пункта при подключении к локальной сети. В этом случае виртуальная сеть, использующая удаленный шлюз, не может иметь свой собственный. У виртуальной сети может быть только один шлюз. Шлюз является локальным или удаленным шлюзом в одноранговой виртуальной сети, как показано на следующем рисунке.

Обратите внимание, что перед включением параметров UseRemoteGateways в пиринге в VPN-шлюзе необходимо создать объект Connection.

Важно!

Azure Stack Hub настраивает системные маршруты на основе подсетей пиринговых виртуальных сетей, а не префикса адреса виртуальной сети. Это отличается от реализации Azure. Если вы хотите переопределить системные маршруты по умолчанию, например сценарий, описанный в разделе Сценарий. Маршрутизация трафика через сетевой виртуальный модуль (NVA) или звездообразную топологию сети в Azure, в которой требуется маршрутизировать трафик на NVA или брандмауэр (модуль), необходимо создать запись маршрута для каждой подсети в виртуальной сети.

Конфигурация пиринга виртуальных сетей

Разрешить доступ к виртуальной сети: Включение связи между виртуальными сетями позволяет ресурсам, подключенным к любой из виртуальных сетей, взаимодействовать друг с другом с той же пропускной способностью и задержкой, как если бы они были подключены к одной виртуальной сети. Весь обмен данными между ресурсами в двух виртуальных сетях направляется через внутренний уровень SDN.

Одной из причин запрета доступа к сети может быть сценарий, когда вы выполнили пиринг виртуальной сети с другой виртуальной сетью, но иногда хотите отключить поток трафика между двумя виртуальными сетями. Включение и отключение может оказаться более удобным, чем удаление и повторное создание пиринга. Если этот параметр отключен, трафик не передается между одноранговой виртуальной сетью.

Разрешить перенаправленный трафик. Установите этот флажок, чтобы разрешить трафик, переадресованный виртуальным сетевым модулем в виртуальной сети (то есть который не был изначально передан из виртуальной сети) в поток для этой виртуальной сети с помощью пиринга. Например, рассмотрим три виртуальные сети: Spoke1, Spoke2 и Hub. Пиринг существует между каждой виртуальной сеть Spoke и виртуальной сетью Hub, но между виртуальными сетями Spoke пиринг отсутствует. Виртуальный сетевой модуль развернут в виртуальной сети Hub, и к каждой виртуальной сети Spoke применяются определяемые пользователем маршруты, направляющие трафик между подсетями через виртуальный сетевой модуль. Если этот флажок не установлен для пиринга между виртуальной сетью каждого луча и виртуальной сетью узла, то трафик между виртуальными сетями лучей не проходит, так как узел не перенаправляет трафик между виртуальными сетями. Если эта возможность активирована, перенаправленный трафик передается с помощью пирингового подключения, но при этом определяемые пользователем маршруты или виртуальные модули сетей не создаются. Определяемые пользователем маршруты или виртуальные модули сетей создаются отдельно. Дополнительные сведения об определяемых пользователем маршрутах. Вам не нужно проверка этот параметр, если трафик пересылается между виртуальными сетями через VPN-шлюз.

Разрешить транзит через шлюз: Установите этот флажок, если к этой виртуальной сети подключен шлюз виртуальной сети и хотите разрешить трафик из одноранговой виртуальной сети проходить через шлюз. Например, исходная виртуальная сеть может быть подключена к локальной сети через шлюз виртуальной сети. Если установить этот флажок, то трафик из пиринговой виртуальной сети будет передаваться в локальную сеть через шлюз, подключенный к этой виртуальной сети. Если этот флажок установлен, в пиринговой виртуальной сети нельзя настроить шлюз. Для одноранговой виртуальной сети должен быть установлен флажок Использовать удаленные шлюзы при настройке пиринга из другой виртуальной сети в эту виртуальную сеть. Если оставить этот флажок снят (по умолчанию), трафик из одноранговой виртуальной сети по-прежнему передается в эту виртуальную сеть, но не может проходить через шлюз виртуальной сети, подключенный к этой виртуальной сети.

Использовать удаленные шлюзы. Установите этот флажок, чтобы трафик из исходной виртуальной сети проходил через шлюз, подключенный к виртуальной сети, с которой устанавливается пиринг. Например, к виртуальной сети, с которой устанавливается пиринг, подключен VPN-шлюз, обеспечивающий обмен данными с локальной сетью. После установки этого флажка трафик из исходной виртуальной сети проходит через VPN-шлюз, подключенный к пиринговой виртуальной сети. Если вы проверка это поле, к пиринговой виртуальной сети должен быть подключен шлюз виртуальной сети и установлен флажок Разрешить транзит шлюза. Если оставить этот флажок снят (по умолчанию), трафик из одноранговой виртуальной сети по-прежнему может поступать в эту виртуальную сеть, но не может проходить через шлюз виртуальной сети, подключенный к этой виртуальной сети.

Невозможно использовать удаленные шлюзы, если в виртуальной сети уже настроен шлюз.

Разрешения

Убедитесь, что при создании пирингов с виртуальными сетями в разных подписках в пределах одного клиента Microsoft Entra учетным записям назначена по крайней мере роль участника сети.

Важно!

Azure Stack Hub не поддерживает пиринг виртуальных сетей между виртуальными сетями в разных подписках и в разных клиентах Microsoft Entra. Он поддерживает пиринг виртуальных сетей между виртуальными сетями в разных подписках, если эти подписки принадлежат одному Microsoft Entra арендатору. Это отличается от реализации Azure.

Часто задаваемые вопросы о пиринге виртуальных сетей

Что такое пиринг между виртуальными сетями?

Пиринг виртуальных сетей позволяет подключать виртуальные сети. Пиринговая связь между виртуальными сетями позволяет направлять трафик между ними в частном порядке через IPv4-адреса. Виртуальные машины в пиринговых виртуальных сетях могут взаимодействовать друг с другом, как если бы они были в той же сети. Пиринговые подключения виртуальных сетей также можно создать в нескольких подписках в одном Microsoft Entra клиенте.

Поддерживает ли Azure Stack Hub пиринг глобальной виртуальной сети?

Azure Stack Hub не поддерживает глобальный пиринг, так как понятие "регионы" не применяется.

В каком обновлении Azure Stack Hub будет доступен пиринг виртуальных сетей?

Пиринг виртуальных сетей доступен в Azure Stack Hub, начиная с обновления 2008 года.

Можно ли выполнить пиринг виртуальной сети в Azure Stack Hub с виртуальной сетью в Azure?

Нет, пиринг между Azure и Azure Stack Hub в настоящее время не поддерживается.

Можно ли выполнить пиринг виртуальной сети в Azure Stack Hub1 с виртуальной сетью в Azure Stack Hub2?

Нет, пиринг можно создать только между виртуальными сетями в одной системе Azure Stack Hub. Дополнительные сведения о подключении двух виртуальных сетей из разных меток см. в статье Установка подключения виртуальной сети к виртуальной сети в Azure Stack Hub.

Можно ли включить пиринг, если мои виртуальные сети относятся к подпискам в разных клиентах Microsoft Entra?

Нет. Невозможно установить пиринг виртуальных сетей, если ваши подписки принадлежат разным клиентам Microsoft Entra. Это определенное ограничение для Azure Stack Hub.

Можно ли установить пиринг между виртуальной сетью и виртуальной сетью в другой подписке?

Да. Вы можете установить пиринг между виртуальными сетями в разных подписках, если они принадлежат одному Microsoft Entra арендатору.

Есть ли ограничения пропускной способности для пиринговых подключений?

Нет. Пиринг виртуальных сетей не накладывает ограничений на пропускную способность. Пропускная способность ограничивается только виртуальной машиной или вычислительным ресурсом.

Пиринговое подключение виртуальной сети находится в состоянии Инициировано , почему не удается подключиться?

Если пиринговое подключение находится в состоянии Инициировано , это означает, что вы создали только одну ссылку. Чтобы установить успешное подключение, необходимо создать двунаправленную связь. Например, чтобы связать виртуальную сеть A с виртуальной сетью B, необходимо создать связь между виртуальной сетью A и виртуальной сетью B и виртуальной сетью B на виртуальную сеть A. При создании обоих ссылок состояние изменяется на Подключено.

Пиринговое подключение виртуальной сети находится в отключенном состоянии, почему не удается создать пиринговое подключение?

Если пиринговое подключение виртуальной сети находится в отключенном состоянии, это означает, что одна из созданных ссылок была удалена. Чтобы восстановить пиринговое подключение, удалите ссылку и повторно создайте ее.

Зашифрован ли пиринговый трафик виртуальных сетей?

Нет. Трафик между ресурсами в пиринговых виртуальных сетях является частным и изолированным. Он остается полностью на уровне SDN системы Azure Stack Hub.

Если я пирингую виртуальную сеть A с виртуальной сетью B и I пиринговую виртуальную сеть B к виртуальной сети C, означает ли это, что виртуальная сеть A и виртуальная сеть C являются пиринговой?

Нет. Транзитивный пиринг не поддерживается. Необходимо установить пиринг между виртуальными сетями A и VNet C.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по