Руководство. Настройка Azure Active Directory B2C с помощью Azure Брандмауэр веб-приложений

Узнайте, как включить службу azure Брандмауэр веб-приложений (WAF) для клиента Azure Active Directory B2C (Azure AD B2C) с личным доменом. WAF защищает веб-приложения от распространенных эксплойтов и уязвимостей.

Примечание

Эта функция предоставляется в общедоступной предварительной версии.

См. статью Что такое azure Брандмауэр веб-приложений?

Предварительные требования

Для начала работы необходимы перечисленные ниже компоненты и данные.

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

-

Клиент Azure AD B2C — сервер авторизации, который проверяет учетные данные пользователя с помощью настраиваемых политик, определенных в клиенте.

- Также называется поставщиком удостоверений (IdP)

- См. статью Руководство. Создание клиента Azure Active Directory B2C

- Azure Front Door (AFD) — включает личные домены для клиента Azure AD B2C.

- WAF — управляет трафиком, отправленным на сервер авторизации.

Личные домены в Azure AD B2C

Чтобы использовать личные домены в Azure AD B2C, используйте функции личного домена в AFD. См. раздел Включение личных доменов для Azure AD B2C.

Важно!

После настройки личного домена см. раздел Тестирование личного домена.

Включение WAF

Чтобы включить WAF, настройте политику WAF и свяжите ее с AFD для защиты.

Создание политики WAF

Создайте политику WAF с управляемым Azure набором правил по умолчанию (DRS). См. Брандмауэр веб-приложений группы правил и правила DRS.

- Войдите на портал Azure.

- Выберите Создать ресурс.

- Выполните поиск по запросу Azure WAF.

- Выберите Azure Брандмауэр веб-приложений (WAF).

- Нажмите кнопку создания.

- Перейдите на страницу Создание политики WAF .

- Выберите вкладку Основы.

- В поле Политика для выберите Global WAF (Front Door) (Глобальный WAF (Front Door)).

- Для номера SKU Front Door выберите номер SKU "Базовый", "Стандартный" или "Премиум ".

- В поле Подписка выберите имя подписки Front Door.

- В поле Группа ресурсов выберите имя группы ресурсов Front Door.

- В поле Имя политики введите уникальное имя политики WAF.

- Для параметра Состояние политики выберите Включено.

- Для параметра Режим политики выберите Обнаружение.

- Выберите Review + create (Просмотреть и создать).

- Перейдите на вкладку Связь на странице Создание политики WAF.

- Выберите + Связать профиль Front Door.

- В поле Front Door выберите имя Front Door, связанное с Azure AD личным доменом B2C.

- В поле Домены выберите Azure AD личных доменов B2C, с которыми будет связана политика WAF.

- Выберите Добавить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Режимы обнаружения и предотвращения

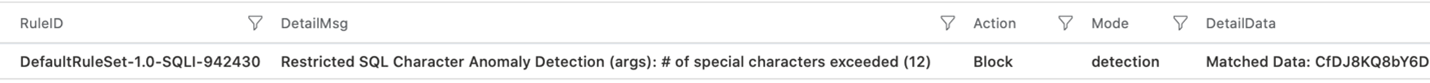

При создании политики WAF она находится в режиме обнаружения. Не рекомендуется отключать режим обнаружения. В этом режиме WAF не блокирует запросы. Вместо этого запросы, соответствующие правилам WAF, регистрируются в журналах WAF.

Дополнительные сведения см. в статье Мониторинг и ведение журнала Брандмауэр веб-приложений Azure

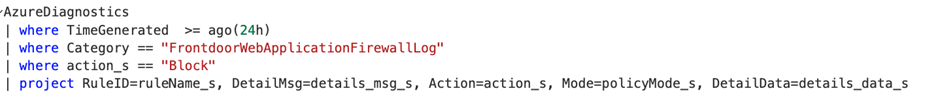

Следующий запрос показывает запросы, заблокированные политикой WAF за последние 24 часа. В частности — имя правила, данные запроса, предпринятое политикой действие и режим политики.

Просмотрите журналы WAF, чтобы определить, вызывают ли правила политики ложные срабатывания. Затем исключите правила WAF на основе журналов WAF.

Дополнительные сведения: Определение правил исключения на основе журналов Брандмауэр веб-приложений

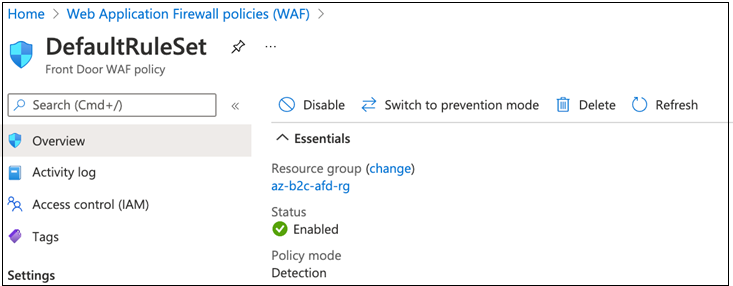

Переключение режимов

Чтобы увидеть, как работает WAF, выберите Переключиться в режим предотвращения, чтобы изменить режим обнаружения на Предотвращение. Запросы, соответствующие правилам в DRS, блокируются и регистрируются в журналах WAF.

Чтобы отменить изменения в режим обнаружения, выберите Переключиться в режим обнаружения.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по