Краткое руководство. Настройка входа в классическое приложение с помощью Azure Active Directory B2C

Azure Active Directory (Azure AD) B2C обеспечивает управление идентификаторами облака для защиты приложения, бизнеса и клиентов. Azure AD B2C позволяет приложениям аутентифицироваться в учетных записях социальных сетей и корпоративных учетных записях с помощью протоколов на базе открытых стандартов. В этом кратком руководстве мы будем использовать классическое приложение Windows Presentation Foundation (WPF) для входа с помощью поставщика удостоверений в социальных сетях и вызова защищенного веб-API Azure AD B2C.

Если у вас еще нет подписки Azure, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

Необходимые компоненты

Visual Studio 2019 с рабочей нагрузкой ASP.NET и веб-разработка.

Учетная запись социальных сетей Facebook, Google или Майкрософт.

Скачайте ZIP-файл или клонируйте репозиторий Azure-Samples/active-directory-b2c-dotnet-desktop на сайте GitHub.

git clone https://github.com/Azure-Samples/active-directory-b2c-dotnet-desktop.git

Запуск приложения в Visual Studio

- В папке с проектом приложения откройте решение active-directory-b2c-wpf.sln в Visual Studio.

- Восстановите пакеты NuGet.

- Нажмите клавишу F5 для запуска отладки приложения.

Вход с помощью учетной записи

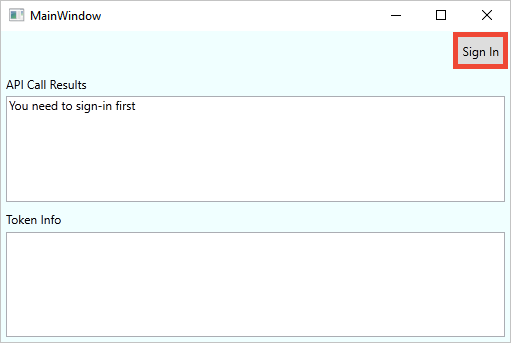

Выберите Вход, чтобы запустить рабочий процесс Регистрация или вход.

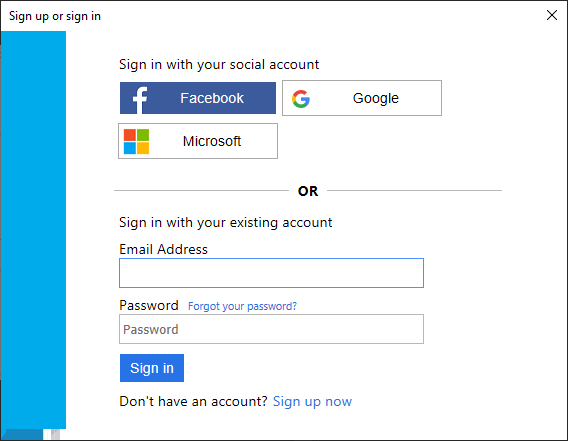

Пример поддерживает несколько вариантов регистрации, в том числе использование поставщика удостоверений социальных сетей или создание локальной учетной записи на основе адреса электронной почты. В рамках этого краткого руководства используется учетная запись поставщика удостоверений в социальных сетях (Facebook, Google или Майкрософт).

В Azure AD B2C в качестве примера веб-приложения предоставляется страница входа для вымышленной компании Fabrikam. Чтобы зарегистрироваться с помощью поставщика удостоверений в социальных сетях, нажмите кнопку поставщика удостоверений, которого нужно использовать.

Выполните проверку подлинности (вход) с помощью данных учетной записи социальных сетей и авторизацию приложения для чтения информации из учетной записи социальных сетей. Предоставляя доступ, приложение может получить сведения о профиле из учетной записи социальных сетей (например, имя и город).

Завершите процесс входа для поставщика удостоверений.

Сведения о профиле новой учетной записи будут заполнены информацией из учетной записи социальных сетей.

Изменение профиля

Azure AD B2C позволяет пользователям изменять их профили. Образец веб-приложения использует для рабочего процесса поток пользователя по изменению профиля Azure AD B2C.

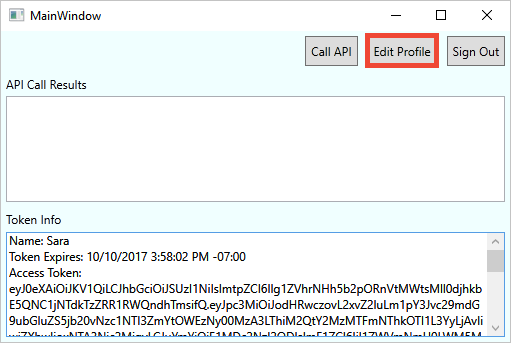

В приложении в строке меню выберите Изменить профиль, чтобы изменить созданный профиль.

Выберите поставщик удостоверений, связанный с созданной учетной записью. Например, если при создании учетной записи в качестве поставщика удостоверений использовался Facebook, выберите Facebook, чтобы изменить сведения связанного профиля.

Измените значение Отображаемое имя или Город и нажмите кнопку Продолжить.

Новый маркер доступа появится в текстовом поле Token info (Сведения о маркере). Если вы хотите проверить изменения для профиля, скопируйте и вставьте маркер доступа в декодер маркеров https://jwt.ms.

Получение доступа к защищенному ресурсу API

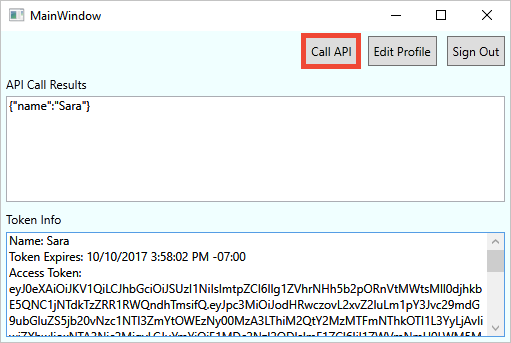

Выберите Вызвать API, чтобы отправить запрос к защищенному ресурсу.

Приложение включает маркер доступа Microsoft Entra в запрос к защищенному ресурсу веб-API. Веб-API отправляет отображаемое имя, содержащееся в маркере доступа.

Вы успешно применили свою учетную запись пользователя Azure AD B2C, чтобы выполнить авторизованный вызов защищенного веб-API Azure AD B2C.

Очистка ресурсов

Вы можете использовать свой клиент Azure AD B2C при работе с другими руководствами или краткими пособиями по Azure AD B2C. Удалите клиент Azure AD B2C, если он больше не нужен.

Следующие шаги

В этом кратком руководстве используется пример классического приложения для выполнения следующих задач:

- вход в систему с пользовательской страницы входа;

- вход с помощью поставщика удостоверений социальных сетей;

- создание учетной записи Azure AD B2C;

- вызов веб-API, защищенного Azure AD B2C.

Попробуйте создать собственный клиент Azure AD B2C.