Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповая политика, LDAP, проверка подлинности Kerberos/NTLM, полностью совместимая с Windows Server Active Directory. С помощью управляемого домена доменных служб можно предоставить функции присоединения к домену и управление виртуальными машинами в Azure. В этом руководстве показано, как создать виртуальную машину Windows Server и присоединить ее к управляемому домену.

В этом руководстве описано следующее:

- создание виртуальной машины Windows Server;

- подключение виртуальной машины Windows Server к виртуальной сети Azure;

- Присоединение виртуальной машины к управляемому домену

Если у вас нет подписки Azure, создайте учетную запись перед началом работы.

Предварительные условия

Для работы с этим учебником требуются следующие ресурсы:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с вашей подпиской, либо синхронизирован с локальным каталогом, либо только с облачным каталогом.

- При необходимости создайте клиент Microsoft Entra или свяжите подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости создайте и настройте управляемый домен доменных служб Microsoft Entra.

- Учетная запись пользователя, входящая в управляемый домен.

- Убедитесь, что синхронизация хэша паролей Microsoft Entra Connect или самостоятельный сброс пароля выполнена, чтобы учетная запись могла войти в управляемый домен.

- Узел Azure Bastion, развернутый в вашей виртуальной сети служб домена.

- При необходимости создайте сервер Azure Bastion.

Если у вас уже есть виртуальная машина, которую вы хотите присоединить к домену, перейдите к разделу, чтобы присоединить виртуальную машину к управляемому домену.

Войдите на портал Azure

В этом руководстве вы создадите виртуальную машину Windows Server для присоединения к управляемому домену с помощью портала Azure. Чтобы приступить к работе, войдите на портал Azure .

Создание виртуальной машины Windows Server

Чтобы продемонстрировать, как присоединить компьютер к управляемому домену, мы для начала создадим виртуальную машину Windows Server. Эта виртуальная машина подключается к виртуальной сети Azure, которая обеспечивает подключение к управляемому домену. Процесс присоединения к управляемому домену аналогичен присоединению к обычному локальному домену доменных служб Active Directory.

Если у вас уже есть виртуальная машина, которую вы хотите присоединить к домену, перейдите к разделу, чтобы присоединить виртуальную машину к управляемому домену.

В меню портала Azure или на домашней странице выберите "Создать ресурс".

Под виртуальной машиной нажмите кнопку "Создать".

В окне "Основы " настройте эти параметры для виртуальной машины. Используйте значения по умолчанию для других параметров.

Параметр Предлагаемое значение Группа ресурсов Выберите или создайте группу ресурсов, например myResourceGroup Имя виртуальной машины Введите имя виртуальной машины, например myVM Область/регион Выберите регион, в который нужно создать виртуальную машину, например восточную часть США Изображение Выбор версии Windows Server Имя пользователя Введите имя пользователя для учетной записи локального администратора, чтобы создать на виртуальной машине, например azureuser Пароль Введите и подтвердите надежный пароль для локального администратора, который будет создан на виртуальной машине. Не вводите учетные данные пользователя домена. Windows LAPS не поддерживается. По умолчанию виртуальные машины, созданные в Azure, доступны из Интернета с помощью RDP. Если протокол RDP включен, атаки автоматического входа, скорее всего, будут возникать, что может отключить учетные записи с общими именами, такими как администратор или администратор из-за нескольких неудачных попыток входа.

Протокол RDP нужно включать только при необходимости и только для нескольких разрешенных IP-адресов. Такая конфигурация повышает безопасность виртуальной машины и сокращает потенциальную область атаки. Или создайте и используйте узел Bastion Azure, чтобы разрешить доступ только через Центр администрирования Microsoft Entra по протоколу TLS. На следующем этапе этого учебника вы будете использовать Azure Bastion для безопасного подключения к виртуальной машине.

В разделе "Общедоступные входящие порты" выберите "Нет".

По завершении нажмите кнопку "Далее: диски".

В раскрывающемся меню для типа диска ОС выберите "Стандартный SSD", а затем нажмите кнопку "Далее: сеть".

Виртуальная машина должна подключаться к подсети виртуальной сети Azure, которая может взаимодействовать с подсетью, где развернут управляемый домен. Мы рекомендуем развертывать управляемый домен в собственной выделенной подсети. Не развертывайте виртуальную машину в той же подсети, что и управляемый домен.

Есть два основных способа развернуть виртуальную машину и правильно подключить ее к подсети виртуальной сети.

- Создайте или выберите существующую подсеть в той же виртуальной сети, где развернут управляемый домен.

- Выберите подсеть в виртуальной сети Azure, подключенной к ней с помощью пиринга виртуальной сети Azure.

Если вы выберете подсеть виртуальной сети, которая не подключена к подсети управляемого домена, вы не сможете присоединить к нему виртуальную машину. В этом учебнике мы создадим новую подсеть в виртуальной сети Azure.

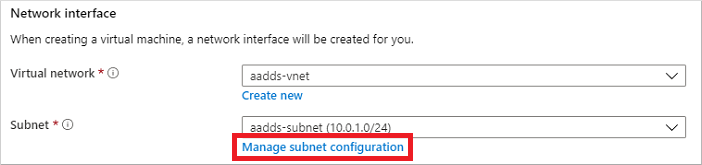

В области "Сеть" выберите виртуальную сеть, в которой развернут управляемый домен, например aadds-vnet

В этом примере показана существующая подсеть aadds-subnet , к которому подключен управляемый домен. Не подключайте виртуальную машину к этой подсети. Чтобы создать подсеть для виртуальной машины, выберите "Управление конфигурацией подсети".

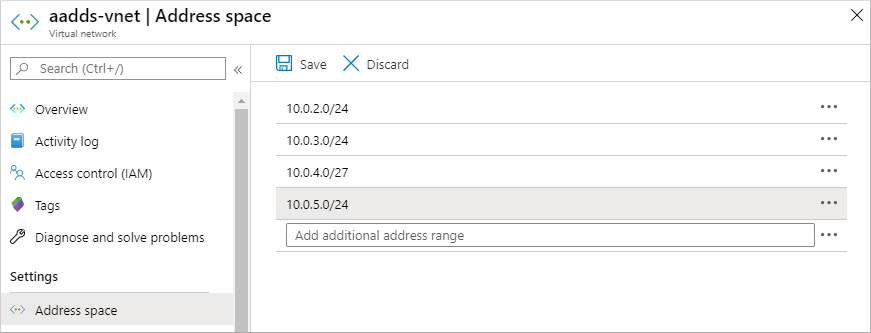

В левом меню окна виртуальной сети выберите адресное пространство. Виртуальная сеть создается с одним адресным пространством 10.0.2.0/24, которое используется подсетью по умолчанию. Другие подсети, такие как для рабочих задач или Azure Bastion, также могут существовать.

Добавьте еще один диапазон IP-адресов к этой виртуальной сети. Размер этого диапазона адресов и фактические значения IP-адресов следует выбирать с учетом уже развернутых сетевых ресурсов. Этот диапазон IP-адресов не должен перекрываться с существующими диапазонами адресов в Azure или локальной среде. Убедитесь, что диапазон IP-адресов достаточно велик для ожидаемого числа виртуальных машин, которые вы собираетесь развернуть в подсети.

В следующем примере добавляется дополнительный диапазон IP-адресов 10.0.5.0/24 . Когда все готово, нажмите кнопку "Сохранить".

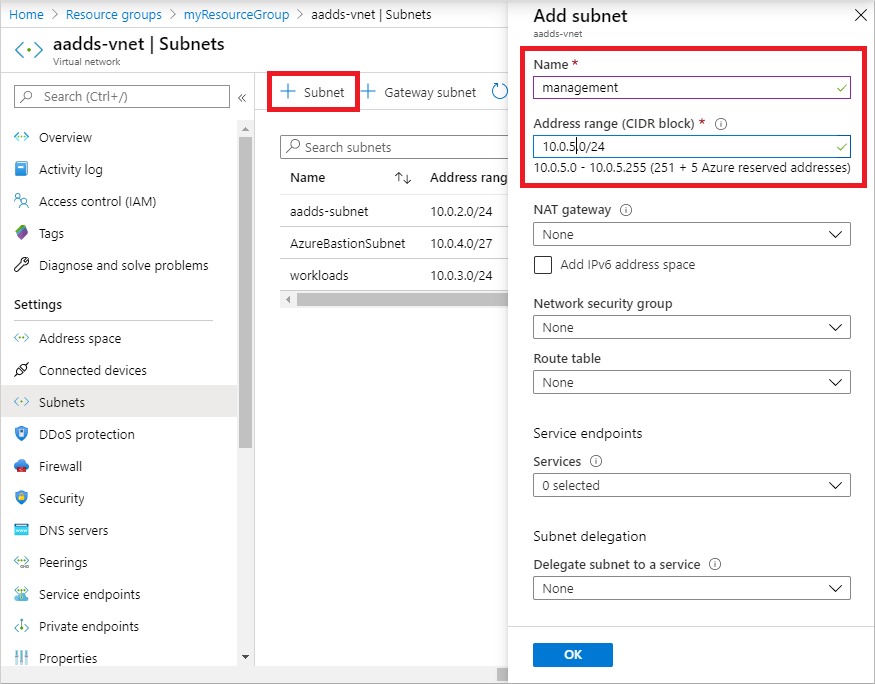

Затем в меню слева в окне виртуальной сети выберите подсети, а затем выберите +Подсеть, чтобы добавить подсеть .

Выберите +Подсеть, а затем введите имя подсети, например управление. Укажите диапазон адресов (блок CIDR), например 10.0.5.0/24. Этот диапазон IP-адресов не должен перекрываться другими существующими диапазонами адресов Azure или локальных адресов. Оставьте другие параметры значениями по умолчанию, а затем нажмите кнопку "ОК".

Создание виртуальной сети занимает несколько секунд. После создания выберите X , чтобы закрыть окно подсети.

Вернитесь в область "Сеть" , чтобы создать виртуальную машину, выберите подсеть, созданную в раскрывающемся меню, например управление. Здесь также убедитесь, что выбрана правильная подсеть, и не развертывайте виртуальную машину в той же подсети, что и управляемый домен.

Для общедоступного IP-адреса выберите "Нет" в раскрывающемся меню. Так как в этом руководстве используется Бастион Azure для подключения к системе управления, вам не нужен общедоступный IP-адрес, назначенный виртуальной машине.

Оставьте другие параметры значениями по умолчанию, а затем нажмите кнопку "Управление".

Установите диагностику загрузки в выключено. Оставьте другие параметры значениями по умолчанию, а затем нажмите кнопку "Проверить и создать".

Просмотрите параметры виртуальной машины и нажмите кнопку "Создать".

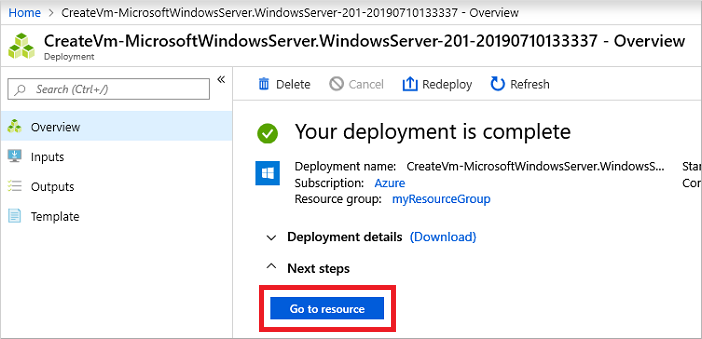

Создание виртуальной машины занимает несколько минут. Центр администрирования Microsoft Entra показывает состояние развертывания. После готовности виртуальной машины выберите "Перейти к ресурсу".

Подключение к виртуальной машине Windows Server

Для безопасного подключения к виртуальным машинам используйте узел Бастиона Azure. В Azure Bastion управляемый узел развертывается в вашей виртуальной сети и предоставляет веб-интерфейс для подключения по RDP или SSH к виртуальным машинам. Для виртуальных машин не требуются общедоступные IP-адреса, и вам не нужно открывать правила группы безопасности сети для внешнего удаленного трафика. Вы подключаетесь к виртуальным машинам с помощью Центра администрирования Microsoft Entra из веб-браузера. При необходимости создайте сервер Azure Bastion.

Чтобы использовать бастион для подключения к вашей виртуальной машине, выполните последующие действия:

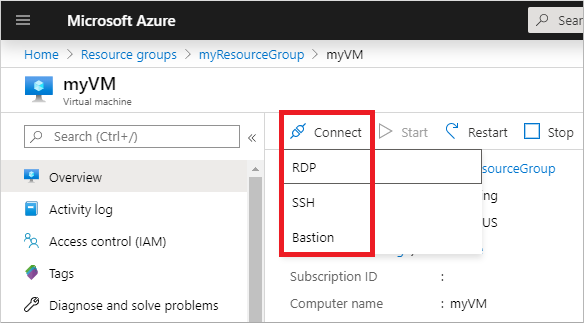

В области "Обзор " для виртуальной машины выберите "Подключиться", а затем " Бастион".

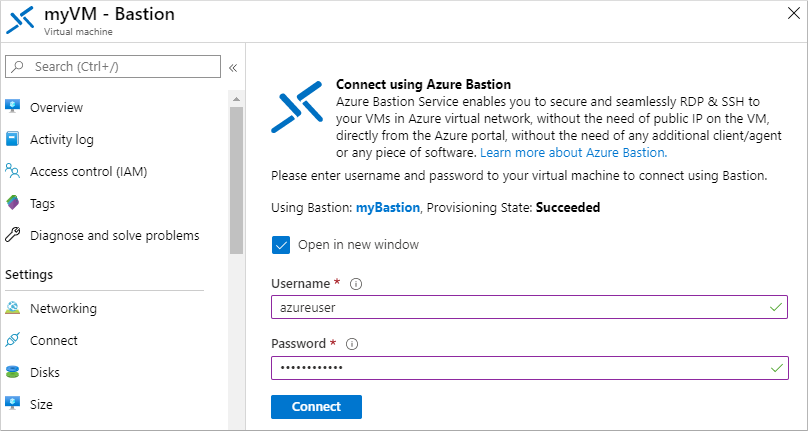

Введите учетные данные для виртуальной машины, указанной в предыдущем разделе, а затем нажмите кнопку "Подключить".

При необходимости разрешите веб-браузеру открывать всплывающие окна, чтобы отобразить соединение с Bastion. Подключение к виртуальной машине займет несколько секунд.

Присоединение виртуальной машины к управляемому домену

После создания виртуальной машины и веб-подключения RDP, установленного с помощью Бастиона Azure, присоединим виртуальную машину Windows Server к управляемому домену. Процесс будет таким же, как и при присоединении к обычному локальному домену доменных служб Active Directory.

Если диспетчер серверов по умолчанию не открывается при входе в виртуальную машину, выберите меню "Пуск " и выберите диспетчер серверов.

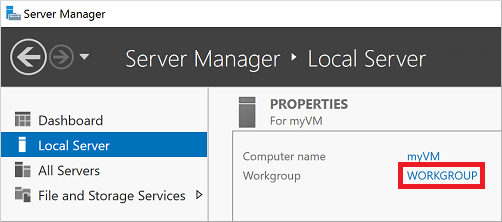

В левой области окна диспетчера серверов выберите локальный сервер. В разделе "Свойства" на правой панели выберите "Рабочая группа".

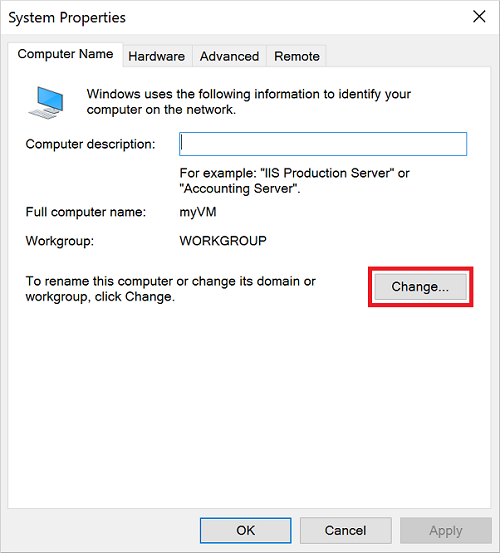

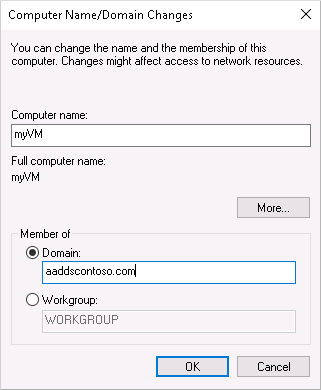

В окне "Свойства системы" выберите "Изменить ", чтобы присоединиться к управляемому домену.

В поле "Домен" укажите имя управляемого домена, например aaddscontoso.com, а затем нажмите кнопку "ОК".

Введите учетные данные для присоединения к домену. Укажите учетные данные пользователя, принадлежащего управляемому домену. Учетная запись должна быть частью управляемого домена или клиента Microsoft Entra. Учетные записи из внешних каталогов, связанных с клиентом Microsoft Entra, не могут правильно пройти проверку подлинности во время процесса присоединения к домену.

Учетные данные учетной записи можно задать одним из следующих способов.

-

Формат основного имени пользователя (UPN) (рекомендуется) — введите суффикс основного имени пользователя (UPN) для учетной записи пользователя, как это настроено в Microsoft Entra ID. Например, суффикс имени пользователя contosoadmin будет

contosoadmin@aaddscontoso.onmicrosoft.com. Существует несколько распространенных сценариев использования, когда формат UPN можно использовать надежно для входа в домен вместо формата SAMAccountName.- Если префикс UPN (User Principal Name) длинный, например deehasareallylongname, SAMAccountName может быть создан автоматически.

- Если несколько пользователей имеют один и тот же префикс UPN в клиенте Microsoft Entra, например dee, формат их SAMAccountName может быть автоматически сформирован.

-

Формат SAMAccountName — введите имя учетной записи в формате SAMAccountName . Например, SAMAccountName пользователя contosoadmin будет

AADDSCONTOSO\contosoadmin.

-

Формат основного имени пользователя (UPN) (рекомендуется) — введите суффикс основного имени пользователя (UPN) для учетной записи пользователя, как это настроено в Microsoft Entra ID. Например, суффикс имени пользователя contosoadmin будет

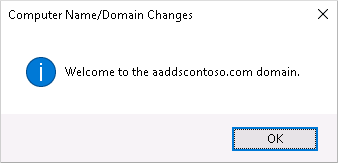

Присоединение к управляемому домену занимает несколько секунд. Когда этот процесс завершится, следующее сообщение приветствует вас в домене.

Нажмите кнопку "ОК ", чтобы продолжить.

Чтобы завершить процесс присоединения к управляемому домену, перезапустите виртуальную машину.

Совет

Вы можете подключить виртуальную машину к домену с помощью PowerShell и командлета Add-Computer. В следующем примере присоединен домен AADDSCONTOSO , а затем перезапускается виртуальная машина. В ответ на приглашение введите учетные данные пользователя, входящего в управляемый домен.

Add-Computer -DomainName AADDSCONTOSO -Restart

Чтобы присоединить виртуальную машину к домену без подключения к ней и ручной настройки, можно использовать командлет Set-AzVmAdDomainExtension в Azure PowerShell.

После перезапуска виртуальной машины Windows Server на нее отправляются все политики, настроенные в управляемом домене. Также вы после этого сможете войти на виртуальную машину Windows Server, используя соответствующие учетные данные домена.

Очистка ресурсов

В следующем учебнике вы используете эту виртуальную машину Windows Server для установки средств управления, которые позволяют администрировать управляемый домен. Если вы не хотите продолжать работу в этой серии руководств, ознакомьтесь со следующими действиями по очистке для удаления виртуальной машины. В противном случае перейдите к следующему руководству.

Отсоединение виртуальной машины от управляемого домена

Чтобы удалить виртуальную машину из управляемого домена, повторите действия, чтобы присоединить виртуальную машину к домену. Вместо присоединения к управляемому домену выберите присоединение к рабочей группе, например рабочей группе по умолчанию. После перезагрузки виртуальной машины объект-компьютер будет удален из управляемого домена.

Если удалить виртуальную машину без подключения из домена, в доменных службах остается потерянный объект компьютера.

Удалите виртуальную машину

Если вы не намерены использовать эту виртуальную машину Windows Server, удалите ее с помощью следующей процедуры.

- В меню слева выберите группы ресурсов

- Выберите группу ресурсов, например myResourceGroup.

- Выберите виртуальную машину, например myVM, а затем нажмите кнопку "Удалить". Нажмите кнопку "Да", чтобы подтвердить удаление ресурса. Удаление виртуальной машины занимает несколько минут.

- При удалении виртуальной машины выберите диск ОС, карту сетевого интерфейса и все другие ресурсы с префиксом myVM и удалите их.

Устранение неполадок при присоединении к домену

Виртуальная машина Windows Server должна успешно присоединиться к управляемому домену точно так же, как обычный локальный компьютер к домену доменных служб Active Directory. Если виртуальная машина Windows Server не может присоединиться к управляемому домену, значит, существуют проблемы с подключением или учетными данными. Изучите следующие разделы по устранению неполадок, чтобы успешно присоединиться к управляемому домену.

Проблемы с подключением

Если не отображается приглашение для ввода учетных данных на присоединение к домену, это означает проблему с подключением. Виртуальная машина не может связаться с управляемым доменом в виртуальной сети.

После каждого из предложенных шагов по устранению неполадок повторяйте попытку присоединить виртуальную машину Windows Server к управляемому домену.

- Убедитесь, что виртуальная машина подключена к той же виртуальной сети, в которую включены доменные службы или имеет одноранговое сетевое подключение.

- Попробуйте выполнить пинг по DNS-имени управляемого домена, например

ping aaddscontoso.com.- Если проверка связи завершается сбоем, попробуйте выполнить проверку IP-адресов управляемого домена, например

ping 10.0.0.4. IP-адрес среды отображается на странице "Свойства " при выборе управляемого домена из списка ресурсов Azure. - Если вы можете пинговать IP-адрес, но не доменное имя, это может указывать на неправильную настройку DNS. Подтвердите, что IP-адреса управляемого домена настроены как DNS-серверы для виртуальной сети.

- Если проверка связи завершается сбоем, попробуйте выполнить проверку IP-адресов управляемого домена, например

- Попробуйте очистить кэш сопоставителя DNS на виртуальной машине с помощью команды

ipconfig /flushdns.

Проблемы, связанные с учетными данными

Если появляется запрос на ввод учетных данных для присоединения к домену, но после их ввода вы получаете сообщение об ошибке, значит, виртуальная машина может подключиться к управляемому домену, Предоставленные вами учетные данные не позволяют виртуальной машине присоединиться к управляемому домену.

После каждого из предложенных шагов по устранению неполадок повторяйте попытку присоединить виртуальную машину Windows Server к управляемому домену.

- Убедитесь, что используемая учетная запись пользователя принадлежит к управляемому домену.

- Убедитесь, что учетная запись является частью управляемого домена или клиента Microsoft Entra. Учетные записи из внешних каталогов, связанных с клиентом Microsoft Entra, не могут правильно пройти проверку подлинности во время процесса присоединения к домену.

- Попробуйте использовать формат UPN для указания учетных данных, таких как

contosoadmin@aaddscontoso.onmicrosoft.com. Если в вашем клиенте есть много пользователей с одинаковым префиксом UPN или если префикс UPN слишком длинный, SAMAccountName для вашей учетной записи может быть автоматически сгенерирован. В этих случаях формат SAMAccountName для вашей учетной записи может отличаться от ожидаемого или используемого в локальном домене. - Убедитесь, что вы включили синхронизацию паролей с управляемым доменом. Без этого шага настройки в управляемом домене не будет необходимых хэшей паролей, что не позволит выполнить аутентификацию при попытке входа.

- Дождитесь, пока завершится синхронизация паролей. При изменении пароля учетной записи пользователя автоматическая фоновая синхронизация с идентификатором Microsoft Entra обновляет пароль в доменных службах. Использовать пароль для присоединения к домену можно будет через некоторое время.

Следующие шаги

Из этого руководства вы узнали, как:

- создание виртуальной машины Windows Server;

- подключение виртуальной машины Windows Server к виртуальной сети Azure;

- Присоединение виртуальной машины к управляемому домену

Для администрирования управляемого домена настройте виртуальную машину управления с помощью Центра администрирования Active Directory (ADAC).