Настройка удаленного доступа к SharePoint через прокси приложения Microsoft Entra

В этом пошаговом руководстве объясняется, как интегрировать локальную ферму SharePoint с прокси приложения Microsoft Entra.

Необходимые компоненты

Необходимые для настройки ресурсы:

- Ферма SharePoint 2013 или более поздней версии. Ферма SharePoint должна быть интегрирована с идентификатором Microsoft Entra.

- Клиент Microsoft Entra с планом, который включает прокси приложения. Дополнительные сведения о планах и ценах на идентификаторы Microsoft Entra.

- Ферма microsoft Office веб-приложения Server для правильного запуска файлов Office из локальной фермы SharePoint.

- Пользовательский проверенный домен в клиенте Microsoft Entra.

- Локальная служба Active Directory синхронизирована с Microsoft Entra Подключение, с помощью которой пользователи могут войти в Azure.

- Соединитель частной сети установлен и запущен на компьютере в корпоративном домене.

Для настройки SharePoint с прокси приложения требуется два URL-адреса:

- Внешний URL-адрес, видимый конечным пользователям и определенный в идентификаторе Microsoft Entra. Этот URL-адрес может использовать личный домен. Узнайте больше о работе с пользовательскими доменами в прокси приложения Microsoft Entra.

- Внутренний URL-адрес, известный только в корпоративном домене и не использующийся напрямую.

Внимание

Чтобы убедиться, что ссылки сопоставлены правильно, следуйте указанным ниже рекомендациям по внутреннему URL-адресу.

- Используйте ПРОТОКОЛ HTTPS.

- Не используйте пользовательские порты.

- В корпоративной системе доменных имен (DNS) создайте узел (A), указывающий на WFE SharePoint (или подсистему балансировки нагрузки), а не псевдоним (CName).

В этой статье используются приведенные ниже значения.

- Внутренний URL-адрес:

https://sharepoint. - Внешний URL-адрес:

https://spsites-demo1984.msappproxy.net/. - Учетная запись пула приложений для веб-приложения SharePoint:

Contoso\spapppool

Шаг 1. Настройка приложения в идентификаторе Microsoft Entra, использующего прокси приложения

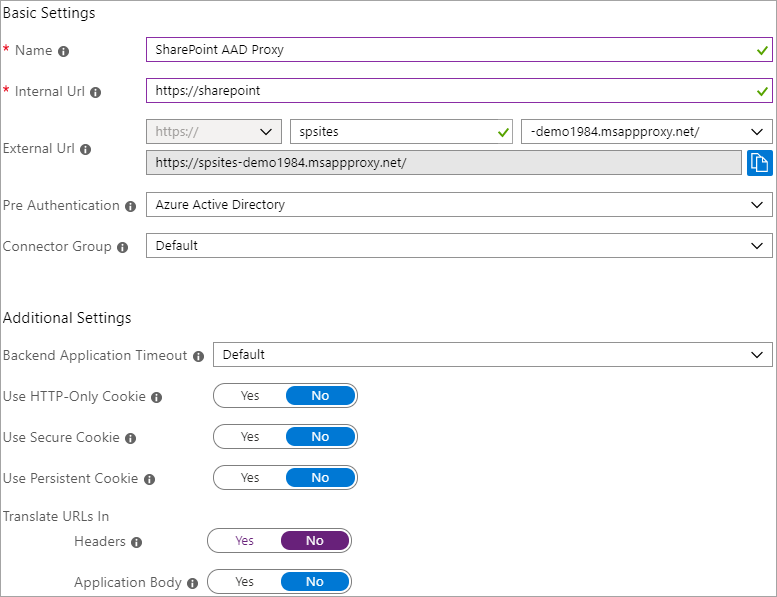

На этом шаге вы создадите приложение в клиенте Microsoft Entra, использующего прокси приложения. Задайте внешний URL-адрес и укажите внутренний URL-адрес, который будет использоваться позже в SharePoint.

Создайте приложение, как описано в следующих параметрах. Пошаговые инструкции см. в статье "Публикация приложений с помощью прокси приложения Microsoft Entra".

- Внутренний URL-адрес: внутренний URL-адрес SharePoint, заданный позже в SharePoint, например

https://sharepoint. - Предварительная проверка подлинности:

Microsoft Entra ID. - Перевод URL-адресов в заголовках:

No. - Перевод URL-адресов в тексте приложения:

No

- Внутренний URL-адрес: внутренний URL-адрес SharePoint, заданный позже в SharePoint, например

После публикации приложения выполните следующие действия, чтобы настроить параметры единого входа.

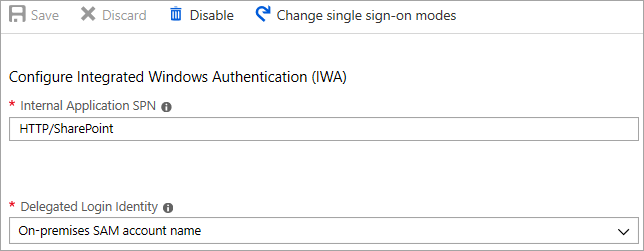

- На странице приложения на портале выберите Единый вход.

- В режиме единого входа выберите встроенную проверку подлинности Windows.

- Задайте имя субъекта-службы внутренних приложений (SPN) значением, заданным ранее. В этом примере используется значение

HTTP/sharepoint. - В разделе Делегированное удостоверение входа выберите наиболее подходящий вариант для конфигурации леса доменных служб Active Directory. Например, если в лесу имеется один домен Active Directory, выберите Имя локальной учетной записи управления лицензиями (SAM), как показано на следующем снимке экрана. Но если пользователи не в том же домене, что и серверы sharePoint и серверы соединителя частной сети, выберите локальное имя участника-пользователя (не показано на снимке экрана).

Завершите настройку приложения, перейдите в раздел "Пользователи и группы " и назначьте пользователям доступ к этому приложению.

Шаг 2. Настройка веб-приложения SharePoint

Веб-приложение SharePoint должно быть настроено с помощью Kerberos и соответствующих альтернативных сопоставлений доступа для правильной работы с прокси-сервером приложения Microsoft Entra. Есть два возможных варианта.

- Создайте веб-приложение и используйте только зону по умолчанию . Использование зоны по умолчанию является предпочтительным вариантом, он предлагает лучший опыт работы с SharePoint. Например, ссылки на оповещения электронной почты, создаваемые SharePoint, указывают на зону по умолчанию .

- Расширение существующего веб-приложения для настройки Kerberos в зоне, отличной от зоны по умолчанию.

Внимание

Независимо от используемой зоны, учетная запись пула приложений веб-приложения SharePoint должна быть учетной записью домена для правильной работы Kerberos.

Создание веб-приложения SharePoint

В скрипте показан пример создания нового веб-приложения с помощью зоны по умолчанию . использование зоны по умолчанию — предпочтительный вариант.

Запустите оболочку управления SharePoint и запустите скрипт.

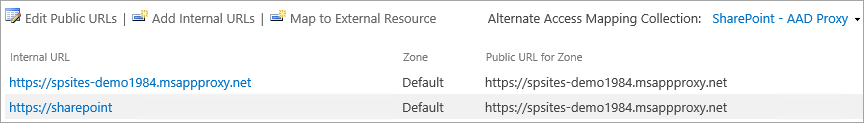

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalОткройте страницу центра администрирования SharePoint.

В разделе Параметры системы выберите Настройка сопоставлений альтернативного доступа. Откроется окно Коллекция сопоставлений альтернативного доступа.

Отфильтруйте отображение с помощью нового веб-приложения.

Если вы расширяете существующее веб-приложение в новую зону.

Запустите оболочку управления SharePoint и запустите следующий скрипт.

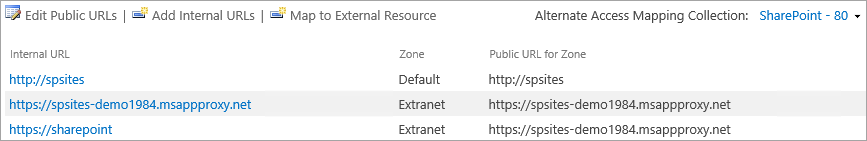

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. Откройте страницу центра администрирования SharePoint.

В разделе Параметры системы выберите Настройка сопоставлений альтернативного доступа. Откроется окно Коллекция сопоставлений альтернативного доступа.

Отфильтруйте отображение с помощью расширенного веб-приложения.

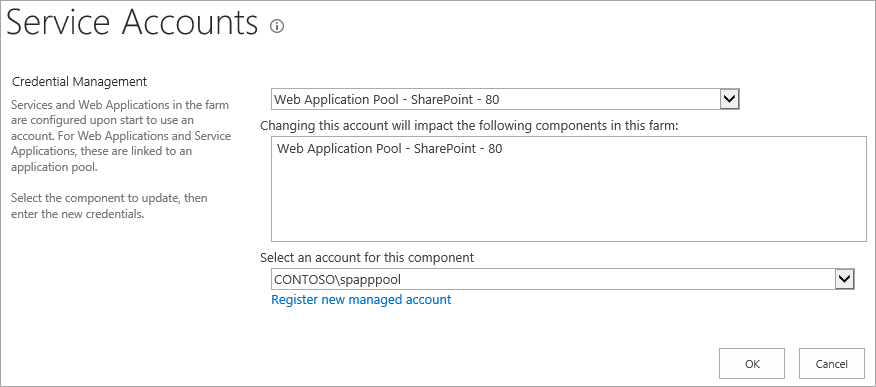

Проверьте, что веб-приложение SharePoint работает под учетной записью домена.

Чтобы выяснить учетную запись, в которой выполняется пул приложений веб-приложения SharePoint, и убедиться, что это учетная запись домена, выполните следующие действия.

Откройте страницу центра администрирования SharePoint.

Щелкните Безопасность и выберите Настройка учетных записей служб.

Выберите Пул веб-приложений — ИмяВашегоВеб-приложения.

Убедитесь, что выбор учетной записи для этого компонента возвращает учетную запись домена и запомните ее, так как вы используете ее на следующем шаге.

Убедитесь, что сертификат HTTPS настроен для сайта IIS зоны экстрасети.

Так как внутренний URL-адрес использует протокол HTTPS (https://SharePoint/), на сайте служб IIS должен быть установлен сертификат.

Откройте консоль Windows PowerShell.

Выполните следующий скрипт, чтобы создать самозаверяющий сертификат и добавить его в компьютер

MY store.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Внимание

Самозаверяющие сертификаты допустимо использовать только для целей тестирования. В рабочей среде мы настоятельно рекомендуем использовать только сертификаты, выданные центром сертификации.

Откройте консоль диспетчера IIS.

Разверните сервер в представлении дерева, разверните узел "Сайты", выберите сайт прокси-сервера идентификатора Microsoft Entra ID и выберите "Привязки".

Выберите Привязка HTTPS и щелкните Изменить.

В поле сертификата SSL выберите сертификат SharePoint и щелкните ОК.

Теперь вы можете получить доступ к сайту SharePoint за пределами прокси приложения Microsoft Entra.

Шаг 3. Настройка ограниченного делегирования Kerberos

Пользователи изначально проходят проверку подлинности в идентификаторе Microsoft Entra, а затем в SharePoint с помощью Kerberos через соединитель частной сети Microsoft Entra. Чтобы разрешить соединителю получить маркер Kerberos от имени пользователя Microsoft Entra, необходимо настроить ограниченное делегирование Kerberos (KCD) с переходом протокола. Дополнительные сведения о KCD см. в Обзоре ограниченного делегирования Kerberos.

Задание имени субъекта-службы (SPN) для учетной записи службы SharePoint

В этой статье внутренний URL-адрес имеет значение https://sharepoint, и поэтому имя субъекта-службы (SPN) — HTTP/sharepoint. Эти значения необходимо заменить значениями, соответствующими вашей среде.

Чтобы зарегистрировать имя субъекта-службы HTTP/sharepoint для учетной записи пула приложений SharePoint Contoso\spapppool, выполните следующую команду в командной строке в качестве администратора домена:

setspn -S HTTP/sharepoint Contoso\spapppool

Команда Setspn выполняет поиск имени субъекта-службы, прежде чем его добавить. Если такое имя уже существует, вы увидите ошибку Повторяющееся значение имени субъекта-службы. Удалите существующую имя субъекта-службы. Убедитесь, что имя субъекта-службы было успешно добавлено, выполнив Setspn команду с параметром -L . Дополнительные сведения о команде см. в разделе Setpn.

Убедитесь, что соединитель является доверенным для делегирования на имя субъекта-службы, добавленное в учетную запись пула приложений SharePoint.

Настройте KCD, чтобы служба прокси приложения Microsoft Entra может делегировать удостоверения пользователей учетной записи пула приложений SharePoint. Настройте KCD, включив соединитель частной сети для получения билетов Kerberos для пользователей, прошедших проверку подлинности в идентификаторе Microsoft Entra. Затем этот сервер передает контекст в целевое приложение (в нашем случае SharePoint).

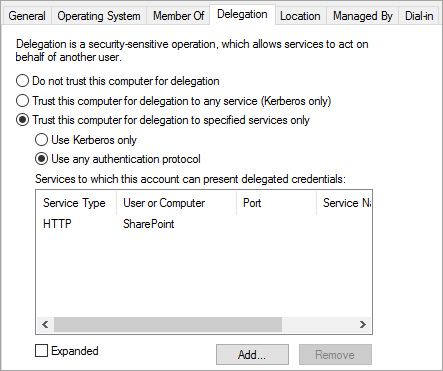

Чтобы настроить KCD, выполните следующие действия для каждого компьютера соединителя.

Войдите в контроллер домена от имени администратора домена, а затем перейдите к компоненту Пользователи и компьютеры Active Directory.

Найдите компьютер под управлением соединителя частной сети Microsoft Entra. В данном примере это компьютер, на котором работает SharePoint Server.

Дважды щелкните компьютер и перейдите на вкладку "Делегирование ".

Установите флажок Доверять этому компьютеру для делегирования только указанным службам. а затем — Use any authentication protocol (Использовать любой протокол проверки подлинности).

Нажмите кнопку Добавить, выберите Пользователи или компьютеры и укажите учетную запись пула приложений SharePoint. Например:

Contoso\spapppool.В списке имени участника-службы выберите созданный ранее для учетной записи службы.

Нажмите кнопку ОК, а затем еще раз нажмите кнопку ОК, чтобы сохранить изменения.

Теперь все готово для входа в SharePoint с использованием внешнего URL-адреса и проверки подлинности в Azure.

Устранение неполадок при входе

Если вход на сайт не работает, вы можете получить дополнительные сведения о проблеме в журналах Подключение or: на компьютере под управлением соединителя откройте средство просмотра событий, перейдите в журналы>Microsoft>Entra Private network> Подключение or и проверьте журнал Администратор.