Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Аутентификация на основе сертификатов (CBA) с федерацией позволяет Microsoft Entra ID аутентифицировать вас с помощью клиентского сертификата на устройствах Windows, Android или iOS при подключении вашей учетной записи Exchange Online.

- Мобильные приложения Майкрософт, такие как Microsoft Outlook и Microsoft Word

- Клиенты Exchange ActiveSync (EAS)

Настройка этой функции устраняет необходимость ввода сочетания имени пользователя и пароля в определенные почтовые и приложения Microsoft Office на мобильном устройстве.

Заметка

В качестве альтернативы организации могут развертывать Microsoft Entra CBA без необходимости федерации. Дополнительные сведения см. в разделе "Обзор проверки подлинности на основе сертификата Microsoft Entra" с идентификатором Microsoft Entra.

Эта тема:

- Предоставляет инструкции по настройке и использованию аутентификации на основе сертификата (CBA) для пользователей арендаторов в планах Office 365 для корпоративного сектора, бизнеса, образования и правительства США.

- Предполагается, что у вас уже есть инфраструктура открытых ключей (PKI ) и настроен AD FS ().

Требования

Чтобы настроить CBA с федерацией, следующие утверждения должны быть истинными:

- CBA с поддержкой федерации доступен только в федеративных средах для браузерных приложений, нативных клиентов с использованием современных методов аутентификации или библиотек MSAL. Одним из исключений является Exchange Active Sync (EAS) для Exchange Online (EXO), который можно использовать для федеративных и управляемых учетных записей. Чтобы настроить Microsoft Entra CBA без необходимости федерации, см. инструкции по настройке проверки подлинности на основе сертификата Microsoft Entra.

- Корневой центр сертификации и все промежуточные центры сертификации должны быть настроены в идентификаторе Microsoft Entra.

- Каждый центр сертификации должен иметь список отзыва сертификатов (CRL), на который можно ссылаться по URL-адресу для доступа к Интернету.

- Необходимо иметь по крайней мере один центр сертификации, настроенный в идентификаторе Microsoft Entra. Связанные действия см. в разделе "Настройка центров сертификации ".

- Для клиентов Exchange ActiveSync клиентский сертификат должен иметь маршрутизируемый электронный адрес пользователя в Exchange Online в поле Principal Name или значения имени RFC822 в поле альтернативного имени субъекта. Идентификатор Microsoft Entra сопоставляет значение RFC822 с атрибутом прокси-адреса в каталоге.

- Клиентское устройство должно иметь доступ по крайней мере к одному центру сертификации, который выдает сертификаты клиента.

- Сертификат клиента для проверки подлинности клиента должен быть выдан клиенту.

Важный

Максимальный размер CRL для Microsoft Entra ID для успешного скачивания и кэширования составляет 20 МБ, а время загрузки CRL не должно превышать 10 секунд. Если Microsoft Entra ID не может скачать список отзыва сертификатов (CRL), аутентификация на основе сертификатов, выданных соответствующим центром сертификации (ЦС), завершится сбоем. Рекомендации по обеспечению того, чтобы файлы CRL находятся в пределах ограничений размера, — обеспечить время существования сертификата в разумных ограничениях и очистку просроченных сертификатов.

Шаг 1. Выбор платформы устройств

В первую очередь, для интересующей вас платформы устройства, необходимо ознакомиться со следующими сведениями:

- Поддержка мобильных приложений Office

- Конкретные требования к реализации

Связанные сведения существуют для следующих платформ устройств:

- Андроид

- iOS

Шаг 2. Настройка центров сертификации

Чтобы настроить центры сертификации в идентификаторе Microsoft Entra, для каждого центра сертификации отправьте следующее:

- Общедоступная часть сертификата в формате .cer

- URL-адреса, подключенные к Интернету, в которых находятся списки отзыва сертификатов (CRLS)

Схема центра сертификации выглядит следующим образом:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Для настройки можно использовать Microsoft Graph PowerShell:

Запустите Windows PowerShell с правами администратора.

Установите Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

На первом этапе конфигурации необходимо установить соединение с арендатором. Как только установлено подключение к арендатору, вы можете просмотреть, добавить, удалить и изменить доверенные центры сертификации, определенные в каталоге.

Подключить

Чтобы установить подключение к арендатору, используйте Connect-MgGraph:

Connect-MgGraph

Извлечь

Чтобы получить доверенные центры сертификации, определенные в каталоге, используйте Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Важный

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Эта практика помогает повысить безопасность вашей организации. Глобальный администратор — это высоко привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций или если вы не можете использовать существующую роль.

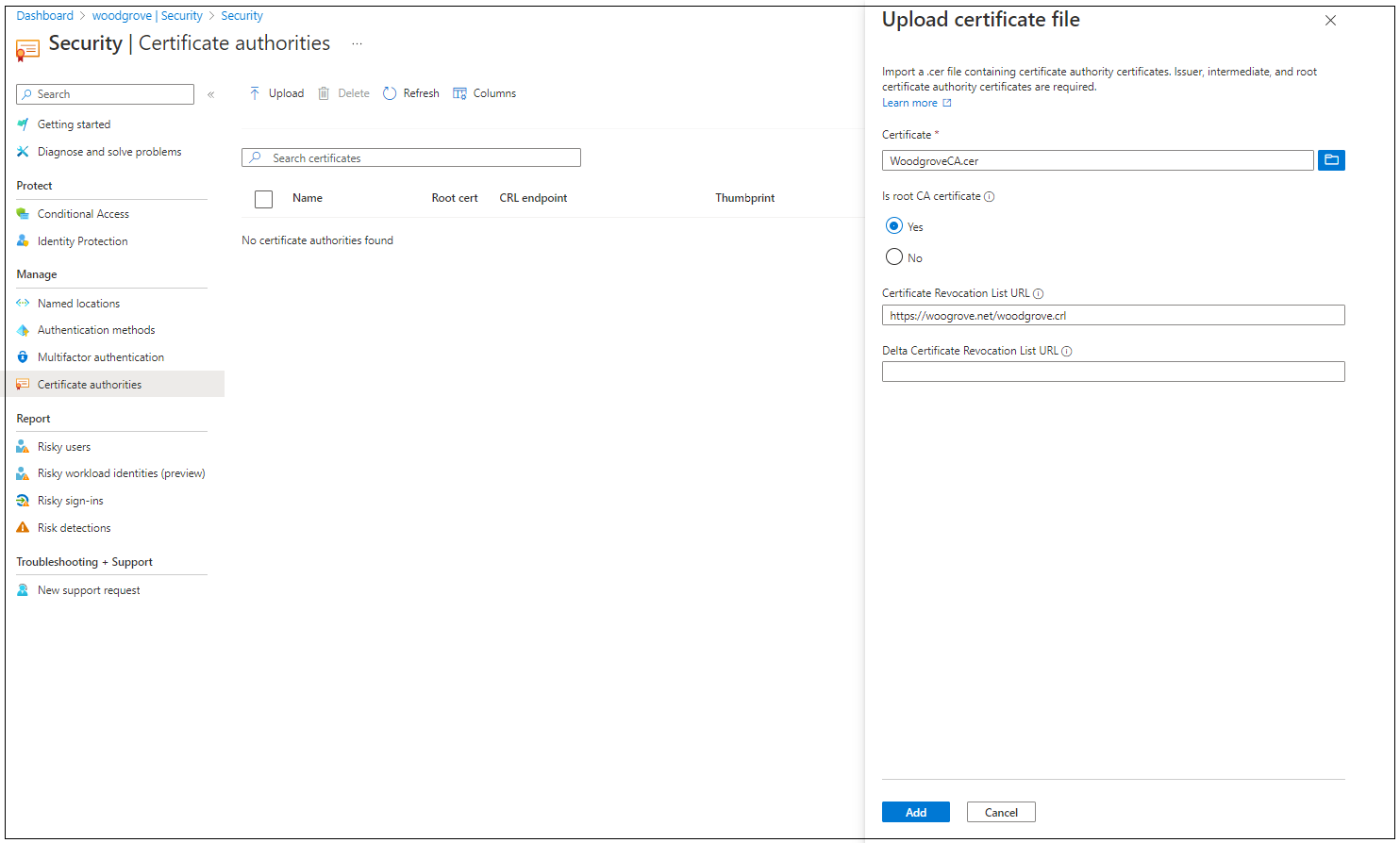

Чтобы добавить, изменить или удалить ЦС, используйте Центр администрирования Microsoft Entra:

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

Перейдите к Entra ID>Identity Secure Score>центры сертификации.

Чтобы отправить ЦС, нажмите кнопку "Отправить":

Выберите ЦС-файл.

Выберите "Да" , если ЦС является корневым сертификатом, в противном случае нажмите кнопку "Нет".

Для URL-адреса списка отзыва сертификатов задайте URL-адрес базового списка отзыва сертификатов Центра сертификации (ЦС), доступный в Интернете, который содержит все отозванные сертификаты. Если URL-адрес не задан, аутентификация с отозванными сертификатами не приведет к сбою.

Для URL-адреса списка отзыва сертификатов Delta укажите URL-адрес для интернет-доступа к списку, содержащему все отозванные сертификаты с момента публикации последнего базового списка отзыва.

Нажмите кнопку "Добавить".

Чтобы удалить сертификат ЦС, выберите сертификат и нажмите кнопку "Удалить".

Выберите столбцы для добавления или удаления столбцов.

Шаг 3. Настройка отзыва

Чтобы отозвать сертификат клиента, идентификатор Microsoft Entra извлекает список отзыва сертификатов (CRL) из URL-адресов, отправленных в рамках сведений центра сертификации и кэширует его. Последняя метка времени публикации (свойство Effective Date ) в списке отзыва сертификатов используется, чтобы убедиться, что список отзыва сертификатов по-прежнему действителен. На CRL периодически ссылаются, чтобы отозвать доступ к сертификатам, которые включены в список.

Если требуется более мгновенное отзыв (например, если пользователь теряет устройство), маркер авторизации пользователя может быть недействительным. Чтобы сделать маркер авторизации недействительным, задайте поле StsRefreshTokensValidFrom для этого конкретного пользователя с помощью Windows PowerShell. Необходимо обновить поле StsRefreshTokensValidFrom для каждого пользователя, для которого требуется отозвать доступ.

Чтобы убедиться, что отзыв сохраняется, необходимо задать дату действия списка отзыва сертификатов (CRL) на дату после установленного значения StsRefreshTokensValidFrom и убедиться, что сертификат находится в списке отзыва (CRL).

Ниже описан процесс обновления и аннулирования токена авторизации путем задания поля StsRefreshTokensValidFrom.

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

Указанная дата должна находиться в будущем. Если дата не находится в будущем, свойство StsRefreshTokensValidFrom не задано. Если дата находится в будущем, stsRefreshTokensValidFrom имеет текущее время (а не дата, указанная командой Set-MsolUser).

Шаг 4. Проверка конфигурации

Тестирование сертификата

В качестве первого теста конфигурации необходимо попытаться войти в Outlook Web Access или SharePoint Online с помощью браузера на устройстве.

Если вход выполнен успешно, вы знаете, что:

- Сертификат пользователя подготовлен для тестового устройства

- AD FS настроен правильно

Тестирование мобильных приложений Office

- На тестовом устройстве установите мобильное приложение Office (например, OneDrive).

- Запустите приложение.

- Введите имя пользователя и выберите сертификат пользователя, который вы хотите использовать.

Вход в систему выполнен успешно.

Тестирование клиентских приложений Exchange ActiveSync

Чтобы получить доступ к Exchange ActiveSync (EAS) через проверку подлинности на основе сертификатов, профиль EAS, содержащий сертификат клиента, должен быть доступен приложению.

Профиль EAS должен содержать следующие сведения:

Сертификат пользователя, используемый для проверки подлинности

Конечная точка EAS (например, outlook.office365.com)

Профиль EAS можно настроить и разместить на устройстве с помощью использования управления мобильными устройствами (MDM), например Microsoft Intune или вручную поместив сертификат в профиль EAS на устройстве.

Тестирование клиентских приложений EAS в Android

- Настройте профиль EAS в приложении, которое удовлетворяет требованиям, приведенным в предыдущем разделе.

- Откройте приложение и убедитесь, что почта синхронизируется.

Дальнейшие действия

Дополнительные сведения о проверке подлинности на основе сертификатов на устройствах Android.

Дополнительные сведения о проверке подлинности на основе сертификатов на устройствах iOS.