Поиск и устранение пробелов в охвате строгой проверки подлинности для администраторов

Требование выполнять многофакторную проверку подлинности (MFA) для администраторов в вашем клиенте — один из первых шагов, которые вы можете предпринять для повышения безопасности вашего арендатора. В этой статье показано, как убедиться, что многофакторная проверка подлинности охватывает всех администраторов.

Определение текущего использования для встроенных ролей администратора Microsoft Entra

Оценка безопасности идентификатора Microsoft Entra ID предоставляет оценкудля обязательной MFA для административных ролей в клиенте. Это действие улучшения отслеживает использование MFA глобальным администратором, администратором безопасности, администратором Exchange и администратором SharePoint.

Есть несколько способов проверки того, охвачены ли администраторы политикой MFA.

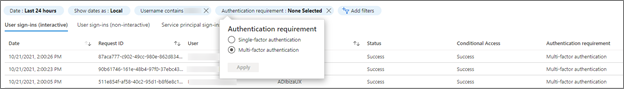

Чтобы устранить неполадки со входом конкретного администратора, можно использовать журналы попыток входа. Журналы входа позволяют фильтровать требования к проверке подлинности для конкретных пользователей. Любая попытка входа, когда для параметра Требование проверки подлинности задано значение Однофакторная проверка подлинности, означает, что для выполнения входа политика многофакторной проверки подлинности не применялась.

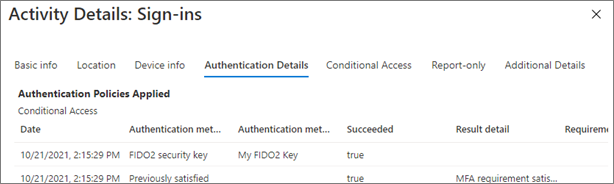

При просмотре сведений о конкретном входе выберите вкладку сведений о проверке подлинности для получения сведений о требованиях MFA. Дополнительные сведения см. в разделе "Сведения о действиях журнала входа".

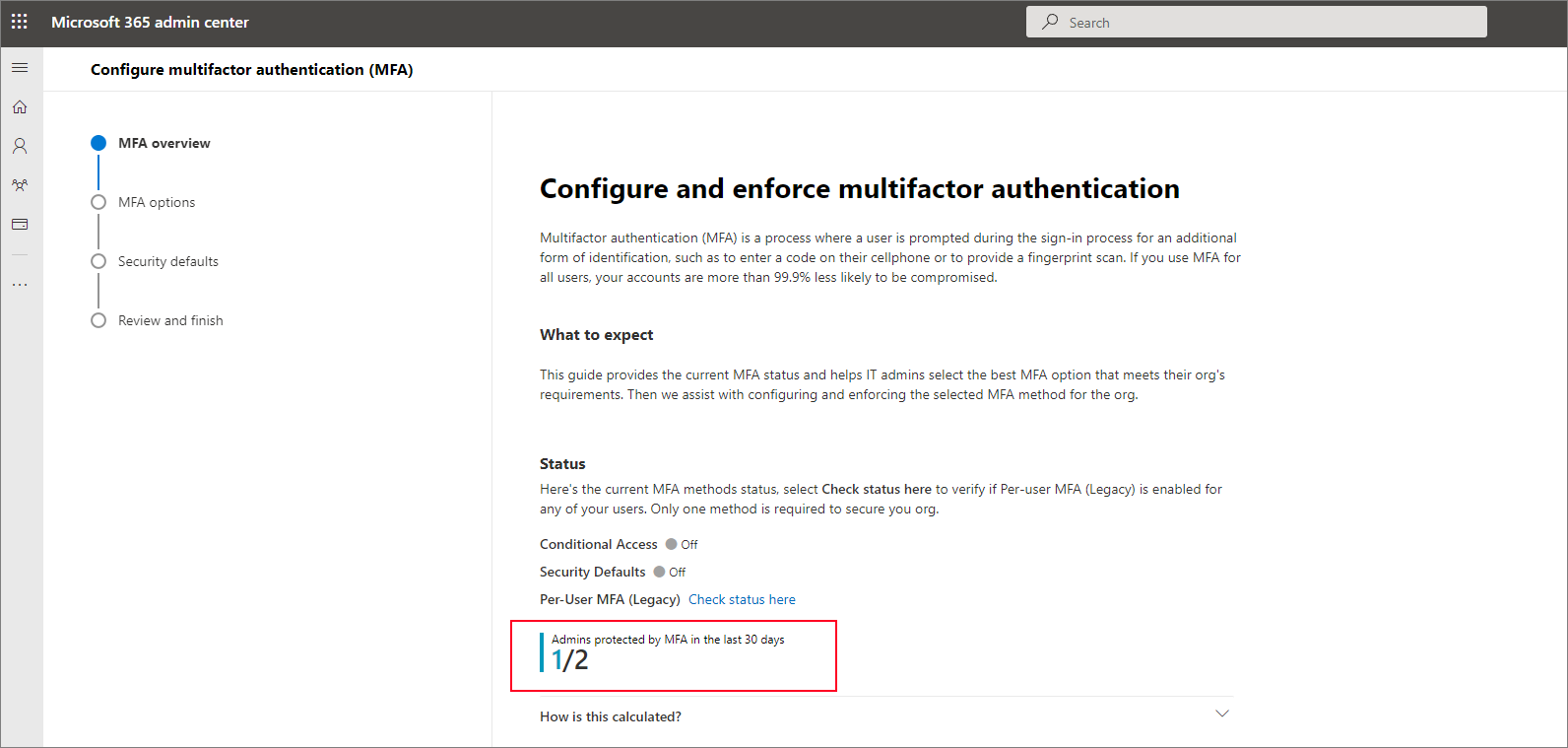

Чтобы выбрать политику, которая должна быть включена на основе пользовательских лицензий, у нас есть новый мастер включения MFA, который поможет сравнить политики MFA и узнать, какие действия требуются для вашей организации. Мастер отображает администраторов, которые были защищены MFA за последние 30 дней.

Этот скрипт можно использовать для программного создания отчета всех пользователей с назначениями ролей каталога, которые выполнили вход с MFA или без нее за последние 30 дней. Этот сценарий перечисляет все активные встроенные и пользовательские назначения ролей, все подходящие встроенные и пользовательские назначения ролей, а также группы с назначенными ролями.

Принудительное применение многофакторной проверки подлинности для администраторов

Если вы обнаружите администраторов, которые не защищены многофакторной проверки подлинности, их можно защитить одним из следующих способов.

Если администраторы лицензированы для Microsoft Entra ID P1 или P2, вы можете создать политику условного доступа для принудительного применения MFA для администраторов. Вы также можете обновить эту политику, чтобы требовать MFA от пользователей с настраиваемыми ролями.

Запустите мастер включения MFA, чтобы выбрать политику MFA.

При назначении настраиваемых или встроенных ролей администратора в Управлении привилегированными удостоверениями настройте требование выполнять многофакторную проверку подлинности при активации роли.

Использование проверки подлинности без пароля и проверку подлинности с защитой от фишинга для администраторов

После того как охваченные многофакторной проверкой подлинности администраторы будут использовать ее в течение определенного времени, можно настроить строгую проверку подлинности и использовать проверку подлинности без пароля и проверку подлинности с защитой от фишинга.

- выполнение входа с использованием телефона (через Microsoft Authenticator);

- FIDO2

- Windows Hello для бизнеса

Дополнительные сведения об этих методах проверки подлинности и их соображениях безопасности см. в методах проверки подлинности Microsoft Entra.

Следующие шаги

Включение входа без пароля с помощью Microsoft Authenticator