Руководство. Включение самостоятельного сброса пароля облачной синхронизации с обратной записью в локальной среде

Microsoft Entra Подключение облачная синхронизация может синхронизировать изменения паролей Microsoft Entra в режиме реального времени между пользователями в отключен локальная служба Active Directory ных доменах доменных служб (AD DS). Microsoft Entra Подключение облачная синхронизация может выполняться параллельно с Microsoft Entra Подключение на уровне домена, чтобы упростить обратную запись паролей для дополнительных сценариев, таких как пользователи, которые находятся в отключенных доменах из-за разделения или слияния компании. Можно настроить каждую службу в разных доменах для разных групп пользователей в зависимости от их потребностей. Microsoft Entra Подключение облачной синхронизации использует упрощенный агент подготовки облака Microsoft Entra, чтобы упростить настройку для самостоятельного сброса пароля (SSPR) и обеспечить безопасный способ отправки изменений паролей в облаке обратно в локальный каталог.

Необходимые компоненты

- Клиент Microsoft Entra с включенной лицензией Microsoft Entra ID P1 или пробной лицензией. Создайте ее бесплатно, если нужно.

- Учетная запись с:

- Идентификатор Microsoft Entra, настроенный для самостоятельного сброса пароля. При необходимости выполните инструкции по этому руководству, чтобы включить Microsoft Entra SSPR.

- Локальная среда AD DS, настроенная с помощью Microsoft Entra Подключение облачной синхронизации версии 1.1.977.0 или более поздней. Узнайте, как определить текущую версию агента. При необходимости настройте microsoft Entra Подключение облачную синхронизацию с помощью этого руководства.

Шаги развертывания

- Настройка разрешений учетной записи службы облачной синхронизации Microsoft Entra Подключение

- Включение обратной записи паролей в microsoft Entra Подключение облачной синхронизации

- Включение обратной записи паролей для SSPR

Настройка разрешений учетной записи службы облачной синхронизации Microsoft Entra Подключение

Разрешения для облачной синхронизации настраиваются по умолчанию. Если разрешения необходимо сбросить, см. раздел Устранение неполадок, где описаны конкретные разрешения, требуемые для обратной записи паролей, и способы их настройки с помощью PowerShell.

Включение компонента обратной записи паролей в SSPR

Вы можете включить подготовку microsoft Entra Подключение облачной синхронизации непосредственно в Центре администрирования Microsoft Entra или PowerShell.

Включение обратной записи паролей в Центре администрирования Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

После включения обратной записи паролей в Microsoft Entra Подключение облачной синхронизации теперь проверьте и настройте самостоятельный сброс пароля Microsoft Entra (SSPR) для обратной записи паролей. При включении SSPR для использования обратной записи паролей пользователи, которые меняют или сбрасывают свой пароль, синхронизируют этот пароль с локальной средой AD DS.

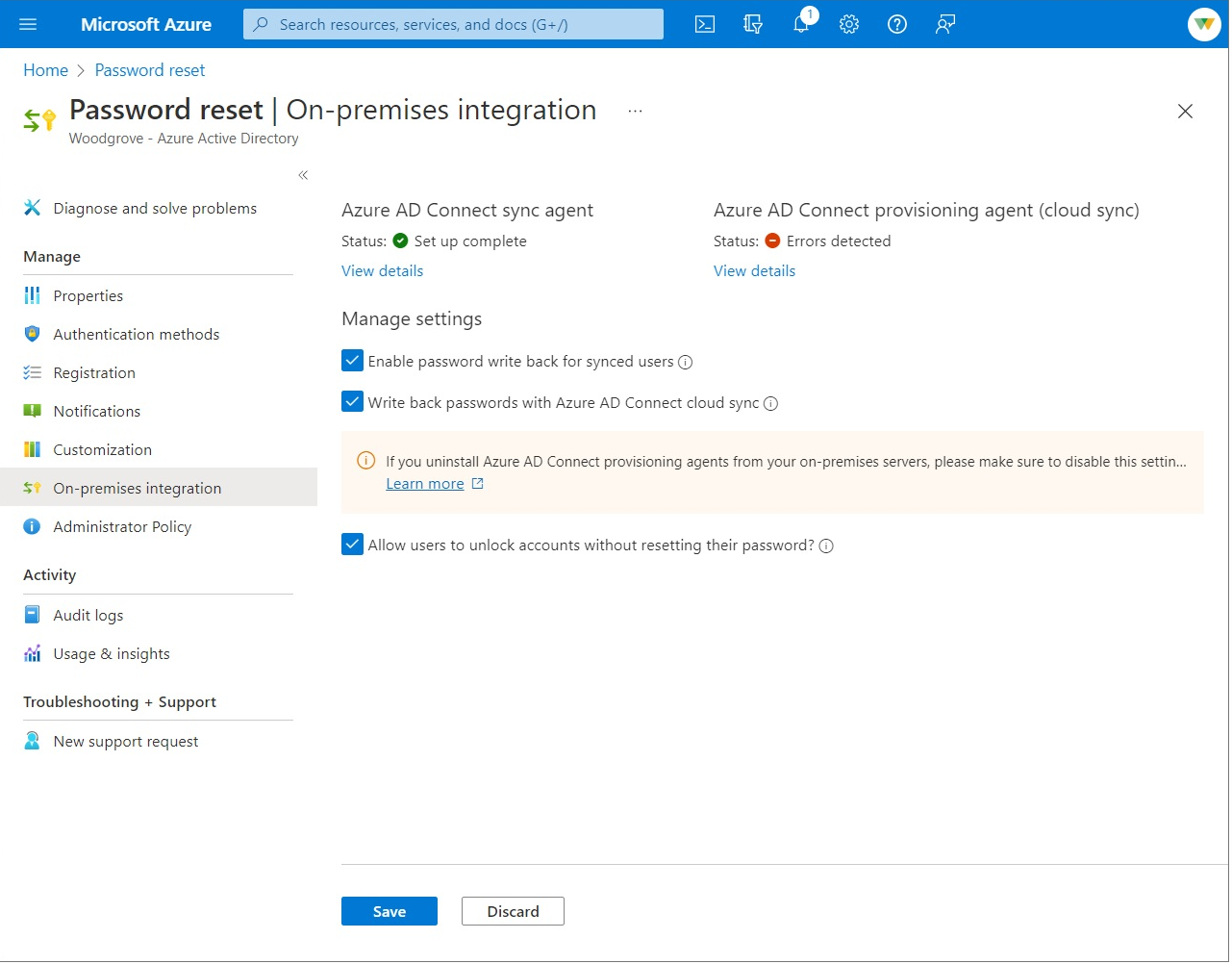

Чтобы проверить включить обратную запись паролей в SSPR:

Войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator.

Перейдите к сбросу пароля защиты>, а затем выберите локальную интеграцию.

Проверьте параметр включения обратной записи паролей для синхронизированных пользователей.

(необязательно) Если обнаружены агенты подготовки Microsoft Entra Подключение, можно также проверка параметр обратной записи паролей с помощью microsoft Entra Подключение облачной синхронизации.

Укажите для параметра Разрешить пользователям разблокировать учетные записи без сброса пароля значение Да.

Когда все будет готово, щелкните Сохранить.

PowerShell

С помощью PowerShell можно включить облачную синхронизацию Microsoft Entra Подключение с помощью командлета Set-AADCloudSyncPasswordWritebackConfiguration на серверах с агентами подготовки. Вам понадобятся учетные данные глобального администратора:

Import-Module 'C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll'

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Очистка ресурсов

Если вы больше не хотите использовать функцию обратной записи SSPR, настроенную с помощью этого руководства, сделайте следующее:

- Войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator.

- Перейдите к сбросу пароля защиты>, а затем выберите локальную интеграцию.

- Un проверка параметр включения обратной записи паролей для синхронизированных пользователей.

- Un проверка параметр обратной записи паролей с помощью Microsoft Entra Подключение облачной синхронизации.

- Снимите флажок Разрешить пользователям разблокировать учетные записи без сброса пароля.

- Когда все будет готово, щелкните Сохранить.

Если вы больше не хотите использовать облачную синхронизацию Microsoft Entra Подключение для функций обратной записи SSPR, но хотите продолжить использование агента синхронизации Microsoft Entra Подключение для обратной записи выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator.

- Перейдите к сбросу пароля защиты>, а затем выберите локальную интеграцию.

- Un проверка параметр обратной записи паролей с помощью Microsoft Entra Подключение облачной синхронизации.

- Когда все будет готово, щелкните Сохранить.

Вы также можете использовать PowerShell, чтобы отключить облачную синхронизацию Microsoft Entra Подключение для функции обратной записи SSPR с сервера облачной синхронизации Microsoft Entra Подключение, запустить Set-AADCloudSyncPasswordWritebackConfiguration с помощью учетных данных гибридного удостоверения Администратор istrator, чтобы отключить обратную запись паролей с помощью microsoft Entra Подключение облачной синхронизации.

Import-Module ‘C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll’

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $false -Credential $(Get-Credential)

Поддерживаемые операции

Обратная запись паролей выполняется для пользователей и администраторов в следующих ситуациях.

| Счет | Поддерживаемые операции |

|---|---|

| Конечные пользователи | все самостоятельные добровольные операции изменения пароля конечного пользователя; все самостоятельные принудительные операции изменения пароля пользователя (например, из-за окончания срока действия пароля); Любой самостоятельный сброс пароля конечных пользователей, исходящий из сброса пароля. |

| Администраторы | все самостоятельные добровольные операции изменения пароля администратора; все самостоятельные принудительные операции изменения пароля администратора (например, из-за окончания срока действия пароля); Любой самостоятельный сброс пароля администратора, исходящий из сброса пароля. Любой сброс пароля, инициированного администратором, из Центра администрирования Microsoft Entra. все операции сброса пароля конечного пользователя, инициируемые администратором через API Microsoft Graph. |

Неподдерживаемые операции

Обратная запись паролей не выполняется в следующих ситуациях.

| Счет | Неподдерживаемые операции |

|---|---|

| Конечные пользователи | Все операции сброса пароля пользователя с помощью командлетов PowerShell или API Microsoft Graph. |

| Администраторы | Все операции сброса пароля пользователя с помощью командлетов PowerShell, инициированные администратором. Все операции сброса пароля пользователя, инициируемые администратором из Центра администрирования Microsoft 365. Любой администратор не может использовать средство сброса пароля для сброса пароля или любого другого Администратор istrator в идентификаторе Microsoft Entra для обратной записи паролей. |

Сценарии проверки

Попробуйте выполнить следующие операции, чтобы проверить сценарии с использованием обратной записи паролей. Для всех сценариев проверки требуется установить облачную синхронизацию. Пользователь должен быть в области обратной записи паролей.

| Сценарий | Подробности |

|---|---|

| Сброс пароля на странице входа | Два пользователя из отключенных доменов и лесов выполняют SSPR. Вы также можете развернуть microsoft Entra Подключение и облачную синхронизацию параллельно и иметь одного пользователя в область конфигурации облачной синхронизации и другого в область Microsoft Entra Подключение и сбросить пароль. |

| Принудительное изменение просроченного пароля | Два пользователя из отключенных доменов и лесов меняют просроченные пароли. Вы также можете развернуть Подключение Microsoft Entra и облачную синхронизацию параллельно и иметь одного пользователя в область конфигурации облачной синхронизации и другого в область Microsoft Entra Подключение. |

| Обычная смена пароля | Два пользователя из отключенных доменов и лесов выполняют регулярную смену пароля. Вы также можете использовать microsoft Entra Подключение и облачную синхронизацию параллельно и иметь одного пользователя в область конфигурации облачной синхронизации и другой в область Microsoft Entra Подключение. |

| Сброс пароля пользователя администратором | У двух пользователей отключенные домены и леса сбрасывают пароль с помощью Центра администрирования Microsoft Entra или портала рабочей роли Frontline. Вы также можете использовать microsoft Entra Подключение и облачную синхронизацию параллельно и иметь одного пользователя в область конфигурации облачной синхронизации и другой в область Microsoft Entra Подключение |

| Самостоятельная разблокировка учетных записей | Два пользователя из отключенных доменов и лесов разблокируют учетные записи на портале SSPR, сбрасывая пароль. Вы также можете использовать microsoft Entra Подключение и облачную синхронизацию параллельно и иметь одного пользователя в область конфигурации облачной синхронизации и другой в область Microsoft Entra Подключение. |

Устранение неполадок

У управляемой учетной записи службы синхронизации Microsoft Entra Подключение облачной группы синхронизации должны быть заданы следующие разрешения для обратной записи паролей по умолчанию:

- Введите новый пароль

- разрешения на запись в lockoutTime;

- разрешения на запись в pwdLastSet.

- расширенные права для пароля без истекшего срока действия в корневом объекте каждого домена в таком лесу (если они еще не заданы).

Если эти разрешения не заданы, можно задать разрешение PasswordWriteBack для учетной записи службы с помощью командлета Set-AADCloudSyncPermissions и учетных данных локального администратора предприятия:

Import-Module ‘C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll’ Set-AADCloudSyncPermissions -PermissionType PasswordWriteBack -EACredential $(Get-Credential)После обновления разрешений их репликация на всех объектах каталога может занять час или больше.

Если пароли для некоторых учетных записей пользователей не записываются обратно в локальный каталог, убедитесь, что наследование не отключено для учетной записи в локальной среде AD DS. Чтобы функция работала правильно, разрешения на запись паролей должны быть применены к дочерним объектам.

Политики паролей в локальной среде AD DS могут препятствовать правильной обработке сброса паролей. Если вы тестируете эту функцию и хотите сбрасывать пароль для пользователей более одного раза в день, значение групповой политики для минимального срока действия пароля должно быть равно 0. Этот параметр можно найти в разделе Политики конфигурации > компьютера Windows Параметры Безопасность Параметры >> политики паролей учетных > записей в gpmc.msc.>

При обновлении групповой политики дождитесь завершения репликации обновленной политики или используйте команду gpupdate /force.

Чтобы пароли изменялись немедленно, нужно установить для параметра Минимальный срок действия пароля значение 0. Но если пользователи придерживаются локальных политик и для минимального срока действия пароля задано значение больше 0, обратная запись паролей не будет выполняться после оценки локальных политик.

Дополнительные сведения о проверке или настройке соответствующих разрешений см. в разделе "Настройка разрешений учетной записи для Microsoft Entra Подключение".

Следующие шаги

- Дополнительные сведения об облачной синхронизации и сравнении между Microsoft Entra Подключение и облачной синхронизацией см. в статье "Что такое синхронизация microsoft Entra Подключение облаком?

- Руководство по настройке обратной записи паролей с помощью Microsoft Entra Подключение см. в руководстве по включению обратной записи самостоятельного сброса пароля Microsoft Entra в локальную среду.